Aggiungere l'autorità di certificazione partner in Intune usando SCEP

Usare autorità di certificazione di terze parti con Intune. Le autorità di certificazione di terze parti possono effettuare il provisioning di dispositivi mobili con certificati nuovi o rinnovati usando il protocollo SCEP (Simple Certificate Enrollment Protocol) e supportare dispositivi Windows, iOS/iPadOS, Android e macOS.

Questa funzionalità può essere usata in due parti: l'API open source e le attività di amministratore Intune.

Parte 1: Usare un'API open source

Microsoft ha creato un'API da integrare con Intune. Tramite l'API è possibile convalidare i certificati, inviare notifiche di esito positivo o negativo e usare SSL, in particolare ssl socket factory, per comunicare con Intune.

L'API è disponibile nel repository GitHub pubblico dell'API SCEP Intune da scaricare e usare nelle soluzioni. Usare questa API con server SCEP di terze parti per eseguire la convalida delle richieste personalizzate rispetto a Intune prima che SCEP eserciti un certificato in un dispositivo.

L'integrazione con Intune soluzione di gestione SCEP fornisce maggiori dettagli sull'uso dell'API, sui relativi metodi e sul test della soluzione compilata.

Parte 2: Creare l'applicazione e il profilo

Usando un'applicazione Microsoft Entra, è possibile delegare i diritti a Intune per gestire le richieste SCEP provenienti dai dispositivi. L'applicazione Microsoft Entra include i valori di ID applicazione e chiave di autenticazione usati nella soluzione API creata dallo sviluppatore. Gli amministratori quindi creano e distribuiscono profili di certificati SCEP usando Intune e possono visualizzare i report sullo stato della distribuzione nei dispositivi.

Questo articolo offre una panoramica di questa funzionalità dal punto di vista dell'amministratore, inclusa la creazione dell'applicazione Microsoft Entra.

Panoramica

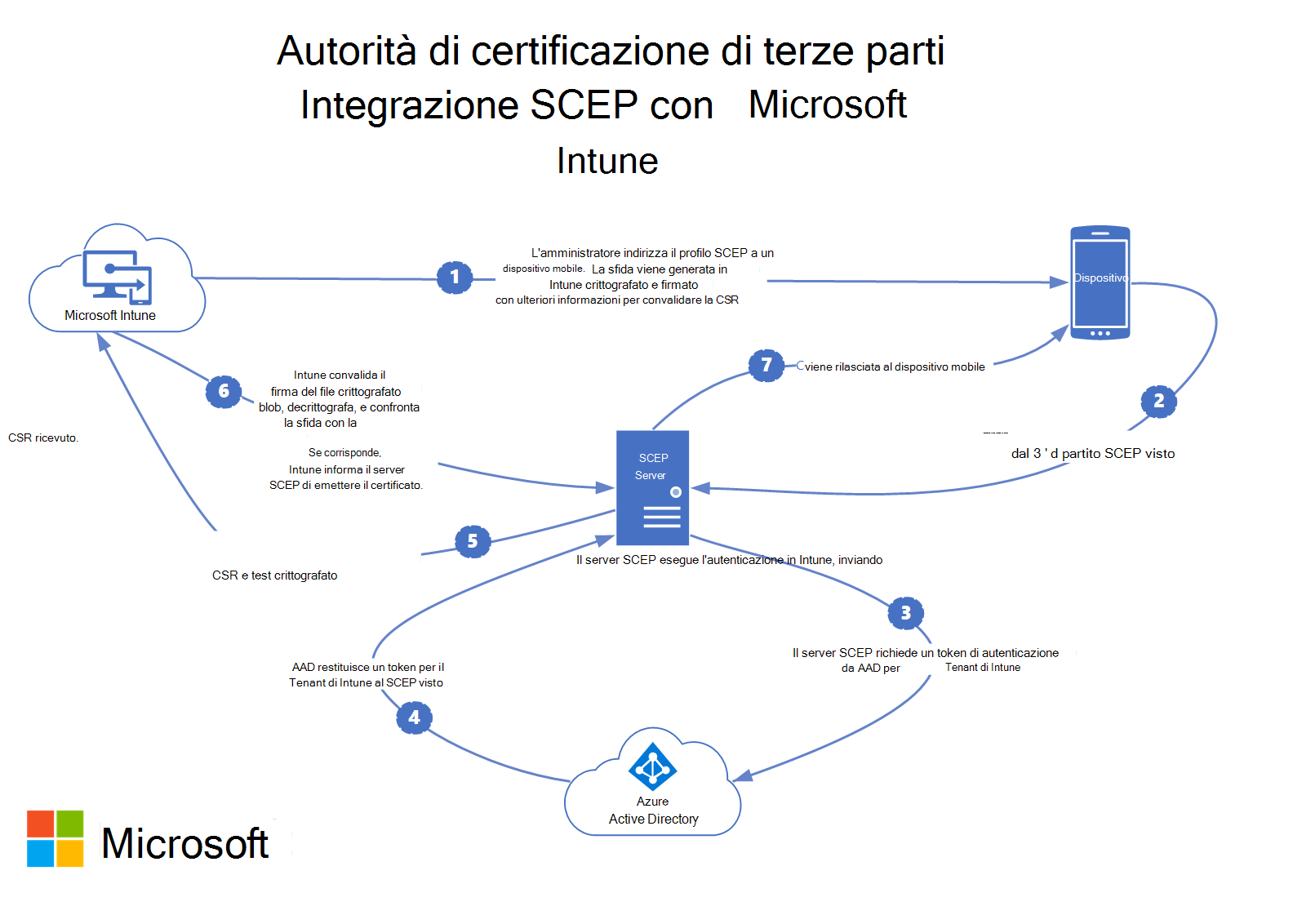

I passaggi seguenti offrono una panoramica dell'uso di SCEP per i certificati in Intune:

- In Intune un amministratore crea un profilo certificato SCEP e quindi lo indirizza a utenti o dispositivi.

- Il dispositivo esegue il check-in per Intune.

- Intune crea una sfida SCEP unica. Aggiunge anche informazioni aggiuntive sul controllo dell'integrità, ad esempio l'oggetto previsto e la SAN.

- Intune crittografa e firma le informazioni di verifica e controllo dell'integrità e quindi invia queste informazioni al dispositivo con la richiesta SCEP.

- Il dispositivo genera una richiesta di firma del certificato (CSR) e una coppia di chiavi pubblica/privata nel dispositivo in base al profilo del certificato SCEP di cui viene eseguito il push da Intune.

- La richiesta csr e la richiesta di verifica crittografata/firmata vengono inviate all'endpoint server SCEP di terze parti.

- Il server SCEP invia la richiesta csr e la richiesta di verifica a Intune. Intune convalida quindi la firma, decrittografa il payload e confronta il csr con le informazioni di controllo dell'integrità.

- Intune invia una risposta al server SCEP e indica se la convalida della verifica ha esito positivo o meno.

- Se la verifica viene eseguita correttamente, il server SCEP rilascia il certificato al dispositivo.

Il diagramma seguente mostra un flusso dettagliato di integrazione SCEP di terze parti con Intune:

Configurare l'integrazione della CA di terze parti

Convalidare l'autorità di certificazione di terze parti

Prima di integrare le autorità di certificazione di terze parti con Intune, verificare che la CA in uso supporti Intune. I partner ca di terze parti (in questo articolo) includono un elenco. Per altre informazioni, è anche possibile consultare le indicazioni dell'autorità di certificazione. La CA può includere istruzioni di configurazione specifiche per l'implementazione.

Nota

Per supportare i dispositivi seguenti, la CA deve supportare l'uso di un URL HTTPS quando si configura è necessario configurare un URL HTTPS quando si configurano gli URL del server SCEP per il profilo certificato SCEP:

- Amministratore del dispositivo Android

- Proprietario del dispositivo Android Enterprise

- Profilo di lavoro di proprietà dell'azienda Android Enterprise

- Profilo di lavoro di proprietà personale di Android Enterprise

Autorizzare la comunicazione tra CA e Intune

Per consentire a un server SCEP di terze parti di eseguire la convalida delle richieste personalizzate con Intune, creare un'app in Microsoft Entra ID. Questa app concede diritti delegati a Intune per convalidare le richieste SCEP.

Assicurarsi di disporre delle autorizzazioni necessarie per registrare un'app Microsoft Entra. Vedere Autorizzazioni necessarie nella documentazione di Microsoft Entra.

Creare un'applicazione in Microsoft Entra ID

Nel portale di Azure passare a Microsoft Entra ID>Registrazioni app e quindi selezionare Nuova registrazione.

Nella pagina Registra un'applicazione specificare i dettagli seguenti:

- Nella sezione Nome immettere un nome di applicazione significativo.

- Per la sezione Tipi di account supportati selezionare Account in qualsiasi directory dell'organizzazione.

- Per URI di reindirizzamento lasciare il valore predefinito Web e quindi specificare l'URL di accesso per il server SCEP di terze parti.

Selezionare Registra per creare l'applicazione e per aprire la pagina Panoramica per la nuova app.

Nella pagina Panoramica dell'app copiare il valore dell'ID applicazione (client) e registrarlo per un uso successivo. Questo valore sarà necessario in un secondo momento.

Nel riquadro di spostamento dell'app passare a Certificati & segreti in Gestisci. Selezionare il pulsante Nuovo segreto client. Immettere un valore in Descrizione, selezionare qualsiasi opzione per Scadenza e quindi scegliere Aggiungi per generare un valore per il segreto client.

Importante

Prima di uscire da questa pagina, copiare il valore per il segreto client e registrarlo per l'uso successivo con l'implementazione della CA di terze parti. Questo valore non viene visualizzato di nuovo. Assicurarsi di esaminare le indicazioni per la CA di terze parti su come devono configurare l'ID applicazione, la chiave di autenticazione e l'ID tenant.

Registrare l'ID tenant. L'ID tenant è il testo del dominio dopo l'accesso @ all'account. Ad esempio, se l'account è admin@name.onmicrosoft.com, l'ID tenant viene name.onmicrosoft.com.

Nel riquadro di spostamento per l'app passare a Autorizzazioni API, disponibili in Gestisci. Si aggiungeranno due autorizzazioni dell'applicazione separate:

Selezionare Aggiungi un'autorizzazione:

- Nella pagina Richiedi autorizzazioni API selezionare Intune e quindi selezionare Autorizzazioni applicazione.

- Selezionare la casella di controllo per scep_challenge_provider (convalida della verifica SCEP).

- Selezionare Aggiungi autorizzazioni per salvare questa configurazione.

Selezionare di nuovo Aggiungi un'autorizzazione .

- Nella pagina Richiedi autorizzazioni API selezionareAutorizzazioni applicazioneMicrosoft Graph>.

- Espandere Applicazione e selezionare la casella di controllo Per Application.Read.All (Leggere tutte le applicazioni).

- Selezionare Aggiungi autorizzazioni per salvare questa configurazione.

Rimanere nella pagina Autorizzazioni API e selezionare Concedi consenso amministratore per<il tenant> e quindi selezionare Sì.

Il processo di registrazione dell'app in Microsoft Entra ID è completato.

Configurare e distribuire un profilo certificato SCEP

Come amministratore, creare un profilo certificato SCEP destinato a utenti o dispositivi. Assegnare quindi il profilo.

Rimozione di certificati

Dopo aver annullare la registrazione o cancellare il dispositivo, i certificati vengono rimossi dal dispositivo da Intune e accodati per le revoche. La revoca dell'autorità di certificazione dipende dall'implementazione dell'API da parte di ogni terza parte.

Partner dell'autorità di certificazione di terze parti

Le autorità di certificazione di terze parti seguenti supportano Intune:

- Autorità di certificazione privata AWS

- Gruppo cogito

- DigiCert

- EasyScep

- EJBCA

- Affidare

- EverTrust

- GlobalSign

- HID Globale

- IDnomic

- Comando Keyfactor

- KeyTalk

- Keytos

- Nexus Certificate Manager

- SCEPman

- Sectigo

- SecureW2

- Splashtop

- Venafi

Se si è un'autorità di certificazione di terze parti interessata all'integrazione del prodotto con Intune, vedere le linee guida per le API:

Informazioni sulla sicurezza e sulla privacy

Alcune informazioni utente nel profilo SCEP diventano visibili all'autorità di certificazione di terze parti che riceve la richiesta di firma del certificato. Ciò si verifica quando si distribuisce un profilo SCEP nuovo o aggiornato che contiene l'attributo Common name (CN) utente e variabili come UserName, OnPrem_Distinguished_Namee OnPremisesSamAccountName. Durante la distribuzione del profilo, Microsoft Intune sostituisce queste variabili con valori effettivi. I dispositivi di destinazione a loro volta devono contattare la CA di terze parti per richiedere un certificato con i valori effettivi.

Per un elenco delle variabili utente supportate, vedere Passaggio 7 in Creare un profilo certificato SCEP.