Scenario guidato - Proteggere le app per dispositivi mobili di Microsoft Office

Seguendo questo scenario guidato nel portale di Gestione dispositivi, è possibile abilitare la protezione delle app Intune di base nei dispositivi iOS/iPadOS e Android.

La protezione delle app abilitata impone le azioni seguenti:

- Crittografare i file di lavoro.

- Richiedere un PIN per accedere ai file di lavoro.

- Richiedere la reimpostazione del PIN dopo cinque tentativi non riusciti.

- Blocca il backup dei file di lavoro nei servizi di backup di iTunes, iCloud o Android.

- Richiedere il salvataggio dei file di lavoro solo in OneDrive o SharePoint.

- Impedire alle app protette di caricare file di lavoro in dispositivi jailbroken o rooted.

- Bloccare l'accesso ai file di lavoro se il dispositivo è offline per 720 minuti.

- Rimuovere i file di lavoro se il dispositivo è offline per 90 giorni.

Background

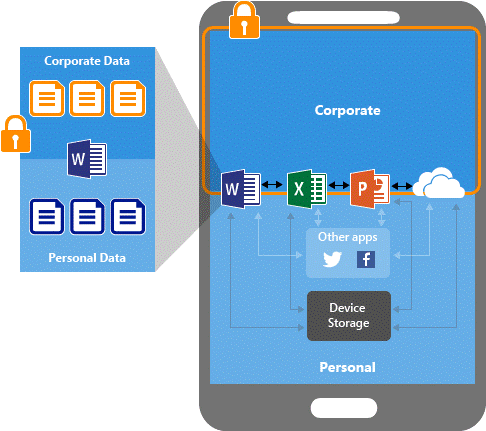

Le app per dispositivi mobili di Office e Microsoft Edge per dispositivi mobili supportano la doppia identità. La doppia identità consente alle app di gestire i file di lavoro separatamente dai file personali.

Intune criteri di protezione delle app consentono di proteggere i file di lavoro nei dispositivi registrati in Intune. È anche possibile usare i criteri di protezione delle app nei dispositivi di proprietà dei dipendenti che non sono registrati per la gestione in Intune. In questo caso, anche se l'azienda non gestisce il dispositivo, è comunque necessario assicurarsi che i file di lavoro e le risorse siano protetti.

È possibile usare i criteri di Protezione di app per impedire agli utenti di salvare i file di lavoro in posizioni non protette. È anche possibile limitare lo spostamento dei dati ad altre app non protette dai criteri di Protezione di app. Le impostazioni del criterio di protezione delle app includono:

- Criteri di rilocazione dei dati, ad esempio Salva copie dei dati dell'organizzazione e Limita taglia, copia e incolla.

- Impostazioni dei criteri di accesso per richiedere un PIN semplice per l'accesso e impedire l'esecuzione delle app gestite in dispositivi jailbroken o rooted.

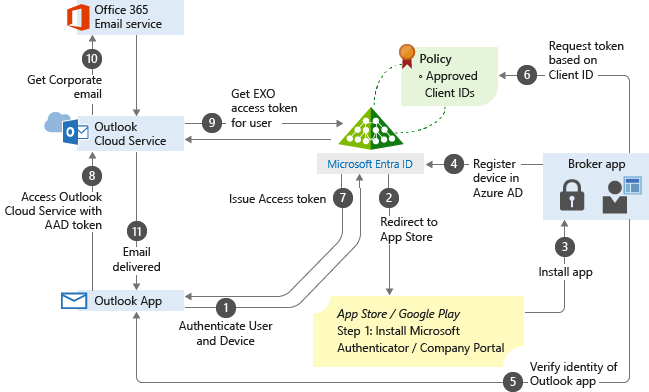

L'accesso condizionale basato su app e la gestione delle app client aggiungono un livello di sicurezza assicurandosi che solo le app client che supportano Intune criteri di protezione delle app possano accedere a Exchange Online e ad altri servizi di Microsoft 365.

È possibile bloccare le app di posta elettronica predefinite in iOS/iPadOS e Android quando si consente solo all'app Microsoft Outlook di accedere Exchange Online. Inoltre, è possibile bloccare le app che non hanno Intune criteri di protezione delle app applicate dall'accesso a SharePoint Online.

In questo esempio, l'amministratore ha applicato criteri di protezione delle app all'app Outlook seguita da una regola di accesso condizionale che aggiunge l'app Outlook a un elenco approvato di app che possono essere usate quando si accede alla posta elettronica aziendale.

Prerequisiti

Sono necessarie le seguenti autorizzazioni di amministratore Intune:

- Le app gestite leggono, creano, eliminano e assegnano autorizzazioni

- Set di criteri di lettura, creazione e assegnazione di autorizzazioni

- Autorizzazione di lettura dell'organizzazione

Passaggio 1 - Introduzione

Seguendo lo scenario guidato Intune Protezione app, si impedirà la condivisione o la perdita di dati all'esterno dell'organizzazione.

Gli utenti iOS/iPadOS e Android assegnati devono immettere un PIN ogni volta che aprono un'app di Office. Dopo cinque tentativi di PIN non riusciti, gli utenti devono reimpostare il PIN. Se è già necessario un PIN del dispositivo, gli utenti non saranno interessati.

Cosa ti serve per continuare

Verranno richieste informazioni sulle app necessarie agli utenti e su cosa è necessario per accedervi. Assicurarsi di avere a portata di mano le informazioni seguenti:

- Elenco di app di Office approvate per l'uso aziendale.

- Eventuali requisiti pin per l'avvio di app approvate in dispositivi non gestiti.

Passaggio 2 - Nozioni di base

In questo passaggio è necessario immettere un prefisso e una descrizione per i nuovi criteri di Protezione di app. Quando si aggiunge il prefisso, verranno aggiornati i dettagli relativi alle risorse create dallo scenario guidato. Questi dettagli semplificano la ricerca dei criteri in un secondo momento se è necessario modificare le assegnazioni e la configurazione.

Consiglio

Prendere in considerazione la possibilità di prendere nota delle risorse che verranno create, in modo che sia possibile farvi riferimento in un secondo momento.

Passaggio 3 - App

Per iniziare, questo scenario guidato pre-seleziona le app per dispositivi mobili seguenti da proteggere nei dispositivi iOS/iPadOS e Android:

- Microsoft Excel

- Microsoft Word

- Microsoft Teams

- Microsoft Edge

- Microsoft PowerPoint

- Microsoft Outlook

- Microsoft OneDrive

Questo scenario guidato configurerà anche queste app per aprire i collegamenti Web in Microsoft Edge per garantire l'apertura dei siti di lavoro in un browser protetto.

Modificare l'elenco di app gestite da criteri da proteggere. Aggiungere o rimuovere app da questo elenco.

Dopo aver selezionato le app, fare clic su Avanti.

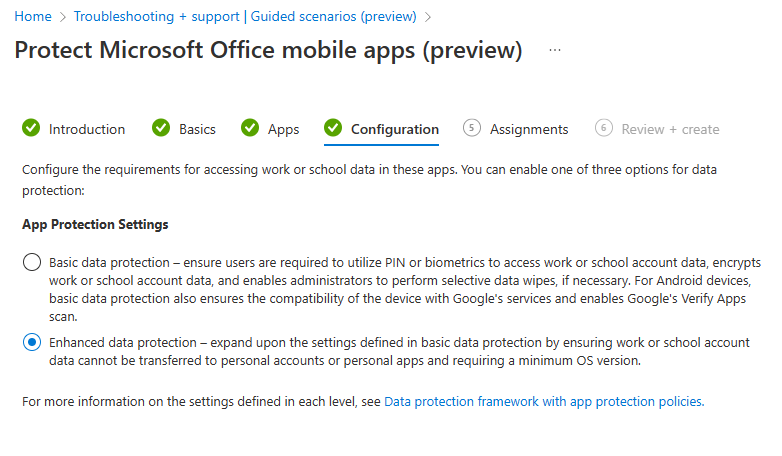

Passaggio 4 - Configurazione

In questo passaggio è necessario configurare i requisiti per l'accesso e la condivisione dei file e dei messaggi di posta elettronica aziendali in queste app. Per impostazione predefinita, gli utenti possono salvare i dati per gli account OneDrive e SharePoint dell'organizzazione.

Quando si usa l'impostazione Protezione dati avanzata illustrata in precedenza, vengono applicate le impostazioni seguenti.

| Impostazione | Descrizione | Valore |

|---|---|---|

| Timeout (minuti di inattività) | Specificare un tempo in minuti dopo il quale un passcode o un PIN numerico (come configurato) sostituirà l'uso di una biometria. Questo valore di timeout deve essere maggiore del valore specificato in "Ricontrollare i requisiti di accesso dopo (minuti di inattività)". Valore predefinito: 30 | 720 |

Passaggio 5 - Assegnazioni

In questo passaggio è possibile scegliere i gruppi di utenti da includere per assicurarsi che abbiano accesso ai dati aziendali. Protezione di app viene assegnato agli utenti e non ai dispositivi, quindi i dati aziendali saranno sicuri indipendentemente dal dispositivo usato e dal relativo stato di registrazione.

Gli utenti senza criteri di protezione delle app e le impostazioni di accesso condizionale assegnate potranno salvare i dati dal profilo aziendale alle app personali e all'archiviazione locale non gestita nei dispositivi mobili. Possono anche connettersi ai servizi dati aziendali, ad esempio Microsoft Exchange, con app personali.

Passaggio 6 - Rivedere e creare

Il passaggio finale consente di esaminare un riepilogo delle impostazioni configurate. Dopo aver esaminato le scelte, fare clic su Crea per completare lo scenario guidato. Al termine dello scenario guidato, viene visualizzata una tabella delle risorse. È possibile modificare queste risorse in un secondo momento, ma dopo aver lasciato la visualizzazione di riepilogo, la tabella non verrà salvata.

Importante

Una volta completato lo scenario guidato, verrà visualizzato un riepilogo. È possibile modificare le risorse elencate nel riepilogo in un secondo momento, ma la tabella che visualizza queste risorse non verrà salvata.

Passaggi successivi

- Migliorare la sicurezza dei file di lavoro assegnando agli utenti un criterio di accesso condizionale basato su app per proteggere i servizi cloud dall'invio di file di lavoro ad app non protette. Per altre informazioni, vedere Configurare criteri di accesso condizionale basati su app con Intune.