Impostazioni del dispositivo iOS e iPadOS per usare le funzionalità comuni di iOS/iPadOS in Intune

Nota

Intune può supportare più impostazioni rispetto alle impostazioni elencate in questo articolo. Non tutte le impostazioni sono documentate e non verranno documentate. Per visualizzare le impostazioni che è possibile configurare, creare un criterio di configurazione del dispositivo e selezionare Catalogo impostazioni. Per altre informazioni, vedere Catalogo impostazioni.

Intune include alcune impostazioni predefinite per consentire agli utenti iOS/iPadOS di usare funzionalità Apple diverse nei propri dispositivi. Ad esempio, è possibile controllare le stampanti AirPrint, aggiungere app e cartelle alle pagine dock e home screen, visualizzare le notifiche dell'app, visualizzare i dettagli dei tag asset nella schermata di blocco, usare l'autenticazione Single Sign-On e usare l'autenticazione del certificato.

Questa funzionalità si applica a:

- iOS/iPadOS

Usare queste funzionalità per controllare i dispositivi iOS/iPadOS come parte della soluzione di gestione dei dispositivi mobili (MDM).

Questo articolo elenca queste impostazioni e descrive le operazioni eseguite da ogni impostazione. Per altre informazioni su queste funzionalità, vedere Aggiungere le impostazioni delle funzionalità del dispositivo iOS/iPadOS o macOS.

Prima di iniziare

Creare un profilo di configurazione delle funzionalità del dispositivo iOS/iPadOS.

Nota

Queste impostazioni si applicano a diversi tipi di registrazione, con alcune impostazioni applicabili a tutte le opzioni di registrazione. Per altre informazioni sui diversi tipi di registrazione, vedere registrazione iOS/iPadOS.

AirPrint

Le impostazioni si applicano a: Tutti i tipi di registrazione

Nota

Assicurarsi di aggiungere tutte le stampanti allo stesso profilo. Apple impedisce a più profili AirPrint di scegliere come destinazione lo stesso dispositivo.

Indirizzo IP: immettere l'indirizzo IPv4 o IPv6 della stampante. Se si usano nomi host per identificare le stampanti, è possibile ottenere l'indirizzo IP eseguendo il ping della stampante nel terminale. Ottenere l'indirizzo IP e il percorso (in questo articolo) fornisce altri dettagli.

Percorso risorsa: il percorso è in genere

ipp/printper le stampanti nella rete. Ottenere l'indirizzo IP e il percorso (in questo articolo) fornisce altri dettagli.Porta: immettere la porta di ascolto della destinazione AirPrint. Se si lascia vuota questa proprietà, AirPrint usa la porta predefinita.

Questa funzionalità si applica a:

- iOS 11.0+

- iPadOS 13.0+

Forza TLS: disabilita (impostazione predefinita) non protegge le connessioni AirPrint con TLS. Abilita protegge le connessioni AirPrint con Transport Layer Security (TLS).

Questa funzionalità si applica a:

- iOS 11.0+

- iPadOS 13.0+

Per aggiungere server AirPrint, è possibile:

- Immettere i dettagli della stampante per aggiungere una destinazione AirPrint all'elenco. È possibile aggiungere molti server AirPrint.

- Importare un file delimitato da virgole (.csv) con queste informazioni. In alternativa, esporta per creare un elenco dei server AirPrint aggiunti.

Ottenere l'indirizzo IP del server, il percorso della risorsa e la porta

Per aggiungere i server AirPrinter, sono necessari l'indirizzo IP della stampante, il percorso della risorsa e la porta. I passaggi seguenti illustrano come ottenere queste informazioni.

In un Mac che si connette alla stessa rete locale (subnet) delle stampanti AirPrint, aprire l'app Terminale (da /Applications/Utilities).

Nell'app Terminale immettere

ippfinde selezionare INVIO.Prendere nota delle informazioni sulla stampante. Ad esempio, può restituire qualcosa di simile

ipp://myprinter.local.:631/ipp/port1a . La prima parte è il nome della stampante. L'ultima parte (ipp/port1) è il percorso della risorsa.Nell'app Terminale immettere

ping myprinter.locale selezionare INVIO.Prendere nota dell'indirizzo IP. Ad esempio, può restituire qualcosa di simile

PING myprinter.local (10.50.25.21)a .Usare i valori dell'indirizzo IP e del percorso della risorsa. In questo esempio l'indirizzo IP è

10.50.25.21e il percorso della risorsa è/ipp/port1.

Layout della schermata iniziale

Questa funzionalità si applica a:

- iOS 9.3 o versione successiva

- iPadOS 13.0 e versioni successive

- Registrazione automatica dei dispositivi (con supervisione)

Informazioni importanti

Aggiungere un'app solo una volta al dock, alla pagina, alla cartella in una pagina o alla cartella nel dock. L'aggiunta della stessa app in due posizioni qualsiasi impedisce la visualizzazione dell'app nei dispositivi e può mostrare errori di segnalazione.

Ad esempio, se si aggiunge l'app fotocamera a un dock e a una pagina, l'app per la fotocamera non viene visualizzata e la segnalazione potrebbe mostrare un errore per i criteri. Per aggiungere l'app fotocamera al layout della schermata iniziale, scegliere solo il dock o una pagina, non entrambi.

Quando si applica un layout della schermata iniziale, viene sovrascritto qualsiasi layout definito dall'utente. È quindi consigliabile usare i layout della schermata iniziale nei dispositivi senza utente.

È possibile avere app preesistenti installate nel dispositivo che non sono incluse nella configurazione del layout della schermata iniziale. Queste app vengono visualizzate in ordine alfabetico dopo le app configurate.

Quando si usano le impostazioni della griglia della schermata iniziale per aggiungere pagine o app al dock, le icone nella schermata iniziale e nelle pagine vengono bloccate. Non possono essere spostati o eliminati. Questo comportamento potrebbe essere dovuto alla progettazione con i criteri iOS/iPadOS e MDM di Apple.

Le clip Web iOS/iPadOS necessarie per l'apertura in un browser gestito non verranno visualizzate nell'ordine specificato nei criteri di layout della schermata iniziale.

Schermata iniziale

Usare questa funzionalità per aggiungere app. Inoltre, vedere l'aspetto di queste app nelle pagine, nel dock e all'interno delle cartelle. Mostra anche le icone dell'app. Le app volume purchase program (VPP), le app line-of-business e le app di collegamento Web (URL delle app Web) vengono popolate dalle app client aggiunte.

Dimensioni griglia: scegliere una dimensione della griglia appropriata per la schermata iniziale del dispositivo. Un'app o una cartella occupa un posto nella griglia. Se il dispositivo di destinazione non supporta le dimensioni selezionate, alcune app potrebbero non adattarsi e vengono spostate nella posizione disponibile successiva in una nuova pagina. Per riferimento:

- iPhone 5 supporta 4 colonne x 5 righe

- iPhone 6 e versioni successive supportano 4 colonne x 6 righe

- Gli iPad supportano 5 colonne x 6 righe

+: selezionare il pulsante Aggiungi per aggiungere app.

Creare una cartella o aggiungere app: Aggiungere un'app o una cartella:

App: selezionare le app esistenti dall'elenco. Questa opzione aggiunge le app alla schermata iniziale nei dispositivi. Se non si dispone di app, aggiungere app a Intune.

È anche possibile cercare le app in base al nome dell'app, ad esempio

authenticatorodrive. In alternativa, eseguire la ricerca in base al server di pubblicazione dell'app, adMicrosoftesempio oApple.Cartella: aggiunge una cartella alla schermata iniziale. Immettere il nome della cartella e selezionare le app esistenti dall'elenco per passare alla cartella. Questo nome di cartella viene visualizzato agli utenti nei propri dispositivi.

È anche possibile cercare le app in base al nome dell'app, ad esempio

authenticatorodrive. In alternativa, eseguire la ricerca in base al server di pubblicazione dell'app, adMicrosoftesempio oApple.Le app sono disposte da sinistra a destra e nello stesso ordine illustrato. Le app possono essere spostate in altre posizioni. È possibile avere una sola pagina in una cartella. Come soluzione alternativa, aggiungere nove (9) o più app alla cartella. Le app vengono spostate automaticamente nella pagina successiva. È possibile aggiungere qualsiasi combinazione di app VPP, collegamenti Web (app Web), app dello Store, app line-of-business e app di sistema.

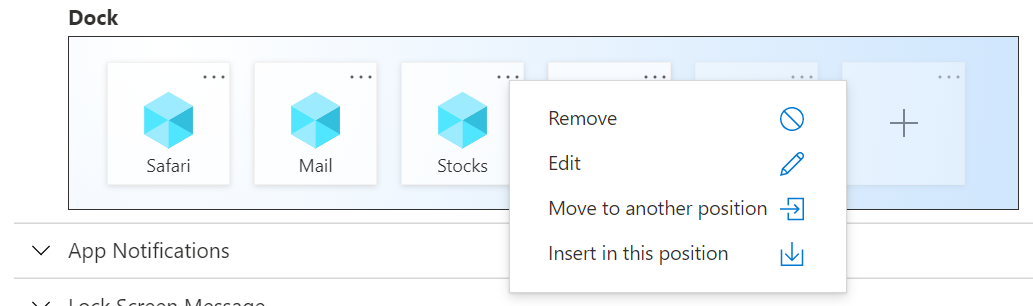

Darsena

Aggiungere fino a quattro (4) elementi per iPhone e fino a sei (6) elementi per iPad (app e cartelle combinate) al dock sullo schermo. Molti dispositivi supportano meno elementi. Ad esempio, i dispositivi iPhone supportano fino a quattro elementi. Vengono quindi visualizzati solo i primi quattro elementi aggiunti.

+: selezionare il pulsante Aggiungi per aggiungere app o cartelle al dock.

Creare una cartella o aggiungere app: Aggiungere un'app o una cartella:

App: selezionare le app esistenti dall'elenco. Questa opzione aggiunge le app al dock sullo schermo. Se non si dispone di app, aggiungere app a Intune.

È anche possibile cercare le app in base al nome dell'app, ad esempio

authenticatorodrive. In alternativa, eseguire la ricerca in base al server di pubblicazione dell'app, adMicrosoftesempio oApple.Cartella: aggiunge una cartella al dock sullo schermo. Immettere il nome della cartella e selezionare le app esistenti dall'elenco per passare alla cartella. Questo nome di cartella viene visualizzato agli utenti nei propri dispositivi.

È anche possibile cercare le app in base al nome dell'app, ad esempio

authenticatorodrive. In alternativa, eseguire la ricerca in base al server di pubblicazione dell'app, adMicrosoftesempio oApple.Le app sono disposte da sinistra a destra e nello stesso ordine illustrato. Le app possono essere spostate in altre posizioni. Se si aggiungono più app di quelle che possono essere incluse in una pagina, le app vengono spostate automaticamente in un'altra pagina. È possibile aggiungere fino a 20 pagine in una cartella sul dock. È possibile aggiungere qualsiasi combinazione di app VPP, collegamenti Web (app Web), app dello Store, app line-of-business e app di sistema.

Esempio

Nell'esempio seguente, la schermata del dock mostra le app Safari, Mail e Stocks. L'app Stocks viene selezionata per visualizzarne le proprietà:

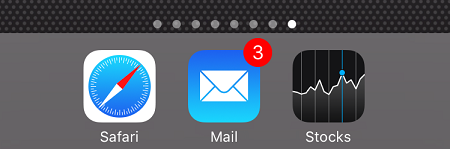

Quando si assegnano i criteri a un iPhone, il dock è simile all'immagine seguente:

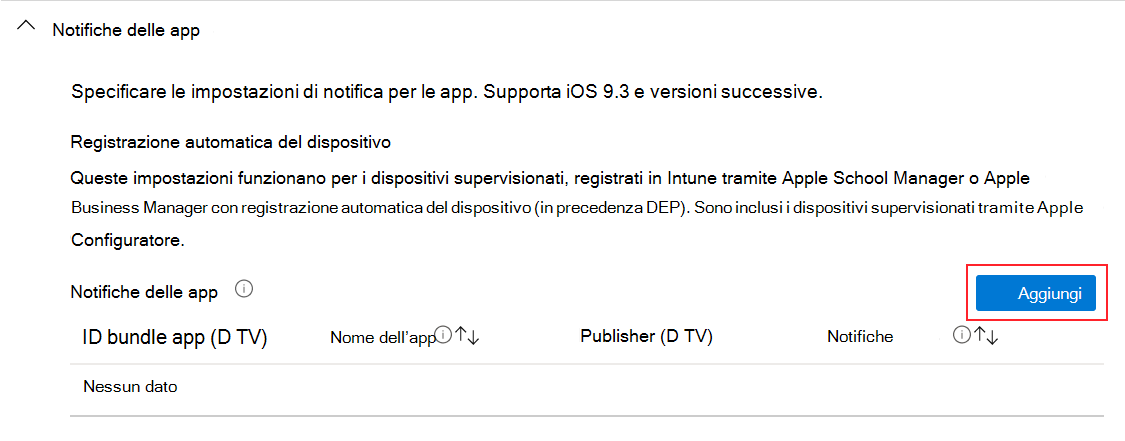

Notifiche delle app

Le impostazioni si applicano a: Registrazione automatica del dispositivo (con supervisione)

Aggiungi: Aggiungere notifiche per le app:

ID bundle dell'app: immettere l'ID bundle dell'app da aggiungere.

Per ottenere l'ID bundle dell'app:

- Per alcuni esempi, vedere Bundle IDS for built-in iOS/iPadOS apps (Bundle ID for built-in iOS/iPadOS apps).

- Per le app aggiunte a Intune, è possibile usare l'interfaccia di amministrazione Intune.

Se impostato su Non configurato o lasciato vuoto, Intune non modifica o aggiorna questa impostazione.

Nome app: immettere il nome dell'app da aggiungere. Questo nome viene usato per il riferimento nell'interfaccia di amministrazione Microsoft Intune. Non viene visualizzato nei dispositivi. Se impostato su Non configurato o lasciato vuoto, Intune non modifica o aggiorna questa impostazione.

Autore: immettere il server di pubblicazione dell'app che si sta aggiungendo. Questo nome viene usato per il riferimento nell'interfaccia di amministrazione Microsoft Intune. Non viene visualizzato nei dispositivi. Se impostato su Non configurato o lasciato vuoto, Intune non modifica o aggiorna questa impostazione.

Notifiche: abilitare o disabilitare l'invio di notifiche all'app ai dispositivi. Quando questa opzione è impostata su Non configurato (impostazione predefinita), Intune non modifica o aggiorna questa impostazione.

Se impostato su Abilita, configurare anche:

Mostra nel centro notifiche: Abilita consente all'app di visualizzare le notifiche nel Centro notifiche del dispositivo. Disabilita impedisce all'app di visualizzare le notifiche nel Centro notifiche. Se impostato su Non configurato o lasciato vuoto, Intune non modifica o aggiorna questa impostazione.

Mostra nella schermata di blocco: Abilita mostra le notifiche dell'app nella schermata di blocco del dispositivo. Disabilita impedisce all'app di visualizzare le notifiche nella schermata di blocco. Se impostato su Non configurato o lasciato vuoto, Intune non modifica o aggiorna questa impostazione.

Tipo di avviso: quando i dispositivi sono sbloccati, scegliere come viene visualizzata la notifica. Le opzioni disponibili sono:

- Nessuno: non viene visualizzata alcuna notifica.

- Banner: viene visualizzato brevemente un banner con la notifica. Questa impostazione potrebbe essere nota anche come banner temporaneo.

- Modal: la notifica viene visualizzata e gli utenti devono chiuderla manualmente prima di continuare a usare il dispositivo. Questa impostazione potrebbe essere nota anche come Banner persistente.

Icona badge sull'app: Abilita aggiunge una notifica all'icona dell'app. Il badge indica che l'app ha inviato una notifica. Disabilita non aggiunge una notifica all'icona dell'app. Se impostato su Non configurato, Intune non modifica o aggiorna questa impostazione.

Abilita suoni: abilita riproduce un suono quando viene recapitata una notifica. Disabilita non riproduce un suono quando viene recapitata una notifica. Se impostato su Non configurato, Intune non modifica o aggiorna questa impostazione.

Mostra anteprime: mostra un'anteprima delle notifiche recenti dell'app. Selezionare quando visualizzare l'anteprima. Il valore scelto sostituisce il valore configurato dall'utente nel dispositivo (le notifiche delle impostazioni >> mostrano le anteprime). Le opzioni disponibili sono:

- Non configurato: Intune non modifica o aggiorna questa impostazione.

- Se sbloccata: l'anteprima viene visualizzata solo quando il dispositivo è sbloccato.

- Sempre: l'anteprima viene sempre visualizzata nella schermata di blocco.

- Mai: l'anteprima non viene mai visualizzata.

Questa funzionalità si applica a:

- iOS/iPadOS 14.0 e versioni successive

Messaggio della schermata di blocco

Questa funzionalità si applica a:

- iOS 9.3 e versioni successive

- iPadOS 13.0 e versioni successive

Le impostazioni si applicano a: Registrazione automatica del dispositivo (con supervisione)

"Se perso, torna a..." Messaggio: se i dispositivi vengono smarriti o rubati, immettere una nota che potrebbe aiutare a ottenere il dispositivo restituito, se trovato. È possibile immettere qualsiasi testo desiderato. Ad esempio, immettere qualcosa come

If found, call Contoso at ....Il testo immesso viene visualizzato nella finestra di accesso e nella schermata di blocco nei dispositivi.

Informazioni sul tag asset: immettere informazioni sul tag asset del dispositivo. Ad esempio, immettere

Owned by Contoso CorpoSerial Number: {{serialnumber}}.I token di dispositivo possono essere usati anche per aggiungere informazioni specifiche del dispositivo a questi campi. Ad esempio, per visualizzare il numero di serie, immettere

Serial Number: {{serialnumber}}oDevice ID: {{DEVICEID}}. Nella schermata di blocco il testo è simile aSerial Number 123456789ABC. Quando si immettono variabili, assicurarsi di usare parentesi{{ }}graffe .Sono supportate le variabili di informazioni sul dispositivo seguenti. Le variabili non vengono convalidate nell'interfaccia utente e fanno distinzione tra maiuscole e minuscole. Se si immette una variabile non corretta, è possibile visualizzare i profili salvati con input non corretto. Ad esempio, se si immette

{{DeviceID}}invece di{{deviceid}}o{{DEVICEID}}, viene visualizzata la stringa letterale anziché l'ID univoco del dispositivo. Assicurarsi di immettere le informazioni corrette. Tutte le variabili minuscole o tutte le variabili maiuscole sono supportate, ma non una combinazione.-

{{AADDeviceId}}: Microsoft Entra ID dispositivo -

{{AccountId}}: Intune ID tenant o ID account -

{{AccountName}}: Intune nome del tenant o dell'account -

{{AppleId}}: ID Apple dell'utente -

{{Department}}: reparto assegnato durante l'Assistente configurazione -

{{DeviceId}}: Intune ID dispositivo -

{{DeviceName}}: Intune nome del dispositivo -

{{domain}}:Nome di dominio -

{{EASID}}: ID di sincronizzazione attiva di Exchange -

{{EDUUserType}}: tipo di utente -

{{IMEI}}: IMEI del dispositivo -

{{mail}}: Email indirizzo dell'utente -

{{ManagedAppleId}}: ID Apple gestito dell'utente -

{{MEID}}: MEID del dispositivo -

{{partialUPN}}: prefisso UPN prima del simbolo @ -

{{SearchableDeviceKey}}: ID chiave NGC -

{{SerialNumber}}: numero di serie del dispositivo -

{{SerialNumberLast4Digits}}: ultime 4 cifre del numero di serie del dispositivo -

{{SIGNEDDEVICEID}}: BLOB id dispositivo assegnato al client durante la registrazione Portale aziendale -

{{SignedDeviceIdWithUserId}}: BLOB di ID dispositivo assegnato al client con affinità utente durante l'Assistente configurazione Apple -

{{UDID}}: Dispositivo UDID -

{{UDIDLast4Digits}}: ultime 4 cifre del dispositivo UDID -

{{UserId}}: Intune ID utente -

{{UserName}}: nome utente -

{{userPrincipalName}}: UPN dell'utente

-

Single Sign-On

Le impostazioni si applicano a: Registrazione del dispositivo, Registrazione automatica dei dispositivi (con supervisione)

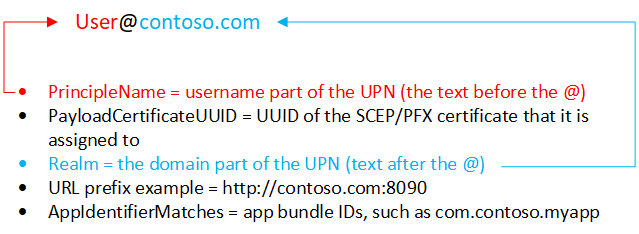

Microsoft Entra attributo username: Intune cerca questo attributo per ogni utente in Microsoft Entra ID. Intune quindi popola il rispettivo campo (ad esempio l'UPN) prima di generare il codice XML che viene installato nei dispositivi. Le opzioni disponibili sono:

Non configurato: Intune non modifica o aggiorna questa impostazione. Per impostazione predefinita, il sistema operativo richiede agli utenti un nome di entità Kerberos quando il profilo viene distribuito nei dispositivi. È necessario un nome di entità per consentire agli MDM di installare i profili SSO.

Nome entità utente: il nome dell'entità utente (UPN) viene analizzato nel modo seguente:

È anche possibile sovrascrivere l'area di autenticazione con il testo immesso nella casella di testo Area di autenticazione .

Contoso, ad esempio, ha diverse aree, tra cui Europa, Asia e America del Nord. Contoso vuole che gli utenti asiatici usino l'accesso SSO e che l'app richieda l'UPN nel

username@asia.contoso.comformato . Quando si seleziona Nome entità utente, l'area di autenticazione per ogni utente viene ricavata da Microsoft Entra ID, ovverocontoso.com. Per gli utenti in Asia selezionare Nome entità utente e quindi immettereasia.contoso.com. L'UPN dell'utente diventausername@asia.contoso.comanzichéusername@contoso.com.Intune ID dispositivo: Intune seleziona automaticamente l'ID dispositivo Intune. Per impostazione predefinita:

- Le app devono usare solo l'ID dispositivo. Tuttavia, se l'app usa l'area di autenticazione e l'ID dispositivo, è possibile immettere l'area di autenticazione nella casella di testo Area di autenticazione .

- Se si usa l'ID dispositivo, mantenere vuota l'area di autenticazione.

ID dispositivo di Azure AD: ID dispositivo Microsoft Entra

Nome account SAM: Intune popola il nome dell'account SAM (Security Accounts Manager) locale.

Area di autenticazione: immettere la parte di dominio dell'URL. Immettere ad esempio

contoso.com.URL: aggiungere tutti gli URL nell'organizzazione che richiedono l'autenticazione SSO (Single Sign-On) dell'utente.

Ad esempio, quando un utente si connette a uno di questi siti, il dispositivo iOS/iPadOS usa le credenziali SSO. Gli utenti non devono immettere di nuovo le credenziali. Se l'autenticazione a più fattori (MFA) è abilitata, gli utenti devono immettere la seconda autenticazione.

Anche:

Questi URL devono essere formattati correttamente. Apple richiede che gli URL siano nel

http://<yourURL.domain>formato .I criteri di corrispondenza degli URL devono iniziare con

http://ohttps://. Viene eseguita una semplice corrispondenza di stringa, quindi il prefisso DELL'URLhttp://www.contoso.com/non corrispondehttp://www.contoso.com:80/a . Con iOS 10.0+ e iPadOS 13.0+, è possibile usare un singolo carattere jolly * per immettere tutti i valori corrispondenti. Ad esempio,http://*.contoso.com/corrisponde ahttp://store.contoso.com/ehttp://www.contoso.com.I

http://.commodelli ehttps://.comcorrispondono rispettivamente a tutti gli URL HTTP e HTTPS.

App: aggiungere app nei dispositivi degli utenti che possono usare l'accesso Single Sign-On.

La

AppIdentifierMatchesmatrice deve includere stringhe che corrispondono agli ID bundle dell'app. Queste stringhe possono essere corrispondenze esatte, ad esempiocom.contoso.myapp, o immettere una corrispondenza di prefisso nell'ID bundle usando il*carattere jolly. Il carattere jolly deve essere visualizzato dopo un carattere punto (.) e può essere visualizzato una sola volta, alla fine della stringa, ad esempiocom.contoso.*. Quando viene incluso un carattere jolly, a qualsiasi app il cui ID bundle inizia con il prefisso viene concesso l'accesso all'account.Usare Nome app per immettere un nome descrittivo per identificare l'ID bundle.

Certificato di rinnovo delle credenziali: se si usano certificati per l'autenticazione (non password), selezionare il certificato SCEP o PFX esistente come certificato di autenticazione. In genere, questo certificato è lo stesso certificato distribuito agli utenti per altri profili, ad esempio VPN, Wi-Fi o posta elettronica.

Filtro contenuto Web

Le impostazioni si applicano a: Registrazione automatica del dispositivo (con supervisione)

Queste impostazioni usano le impostazioni del filtro contenuto Web di Apple. Per altre informazioni su queste impostazioni, visitare il sito Platform Deployment di Apple (apre il sito Web di Apple).

Tipo di filtro: scegliere di consentire siti Web specifici. Le opzioni disponibili sono:

Non configurato: Intune non modifica o aggiorna questa impostazione.

Configura URL: usare il filtro Web predefinito di Apple che cerca termini per adulti, tra cui volgarità e linguaggio sessualmente esplicito. Questa funzionalità valuta ogni pagina Web durante il caricamento e identifica e blocca il contenuto non idoneo. È anche possibile aggiungere URL che non si desidera controllare dal filtro. In alternativa, bloccare URL specifici, indipendentemente dalle impostazioni di filtro di Apple.

URL consentiti: aggiungere gli URL che si desidera consentire. Questi URL ignorano il filtro Web di Apple.

Gli URL immessi sono gli URL che non si desidera valutare dal filtro Web Apple. Questi URL non sono un elenco di siti Web consentiti. Per creare un elenco di siti Web consentiti, impostare Tipo di filtrosolo su Siti Web specifici.

URL bloccati: aggiungere gli URL che si desidera interrompere l'apertura, indipendentemente dalle impostazioni del filtro Web Apple.

Solo siti Web specifici (solo per il Web browser Safari): questi URL vengono aggiunti ai segnalibri del browser Safari. Gli utenti possono visitare solo questi siti; non è possibile aprire altri siti. Usare questa opzione solo se si conosce l'elenco esatto di URL a cui gli utenti possono accedere.

-

URL: immettere l'URL del sito Web che si vuole consentire. Immettere ad esempio

https://www.contoso.com. - Percorso segnalibro: Apple ha modificato questa impostazione. Tutti i segnalibri vengono inseriti nella cartella Siti consentiti . I segnalibri non passano al percorso del segnalibro immesso.

- Titolo: immettere un titolo descrittivo per il segnalibro.

Se non si immettono URL, gli utenti non possono accedere ad alcun sito Web ad eccezione di

microsoft.com,microsoft.neteapple.com. Intune consente automaticamente questi URL.-

URL: immettere l'URL del sito Web che si vuole consentire. Immettere ad esempio

Estensione dell'app Single Sign-On

Questa funzionalità si applica a:

- iOS 13.0 e versioni successive

- iPadOS 13.0 e versioni successive

Le impostazioni si applicano a: Tutti i tipi di registrazione

Tipo di estensione dell'app SSO: scegliere il tipo di estensione dell'app SSO. Le opzioni disponibili sono:

Non configurato: Intune non modifica o aggiorna questa impostazione. Per impostazione predefinita, il sistema operativo non usa le estensioni dell'app. Per disabilitare un'estensione dell'app, è possibile impostare il tipo di estensione dell'app SSO su Non configurato.

Microsoft Entra ID: usa il plug-in SSO di Microsoft Entra ID Enterprise, che è un'estensione dell'app SSO di tipo reindirizzamento. Questo plug-in fornisce l'accesso Single Sign-On per Active Directory locale account in tutte le applicazioni che supportano la funzionalità Single Sign-On di Apple Enterprise. Usare questo tipo di estensione dell'app SSO per abilitare l'accesso SSO nelle app Microsoft, nelle app dell'organizzazione e nei siti Web che eseguono l'autenticazione tramite Microsoft Entra ID.

Il plug-in SSO funge da broker di autenticazione avanzato che offre miglioramenti della sicurezza e dell'esperienza utente. Tutte le app che usano l'app Microsoft Authenticator per l'autenticazione continuano a ottenere l'accesso SSO con il plug-in Microsoft Enterprise SSO per dispositivi Apple.

Importante

Per ottenere l'accesso Single Sign-On con il tipo di estensione dell'app SSO Microsoft Entra, installare prima di tutto l'app Microsoft Authenticator iOS/iPadOS nei dispositivi. L'app Authenticator recapita il plug-in Microsoft Enterprise SSO ai dispositivi e le impostazioni dell'estensione dell'app MDM SSO attivano il plug-in. Dopo aver installato Authenticator e il profilo di estensione dell'app SSO nei dispositivi, gli utenti devono immettere le credenziali per accedere e stabilire una sessione nei dispositivi. Questa sessione viene quindi usata in applicazioni diverse senza richiedere agli utenti di eseguire di nuovo l'autenticazione. Per altre informazioni su Authenticator, vedere Che cos'è l'app Microsoft Authenticator.

Per altre informazioni, vedere Usare il plug-in Microsoft Enterprise SSO nei dispositivi iOS/iPadOS.

Reindirizzamento: usare un'estensione dell'app di reindirizzamento generica e personalizzabile per usare l'accesso SSO con i flussi di autenticazione moderni. Assicurarsi di conoscere l'ID dell'estensione per l'estensione dell'app dell'organizzazione.

Credenziali: usare un'estensione dell'app per le credenziali generica e personalizzabile per usare l'accesso SSO con i flussi di autenticazione challenge-and-response. Assicurarsi di conoscere l'ID dell'estensione per l'estensione dell'app dell'organizzazione.

Kerberos: usare l'estensione Kerberos predefinita di Apple, inclusa in iOS 13.0+ e iPadOS 13.0+. Questa opzione è una versione specifica di Kerberos dell'estensione dell'app Credential .

Consiglio

Con i tipi Redirect e Credential si aggiungono valori di configurazione personalizzati per passare attraverso l'estensione. Se si usano le credenziali, provare a usare le impostazioni di configurazione predefinite fornite da Apple nel tipo Kerberos .

Dopo aver eseguito correttamente l'accesso all'app Authenticator, agli utenti non viene richiesto di accedere ad altre app che usano l'estensione SSO. La prima volta che gli utenti aprono app gestite che non usano l'estensione SSO, agli utenti viene richiesto di selezionare l'account che ha eseguito l'accesso.

Abilitare la modalità dispositivo condiviso (solo Microsoft Entra ID): scegliere Sì se si distribuisce il plug-in SSO di Microsoft Enterprise nei dispositivi iOS/iPadOS configurati per Microsoft Entra funzionalità della modalità dispositivo condiviso. I dispositivi in modalità condivisa consentono a molti utenti di accedere e uscire a livello globale dalle applicazioni che supportano la modalità dispositivo condiviso. Se impostato su Non configurato, Intune non modifica o aggiorna questa impostazione. Per impostazione predefinita, i dispositivi iOS/iPadOS non devono essere condivisi tra più utenti.

Per altre informazioni sulla modalità dispositivo condiviso e su come abilitarla, vedere Panoramica della modalità dispositivo condiviso e della modalità dispositivo condiviso per i dispositivi iOS.

Questa funzionalità si applica a:

- iOS/iPadOS 13.5 e versioni successive

ID estensione (Reindirizzamento e credenziali): immettere l'identificatore del bundle che identifica l'estensione dell'app SSO, ad esempio

com.apple.extensiblesso.ID team (Reindirizzamento e credenziali): immettere l'identificatore del team dell'estensione dell'app SSO. Un identificatore del team è una stringa alfanumerica di 10 caratteri (numeri e lettere) generata da Apple, ad esempio

ABCDE12345. L'ID del team non è obbligatorio.Individua il tuo ID team (apre il sito Web di Apple) contiene altre informazioni.

Area di autenticazione (credenziali e Kerberos): immettere il nome dell'area di autenticazione. Il nome dell'area di autenticazione deve essere in maiuscolo, ad esempio

CONTOSO.COM. In genere, il nome dell'area di autenticazione è lo stesso del nome di dominio DNS, ma in tutte le lettere maiuscole.Domini (credenziali e Kerberos): immettere i nomi di dominio o host dei siti che possono eseguire l'autenticazione tramite SSO. Ad esempio, se il sito Web è

mysite.contoso.com,mysiteè il nome host e.contoso.comè il nome di dominio. Quando gli utenti si connettono a uno di questi siti, l'estensione dell'app gestisce la richiesta di autenticazione. Questa autenticazione consente agli utenti di usare Face ID, Touch ID o apple pincode/passcode per accedere.- Tutti i domini nell'estensione dell'app Single Sign-On Intune profili devono essere univoci. Non è possibile ripetere un dominio in alcun profilo di estensione dell'app di accesso, anche se si usano tipi diversi di estensioni dell'app SSO.

- Questi domini non fanno distinzione tra maiuscole e minuscole.

- Il dominio deve iniziare con un punto (

.).

URL (solo reindirizzamento): immettere i prefissi URL dei provider di identità per conto dei quali l'estensione dell'app di reindirizzamento usa l'accesso SSO. Quando gli utenti vengono reindirizzati a questi URL, l'estensione dell'app SSO interviene e richiede l'accesso SSO.

- Tutti gli URL nel Intune profili di estensione dell'app Single Sign-On devono essere univoci. Non è possibile ripetere un dominio in alcun profilo di estensione dell'app SSO, anche se si usano tipi diversi di estensioni dell'app SSO.

- Gli URL devono iniziare con

http://ohttps://.

Configurazione aggiuntiva (Microsoft Entra ID, reindirizzamento e credenziali): immettere dati più specifici dell'estensione da passare all'estensione dell'app SSO:

Chiave: immettere il nome dell'elemento da aggiungere, ad esempio

user nameoAppAllowList.Tipo: immettere il tipo di dati. Le opzioni disponibili sono:

- Stringa

- Boolean: in Valore di configurazione immettere

TrueoFalse. - Integer: in Valore di configurazione immettere un numero.

Valore: immettere i dati.

Aggiungi: selezionare per aggiungere le chiavi di configurazione.

Blocca l'utilizzo del keychain (solo Kerberos): Sì impedisce il salvataggio e l'archiviazione delle password nel keychain. Se bloccato, agli utenti non viene richiesto di salvare la password e deve immettere di nuovo la password alla scadenza del ticket Kerberos. Quando questa opzione è impostata su Non configurato (impostazione predefinita), Intune non modifica o aggiorna questa impostazione. Per impostazione predefinita, il sistema operativo potrebbe consentire il salvataggio e l'archiviazione delle password nel keychain. Agli utenti non viene richiesto di immettere di nuovo la password alla scadenza del ticket.

Richiedi Face ID, Touch ID o passcode (solo Kerberos): Sì impone agli utenti di immettere il proprio Face ID, Touch ID o passcode del dispositivo quando le credenziali sono necessarie per aggiornare il ticket Kerberos. Quando questa opzione è impostata su Non configurato (impostazione predefinita), Intune non modifica o aggiorna questa impostazione. Per impostazione predefinita, il sistema operativo potrebbe non richiedere agli utenti di usare la biometria o il passcode del dispositivo per aggiornare il ticket Kerberos. Se l'utilizzo di Keychain è bloccato, questa impostazione non si applica.

Imposta come area di autenticazione predefinita (solo Kerberos): Sì imposta il valore dell'area di autenticazione immesso come area di autenticazione predefinita. Quando questa opzione è impostata su Non configurato (impostazione predefinita), Intune non modifica o aggiorna questa impostazione. Per impostazione predefinita, il sistema operativo potrebbe non impostare un'area di autenticazione predefinita.

- Se si configurano più estensioni dell'app Kerberos SSO nell'organizzazione, selezionare Sì.

- Se si usano più aree di autenticazione, selezionare Sì. Imposta il valore realm immesso come area di autenticazione predefinita.

- Se si ha solo un'area di autenticazione, selezionare Non configurato (impostazione predefinita).

Blocca individuazione automatica (solo Kerberos): Sì impedisce all'estensione Kerberos di usare automaticamente LDAP e DNS per determinare il nome del sito di Active Directory. Quando questa opzione è impostata su Non configurato (impostazione predefinita), Intune non modifica o aggiorna questa impostazione.

Consenti solo app gestite (solo Kerberos): se impostata su Sì, l'estensione Kerberos consente solo alle app gestite e alle app immesse con l'ID bundle dell'app di accedere alle credenziali. Quando questa opzione è impostata su Non configurato (impostazione predefinita), Intune non modifica o aggiorna questa impostazione. Per impostazione predefinita, il sistema operativo potrebbe consentire alle app non gestite di accedere alle credenziali.

Questa funzionalità si applica a:

- iOS/iPadOS 14 e versioni successive

Nome entità (solo Kerberos): immettere il nome utente dell'entità Kerberos. Non è necessario includere il nome dell'area di autenticazione. Ad esempio, in

user@contoso.comèuseril nome dell'entità econtoso.comè il nome dell'area di autenticazione.- È anche possibile usare le variabili nel nome dell'entità immettendo parentesi

{{ }}graffe. Ad esempio, per visualizzare il nome utente, immettereUsername: {{username}}. - Prestare attenzione alla sostituzione delle variabili. Le variabili non vengono convalidate nell'interfaccia utente e fanno distinzione tra maiuscole e minuscole. Assicurarsi di immettere le informazioni corrette.

- È anche possibile usare le variabili nel nome dell'entità immettendo parentesi

Codice del sito di Active Directory (solo Kerberos): immettere il nome del sito di Active Directory che deve essere usato dall'estensione Kerberos. Potrebbe non essere necessario modificare questo valore, perché l'estensione Kerberos può trovare automaticamente il codice del sito di Active Directory.

Nome cache (solo Kerberos): immettere il nome GSS (Generic Security Services) della cache Kerberos. È molto probabile che non sia necessario impostare questo valore.

Testo della finestra di accesso (solo Kerberos): immettere il testo visualizzato agli utenti nella finestra di accesso Kerberos.

Questa funzionalità si applica a:

- iOS/iPadOS 14 e versioni successive

ID bundle dell'app (Microsoft Entra ID, Kerberos): immettere gli ID bundle di qualsiasi altra app che deve ottenere l'accesso Single Sign-On tramite un'estensione nei dispositivi. Per ottenere l'ID bundle di un'app aggiunta a Intune, è possibile usare l'interfaccia di amministrazione Intune.

Se usi il tipo di estensione dell'app SSO Microsoft Entra ID, allora:

Queste app usano il plug-in SSO di Microsoft Enterprise per autenticare l'utente senza richiedere un accesso.

Gli ID bundle dell'app immessi hanno l'autorizzazione per usare l'estensione dell'app SSO Microsoft Entra se non usano librerie Microsoft, ad esempio Microsoft Authentication Library (MSAL).

L'esperienza per queste app potrebbe non essere uniforme rispetto alle librerie Microsoft. Le app meno recenti che usano l'autenticazione MSAL o le app che non usano le librerie Microsoft più recenti devono essere aggiunte a questo elenco per funzionare correttamente con l'estensione dell'app SSO di Microsoft Azure.

Se si usa il tipo di estensione dell'app Kerberos SSO , queste app:

- Avere accesso al ticket di concessione del ticket Kerberos

- Avere accesso al ticket di autenticazione

- Autenticare gli utenti ai servizi a cui sono autorizzati ad accedere

Mapping dell'area di autenticazione del dominio (solo Kerberos): immettere i suffissi DNS di dominio che devono essere mappati all'area di autenticazione. Usare questa impostazione quando i nomi DNS degli host non corrispondono al nome dell'area di autenticazione. È molto probabile che non sia necessario creare questo mapping personalizzato da dominio a area di autenticazione.

Certificato PKINIT (solo Kerberos): selezionare il certificato PKINIT (Public Key Cryptography for Initial Authentication) che può essere usato per l'autenticazione Kerberos. È possibile scegliere tra i certificati PKCS o SCEP aggiunti in Intune.

Per altre informazioni sui certificati, vedere Usare i certificati per l'autenticazione in Microsoft Intune.

Sfondo

È possibile riscontrare un comportamento imprevisto quando un profilo senza immagine viene assegnato ai dispositivi con un'immagine esistente. Ad esempio, si crea un profilo senza un'immagine. Questo profilo viene assegnato ai dispositivi che hanno già un'immagine. In questo scenario, l'immagine può passare all'impostazione predefinita del dispositivo oppure l'immagine originale può rimanere nel dispositivo. Questo comportamento è controllato e limitato dalla piattaforma MDM di Apple.

Le impostazioni si applicano a: Registrazione automatica del dispositivo (con supervisione)

-

Posizione di visualizzazione dello sfondo: scegliere una posizione nei dispositivi che mostra l'immagine. Le opzioni disponibili sono:

- Non configurato: Intune non modifica o aggiorna questa impostazione. Un'immagine personalizzata non viene aggiunta ai dispositivi. Per impostazione predefinita, il sistema operativo potrebbe impostare una propria immagine.

- Schermata di blocco: aggiunge l'immagine alla schermata di blocco.

- Schermata iniziale: aggiunge l'immagine alla schermata iniziale.

- Schermata di blocco e schermata iniziale: usa la stessa immagine nella schermata di blocco e nella schermata iniziale.

- Immagine sfondo: caricare un'immagine .png, .jpg o .jpeg esistente da usare. Assicurarsi che le dimensioni del file siano inferiori a 750 KB. È anche possibile rimuovere un'immagine aggiunta.

Consiglio

- Quando si configurano criteri di sfondo, Microsoft consiglia di abilitare l'impostazione Blocca modifica dello sfondo . Questa impostazione impedisce agli utenti di modificare lo sfondo.

- Per visualizzare diverse immagini nella schermata di blocco e nella schermata iniziale, creare un profilo con l'immagine della schermata di blocco. Creare un altro profilo con l'immagine della schermata iniziale. Assegnare entrambi i profili ai gruppi di utenti o dispositivi iOS/iPadOS.

Articoli correlati

Creare profili di configurazione delle funzionalità del dispositivo per i dispositivi macOS .