Gestire le esperienze di collaborazione in Teams per iOS e Android con Microsoft Intune

Microsoft Teams è l'hub per la collaborazione in team in Microsoft 365 che integra le persone, i contenuti e gli strumenti di cui il team ha bisogno per essere più coinvolto ed efficace.

Le funzionalità di protezione più avanzate e più ampie per i dati di Microsoft 365 sono disponibili quando si effettua la sottoscrizione alla suite Enterprise Mobility + Security, che include funzionalità Microsoft Intune e Microsoft Entra ID P1 o P2, ad esempio l'accesso condizionale. È necessario distribuire almeno un criterio di accesso condizionale che consenta la connettività a Teams per iOS e Android da dispositivi mobili e un criterio di protezione delle app Intune che garantisce la protezione dell'esperienza di collaborazione.

Applicare l'accesso condizionale

Le organizzazioni possono usare Microsoft Entra criteri di accesso condizionale per garantire che gli utenti possano accedere solo ai contenuti aziendali o dell'istituto di istruzione usando Teams per iOS e Android. A tale scopo, sarà necessario un criterio di accesso condizionale destinato a tutti i potenziali utenti. Questi criteri sono descritti in Accesso condizionale: Richiedere app client approvate o criteri di protezione delle app.

Nota

Per sfruttare i criteri di accesso condizionale basati su app, l'app Microsoft Authenticator deve essere installata nei dispositivi iOS. Per i dispositivi Android è necessaria l'applicazione Intune Company Portal. Per ulteriori informazioni, vedere Accesso condizionale basato su app con Intune.

Seguire la procedura descritta in Richiedere app client approvate o criteri di protezione delle app con dispositivi mobili, che consente a Teams per iOS e Android, ma impedisce ai client di dispositivi mobili con supporto OAuth di terze parti di connettersi agli endpoint di Microsoft 365.

Nota

Questo criterio garantisce che gli utenti di dispositivi mobili possano accedere a tutti gli endpoint Microsoft 365 usando le app applicabili.

Creare i criteri di protezione delle app Intune

Le App Protection Policies (APP) definiscono quali app sono consentite e le azioni che possono compiere con i dati dell'organizzazione. Le scelte disponibili nella APP consentono alle organizzazioni di adattare la protezione alle loro esigenze specifiche. Per alcune, potrebbe non essere ovvio quali impostazioni di criterio siano necessarie per implementare uno scenario completo. Per aiutare le aziende a dare priorità alla protezione avanzata degli endpoint dei client per dispositivi mobili, Microsoft ha introdotto una tassonomia per il suo framework di protezione dei dati APP per la gestione delle app mobili iOS e Android.

Il framework di protezione dei dati APP è organizzato in tre livelli di configurazione distinti, ognuno dei quali si basa sul livello precedente:

- La protezione di base dei dati aziendali (livello 1) garantisce che le app siano protette con un PIN e crittografate ed esegue operazioni di cancellazione selettiva. Per i dispositivi Android, questo livello convalida l'attestazione del dispositivo Android. Si tratta di una configurazione di base che fornisce un controllo simile della protezione dei dati nei criteri delle caselle postali di Exchange Online e introduce l'IT e gli utenti all'APP.

- La protezione avanzata dei dati aziendali (livello 2) introduce i meccanismi di prevenzione delle perdite di dati dell'APP e i requisiti minimi del sistema operativo. Questa è la configurazione applicabile alla maggior parte degli utenti mobili che accedono ai dati aziendali o dell'istituto di istruzione.

- La protezione elevata dei dati aziendali (livello 3) introduce meccanismi avanzati di protezione dei dati, una migliore configurazione del PIN e l'APP Mobile Threat Defense. Questa configurazione è auspicabile per gli utenti che accedono a dati ad alto rischio.

Per visualizzare le raccomandazioni specifiche per ogni livello di configurazione e le applicazioni minime che devono essere protette, consultare il documento Framework di protezione dei dati utilizzando i criteri di protezione delle app.

Indipendentemente dal fatto che il dispositivo sia iscritto a una soluzione di gestione unificata degli endpoint (UEM), è necessario creare un criterio di protezione delle app Intune sia per le app iOS che per quelle Android, seguendo la procedura descritta in Come creare e assegnare i criteri di protezione delle app. È necessario che questi criteri soddisfino le seguenti condizioni:

Includono tutte le applicazioni mobili di Microsoft 365, come Edge, Outlook, OneDrive, Office o Teams, in modo da garantire che gli utenti possano accedere e manipolare i dati di lavoro o scolastici all'interno di qualsiasi applicazione Microsoft in modo sicuro.

Vengono assegnati a tutti gli utenti. In questo modo tutti gli utenti vengono protetti, indipendentemente dal fatto che usino Teams per iOS o Android.

Determinare quale livello di framework soddisfa i requisiti. La maggior parte delle organizzazioni dovrebbe implementare le impostazioni definite in Protezione avanzata dei dati aziendali (livello 2), in quanto consentono di controllare la protezione dei dati e i requisiti di accesso.

Per ulteriori informazioni sulle impostazioni disponibili, vedere Impostazioni dei criteri di protezione delle app Android e Impostazioni dei criteri di protezione delle app iOS.

Importante

Per applicare Intune criteri di protezione delle app alle app nei dispositivi Android non registrati in Intune, l'utente deve installare anche il Portale aziendale Intune.

Usare la configurazione dell'app

Teams per iOS e Android supporta le impostazioni delle app che consentono agli amministratori di gestire gli endpoint unificati, ad esempio Microsoft Intune, di personalizzare il comportamento dell'app.

La configurazione delle app può essere fornita attraverso il canale del sistema operativo di gestione dei dispositivi mobili (MDM) sui dispositivi iscritti (canale Managed App Configuration per iOS o canale Android in the Enterprise per Android) o attraverso il canale Intune App Protection Policy (APP). Teams per iOS e Android supporta gli scenari di configurazione seguenti:

- Consentire solo account aziendali o dell'istituto di istruzione

Importante

Per gli scenari di configurazione che richiedono la registrazione dei dispositivi in Android, i dispositivi devono essere registrati in Android Enterprise e Teams per Android devono essere distribuiti tramite Google Play Store gestito. Per ulteriori informazioni, vedere Configurazione dell'iscrizione dei dispositivi Android Enterprise con profilo di lavoro personale e Aggiungere criteri di configurazione delle app per i dispositivi Android Enterprise gestiti.

Ogni scenario di configurazione evidenzia i suoi requisiti specifici. Ad esempio, se lo scenario di configurazione richiede l'iscrizione del dispositivo, e quindi funziona con qualsiasi provider UEM, o se richiede i criteri di Intune App Protection.

Importante

Le chiavi di configurazione dell'app sono sensibili alle maiuscole e alle minuscole. Usare la combinazione di maiuscole e minuscole appropriata per assicurarsi che la configurazione sia efficace.

Nota

Con Microsoft Intune, la configurazione delle app fornita attraverso il canale MDM OS è denominata Managed Devices App Configuration Policy (ACP); la configurazione delle app fornita attraverso il canale App Protection Policy è denominata Managed Apps App Configuration Policy.

Consentire solo account aziendali o dell'istituto di istruzione

Il rispetto dei criteri di sicurezza dei dati e di conformità dei nostri clienti più grandi e altamente regolamentati è un pilastro fondamentale del valore di Microsoft 365. Alcune aziende hanno l'obbligo di acquisire tutte le informazioni sulle comunicazioni all'interno dell'ambiente aziendale e di garantire che i dispositivi siano utilizzati solo per le comunicazioni aziendali. Per supportare questi requisiti, Teams per iOS e Android nei dispositivi registrati può essere configurato in modo da consentire solo il provisioning di un singolo account aziendale all'interno dell'app.

Per ulteriori informazioni sulla configurazione dell'impostazione della modalità di organizzazione degli account consentiti, vedere qui:

Questo scenario di configurazione funziona solo con i dispositivi registrati. Tuttavia, è supportato qualsiasi provider UEM. Se non si usa Microsoft Intune, è necessario consultare la documentazione di UEM su come distribuire queste chiavi di configurazione.

Semplificare l'esperienza di accesso con l'accesso senza dominio

È possibile semplificare l'esperienza di accesso in Teams per iOS e Android precompilando il nome di dominio nella schermata di accesso per gli utenti nei dispositivi condivisi e gestiti applicando i criteri seguenti:

| Name | Valore |

|---|---|

| domain_name | Valore stringa che fornisce il dominio del tenant da accodare. Usare un valore delimitato da punto e virgola per aggiungere più domini. Questo criterio funziona solo nei dispositivi registrati. |

| enable_numeric_emp_id_keypad | Valore booleano usato per indicare che l'ID dipendente è tutto numerico e che il tastierino numerico deve essere abilitato per facilitare l'immissione. Se il valore non è impostato, verrà aperta la tastiera alfanumerica. Questo criterio funziona solo nei dispositivi registrati. |

Nota

Questi criteri funzionano solo nei dispositivi condivisi e gestiti registrati.

Impostazioni di notifica in Microsoft Teams

Le notifiche ti tengono aggiornato su ciò che sta accadendo o che accadrà intorno a te. Vengono visualizzati nella schermata iniziale o nella schermata di blocco in base alle impostazioni. Usare le opzioni seguenti per configurare le notifiche nel portale tramite criteri di protezione delle app.

| Opzioni | Descrizione |

|---|---|

| Consenti | Visualizza la notifica effettiva con tutti i dettagli (titolo e contenuto). |

| Bloccare i dati dell'organizzazione | Rimuovere il titolo e sostituire il contenuto con "Hai un nuovo messaggio" per le notifiche della chat e "C'è una nuova attività" per altri utenti. Un utente non sarà in grado di rispondere a una notifica da una schermata di blocco. |

| Bloccato | Elimina la notifica e non invia notifiche all'utente. |

Per impostare i criteri in Intune

Accedere all'interfaccia di amministrazione di Microsoft Intune.

Nel riquadro di spostamento sinistro passare aProtezioneapp>.

Fare clic su Crea criterio e selezionare la piattaforma desiderata, ad esempio iOS/iPadOS.

Nella pagina Informazioni di base aggiungere dettagli quali Nome e Descrizione. Fare clic su Avanti.

Nella pagina App fare clic su Seleziona app pubbliche, quindi trovare e selezionare le app di Microsoft Teams . Fare clic su Avanti.

Nella pagina Protezione dati individuare l'impostazione Notifiche dei dati dell'organizzazione e selezionare l'opzione Blocca dati dell'organizzazione . Impostare le assegnazioni per i gruppi di utenti da includere e quindi creare i criteri.

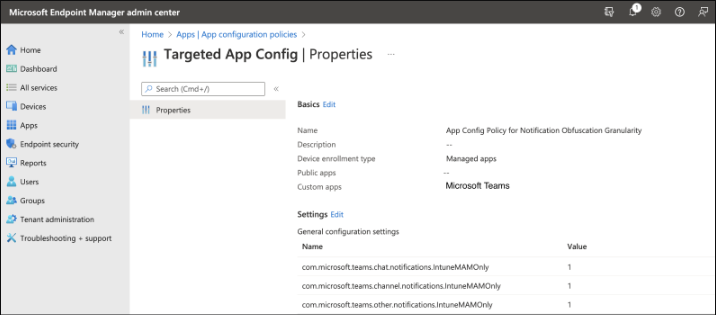

Dopo aver creato i criteri di protezione delle app, passare aConfigurazione>app>Creare>app gestite.

Nella pagina Informazioni di base aggiungere un nome e fare clic su Seleziona app pubbliche, quindi trovare e selezionare le app di Microsoft Teams . Fare clic su Avanti.

In Impostazioni di configurazione generale impostare una delle chiavi di notifica su 1per attivare la funzionalità per chat, canali, tutte le altre notifiche o una qualsiasi di queste combinazioni. Impostare inoltre su 0 per disattivare la funzionalità.

Name Valore com.microsoft.teams.chat.notifications.IntuneMAMOnly 1 per on, 0 for off com.microsoft.teams.channel.notifications.IntuneMAMOnly 1 per on, 0 for off com.microsoft.teams.other.notifications.IntuneMAMOnly 1 per on, 0 for off

Impostare le assegnazioni per i gruppi di utenti da includere e quindi creare i criteri.

Dopo aver creato i criteri, passare aProtezioneapp>. Trovare i criteri di Protezione di app appena creati e verificare se il criterio è stato distribuito esaminando la colonna Distribuito. Nella colonna Distribuito verrà visualizzato Sì per i criteri creati. Se viene visualizzato No, aggiornare la pagina e controllare dopo 10 minuti.

Per visualizzare le notifiche nei dispositivi iOS e Android

- Nel dispositivo accedere sia a Teams che a Portale aziendale. Impostarlo su Mostra anteprime>sempre per assicurarsi che le impostazioni di notifica del dispositivo consentano le notifiche da Teams.

- Bloccare il dispositivo e inviare notifiche all'utente connesso al dispositivo. Toccare una notifica per espanderla nella schermata di blocco, senza sbloccare il dispositivo.

- Le notifiche nella schermata di blocco dovrebbero essere visualizzate come segue (gli screenshot provengono da iOS, ma le stesse stringhe devono essere visualizzate in Android):

Nessuna opzione per Rispondere o altre reazioni di notifica rapida dalla schermata di blocco deve essere visibile.

L'avatar del mittente non è visibile; tuttavia, le iniziali vanno bene.

La notifica dovrebbe visualizzare il titolo, ma sostituire il contenuto con "Hai un nuovo messaggio" per le notifiche di chat e "C'è una nuova attività" per altri utenti.

Per altre informazioni sui criteri di configurazione delle app e sui criteri di protezione delle app, vedere gli argomenti seguenti:

- Criteri di configurazione delle app per Microsoft Intune

- Panoramica dei criteri di protezione delle app