Computing riservato di Azure

Microsoft Cloud for Sovereignty consente ai clienti di configurare e proteggere i propri dati e risorse in modo da aiutarli a conformarsi ai requisiti normativi, di sicurezza e di sovranità specifici. Questo processo garantisce che i dati del cliente non siano accessibili a parti al di fuori del controllo del cliente, nemmeno a fornitori di servizi cloud, amministratori o utenti. L'uso combinato di Computing riservato di Azure (ACC) e Microsoft Cloud for Sovereignty consente il controllo dell'accesso ai carichi di lavoro dei clienti.

Computing riservato è un termine del settore definito dal Confidential Computing Consortium (CCC), una fondazione dedicata alla definizione e all'accelerazione dell'adozione del computing riservato. Il CCC definisce il computing riservato come la protezione dei dati in uso eseguendo calcoli in un ambiente di esecuzione attendibile (TEE) basato su hardware.

Un TEE è un ambiente che impone l'esecuzione solo del codice autorizzato. Qualsiasi codice esterno a tale ambiente non può leggere o manomettere i dati nel TEE. Il modello di minaccia del computing riservato mira a rimuovere o ridurre la capacità di un operatore del provider di servizi cloud e di altri attori nel dominio del tenant di accedere al codice e ai dati durante l'esecuzione.

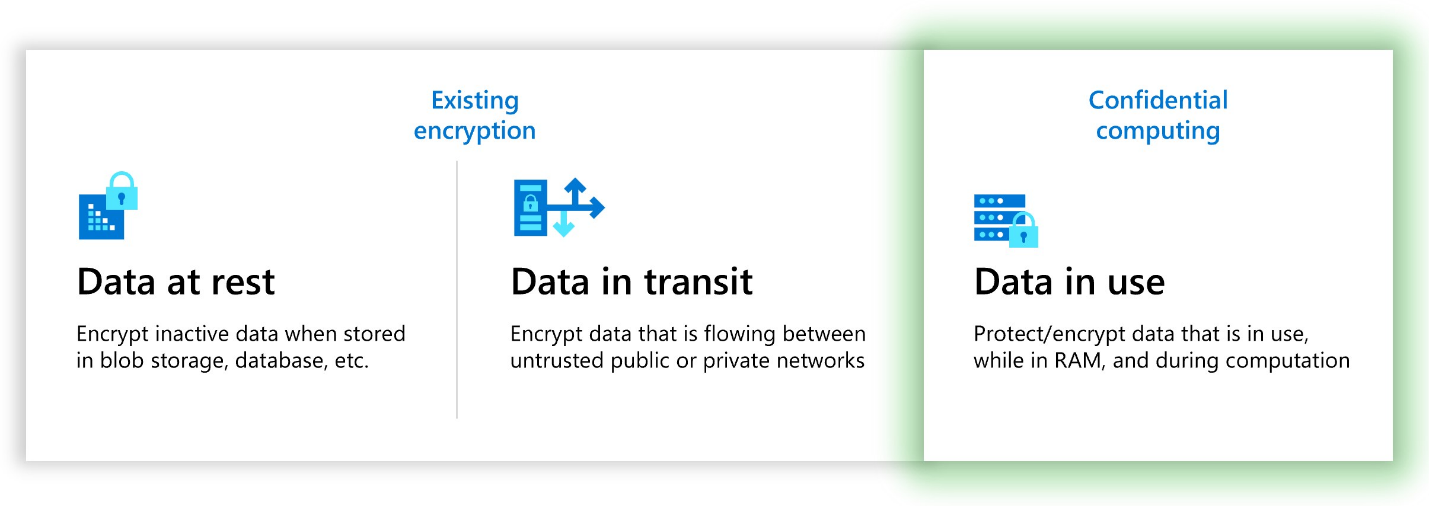

Se utilizzato con la crittografia dei dati inattivi e in transito, il computing riservato elimina la barriera più grande della crittografia: la crittografia durante l'uso. Protegge set di dati sensibili o altamente regolamentati e carichi di lavoro delle applicazioni in una piattaforma cloud pubblica sicura. Il computing riservato va oltre la protezione generica dei dati. I TEE aiutano anche a proteggere la logica aziendale proprietaria, le funzioni di analisi, gli algoritmi di apprendimento automatico o intere applicazioni.

ACC riduce la necessità di fiducia tra vari aspetti dell'infrastruttura cloud di calcolo. Computing riservato di Azure riduce al minimo la fiducia nei processi di sistema, ad esempio il kernel del sistema operativo host e l'hypervisor, e negli operatori umani che includono l'amministratore della VM e quello dell'host. In combinazione con le soluzioni esistenti, che proteggono i dati inattivi, come Microsoft Data Encryption, e in transito, come TLS o IPsec, i dati sono ora protetti durante l'uso perché la memoria stessa rimane crittografata, ovvero una protezione completa durante l'intero ciclo di vita dei dati.

Con le misure di protezione e l'applicazione della conformità Microsoft Cloud for Sovereignty, ACC fornisce una protezione avanzata di dati e carichi di lavoro sovrani, sensibili o altamente regolamentati nei potenti servizi di scalabilità, flessibilità e disponibilità della piattaforma cloud pubblica di Azure. Per ulteriori informazioni sui vantaggi di Computing riservato di Azure, vedi Prodotti di Computing riservato di Azure.

Sovranità supportata in Computing riservato di Azure

La sovranità dei dati garantisce che i clienti controllino in modo univoco le risorse dei clienti, come le VM, e che altri non possano accedere a tali risorse. ACC aiuta i clienti a raggiungere la sovranità dei dati garantendo la riservatezza dell'intera radice di attendibilità, dall'hardware all'applicazione. Le macchine virtuali riservate (CVM) serie DCasv5 e DCadsv5 di Azure sono macchine virtuali isolate dall'hardware che proteggono i dati in memoria da altre macchine virtuali, hypervisor e codice di gestione dell'host. Anche i tecnici di Azure con accesso amministrativo all'host VM non sono in grado di accedere ai dati dei clienti in memoria. Questa serie offre anche la pre-crittografia del disco del sistema operativo prima del provisioning delle VM con diverse soluzioni di gestione delle chiavi.

La sovranità viene rafforzata a tutti i livelli mediante ambienti informatici riservati per:

- Attestazione di Microsoft Azure, un servizio di attestazione remota che convalida l'affidabilità di più TEE e verifica l'integrità dei file binari in esecuzione nei TEE. Questa convalida della radice di attendibilità è essenziale per garantire la sovranità dei dati.

- L'avvio attendibile offre funzionalità di sicurezza rafforzate, ovvero avvio sicuro, modulo di piattaforma virtuale attendibile e monitoraggio dell'integrità dell'avvio, che proteggono da boot kit, rootkit e malware a livello di kernel.

- Trusted Hardware Identity Management, un servizio che gestisce la gestione della cache dei certificati per tutti i TEE che risiedono in Azure e fornisce informazioni Trusted Computing Base (TCB) per applicare una base minima per le soluzioni di attestazione.

Molti clienti usano il servizio Azure Kubernetes (AKS) per gestire le applicazioni basate su contenitori e i componenti di archiviazione e rete. Per contribuire a soddisfare i requisiti di sovranità, riservatezza e sicurezza, i clienti possono utilizzare contenitori compatibili con l'enclave di app Azure eseguiti su AKS. I nodi di computing riservato in AKS usano Intel SGX per creare ambienti enclave isolati nei nodi tra ogni applicazione contenitore. Azure offre inoltre in anteprima supporto del pool di nodi di macchine virtuali riservate su AKS con componenti VM AMD SEV-SNP. AKS è il primo a commercializzare l'abilitazione VM riservate con pool di nodi AMD SEV-SNP in Kubernetes, aggiungendo una difesa approfondita al profilo di sicurezza rafforzato di Azure.

Gestione dei segreti riservati

HSM gestito di Azure Key Vault (AKV) è un servizio cloud completamente gestito, altamente disponibile, a tenant singolo e conforme agli standard che salvaguarda le chiavi crittografiche dell'applicazione utilizzando moduli di sicurezza hardware (HSM) convalidati FIPS 140-2 di livello 3. AKV mHSM usa le stesse API di Azure Key Vault Standard e Premium e si integra con la maggior parte dei servizi di Azure per abilitare la crittografia del servizio con le chiavi gestite dal cliente. La protezione hardware garantisce che solo il cliente possa accedere alle chiavi di crittografia. Persino i tecnici di Azure non possono accedervi.

Secure Key Release (SKR) è una funzionalità dell'HSM gestito e dell'offerta Premium di Azure Key Vault (AKV) che fornisce un maggiore controllo degli accessi. Il rilascio sicuro delle chiavi consente il rilascio di una chiave protetta HSM da AKV a un abiente ambiente di esecuzione attendibile attestato (TEE), come un'enclave sicura, TEE basati su VM, ecc. SKR aggiunge un altro livello di protezione alle chiavi di decrittografia/crittografia dei dati in cui puoi scegliere come target un'applicazione + ambiente di runtime TEE con configurazione nota per ottenere l'accesso al materiale chiave. I criteri SKR definite al momento della creazione delle chiavi esportabili regolano l'accesso a queste chiavi.

Servizi di analisi riservati

I clienti di Azure del settore pubblico e dei settori regolamentati hanno un urgente bisogno di funzionalità di analisi avanzate che li aiutino a rispettare i requisiti di sovranità, privacy e sicurezza. Microsoft Cloud for Sovereignty aiuta questi clienti a utilizzare servizi come:

- Con il servizio Always Encrypted con enclave sicure in Azure SQL, i clienti possono eseguire query SQL direttamente all'interno di un TEE, per garantire che i dati sensibili siano protetti da malware e utenti non autorizzati con privilegi elevati.

- Azure Databricks con VM di computing riservato può aiutare i clienti a eseguire analisi, apprendimento automatico e altri carichi di lavoro preservando la privacy.

- La rapida crescita dell'Internet delle cose (IoT) apre nuovi rischi per la sovranità perché i dispositivi IoT Edge sono al di fuori del controllo geografico del cliente e i malintenzionati possono accedervi fisicamente, esponendo questi dispositivi a un elevato rischio di compromissione. Confidential IoT Edge aggiunge fiducia e integrità all'edge proteggendo l'accesso ai dati acquisiti e archiviati all'interno di un dispositivo IoT, riducendo il rischio di manomissione o compromissione.

- I clienti sono incoraggiati a utilizzare Microsoft Azure Confidential Ledger (ACL) per gestire i record di dati sensibili. ACL viene eseguito esclusivamente su enclavi sicure supportate da hardware in un ambiente di runtime isolato e fortemente monitorato, che protegge i record di dati sensibili e li rende immutabili.

Adottare il computing riservato in Microsoft Cloud for Sovereignty

I clienti di Microsoft Cloud for Sovereignty possono utilizzare la Sovereign Landing Zone per semplificare l'adozione delle funzionalità di computing riservato di Microsoft all'interno di un ambiente conforme e sovrano.

Per indicazioni su come iniziare a utilizzare ACC nella Sovereign Landing Zone (SLZ), vedi SLZ su GitHub.