Regole <di mapping molti-a-uno>

Panoramica

L'elemento <rules> dell'elemento <add> specifica i criteri per il mapping dei certificati client con IIS in modo che molti client possano usare un solo certificato.

Esistono due campi dei certificati client che possono essere usati come criteri per le regole molti-a-uno:

- Autorità di certificazione: questo campo specifica informazioni sull'autorità di certificazione (CA) che ha emesso il certificato client.

- Oggetto : questo campo specifica informazioni sull'entità a cui è stato rilasciato il certificato client.

Ognuno di questi campi può contenere campi secondari LDAP comuni; Per esempio:

- CN = commonName (ad esempio, "Nancy Davolio")

- OU = organizationalUnitName (ad esempio, "Sales")

- O = organizationName (ad esempio, "Contoso")

- L = localityName (ad esempio, "Redmond")

- S = stateOrProvinceName (ad esempio, "WA")

- C = countryName (ad esempio, "US")

Per creare un mapping, creare una regola basata su una coppia campo/sottocampo per un valore specifico. Ad esempio, è possibile creare una regola corrispondente al sottocampo O dell'autorità emittente con Contoso per consentire l'accesso a tutti i client con certificati rilasciati dalla CA Contoso. In questo modo, le connessioni client vengono eliminate da tutti i client che non fanno parte dell'organizzazione Contoso.

Compatibilità

| Versione | Note |

|---|---|

| IIS 10.0 | L'elemento <rules> non è stato modificato in IIS 10.0. |

| IIS 8,5 | L'elemento <rules> non è stato modificato in IIS 8.5. |

| IIS 8,0 | L'elemento <rules> non è stato modificato in IIS 8.0. |

| IIS 7,5 | L'elemento <rules> non è stato modificato in IIS 7.5. |

| IIS 7.0 | L'elemento <rules> dell'elemento <add> è stato introdotto in IIS 7.0. |

| IIS 6.0 | L'elemento <manyToOneMappings> sostituisce l'oggetto metabase IIS 6.0 IIsCertMapper . |

Installazione

L'elemento <iisClientCertificateMappingAuthentication> non è disponibile nell'installazione predefinita di IIS 7 e versioni successive. Per installarlo, seguire questa procedura.

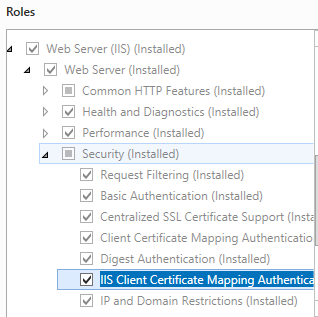

Windows Server 2012 o Windows Server 2012 R2

- Sulla barra delle applicazioni fare clic su Server Manager.

- In Server Manager fare clic sul menu Gestisci e quindi su Aggiungi ruoli e funzionalità.

- Nella procedura guidata Aggiungi ruoli e funzionalità fare clic su Avanti. Selezionare il tipo di installazione e fare clic su Avanti. Selezionare il server di destinazione e fare clic su Avanti.

- Nella pagina Ruoli server espandere Server Web (IIS), server Web, sicurezzae quindi selezionare Autenticazione mapping certificati client IIS. Fare clic su Avanti.

.

. - Nella pagina Selezione funzionalità fare clic su Avanti.

- Nella pagina Conferma selezioni per l'installazione fare clic su Installa.

- Nella pagina Risultati fare clic su Chiudi.

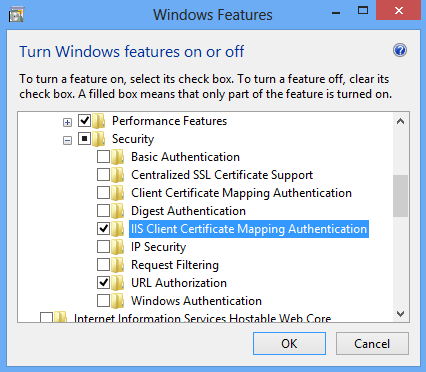

Windows 8 o Windows 8.1

- Nella schermata Start spostare il puntatore fino all'angolo inferiore sinistro, fare clic con il pulsante destro del mouse sul pulsante Start e quindi scegliere Pannello di controllo.

- In Pannello di controllo fare clic su Programmi e funzionalità e quindi su Attiva o disattiva funzionalità di Windows.

- Espandere Internet Information Services, servizi Web a livello mondiale, sicurezza, quindi selezionare Autenticazione mapping certificati client IIS.

- Fare clic su OK.

- Fare clic su Close.

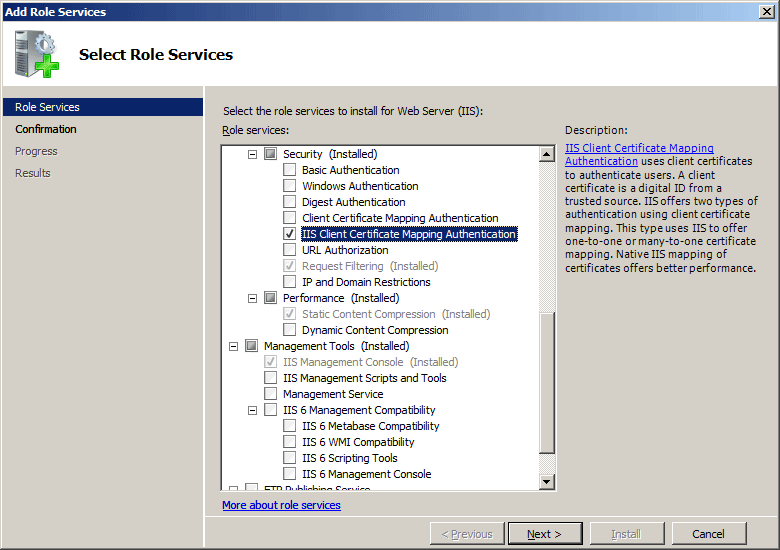

Windows Server 2008 o Windows Server 2008 R2

- Sulla barra delle applicazioni fare clic su Start, scegliere Strumenti di amministrazione, quindi fare clic su Server Manager.

- Nel riquadro della gerarchia Server Manager espandere Ruoli, quindi fare clic su Server Web (IIS).

- Nel riquadro Server Web (IIS) scorrere fino alla sezione Servizi ruolo e quindi fare clic su Aggiungi servizi ruolo.

- Nella pagina Selezione servizi ruolo della Procedura guidata Aggiungi servizi ruolo selezionare Autenticazione mapping certificati client IIS e quindi fare clic su Avanti.

- Nella pagina Conferma selezioni per l'installazione fare clic su Installa.

- Nella pagina Risultati fare clic su Chiudi.

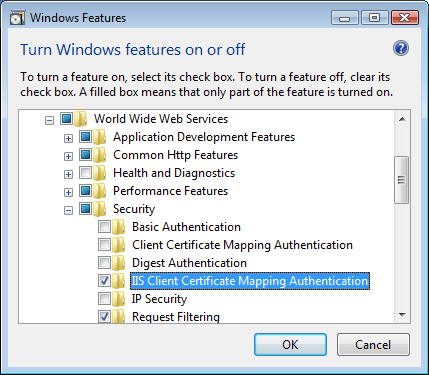

Windows Vista o Windows 7

- Sulla barra delle applicazioni fare clic su Start e quindi su Pannello di controllo.

- In Pannello di controllo fare clic su Programmi e funzionalità e quindi su Attiva o disattiva funzionalità di Windows.

- Espandere Internet Information Services, quindi selezionare Autenticazione mapping certificati client IIS, quindi fare clic su OK.

Procedure

Non è disponibile alcuna interfaccia utente per la configurazione dell'autenticazione del mapping dei certificati client IIS per IIS 7. Per esempi di come configurare l'autenticazione di mapping dei certificati client IIS a livello di codice, vedere la sezione Esempi di codice di questo documento.

Configurazione

Attributi

Nessuno.

Elementi figlio

| Elemento | Descrizione |

|---|---|

add |

Elemento facoltativo. Aggiunge una regola alla raccolta di regole. |

clear |

Elemento facoltativo. Rimuove tutti i riferimenti alle regole dalla raccolta regole. |

Esempio di configurazione

Nell'esempio di configurazione seguente vengono eseguite le azioni seguenti per il sito Web predefinito:

- Abilita l'autenticazione del mapping dei certificati client IIS usando il mapping di certificati molti-a-uno.

- Crea una regola di mapping dei certificati molti-a-uno per un account utente in base al campo dell'organizzazione nell'oggetto del certificato client corrispondente a Contoso.

- Configura il sito per richiedere SSL e negoziare i certificati client.

<location path="Default Web Site">

<system.webServer>

<security>

<authentication>

<windowsAuthentication enabled="false" />

<anonymousAuthentication enabled="false" />

<digestAuthentication enabled="false" />

<basicAuthentication enabled="false" />

<iisClientCertificateMappingAuthentication enabled="true"

manyToOneCertificateMappingsEnabled="true">

<manyToOneMappings>

<add name="Contoso Employees"

enabled="true"

permissionMode="Allow"

userName="Username"

password="[enc:AesProvider:57686f6120447564652c2049495320526f636b73:enc]">

<rules>

<add certificateField="Subject"

certificateSubField="O"

matchCriteria="Contoso"

compareCaseSensitive="true" />

</rules>

</add>

</manyToOneMappings>

</iisClientCertificateMappingAuthentication>

</authentication>

<access sslFlags="Ssl, SslNegotiateCert" />

</security>

</system.webServer>

</location>

Codice di esempio

Gli esempi di codice seguenti eseguono le azioni seguenti per il sito Web predefinito:

- Abilitare l'autenticazione del mapping dei certificati client IIS usando il mapping di certificati molti-a-uno.

- Creare una regola di mapping dei certificati molti-a-uno per un account utente in base al campo dell'organizzazione nell'oggetto del certificato client corrispondente a Contoso.

- Configurare il sito per richiedere SSL e negoziare i certificati client.

AppCmd.exe

appcmd.exe set config "Default Web Site" -section:system.webServer/security/authentication/iisClientCertificateMappingAuthentication /enabled:"True" /manyToOneCertificateMappingsEnabled:"True" /commit:apphost

appcmd.exe set config "Default Web Site" -section:system.webServer/security/authentication/iisClientCertificateMappingAuthentication /+"manyToOneMappings.[name='Contoso Employees',enabled='True',permissionMode='Allow',userName='Username',password='Password']" /commit:apphost

appcmd.exe set config "Default Web Site" -section:system.webServer/security/authentication/iisClientCertificateMappingAuthentication /+"manyToOneMappings.[name='Contoso Employees'].rules.[certificateField='Subject',certificateSubField='O',matchCriteria='Contoso',compareCaseSensitive='True']" /commit:apphost

appcmd.exe set config "Default Web Site" -section:system.webServer/security/access /sslFlags:"Ssl, SslNegotiateCert" /commit:apphost

Nota

È necessario assicurarsi di impostare il parametro commit su apphost quando si usa AppCmd.exe per configurare queste impostazioni. In questo modo le impostazioni di configurazione vengono confermate nella sezione relativa al percorso appropriato nel file ApplicationHost.config.

C#

using System;

using System.Text;

using Microsoft.Web.Administration;

internal static class Sample

{

private static void Main()

{

using (ServerManager serverManager = new ServerManager())

{

Configuration config = serverManager.GetApplicationHostConfiguration();

ConfigurationSection iisClientCertificateMappingAuthenticationSection = config.GetSection("system.webServer/security/authentication/iisClientCertificateMappingAuthentication", "Default Web Site");

iisClientCertificateMappingAuthenticationSection["enabled"] = true;

iisClientCertificateMappingAuthenticationSection["manyToOneCertificateMappingsEnabled"] = true;

ConfigurationElementCollection manyToOneMappingsCollection = iisClientCertificateMappingAuthenticationSection.GetCollection("manyToOneMappings");

ConfigurationElement addElement = manyToOneMappingsCollection.CreateElement("add");

addElement["name"] = @"Contoso Employees";

addElement["enabled"] = true;

addElement["permissionMode"] = @"Allow";

addElement["userName"] = @"Username";

addElement["password"] = @"Password";

ConfigurationElementCollection rulesCollection = addElement.GetCollection("rules");

ConfigurationElement addElement1 = rulesCollection.CreateElement("add");

addElement1["certificateField"] = @"Subject";

addElement1["certificateSubField"] = @"O";

addElement1["matchCriteria"] = @"Contoso";

addElement1["compareCaseSensitive"] = true;

rulesCollection.Add(addElement1);

manyToOneMappingsCollection.Add(addElement);

ConfigurationSection accessSection = config.GetSection("system.webServer/security/access", "Default Web Site");

accessSection["sslFlags"] = @"Ssl, SslNegotiateCert";

serverManager.CommitChanges();

}

}

}

VB.NET

Imports System

Imports System.Text

Imports Microsoft.Web.Administration

Module Sample

Sub Main()

Dim serverManager As ServerManager = New ServerManager

Dim config As Configuration = serverManager.GetApplicationHostConfiguration

Dim iisClientCertificateMappingAuthenticationSection As ConfigurationSection = config.GetSection("system.webServer/security/authentication/iisClientCertificateMappingAuthentication", "Default Web Site")

iisClientCertificateMappingAuthenticationSection("enabled") = True

iisClientCertificateMappingAuthenticationSection("manyToOneCertificateMappingsEnabled") = True

Dim manyToOneMappingsCollection As ConfigurationElementCollection = iisClientCertificateMappingAuthenticationSection.GetCollection("manyToOneMappings")

Dim addElement As ConfigurationElement = manyToOneMappingsCollection.CreateElement("add")

addElement("name") = "Contoso Employees"

addElement("enabled") = True

addElement("permissionMode") = "Allow"

addElement("userName") = "Username"

addElement("password") = "Password"

Dim rulesCollection As ConfigurationElementCollection = addElement.GetCollection("rules")

Dim addElement1 As ConfigurationElement = rulesCollection.CreateElement("add")

addElement1("certificateField") = "Subject"

addElement1("certificateSubField") = "O"

addElement1("matchCriteria") = "Contoso"

addElement1("compareCaseSensitive") = True

rulesCollection.Add(addElement1)

manyToOneMappingsCollection.Add(addElement)

Dim accessSection As ConfigurationSection = config.GetSection("system.webServer/security/access", "Default Web Site")

accessSection("sslFlags") = "Ssl, SslNegotiateCert"

serverManager.CommitChanges()

End Sub

End Module

JavaScript

var adminManager = new ActiveXObject('Microsoft.ApplicationHost.WritableAdminManager');

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST";

var iisClientCertificateMappingAuthenticationSection = adminManager.GetAdminSection("system.webServer/security/authentication/iisClientCertificateMappingAuthentication", "MACHINE/WEBROOT/APPHOST/Default Web Site");

iisClientCertificateMappingAuthenticationSection.Properties.Item("enabled").Value = true;

iisClientCertificateMappingAuthenticationSection.Properties.Item("manyToOneCertificateMappingsEnabled").Value = true;

var manyToOneMappingsCollection = iisClientCertificateMappingAuthenticationSection.ChildElements.Item("manyToOneMappings").Collection;

var addElement = manyToOneMappingsCollection.CreateNewElement("add");

addElement.Properties.Item("name").Value = "Contoso Employees";

addElement.Properties.Item("enabled").Value = true;

addElement.Properties.Item("permissionMode").Value = "Allow";

addElement.Properties.Item("userName").Value = "Username";

addElement.Properties.Item("password").Value = "Password";

var rulesCollection = addElement.ChildElements.Item("rules").Collection;

var addElement1 = rulesCollection.CreateNewElement("add");

addElement1.Properties.Item("certificateField").Value = "Subject";

addElement1.Properties.Item("certificateSubField").Value = "O";

addElement1.Properties.Item("matchCriteria").Value = "Contoso";

addElement1.Properties.Item("compareCaseSensitive").Value = true;

rulesCollection.AddElement(addElement1);

manyToOneMappingsCollection.AddElement(addElement);

var accessSection = adminManager.GetAdminSection("system.webServer/security/access", "MACHINE/WEBROOT/APPHOST/Default Web Site");

accessSection.Properties.Item("sslFlags").Value = "Ssl, SslNegotiateCert";

adminManager.CommitChanges();

VBScript

Set adminManager = WScript.CreateObject("Microsoft.ApplicationHost.WritableAdminManager")

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST"

Set iisClientCertificateMappingAuthenticationSection = adminManager.GetAdminSection("system.webServer/security/authentication/iisClientCertificateMappingAuthentication", "MACHINE/WEBROOT/APPHOST/Default Web Site")

iisClientCertificateMappingAuthenticationSection.Properties.Item("enabled").Value = True

iisClientCertificateMappingAuthenticationSection.Properties.Item("manyToOneCertificateMappingsEnabled").Value = True

Set manyToOneMappingsCollection = iisClientCertificateMappingAuthenticationSection.ChildElements.Item("manyToOneMappings").Collection

Set addElement = manyToOneMappingsCollection.CreateNewElement("add")

addElement.Properties.Item("name").Value = "Contoso Employees"

addElement.Properties.Item("enabled").Value = True

addElement.Properties.Item("permissionMode").Value = "Allow"

addElement.Properties.Item("userName").Value = "Username"

addElement.Properties.Item("password").Value = "Password"

Set rulesCollection = addElement.ChildElements.Item("rules").Collection

Set addElement1 = rulesCollection.CreateNewElement("add")

addElement1.Properties.Item("certificateField").Value = "Subject"

addElement1.Properties.Item("certificateSubField").Value = "O"

addElement1.Properties.Item("matchCriteria").Value = "Contoso"

addElement1.Properties.Item("compareCaseSensitive").Value = True

rulesCollection.AddElement(addElement1)

manyToOneMappingsCollection.AddElement(addElement)

Set accessSection = adminManager.GetAdminSection("system.webServer/security/access", "MACHINE/WEBROOT/APPHOST/Default Web Site")

accessSection.Properties.Item("sslFlags").Value = "Ssl, SslNegotiateCert"

adminManager.CommitChanges()