Assegnare, aggiornare, elencare o rimuovere attributi di sicurezza personalizzati per un utente

Gli attributi di sicurezza personalizzati in Microsoft Entra ID (una parte di Microsof Entra) sono attributi specifici dell'azienda (coppie chiave-valore) che è possibile definire e assegnare agli oggetti Microsoft Entra. Ad esempio, è possibile assegnare un attributo di sicurezza personalizzato per filtrare i dipendenti o per determinare chi ottiene l'accesso alle risorse. Questo articolo descrive come assegnare, aggiornare, elencare o rimuovere attributi di sicurezza personalizzati per Microsoft Entra ID.

Prerequisiti

Per assegnare o rimuovere attributi di sicurezza personalizzati per un utente nel tenant di Microsoft Entra, è necessario:

- Amministratore assegnazione di attributi

- Modulo Microsoft.Graph quando si usa PowerShell di Microsoft Graph

- AzureADPreview versione 2.0.2.138 o successiva quando si usa Azure AD PowerShell

Importante

Per impostazione predefinita, il ruolo di Amministratore globale e altri ruoli amministratore non dispongono delle autorizzazioni di lettura, definizione o assegnazione di attributi di sicurezza personalizzati.

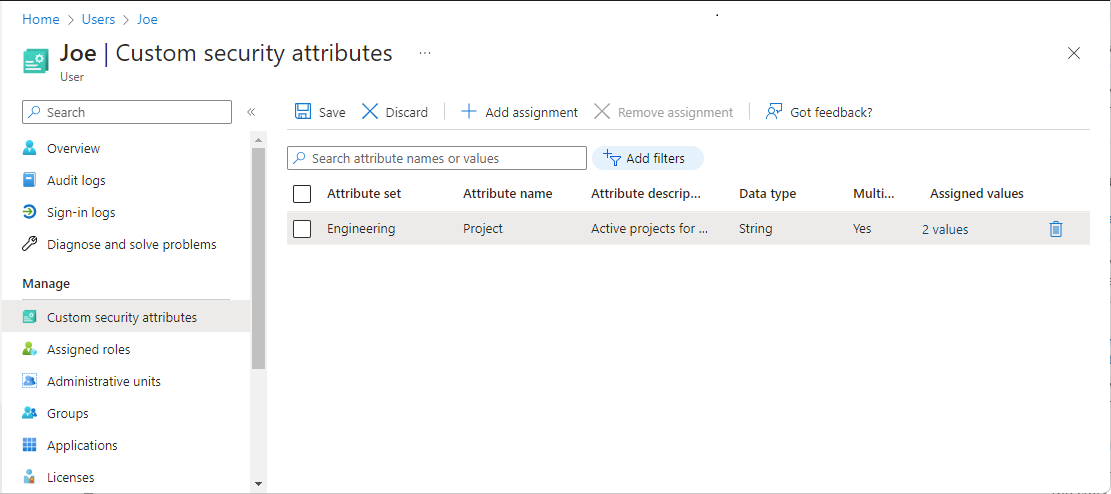

Assegnare attributi di sicurezza personalizzati a un utente

Accedere all'interfaccia di amministrazione di Microsoft Entra come Amministratore assegnazione di attributi.

Assicurarsi di avere definito gli attributi di sicurezza personalizzati. Per altre informazioni, vedere Aggiungere o disattivare le definizioni di attributi di sicurezza personalizzati in Microsoft Entra ID.

Passare a Identità>Utenti>Tutti gli utenti.

Trovare e selezionare l'utente a cui assegnare attributi di sicurezza personalizzati.

Nella sezione Gestisci selezionare Attributi di sicurezza personalizzati.

Selezionare Aggiungi assegnazione.

Nel set Attributi, selezionare un set di attributi dall'elenco.

In Nome attributo selezionare un attributo di sicurezza personalizzato dall'elenco.

A seconda delle proprietà dell'attributo di sicurezza personalizzato selezionato, è possibile immettere un singolo valore, selezionare un valore da un elenco predefinito o aggiungere più valori.

- Per gli attributi di sicurezza personalizzati a valore singolo in formato libero, immettere un valore nella casella Valori assegnati.

- Per i valori predefiniti degli attributi di sicurezza personalizzati, selezionare un valore dall'elenco Valori assegnati.

- Per gli attributi di sicurezza personalizzati multivalore, selezionare Aggiungi valori per aprire il riquadro Valori attributo e aggiungere i valori. Al termine dell'aggiunta di valori, selezionare Fatto.

Al termine, selezionare Salva per assegnare gli attributi di sicurezza personalizzati all'utente.

Aggiornamento dei valori di assegnazione degli attributi di sicurezza personalizzati per un utente

Accedere all'interfaccia di amministrazione di Microsoft Entra come Amministratore assegnazione di attributi.

Passare a Identità>Utenti>Tutti gli utenti.

Trovare e selezionare l'utente con un valore di assegnazione dell'attributo di sicurezza personalizzato che si vuole aggiornare.

Nella sezione Gestisci selezionare Attributi di sicurezza personalizzati.

Trovare il valore di assegnazione dell'attributo di sicurezza personalizzato che si vuole aggiornare.

Dopo aver assegnato un attributo di sicurezza personalizzato a un utente, è possibile modificare solo il valore dell'attributo di sicurezza personalizzato. Non è possibile modificare altre proprietà dell'attributo di sicurezza personalizzato, ad esempio il set di attributi o il nome dell'attributo.

A seconda delle proprietà dell'attributo di sicurezza personalizzato selezionato, è possibile aggiornare un singolo valore, selezionare un valore da un elenco predefinito o aggiornare più valori.

Al termine, seleziona Salva.

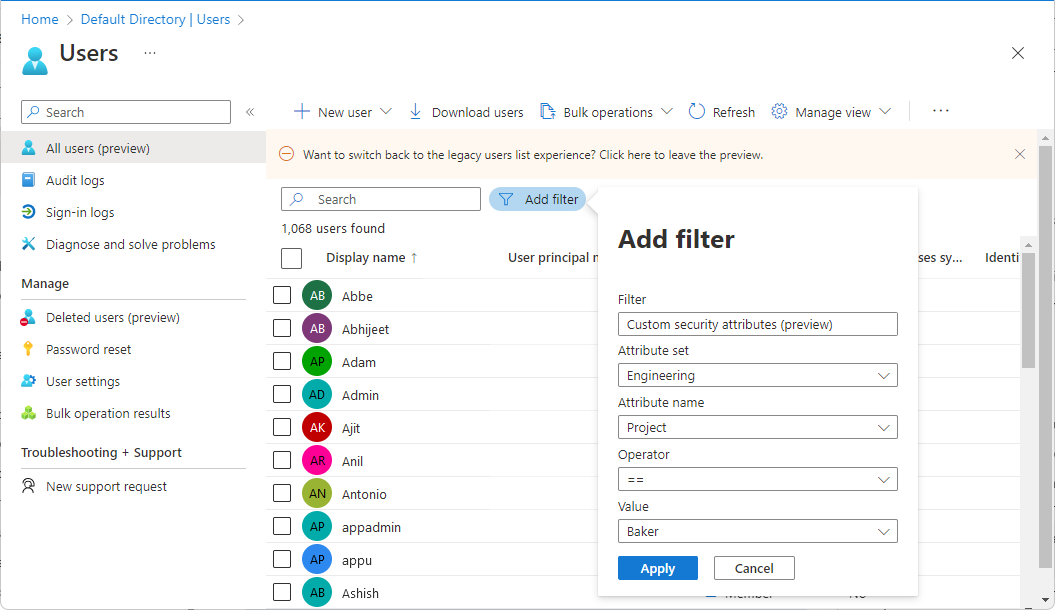

Filtrare gli utenti in base alle assegnazioni di attributi di sicurezza personalizzati

È possibile filtrare l'elenco degli attributi di sicurezza personalizzati assegnati agli utenti nella pagina Tutti gli utenti.

Accedere all'interfaccia di amministrazione di Microsoft Entra come Lettore assegnazione di attributi.

Passare a Identità>Utenti>Tutti gli utenti.

Selezionare Aggiungi filtro per aprire il riquadro Aggiungi filtro.

Selezionare Attributi di sicurezza personalizzati.

Selezionare il set di attributi e il nome dell'attributo desiderati.

Per Operatore è possibile selezionare uguale a (==), non uguale a (!=) o inizia con.

In Valore immettere o selezionare un valore.

Selezionare Applica per applicare il filtro.

Rimuovere assegnazioni di attributi di sicurezza personalizzati da un utente

Accedere all'interfaccia di amministrazione di Microsoft Entra come Amministratore assegnazione di attributi.

Passare a Identità>Utenti>Tutti gli utenti.

Trovare e selezionare l'utente con le assegnazioni di attributi di sicurezza personalizzati da rimuovere.

Nella sezione Gestisci selezionare Attributi di sicurezza personalizzati.

Aggiungere segni di spunta accanto a tutte le assegnazioni di attributi di sicurezza personalizzati da rimuovere.

Selezionare Elimina assegnazione.

API PowerShell o Microsoft Graph

Per gestire assegnazioni di attributi di sicurezza personalizzati per gli utenti dell'organizzazione Microsoft Entra, è possibile usare PowerShell o l'API Microsoft Graph. Gli esempi seguenti possono essere usati per gestire le assegnazioni.

Assegnare un attributo di sicurezza personalizzato con un valore stringa a un utente

Nell'esempio seguente viene assegnato un attributo di sicurezza personalizzato con un valore stringa a un utente.

- Set di attributi:

Engineering - Attributo:

ProjectDate - Tipo di dati attributo: stringa

- Valore dell'attributo:

"2024-11-15"

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"ProjectDate" = "2024-11-15"

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Assegnare un attributo di sicurezza personalizzato con un valore multistringa a un utente

Nell'esempio seguente viene assegnato un attributo di sicurezza personalizzato con un valore multistringa a un utente.

- Set di attributi:

Engineering - Attributo:

Project - Tipo di dati attributo: raccolta di stringhe

- Valore dell'attributo:

["Baker","Cascade"]

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Project@odata.type" = "#Collection(String)"

"Project" = @("Baker","Cascade")

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Assegnare un attributo di sicurezza personalizzato con un valore intero a un utente

Nell'esempio seguente viene assegnato un attributo di sicurezza personalizzato con un valore intero a un utente.

- Set di attributi:

Engineering - Attributo:

NumVendors - Tipo di dati attributo: valore intero

- Valore dell'attributo:

4

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"NumVendors@odata.type" = "#Int32"

"NumVendors" = 4

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Assegnare un attributo di sicurezza personalizzato con un valore intero multiplo a un utente

Nell'esempio seguente viene assegnato un attributo di sicurezza personalizzato con un valore intero multiplo a un utente.

- Set di attributi:

Engineering - Attributo:

CostCenter - Tipo di dati attributo: raccolta di valori interi

- Valore dell'attributo:

[1001,1003]

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"CostCenter@odata.type" = "#Collection(Int32)"

"CostCenter" = @(1001,1003)

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Assegnare un attributo di sicurezza personalizzato con un valore booleano a un utente

Nell'esempio seguente viene assegnato un attributo di sicurezza personalizzato con un valore booleano a un utente.

- Set di attributi:

Engineering - Attributo:

Certification - Tipo di dati attributo: booleano

- Valore dell'attributo:

true

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Certification" = $true

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Aggiornare un'assegnazione di attributo di sicurezza personalizzato con un valore intero per un utente

Nell'esempio seguente viene aggiornata un'assegnazione di attributo di sicurezza personalizzato con un valore intero per un utente.

- Set di attributi:

Engineering - Attributo:

NumVendors - Tipo di dati attributo: valore intero

- Valore dell'attributo:

8

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"NumVendors@odata.type" = "#Int32"

"NumVendors" = 8

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Aggiornare un'assegnazione di attributo di sicurezza personalizzato con un valore booleano per un utente

Nell'esempio seguente viene aggiornata un'assegnazione di attributo di sicurezza personalizzato con un valore booleano per un utente.

- Set di attributi:

Engineering - Attributo:

Certification - Tipo di dati attributo: booleano

- Valore dell'attributo:

false

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Certification" = $false

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Aggiornare un'assegnazione di attributo di sicurezza personalizzato con un valore multistringa per un utente

Nell'esempio seguente viene aggiornata un'assegnazione di attributo di sicurezza personalizzato con un valore multistringa per un utente.

- Set di attributi:

Engineering - Attributo:

Project - Tipo di dati attributo: raccolta di stringhe

- Valore dell'attributo:

("Alpine","Baker")

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Project@odata.type" = "#Collection(String)"

"Project" = @("Alpine","Baker")

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Recuperare le assegnazioni di attributi di sicurezza personalizzati per un utente

Nell'esempio seguente vengono recuperate le assegnazioni di attributi di sicurezza personalizzati per un utente.

$userAttributes = Get-MgUser -UserId $userId -Property "customSecurityAttributes"

$userAttributes.CustomSecurityAttributes.AdditionalProperties | Format-List

$userAttributes.CustomSecurityAttributes.AdditionalProperties.Engineering

$userAttributes.CustomSecurityAttributes.AdditionalProperties.Marketing

Key : Engineering

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [Project@odata.type, #Collection(String)], [Project, System.Object[]],

[ProjectDate, 2024-11-15]…}

Key : Marketing

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [EmployeeId, GS45897]}

Key Value

--- -----

@odata.type #microsoft.graph.customSecurityAttributeValue

Project@odata.type #Collection(String)

Project {Baker, Alpine}

ProjectDate 2024-11-15

NumVendors 8

CostCenter@odata.type #Collection(Int32)

CostCenter {1001, 1003}

Certification False

Key Value

--- -----

@odata.type #microsoft.graph.customSecurityAttributeValue

EmployeeId KX45897

Se all'utente non sono assegnati attributi di sicurezza personalizzati o se l'entità di sicurezza chiamante non ha accesso, la risposta sarà vuota.

Elencare tutti gli utenti con un'assegnazione di attributo di sicurezza personalizzato che è uguale a un valore

Nell'esempio seguente vengono elencati tutti gli utenti con un'assegnazione di attributo di sicurezza personalizzato uguale a un valore. Recupera gli utenti con un attributo di sicurezza personalizzato denominato AppCountry con un valore uguale a Canada. Il valore del filtro distingue tra maiuscole e minuscole. È necessario aggiungere ConsistencyLevel=eventual nella richiesta o nell'intestazione . Potrebbe anche essere necessario includere $count=true per assicurarsi che la richiesta venga indirizzata correttamente.

- Set di attributi:

Marketing - Attributo:

AppCountry - Filtro: AppCountry eq 'Canada'

$userAttributes = Get-MgUser -CountVariable CountVar -Property "id,displayName,customSecurityAttributes" -Filter "customSecurityAttributes/Marketing/AppCountry eq 'Canada'" -ConsistencyLevel eventual

$userAttributes | select Id,DisplayName,CustomSecurityAttributes

$userAttributes.CustomSecurityAttributes.AdditionalProperties | Format-List

Id DisplayName CustomSecurityAttributes

-- ----------- ------------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee Jiya Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

11bb11bb-cc22-dd33-ee44-55ff55ff55ff Jana Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

Key : Engineering

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [Datacenter@odata.type, #Collection(String)], [Datacenter, System.Object[]]}

Key : Marketing

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [AppCountry@odata.type, #Collection(String)], [AppCountry, System.Object[]],

[EmployeeId, KX19476]}

Key : Marketing

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [AppCountry@odata.type, #Collection(String)], [AppCountry, System.Object[]],

[EmployeeId, GS46982]}

Elencare tutti gli utenti con un'assegnazione di attributo di sicurezza personalizzato che inizia con un valore

Nell'esempio seguente vengono elencati tutti gli utenti con un'assegnazione di attributo di sicurezza personalizzato che inizia con un valore . Recupera gli utenti con un attributo di sicurezza personalizzato denominato EmployeeId con un valore che inizia con GS. Il valore del filtro distingue tra maiuscole e minuscole. È necessario aggiungere ConsistencyLevel=eventual nella richiesta o nell'intestazione . Potrebbe anche essere necessario includere $count=true per assicurarsi che la richiesta venga indirizzata correttamente.

- Set di attributi:

Marketing - Attributo:

EmployeeId - Filtro: EmployeeId startsWith 'GS'

$userAttributes = Get-MgUser -CountVariable CountVar -Property "id,displayName,customSecurityAttributes" -Filter "startsWith(customSecurityAttributes/Marketing/EmployeeId,'GS')" -ConsistencyLevel eventual

$userAttributes | select Id,DisplayName,CustomSecurityAttributes

$userAttributes.CustomSecurityAttributes.AdditionalProperties | Format-List

Id DisplayName CustomSecurityAttributes

-- ----------- ------------------------

22cc22cc-dd33-ee44-ff55-66aa66aa66aa Chandra Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

11bb11bb-cc22-dd33-ee44-55ff55ff55ff Jana Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

33dd33dd-ee44-ff55-aa66-77bb77bb77bb Joe Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

Key : Marketing

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [EmployeeId, GS36348]}

Key : Marketing

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [AppCountry@odata.type, #Collection(String)], [AppCountry, System.Object[]],

[EmployeeId, GS46982]}

Key : Engineering

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [Project@odata.type, #Collection(String)], [Project, System.Object[]],

[ProjectDate, 2024-11-15]…}

Key : Marketing

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [EmployeeId, GS45897]}

Elencare tutti gli utenti con un'assegnazione di attributo di sicurezza personalizzato che non è uguale a un valore

Nell'esempio seguente vengono elencati tutti gli utenti con un'assegnazione di attributo di sicurezza personalizzato che non è uguale a un valore. Recupera gli utenti con un attributo di sicurezza personalizzato denominato AppCountry con un valore diverso da Canada. Il valore del filtro distingue tra maiuscole e minuscole. È necessario aggiungere ConsistencyLevel=eventual nella richiesta o nell'intestazione . Potrebbe anche essere necessario includere $count=true per assicurarsi che la richiesta venga indirizzata correttamente.

- Set di attributi:

Marketing - Attributo:

AppCountry - Filtro: AppCountry ne 'Canada'

$userAttributes = Get-MgUser -CountVariable CountVar -Property "id,displayName,customSecurityAttributes" -Filter "customSecurityAttributes/Marketing/AppCountry ne 'Canada'" -ConsistencyLevel eventual

$userAttributes | select Id,DisplayName,CustomSecurityAttributes

Id DisplayName CustomSecurityAttributes

-- ----------- ------------------------

22cc22cc-dd33-ee44-ff55-66aa66aa66aa Chandra Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

44ee44ee-ff55-aa66-bb77-88cc88cc88cc Isabella Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

00aa00aa-bb11-cc22-dd33-44ee44ee44ee Alain Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

33dd33dd-ee44-ff55-aa66-77bb77bb77bb Joe Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

00aa00aa-bb11-cc22-dd33-44ee44ee44ee Dara Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

Rimuovere un'assegnazione di attributo di sicurezza personalizzato a valore singolo da un utente

Nell'esempio seguente viene rimossa un'assegnazione di attributo di sicurezza personalizzato a valore singolo da un utente impostando il valore su null.

- Set di attributi:

Engineering - Attributo:

ProjectDate - Valore dell'attributo:

null

$params = @{

"customSecurityAttributes" = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"ProjectDate" = $null

}

}

}

Invoke-MgGraphRequest -Method PATCH -Uri "https://graph.microsoft.com/v1.0/users/$userId" -Body $params

Rimuovere un'assegnazione di attributo di sicurezza personalizzato multivalore da un utente

Nell'esempio seguente viene rimossa un'assegnazione di attributo di sicurezza personalizzato multivalore da un utente impostando il valore su una raccolta vuota.

- Set di attributi:

Engineering - Attributo:

Project - Valore dell'attributo:

[]

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Project" = @()

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Domande frequenti

Dove sono supportate le assegnazioni di attributi di sicurezza personalizzati per gli utenti?

Le assegnazioni di attributi di sicurezza personalizzate per gli utenti sono supportate nell'Interfaccia di amministrazione di Microsoft Entra, in PowerShell e nelle API Microsoft Graph. Le assegnazioni di attributi di sicurezza personalizzati non sono supportate in App personali o nell'Interfaccia di amministrazione di Microsoft 365.

Chi può visualizzare gli attributi di sicurezza personalizzati assegnati a un utente?

Solo gli utenti a cui sono stati assegnati i ruoli Amministratore assegnazione attributi o Lettore assegnazione attributi nell'ambito del tenant possono visualizzare gli attributi di sicurezza personalizzati assegnati a qualsiasi utente nel tenant. Gli utenti non possono visualizzare gli attributi di sicurezza personalizzati assegnati al proprio profilo o ad altri utenti. Gli utenti guest non possono visualizzare gli attributi di sicurezza personalizzati indipendentemente dalle autorizzazioni guest impostate nel tenant.

È necessario creare un'app per aggiungere assegnazioni di attributi di sicurezza personalizzati?

No, gli attributi di sicurezza personalizzati possono essere assegnati agli oggetti utente senza richiedere un'applicazione.

Perché si continua a ricevere un errore durante il tentativo di salvare assegnazioni di attributi di sicurezza personalizzati?

Non si dispone delle autorizzazioni per assegnare attributi di sicurezza personalizzati. Assicurarsi di avere assegnato il ruolo di Amministratore assegnazione attributi.

È possibile assegnare attributi di sicurezza personalizzati agli utenti guest?

Sì, gli attributi di sicurezza personalizzati possono essere assegnati a membri o guest nel tenant.

È possibile assegnare attributi di sicurezza personalizzati agli utenti sincronizzati in una directory?

Sì, è possibile assegnare attributi di sicurezza personalizzati agli utenti sincronizzati in una directory da un servizio Active Directory locale.

Le assegnazioni degli attributi di sicurezza personalizzate sono disponibili per le regole per i gruppi di appartenenza dinamica?

No, gli attributi di sicurezza personalizzati assegnati agli utenti non sono supportati per la configurazione delle regole per i gruppi di appartenenza dinamici.

Gli attributi di sicurezza personalizzati sono gli stessi degli attributi personalizzati nei tenant B2C?

No, gli attributi di sicurezza personalizzati non sono supportati nei tenant B2C e non sono correlati alle funzionalità B2C.

Passaggi successivi

- Aggiungere o disattivare attributi di sicurezza personalizzati in Microsoft Entra ID

- Assegnare, aggiornare, elencare o rimuovere attributi di sicurezza personalizzati per un'applicazione

- Esempi: assegnare, aggiornare, elencare o rimuovere assegnazioni di attributi di sicurezza personalizzati usando l'API Microsoft Graph

- Risolvere i problemi relativi agli attributi di sicurezza personalizzati in Microsoft Entra ID