Esercitazione: Configurare Zscaler Two per il provisioning utenti automatico

In questa esercitazione si apprenderà come configurare Microsoft Entra ID per effettuare automaticamente il provisioning e il deprovisioning di utenti e/o gruppi in Zscaler Two.

Nota

Questa esercitazione descrive un connettore basato sul servizio di provisioning utenti di Microsoft Entra. Per informazioni importanti sul funzionamento di questo servizio e sulle risposte alle domande frequenti, vedere Automatizzare il provisioning e il deprovisioning degli utenti in applicazioni SaaS con Microsoft Entra ID.

Prerequisiti

Per completare i passaggi descritti in questa esercitazione, sono necessari gli elementi seguenti:

- Un tenant di Microsoft Entra.

- Un tenant di Zscaler Two.

- Un account utente in Zscaler Two con autorizzazioni di amministratore.

Nota

L'integrazione del provisioning di Microsoft Entra si basa sull'API SCIM Zscaler Two, disponibile per gli account Enterprise.

Aggiungere Zscaler Two dalla raccolta

Prima di configurare Zscaler Two per il provisioning utenti automatico con Microsoft Entra ID, è necessario aggiungere Zscaler Two dalla raccolta di applicazioni Microsoft Entra all'elenco di applicazioni SaaS gestite.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

- Passare a Identità>Applicazioni>Applicazioni aziendali>Nuova applicazione.

- Nella sezione Aggiungi dalla raccolta digitare Zscaler Two nella casella di ricerca.

- Selezionare Zscaler Two nel pannello dei risultati e quindi aggiungere l'app. Attendere alcuni secondi che l'app venga aggiunta al tenant.

Assegnare gli utenti a Zscaler Two

Gli utenti di Microsoft Entra devono essere assegnati all'accesso alle app selezionate prima di poterle usare. Nel contesto del provisioning utenti automatico, vengono sincronizzati solo gli utenti o i gruppi assegnati a un'applicazione in Microsoft Entra ID.

Prima di configurare e abilitare il provisioning utenti automatico, è necessario decidere quali utenti e/o gruppi in Microsoft Entra ID devono accedere a Zscaler Two. Dopo aver deciso, è possibile assegnare gli utenti e i gruppi a Zscaler Two seguendo le istruzioni riportate in Assegnare un utente o un gruppo a un'app aziendale.

Suggerimenti importanti per l'assegnazione di utenti a Zscaler Two

È consigliabile assegnare prima un singolo utente di Microsoft Entra a Zscaler Two per testare la configurazione del provisioning utenti automatico. Sarà possibile assegnare altri utenti e gruppi in un secondo momento.

Quando si assegna un utente a Zscaler Two, è necessario selezionare qualsiasi ruolo specifico dell'applicazione valido, se disponibile, nella finestra di dialogo di assegnazione. Gli utenti con il ruolo Accesso predefinito vengono esclusi dal provisioning.

Configurare il provisioning utenti automatico

Questa sezione illustra i passaggi per configurare il servizio di provisioning di Microsoft Entra per creare, aggiornare e disabilitare utenti e gruppi in Zscaler Two in base alle assegnazioni di utenti e gruppi in Microsoft Entra ID.

Suggerimento

Può anche essere opportuno abilitare per Zscaler Two l'accesso Single Sign-On basato su SAML. In tal caso, seguire le istruzioni riportate nell'esercitazione per l'accesso Single Sign-On di Zscaler Two. L'accesso Single Sign-On può essere configurato indipendentemente dal provisioning utenti automatico, ma le due funzionalità sono complementari.

Nota

Quando si esegue il provisioning o il deprovisioning di utenti e gruppi, è consigliabile riavviare periodicamente il provisioning per assicurarsi che le appartenenze ai gruppi vengano aggiornate correttamente. Il riavvio forza il servizio a valutare di nuovo tutti i gruppi e ad aggiornare le appartenenze.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

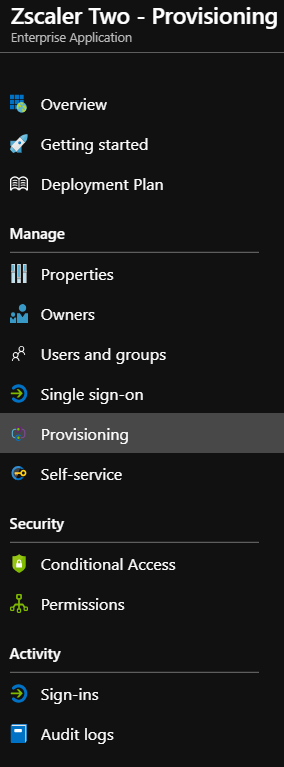

Passare a Applicazioni di identità>Applicazioni>aziendali>Zscaler Two.

Selezionare la scheda Provisioning:

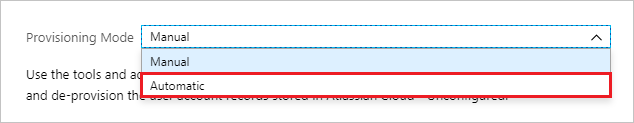

Impostare Modalità di provisioning su Automatico:

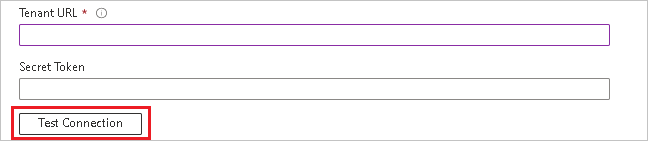

Nella sezione Credenziali amministratore specificare i campi URL tenant e Token segreto dell'account Zscaler Two, come descritto nel passaggio successivo.

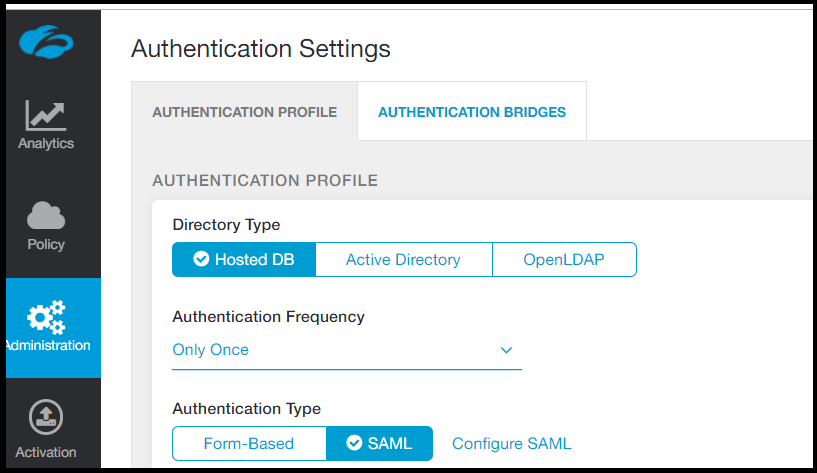

Per ottenere i valori di URL tenant e Token segreto, scegliere Administration (Amministrazione) >Authentication Settings (Impostazioni di autenticazione) nel portale di Zscaler Two e selezionare SAML in Authentication Type (Tipo di autenticazione):

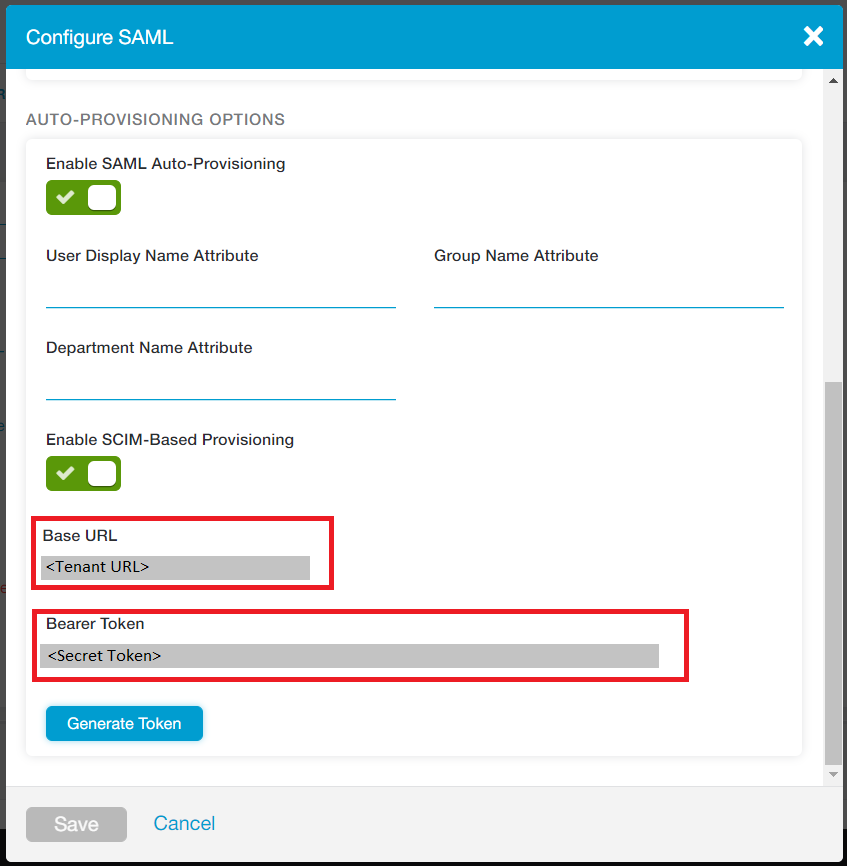

Selezionare Configure SAML (Configura SAML) per aprire la finestra Configure SAML (Configura SAML):

Selezionare Enable SCIM-Based Provisioning (Abilita provisioning basato su SCIM), copiare il valore di Base URL (URL di base) e Bearer Token (Token di connessione) e quindi salvare le impostazioni. Nel portale di Azure incollare il valore di Base URL (URL di base) nella casella URL tenant e il valore di Bearer Token (Token di connessione) nella casella Token segreto.

Dopo aver immesso i valori nelle caselle URL tenant e Token segreto, selezionare Test connessione per assicurarsi che Microsoft Entra ID possa connettersi a Zscaler Two. Se la connessione non riesce, verificare che l'account Zscaler Two disponga di autorizzazioni di amministratore e riprovare.

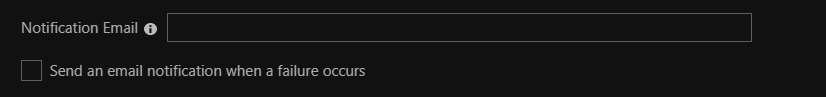

Nel campo Indirizzo di posta elettronica per le notifiche immettere l'indirizzo di posta elettronica di una persona o di un gruppo che riceverà le notifiche di errore relative al provisioning. Selezionare Invia una notifica di posta elettronica in caso di errore:

Seleziona Salva.

Nella sezione Mapping selezionare Synchronize Microsoft Entra users to Zscaler Two (Sincronizza utenti di Microsoft Entra con Zscaler Two).

Esaminare gli attributi utente sincronizzati da Microsoft Entra ID a Zscaler Two nella sezione Mapping degli attributi. Gli attributi selezionati come proprietà corrispondenti vengono usati per trovare le corrispondenze con gli account utente in Zscaler Two per le operazioni di aggiornamento. Selezionare Salva per eseguire il commit delle modifiche.

Attributo Type Supportato per il filtro Richiesto da Zscaler Two userName String ✓ ✓ externalId String ✓ active Booleano ✓ name.givenName String name.familyName String displayName String ✓ urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String ✓ Nella sezione Mapping selezionare Synchronize Microsoft Entra groups to Zscaler Two (Sincronizza gruppi di Microsoft Entra con Zscaler Two).

Esaminare gli attributi del gruppo sincronizzati da Microsoft Entra ID a Zscaler Two nella sezione Mapping degli attributi. Gli attributi selezionati come proprietà corrispondenti vengono usati per trovare le corrispondenze con i gruppi in Zscaler Two per le operazioni di aggiornamento. Selezionare Salva per eseguire il commit delle modifiche.

Attributo Type Supportato per il filtro Richiesto da Zscaler Two displayName String ✓ ✓ membri Riferimento externalId String ✓ Per configurare i filtri di ambito, fare riferimento alle istruzioni riportate nell'esercitazione sui filtri per la definizione dell'ambito.

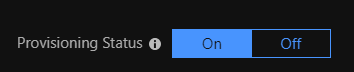

Per abilitare il servizio di provisioning Microsoft Entra per Zscaler Two, impostare Stato del provisioning su Sì nella sezione Impostazioni:

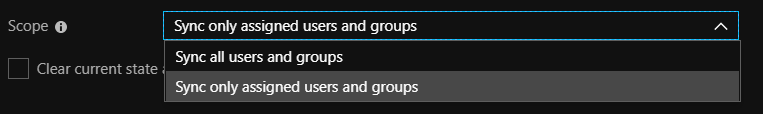

Definire gli utenti e/o i gruppi di cui si vuole eseguire il provisioning in Zscaler Two selezionando i valori desiderati in Ambito nella sezione Impostazioni:

Quando si è pronti per eseguire il provisioning, selezionare Salva:

Questa operazione avvia la sincronizzazione iniziale di tutti gli utenti e gruppi definiti in Ambito nella sezione Impostazioni. La sincronizzazione iniziale richiede più tempo delle sincronizzazioni successive, che si verificano circa ogni 40 minuti, purché il servizio di provisioning di Microsoft Entra sia in esecuzione. È possibile monitorare lo stato di avanzamento nella sezione Dettagli sincronizzazione. È anche possibile seguire i collegamenti a un report attività di provisioning, che descrive tutte le azioni eseguite dal servizio di provisioning Microsoft Entra in Zscaler Two.

Per informazioni su come leggere i log di provisioning di Microsoft Entra, vedere Creazione di report sul provisioning automatico degli account utente.

Risorse aggiuntive

- Gestione del provisioning degli account utente per le app aziendali

- Che cos'è l'accesso alle applicazioni e Single Sign-On con Microsoft Entra ID?