Integrazione di Microsoft Entra SSO con Virtual Risk Manager - USA

In questo articolo si apprenderà come integrare Virtual Risk Manager - USA con Microsoft Entra ID. Integrando Virtual Risk Manager - USA con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere a Virtual Risk Manager - USA.

- Consenti ai tuoi utenti di accedere automaticamente a Virtual Risk Manager - USA con i loro account Microsoft Entra.

- Gestire gli account in un'unica posizione centrale.

Prerequisiti

Lo scenario descritto in questo articolo presuppone che siano già disponibili i prerequisiti seguenti:

- Un account utente di Microsoft Entra con una sottoscrizione attiva. Se non ne hai già uno, puoi creare un account gratuitamente.

- Uno dei ruoli seguenti:

- Sottoscrizione di Virtual Risk Manager con l'accesso Single Sign-On (SSO) abilitato negli Stati Uniti.

Descrizione dello scenario

In questo articolo viene configurato e testato l'accesso SSO di Microsoft Entra in un ambiente di test.

Virtual Risk Manager (USA) supporta l'SSO avviato da IDP.

Virtual Risk Manager - USA supporta il provisioning degli utenti giusto in tempo.

Aggiungi Virtual Risk Manager - USA dalla raccolta

Per configurare l'integrazione di Virtual Risk Manager - USA in Microsoft Entra ID, è necessario aggiungere Virtual Risk Manager - USA dalla raccolta all'elenco di app SaaS gestite.

- Accedere all'interfaccia di amministrazione Microsoft Entra come almeno un amministratore di applicazioni cloud.

- Passare a Identity>Applications>Enterprise applications>New application.

- Nella sezione Aggiungi dalla raccolta, digita Virtual Risk Manager - USA nella casella di ricerca.

- Selezionare Virtual Risk Manager - USA nel pannello dei risultati e quindi aggiungere l'app. Attendere alcuni istanti mentre l'app viene aggiunta al tenant.

In alternativa, è anche possibile usare Configurazione guidata delle app aziendali. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli, nonché esaminare la configurazione dell'accesso SSO. Scopri di più sulle procedure guidate di Microsoft 365.

Configurare e testare l'accesso Single Sign-On di Microsoft Entra per Virtual Risk Manager - USA

Configurare e testare l'accesso SSO di Microsoft Entra con Virtual Risk Manager - USA usando un utente di test di nome B.Simon. Per consentire il funzionamento dell'accesso Single Sign-On, è necessario stabilire una relazione di collegamento tra un utente di Microsoft Entra e l'utente correlato in Virtual Risk Manager - USA.

Per configurare e testare l'accesso SSO di Microsoft Entra con Virtual Risk Manager - USA, seguire questa procedura:

-

Configurare Single Sign-On di Microsoft Entra: per permettere agli utenti di utilizzare questa funzionalità.

- Creare un utente di test di Microsoft Entra : per testare l'accesso Single Sign-On di Microsoft Entra con B.Simon.

- Assegnare l'utente di test di Microsoft Entra - per consentire a B.Simon di usare l'accesso singolo di Microsoft Entra.

-

Configurare Virtual Risk Manager - USA SSO : per configurare le impostazioni di Single Sign-On sul lato applicazione.

- Creare un utente di prova Virtual Risk Manager - USA - per creare una controparte di B.Simon in Virtual Risk Manager - USA collegata alla rappresentazione dell'utente in Microsoft Entra.

- Testare SSO: per verificare se la configurazione funziona.

Configurare il Single Sign-On di Microsoft Entra

Seguire questa procedura per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedere all'interfaccia di amministrazione Microsoft Entra come almeno un amministratore di applicazioni cloud.

Passare a Identity>Applications>Enterprise applications>Virtual Risk Manager - USA>Single sign-on.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

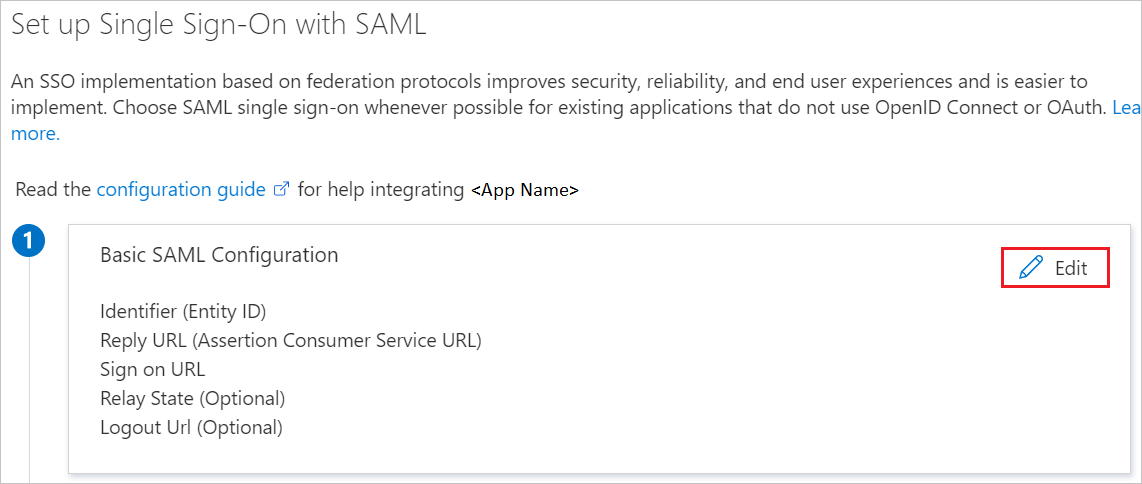

Nella pagina Configura accesso Single Sign-On con SAML, fare clic sull'icona a forma di matita per Configurazione SAML di base per modificare le impostazioni.

Nella sezione configurazione SAML di base l'applicazione è preconfigurata in modalità avviata da IDP e gli URL necessari sono già precompilati con Azure. L'utente deve salvare la configurazione facendo clic sul pulsante salva .

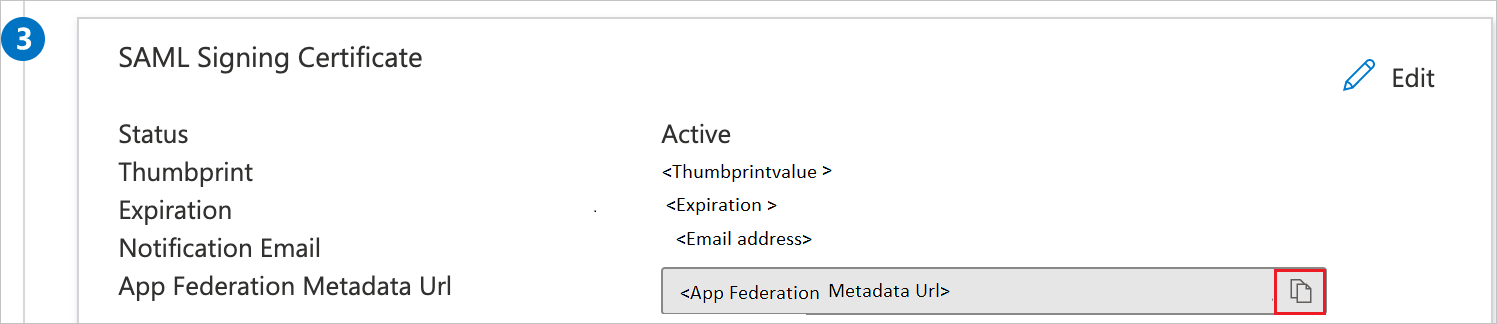

Nella pagina Configura accesso Single Sign-On con SAML, nella sezione certificato di firma SAML fare clic sul pulsante Copia per copiare URL dei metadati di federazione dell'app e salvarlo sul computer.

Creare e assegnare l'utente di test di Microsoft Entra

Segui le linee guida nel quickstart per creare e assegnare un account utente per creare un account di test chiamato B.Simon.

Configurare Virtual Risk Manager - USA SSO

Per configurare il Single Sign-On sul lato Virtual Risk Manager - USA, è necessario inviare l'URL dei metadati di federazione dell'app al team di supporto di Virtual Risk Manager - USA. Questa impostazione viene impostata in modo che la connessione SSO SAML sia impostata correttamente su entrambi i lati.

Creare l'utente di test di Virtual Risk Manager - USA

In questa sezione viene creato un utente di nome Britta Simon in Virtual Risk Manager - USA. Virtual Risk Manager - USA supporta il provisioning utenti Just-In-Time, che è abilitato per impostazione predefinita. In questa sezione non è presente alcun elemento di azione. Se non esiste già un utente in Virtual Risk Manager - USA, ne viene creato uno nuovo dopo l'autenticazione.

Test SSO

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra con le opzioni seguenti.

Fare clic su Prova questa applicazionee dovresti accedere automaticamente al Virtual Risk Manager - USA per cui hai configurato l'accesso SSO.

È possibile usare Microsoft My Apps. Quando si fa clic sul riquadro Virtual Risk Manager - USA in App personali, si dovrebbe accedere automaticamente all'applicazione Virtual Risk Manager - USA per cui si è configurato l'accesso SSO. Per altre informazioni, vedere Microsoft Entra My Apps.

Contenuto correlato

Dopo aver configurato Virtual Risk Manager - USA, è possibile applicare il controllo sessione che consente di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. Il controllo sessione si estende dall'accesso condizionale. Informazioni su come applicare il controllo sessione con Microsoft Cloud App Security.