Esercitazione: Configurare Snowflake per il provisioning utenti automatico

Questa esercitazione illustra i passaggi eseguiti in Snowflake e Microsoft Entra ID per configurare Microsoft Entra ID per effettuare automaticamente il provisioning e il deprovisioning di utenti e gruppi in Snowflake. Per informazioni importanti sul funzionamento di questo servizio e sulle domande frequenti, vedere Che cos'è il provisioning utenti automatizzato delle app SaaS in Microsoft Entra ID?.

Capacità supportate

- Creazione di utenti in Snowflake

- Rimuovere gli utenti in Snowflake quando non richiedono più l'accesso

- Mantenere sincronizzati gli attributi utente tra Microsoft Entra ID e Snowflake

- Provisioning di gruppi e appartenenza a gruppi in Snowflake

- Consentire l'accesso Single Sign-On a Snowflake (scelta consigliata)

Prerequisiti

Per lo scenario descritto in questa esercitazione si presuppone che l'utente disponga dei prerequisiti seguenti:

- Un tenant di Microsoft Entra

- Uno dei ruoli seguenti: Application Amministrazione istrator, Cloud Application Amministrazione istrator o Application Owner.

- Un tenant snowflake

- Almeno un utente in Snowflake con il ruolo ACCOUNTADMIN .

Passaggio 1: Pianificare la distribuzione del provisioning

- Vedere le informazioni su come funziona il servizio di provisioning.

- Determinare gli utenti che verranno inclusi nell'ambito per il provisioning.

- Determinare i dati da mappare tra Microsoft Entra ID e Snowflake.

Passaggio 2: Configurare Snowflake per supportare il provisioning con Microsoft Entra ID

Prima di configurare Snowflake per il provisioning utenti automatico con Microsoft Entra ID, è necessario abilitare il provisioning di System for Cross-domain Identity Management (SCIM) in Snowflake.

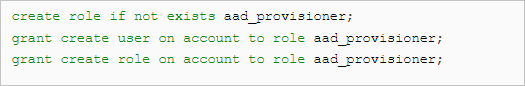

Accedere a Snowflake come amministratore ed eseguire quanto segue dall'interfaccia del foglio di lavoro Snowflake o Da SnowSQL.

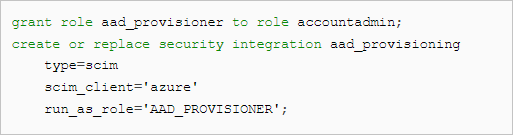

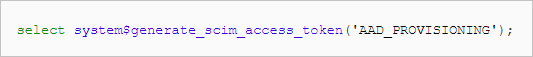

use role accountadmin; create role if not exists aad_provisioner; grant create user on account to role aad_provisioner; grant create role on account to role aad_provisioner; grant role aad_provisioner to role accountadmin; create or replace security integration aad_provisioning type = scim scim_client = 'azure' run_as_role = 'AAD_PROVISIONER'; select system$generate_scim_access_token('AAD_PROVISIONING');Usare il ruolo ACCOUNTADMIN.

Creare il ruolo personalizzato AAD_PROVISIONER. Tutti gli utenti e i ruoli in Snowflake creati da Microsoft Entra ID saranno di proprietà del ruolo con ambito AAD_PROVISIONER.

Consentire al ruolo ACCOUNTADMIN di creare l'integrazione della sicurezza usando il ruolo personalizzato AAD_PROVISIONER.

Creare e copiare il token di autorizzazione negli Appunti e archiviare in modo sicuro per un uso successivo. Usare questo token per ogni richiesta dell'API REST SCIM e inserirlo nell'intestazione della richiesta. Il token di accesso scade dopo sei mesi e un nuovo token di accesso può essere generato con questa istruzione.

Passaggio 3: Aggiungere Snowflake dalla raccolta di applicazioni Microsoft Entra

Aggiungere Snowflake dalla raccolta di applicazioni Microsoft Entra per iniziare a gestire il provisioning in Snowflake. Se in precedenza si configura Snowflake per l'accesso Single Sign-On (SSO), è possibile usare la stessa applicazione. Tuttavia, è consigliabile creare un'app separata quando si testa inizialmente l'integrazione. Altre informazioni sull'aggiunta di un'applicazione dalla raccolta.

Passaggio 4: Definire chi sarà nell'ambito del provisioning

Il servizio di provisioning Di Microsoft Entra consente di definire l'ambito di cui verrà effettuato il provisioning in base all'assegnazione all'applicazione o in base agli attributi dell'utente o del gruppo. Se si sceglie di definire l'ambito di chi verrà effettuato il provisioning nell'app in base all'assegnazione, è possibile usare la procedura per assegnare utenti e gruppi all'applicazione. Se si sceglie di definire l'ambito di chi verrà effettuato il provisioning in base esclusivamente agli attributi dell'utente o del gruppo, è possibile usare un filtro di ambito.

Tenere presenti questi suggerimenti:

Quando si assegnano utenti e gruppi a Snowflake, è necessario selezionare un ruolo diverso da Accesso predefinito. Gli utenti con il ruolo Accesso predefinito vengono esclusi dal provisioning e verranno contrassegnati come non autorizzati nei log di provisioning. Se l'unico ruolo disponibile nell'applicazione è il ruolo Accesso predefinito, è possibile aggiornare il manifesto dell'applicazione per aggiungere altri ruoli.

Se sono necessari ruoli aggiuntivi, è possibile aggiornare il manifesto dell'applicazione per aggiungere nuovi ruoli.

Passaggio 5: Configurare il provisioning utenti automatico in Snowflake

Questa sezione illustra la procedura per configurare il servizio di provisioning di Microsoft Entra per creare, aggiornare e disabilitare utenti e gruppi in Snowflake. È possibile basare la configurazione sulle assegnazioni di utenti e gruppi in Microsoft Entra ID.

Per configurare il provisioning utenti automatico per Snowflake in Microsoft Entra ID:

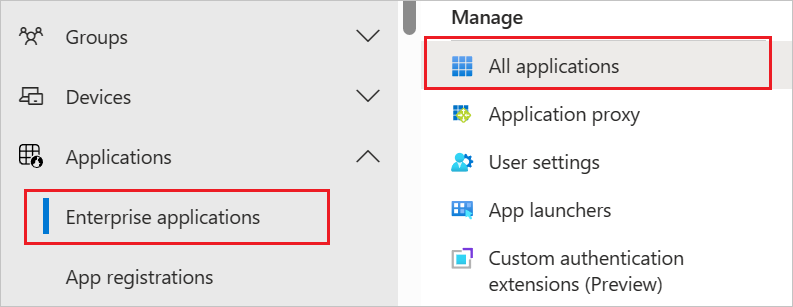

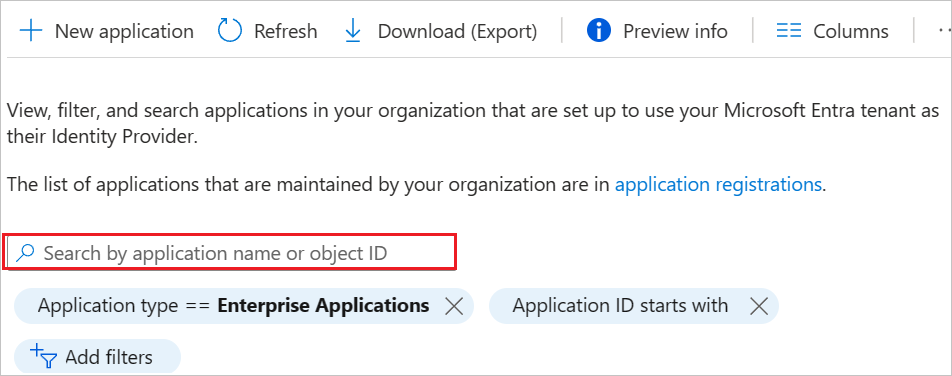

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Applicazioni di identità>Applicazioni>aziendali.

Nell'elenco delle applicazioni selezionare Snowflake.

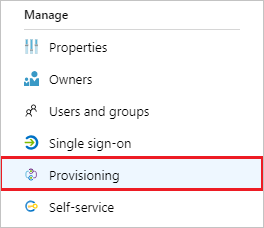

Selezionare la scheda Provisioning.

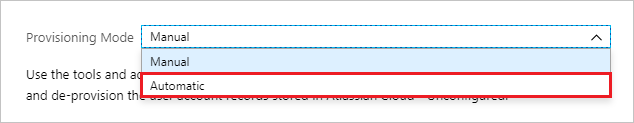

Impostare Modalità di provisioning su Automatico.

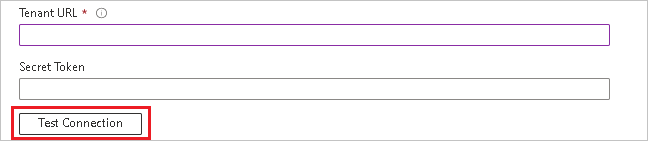

Nella sezione Amministrazione Credentials (Credenziali di Amministrazione) immettere rispettivamente l'URL di base SCIM 2.0 e il token di autenticazione recuperati in precedenza nelle caselle URL tenant e Token segreto.

Nota

L'endpoint SCIM snowflake è costituito dall'URL dell'account Snowflake aggiunto con

/scim/v2/. Ad esempio, se il nome dell'account Snowflake èacmee l'account Snowflake si trova nell'area di Azure, il valore dell'URLeast-us-2del tenant èhttps://acme.east-us-2.azure.snowflakecomputing.com/scim/v2.Selezionare Test Connessione ion per assicurarsi che Microsoft Entra ID possa connettersi a Snowflake. Se la connessione non riesce, verificare che l'account Snowflake disponga delle autorizzazioni di amministratore e riprovare.

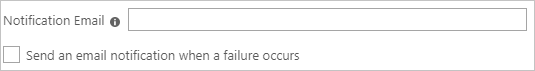

Nella casella Indirizzo di posta elettronica per le notifiche immettere l'indirizzo di posta elettronica di una persona o di un gruppo che riceverà le notifiche degli errori di provisioning. Selezionare quindi la casella di controllo Invia una notifica tramite posta elettronica quando si verifica un errore.

Seleziona Salva.

Nella sezione Mapping selezionare Synchronize Microsoft Entra users to Snowflake (Sincronizza utenti di Microsoft Entra con Snowflake).

Esaminare gli attributi utente sincronizzati da Microsoft Entra ID a Snowflake nella sezione Mapping attributi . Gli attributi selezionati come proprietà corrispondenti vengono usati per l'abbinamento con gli account utente in Snowflake per le operazioni di aggiornamento. Selezionare il pulsante Salva per eseguire il commit delle modifiche.

Attributo Type active Booleano displayName String emails[type eq "work"].value String userName String name.givenName String name.familyName String externalId String Nota

Snowflake supporta gli attributi utente dell'estensione personalizzata durante il provisioning SCIM:

- DEFAULT_ROLE

- DEFAULT_WAREHOU edizione Standard

- DEFAULT_edizione Standard CONDARY_ROLES

- SNOWFLAKE NAME AND LOGIN_NAME FIELDS TO BE DIFFERENT

Come configurare gli attributi dell'estensione personalizzata Snowflake in Microsoft Entra SCIM user provisioning è illustrato qui.

Nella sezione Mapping selezionare Synchronize Microsoft Entra groups to Snowflake (Sincronizza gruppi di Microsoft Entra in Snowflake).

Esaminare gli attributi del gruppo sincronizzati da Microsoft Entra ID a Snowflake nella sezione Mapping attributi. Gli attributi selezionati come proprietà corrispondenti vengono usati per l'abbinamento con i gruppi in Snowflake per le operazioni di aggiornamento. Selezionare il pulsante Salva per eseguire il commit delle modifiche.

Attributo Type displayName String membri Riferimento Per configurare i filtri di definizione dell'ambito, vedere le istruzioni riportate in questa esercitazione.

Per abilitare il servizio di provisioning Di Microsoft Entra per Snowflake, impostare Stato del provisioning su Sì nella sezione Impostazioni.

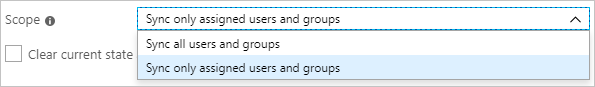

Definire gli utenti e i gruppi di cui si vuole eseguire il provisioning in Snowflake scegliendo i valori desiderati in Ambito nella sezione Impostazioni.

Se questa opzione non è disponibile, configurare i campi obbligatori in Amministrazione Credenziali, selezionare Salva e aggiornare la pagina.

Quando si è pronti per eseguire il provisioning, selezionare Salva.

L'operazione avvia la sincronizzazione iniziale di tutti gli utenti e i gruppi definiti in Ambito nella sezione Impostazioni. La sincronizzazione iniziale richiede più tempo rispetto a quelle successive. Le sincronizzazioni successive si verificano circa ogni 40 minuti, purché il servizio di provisioning Di Microsoft Entra sia in esecuzione.

Passaggio 6: Monitorare la distribuzione

Dopo aver configurato il provisioning, usare le risorse seguenti per monitorare la distribuzione:

- Usare i log di provisioning per determinare gli utenti di cui è stato eseguito il provisioning con esito positivo o negativo.

- Controllare l'indicatore di stato per visualizzare lo stato del ciclo di provisioning e quanto manca al completamento.

- Se la configurazione del provisioning sembra essere in uno stato non integro, l'applicazione entrerà in quarantena. Altre informazioni sugli stati di quarantena.

Limitazioni dei connettori

I token SCIM generati da Snowflake scadono in 6 mesi. Tenere presente che è necessario aggiornare questi token prima della scadenza, per consentire alle sincronizzazioni di provisioning di continuare a funzionare.

Suggerimenti per la risoluzione dei problemi

Il servizio di provisioning Microsoft Entra opera attualmente in intervalli IP specifici. Se necessario, è possibile limitare altri intervalli IP e aggiungere questi intervalli IP specifici all'elenco consenti dell'applicazione. Questa tecnica consentirà il flusso del traffico dal servizio di provisioning Microsoft Entra all'applicazione.

Registro modifiche

- 21/07/2020: Abilitazione dell'eliminazione temporanea per tutti gli utenti (tramite l'attributo attivo).

- 12/10/2022: Aggiornamento della configurazione SCIM snowflake.

Risorse aggiuntive

- Gestione del provisioning degli account utente per le app aziendali

- Che cosa sono l'accesso alle applicazioni e l'accesso Single Sign-On con Microsoft Entra ID?