Integrazione di Microsoft Entra SSO con Servus Connessione

In questo articolo si apprenderà come integrare Servus Connessione con Microsoft Entra ID. Servus Connessione usa Microsoft Entra ID per gestire l'accesso utente e abilitare l'accesso Single Sign-On con la piattaforma operativa di manutenzione Servus Connessione. È necessaria una sottoscrizione Servus Connessione esistente.

Integrando Servus Connessione con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere a Servus Connessione.

- Abilitare gli utenti per l'accesso automatico a Servus Connessione con gli account Microsoft Entra personali.

- Gestire gli account in un'unica posizione centrale.

Verrà configurato e testato l'accesso Single Sign-On di Microsoft Entra per Servus Connessione nel proprio ambiente Azure. Servus Connessione supporta l'accesso SSO avviato da SP e il provisioning utenti JIT.

Prerequisiti

Per integrare Microsoft Entra ID con Servus Connessione, è necessario:

- Un account utente di Microsoft Entra. Se non è già disponibile, è possibile creare gratuitamente un account.

- Uno dei ruoli seguenti: Application Amministrazione istrator, Cloud Application Amministrazione istrator o Application Owner.

- Una sottoscrizione di Microsoft Entra. Se non si possiede una sottoscrizione, è possibile ottenere un account gratuito.

- Sottoscrizione di Servus Connessione abilitata per l'accesso Single Sign-On (SSO). Se Servus non è disponibile Connessione, è possibile ottenere altre informazioni e richiedere una demo.

Aggiungere un'applicazione e assegnare utenti

Prima di iniziare il processo di configurazione dell'accesso Single Sign-On, è necessario aggiungere l'applicazione Servus Connessione dalla raccolta di Microsoft Entra. Sarà anche necessario un account utente da assegnare all'applicazione. Prima di iniziare l'implementazione all'organizzazione, è consigliabile creare e assegnare prima un utente di test.

Aggiungere Servus Connessione dalla raccolta di Microsoft Entra

Aggiungere Servus Connessione dalla raccolta di applicazioni Microsoft Entra per configurare l'accesso Single Sign-On con Servus Connessione. Per altre informazioni su come aggiungere un'applicazione dalla raccolta, vedere Avvio rapido: Aggiungere un'applicazione dalla raccolta.

Creare e/o assegnare un utente di Microsoft Entra

Seguire le linee guida nell'articolo Creare e assegnare un account utente per creare un utente (se necessario) e assegnare uno o più utenti all'applicazione Servus Connessione enterprise. Solo gli utenti assegnati all'applicazione potranno accedere a Servus Connessione tramite Single Sign-On. Si noti che è possibile assegnare singoli utenti o interi gruppi.

In alternativa, è anche possibile usare l'Enterprise Configurazione app Wizard. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app e assegnare ruoli. La procedura guidata fornisce anche un collegamento al riquadro di configurazione dell'accesso Single Sign-On. Altre informazioni sulle procedure guidate di Microsoft 365.

Configurare l'accesso Single Sign-On di Microsoft Entra

Completare i passaggi seguenti per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare ad Applicazioni di identità>Applicazioni>aziendali>Servus Connessione> Single Sign-On.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

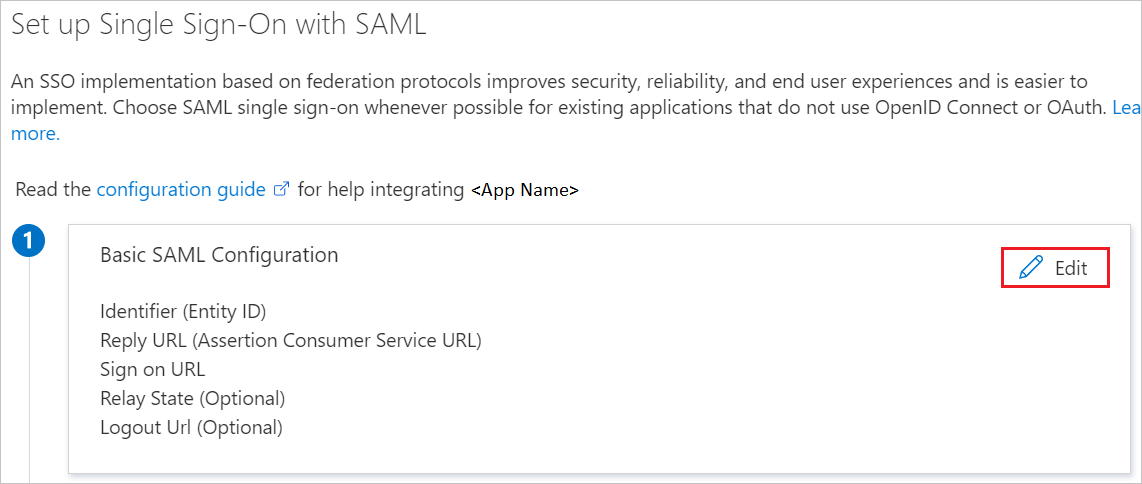

Nella pagina Configura l'accesso Single Sign-On con SAML fare clic sull'icona della matita relativa a Configurazione SAML di base per modificare le impostazioni.

Nella sezione Configurazione SAML di base seguire questa procedura:

a. Nella casella di testo Identificatore immettere il valore :

urn:amazon:cognito:sp:us-east-1_rlgU6e3y5b. Nella casella di testo URL di risposta immettere l'URL:

https://login.servusconnect.com/saml2/idpresponsec. Nella casella di testo URL di accesso immettere l'URL:

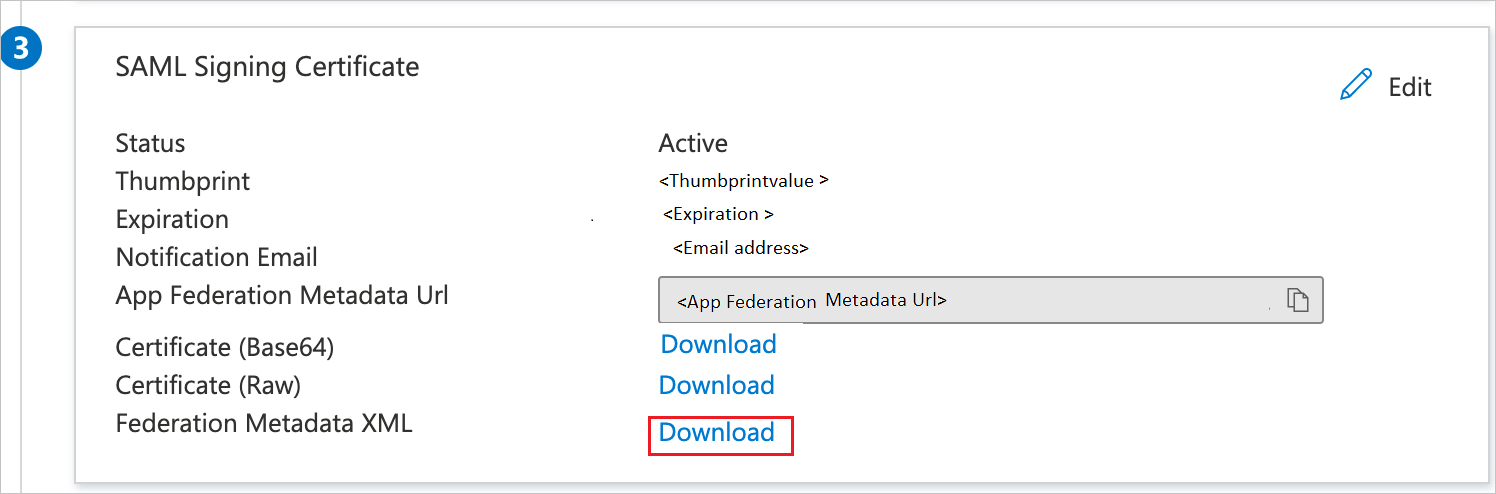

https://app.servusconnect.comNella sezione Certificato di firma SAML della pagina Configura l'accesso Single Sign-On con SAML individuare il file XML dei metadati della federazione e selezionare Scarica per scaricare il certificato e salvarlo nel computer.

Configurare Servus Connessione SSO

Per configurare l'accesso Single Sign-On con l'applicazione Servus Connessione, è necessario inviare il file XML dei metadati della federazione scaricato da portale di Azure al team di supporto di Servus Connessione. Quando si invia un messaggio di posta elettronica al team di supporto di Servus Connessione, specificare quanto segue:

- File XML metadati federazione.

- Elenco di tutti i domini di posta elettronica che si connettono tramite SSO dall'account Microsoft Entra.

Il team di supporto di Servus Connessione completa la connessione SSO SAML e invia una notifica quando è pronto.

Servus Connessione account utente

È possibile eseguire il provisioning degli account utente di Servus Connessione prima del primo tentativo SSO dell'utente o "JUST-in-time" a seguito del tentativo di accesso SSO. Tuttavia, i due metodi differiscono in termini di ciò che l'utente è in grado di accedere.

Utenti con provisioning preliminare

Agli utenti esistenti in Servus Connessione con un indirizzo di posta elettronica corrispondente all'account di accesso SSO verrà assegnato automaticamente l'accesso a Servus Connessione dopo l'operazione SSO.

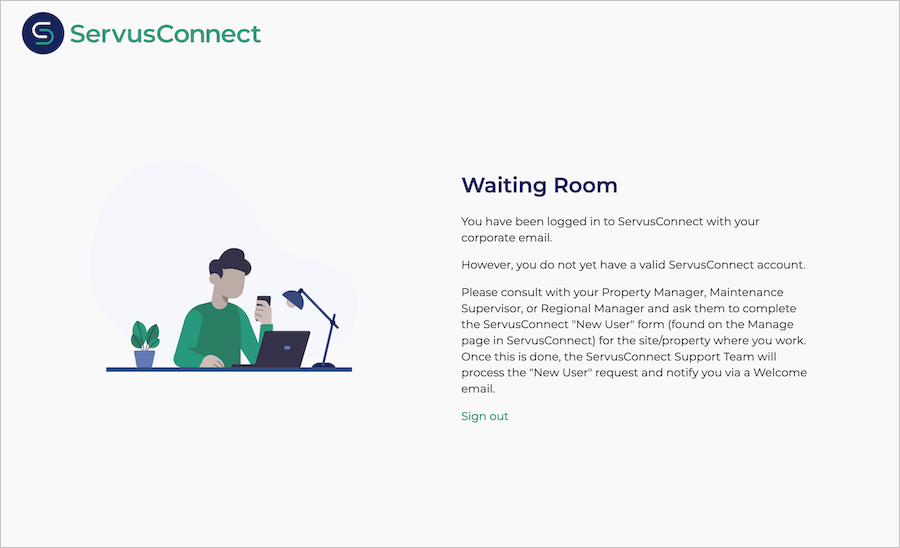

Utenti JUST-in-time e sala di attesa

Gli utenti che non esistono ancora in Servus Connessione hanno un account utente creato con un messaggio di posta elettronica corrispondente all'account di accesso SSO. Tuttavia, questi utenti vengono inseriti in una "Sala d'attesa" invece di avere accesso diretto a Servus Connessione. È necessario eseguire il provisioning di questi utenti con i livelli di accesso corretti e l'accesso a livello di proprietà prima di consentire l'accesso SSO oltre la sala di attesa.

Un utente Servus Connessione con accesso appropriato può completare il modulo Servus Connessione "Nuovo utente" disponibile nella pagina "Gestisci" in Servus Connessione per il sito/proprietà in cui funzionano. Al termine, il team di supporto di Servus Connessione elabora la richiesta e invia una notifica all'utente tramite posta elettronica. L'utente può quindi usare l'accesso SSO per accedere a Servus Connessione.

Test dell'accesso SSO

È possibile testare la configurazione dell'accesso Single Sign-On di Microsoft Entra usando uno dei metodi seguenti:

Fare clic su Test this application (Testa questa applicazione), verrà eseguito il reindirizzamento a Servus Connessione URL di accesso in cui è possibile avviare il flusso di accesso.

Passare direttamente a Servus Connessione URL di accesso e avviare il flusso di accesso da questa posizione. Vedere Sign-On with SSO (Accedere con SSO) di seguito.

È possibile usare App personali Microsoft. Quando si fa clic sul riquadro Servus Connessione nel App personali, verrà eseguito il reindirizzamento a Servus Connessione URL di accesso. Per altre informazioni, vedere Microsoft Entra App personali.

Accesso con SSO

Per accedere, seguire questa procedura:

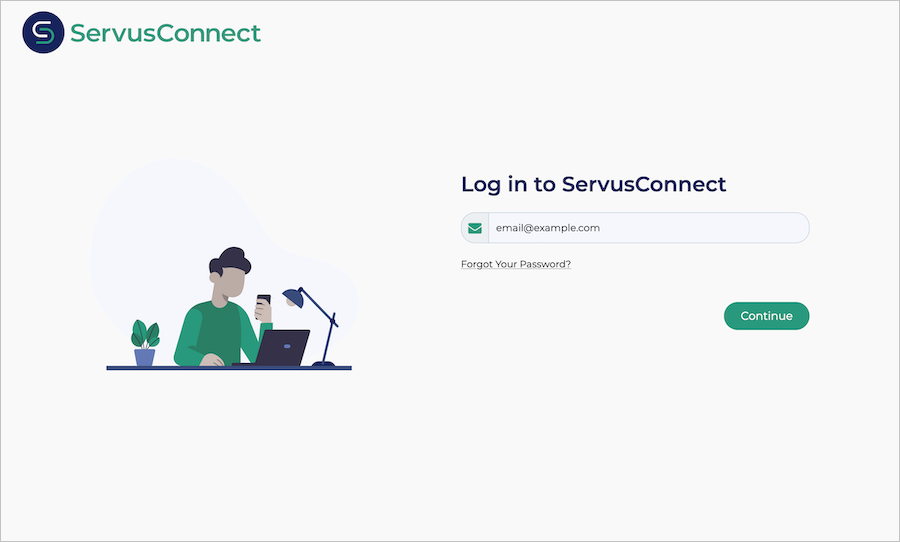

Immettere l'indirizzo di posta elettronica e premere Continua. Si noti che il dominio di posta elettronica deve corrispondere a quello condiviso con Servus Connessione durante la configurazione. Vedere lo screenshot seguente.

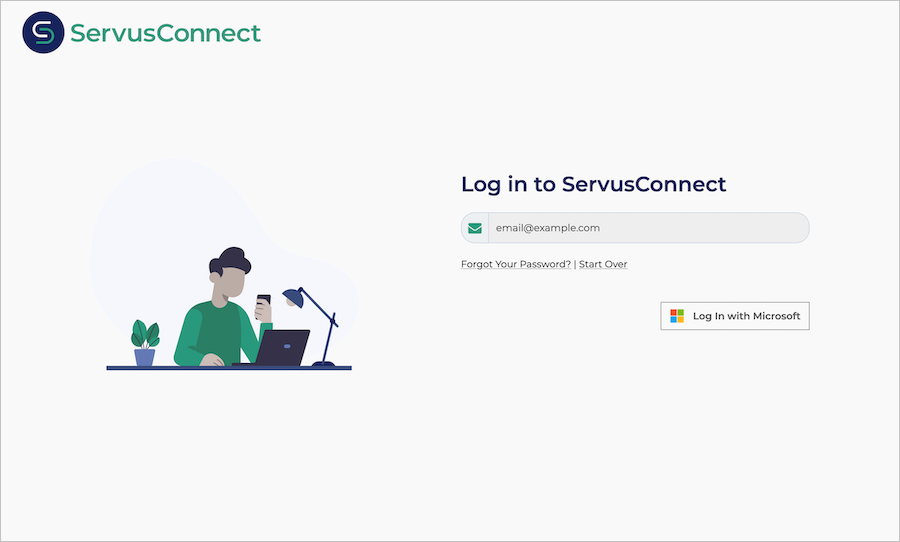

Se il dominio è configurato correttamente per l'accesso SSO con Microsoft Entra ID, verrà visualizzato un pulsante Accedi con Microsoft . Vedere lo screenshot seguente.

Dopo aver fatto clic sul pulsante Accedi con Microsoft , si verrà indirizzati alla schermata di accesso Standard di Microsoft. Al termine dell'accesso, si verrà reindirizzati a Servus Connessione.

Se è presente un utente Servus Connessione che corrisponde all'autenticazione SSO, verrà eseguito immediatamente l'accesso. In caso contrario, si immetterà la sala d'attesa come illustrato di seguito.

Risorse aggiuntive

- Che cos'è l'accesso Single Sign-On con Microsoft Entra ID?

- Pianificare una distribuzione dell'accesso Single Sign-On.

Passaggi successivi

Dopo aver configurato Servus Connessione è possibile applicare il controllo sessione che consente di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. Il controllo sessione costituisce un'estensione dell'accesso condizionale. Informazioni su come applicare il controllo sessione con Microsoft Cloud App Security.