Integrazione di Microsoft Entra Single Sign-On con Othership Workplace Scheduler

Questo articolo illustra come integrare Othership Workplace Scheduler con Microsoft Entra ID. Integrando Othership Workplace Scheduler con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere a Othership Workplace Scheduler.

- Consenti agli utenti di accedere automaticamente a Othership Workplace Scheduler con i loro account Microsoft Entra.

- Gestire gli account in un'unica posizione centrale.

Prerequisiti

Lo scenario descritto in questo articolo presuppone che siano già disponibili i prerequisiti seguenti:

- Un account utente di Microsoft Entra con una sottoscrizione attiva. Se non ne hai già uno, puoi creare un account gratuitamente.

- Uno dei ruoli seguenti:

- Sottoscrizione abilitata all'accesso Single Sign-On (SSO) di Othership Workplace Scheduler.

Descrizione dello scenario

In questo articolo viene configurato e testato l'accesso SSO di Microsoft Entra in un ambiente di test.

- Othership Workplace Scheduler supporta solo SSO avviato IDP.

- Othership Workplace Scheduler supporta il provisioning utenti Just In Time.

Nota

L'identificatore di questa applicazione è un valore stringa fisso, quindi è possibile configurare una sola istanza in un tenant.

Aggiungi Othership Workplace Scheduler dalla raccolta

Per configurare l'integrazione di Othership Workplace Scheduler in Microsoft Entra ID, è necessario aggiungere Othership Workplace Scheduler dalla raccolta all'elenco di app SaaS gestite.

- Accedi al centro di amministrazione di Microsoft Entra come almeno un Amministratore delle applicazioni cloud .

- Passare a Identity>Applications>Enterprise applications>New application.

- Nella sezione Aggiungi dalla raccolta, inserire Othership Workplace Scheduler nella casella di ricerca.

- Selezionare Othership Workplace Scheduler nel pannello dei risultati e quindi aggiungere l'app. Attendere alcuni secondi mentre l'applicazione viene aggiunta al tuo tenant.

In alternativa, è anche possibile utilizzare la procedura guidata di configurazione dell'app aziendale . In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli e seguire anche la configurazione dell'accesso SSO. Altre informazioni sugli assistenti di Microsoft 365.

Configurare e testare il Single Sign-On di Microsoft Entra per Othership Workplace Scheduler

Configurare e testare l'accesso SSO di Microsoft Entra con Othership Workplace Scheduler usando un utente di test di nome B.Simon. Per consentire il funzionamento dell'accesso Single Sign-On, è necessario stabilire una relazione di collegamento tra un utente di Microsoft Entra e l'utente correlato in Othership Workplace Scheduler.

Per configurare e testare l'accesso SSO di Microsoft Entra con Othership Workplace Scheduler, seguire questa procedura:

-

Configurare il Single Sign-On di Microsoft Entra per consentire agli utenti di utilizzare questa funzionalità.

- Creare un utente di test di Microsoft Entra per testare l'accesso Single Sign-On di Microsoft Entra con B.Simon.

- Assegna l'utente di prova di Microsoft Entra per consentire a B.Simon di utilizzare il Single Sign-On di Microsoft Entra.

-

Configurare le impostazioni di Single Sign-On di Othership Workplace Scheduler SSO - per configurare le impostazioni di Single Sign-On sul lato dell'applicazione.

- Crea un utente di test per "Othership Workplace Scheduler" - per avere una controparte di B.Simon in "Othership Workplace Scheduler" collegata alla rappresentazione dell'utente in Microsoft Entra.

- Testare SSO: per verificare se la configurazione funziona.

Configurare Microsoft Entra Single Sign-On (SSO)

Seguire questa procedura per abilitare Microsoft Entra SSO nell'interfaccia di amministrazione di Microsoft Entra.

Accedi al centro di amministrazione di Microsoft Entra come almeno un Amministratore delle applicazioni cloud .

Passare a Identity>Applications>Enterprise applications>Othership Workplace Scheduler>Accesso unico.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

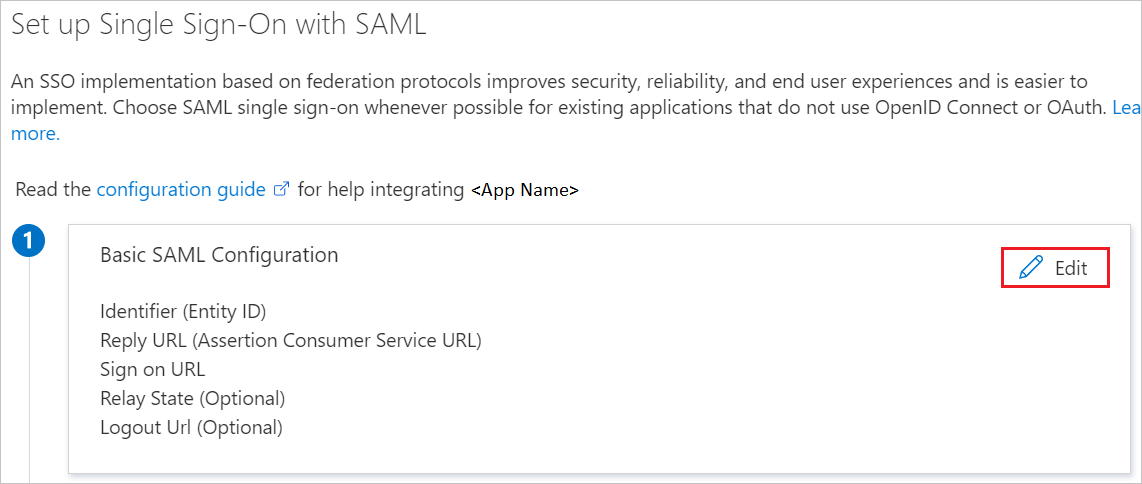

Nella pagina Configura accesso Single Sign-On con SAML, selezionare l'icona a forma di matita accanto a Configurazione SAML di Base per modificare le impostazioni.

Nella sezione Configurazione SAML di base, l'applicazione è preconfigurata e gli URL necessari sono già precompilati con Microsoft Entra. L'utente deve salvare la configurazione selezionando il pulsante salva .

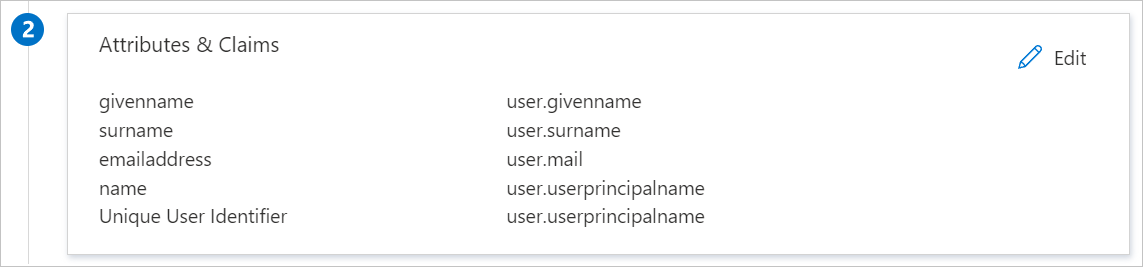

L'applicazione Othership Workplace Scheduler prevede un formato specifico per le asserzioni SAML. È quindi necessario aggiungere mapping di attributi personalizzati alla configurazione degli attributi del token SAML. Lo screenshot seguente mostra l'elenco degli attributi predefiniti.

Oltre a quanto sopra, l'applicazione Othership Workplace Scheduler prevede il passaggio di altri attributi nella risposta SAML, come illustrato di seguito. Questi attributi sono anche prepopolati, ma puoi esaminarli in base alle tue esigenze.

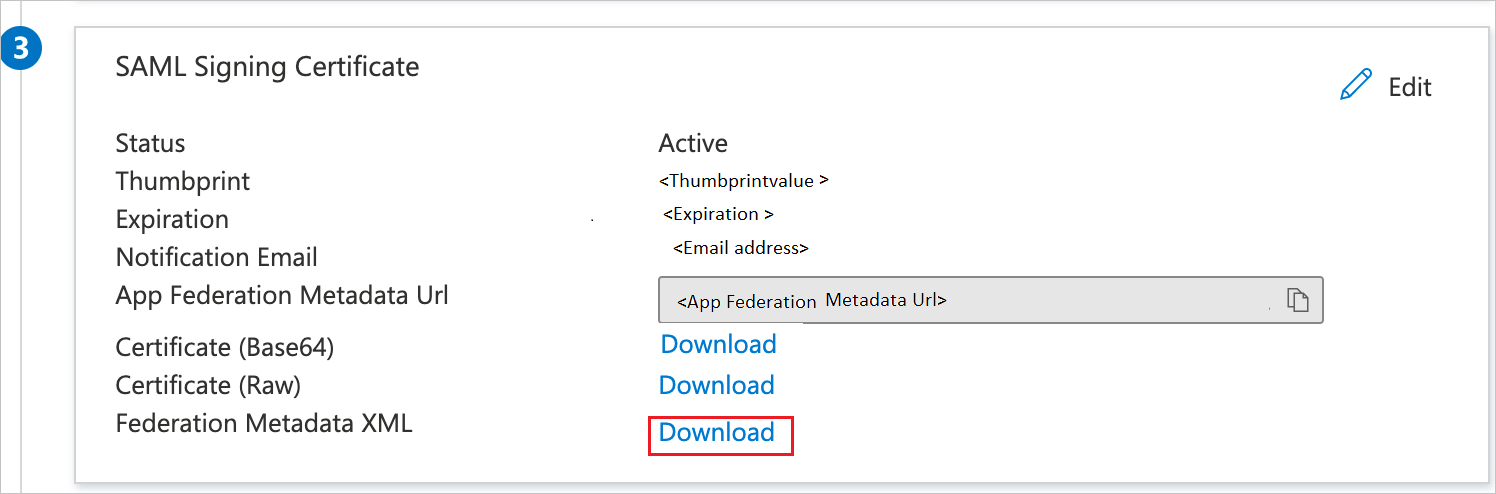

Nome Attributo di origine first_name nome.utente last_name utente.cognome E-mail utente.mail Nella pagina Configurare l'accesso Single Sign-On con SAML, nella sezione Certificato di Firma SAML, individuare Federazione Metadata XML e selezionare Download per scaricare il certificato e salvarlo sul computer.

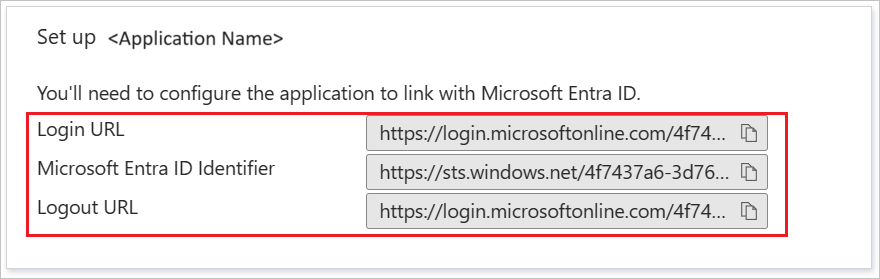

Nella sezione Configura Othership Workplace Scheduler, copia gli URL appropriati in base alle esigenze.

Creare e assegnare l'utente di test di Microsoft Entra

Segui le linee guida nel quickstart per creare e assegnare un account utente per creare un account di test chiamato B.Simon.

Configurare il Single Sign-On di Othership Workplace Scheduler

Accedere al sito aziendale di Othership Workplace Scheduler come amministratore.

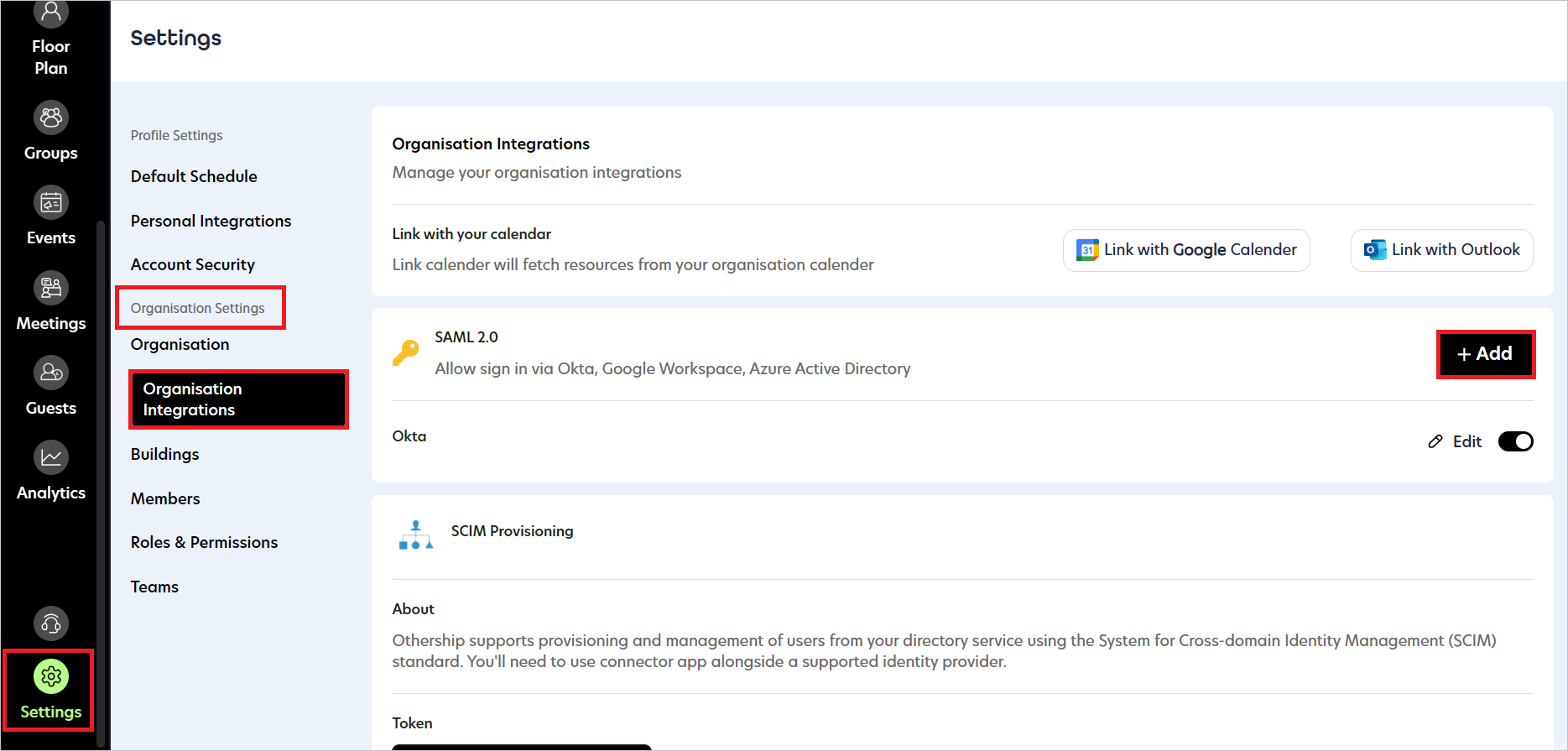

Vai a Impostazioni >Impostazioni organizzazione>Integrazioni organizzazione e seleziona + Aggiungi SAML 2.0.

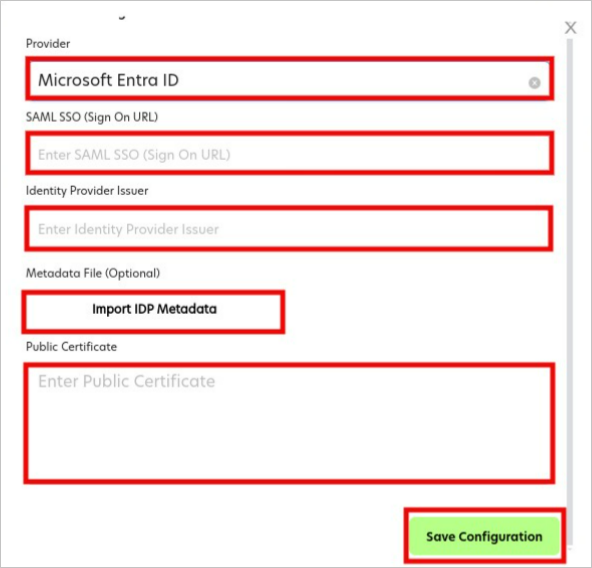

Nella pagina Add SAML Configuration (Aggiungi configurazione SAML) seguire questa procedura:

Selezionare Microsoft Entra ID come provider dall'elenco a discesa.

Nella casella di testo SAML SSO (URL di accesso), incolla il valore URL di accesso che hai copiato dall'interfaccia di amministrazione di Microsoft Entra.

Nella casella di testo Identity Provider Issuer, incolla il valore Identificatore Microsoft Entra, che hai copiato dal centro di amministrazione di Microsoft Entra.

Selezionare Importa metadati IDP per importare il file XML metadati federazione scaricato in precedenza, dopo il quale il certificato viene visualizzato nella casella di testo certificato pubblico.

Selezionare Salva configurazione.

Creare l'utente di test di Othership Workplace Scheduler

In questa sezione viene creato un utente di nome Britta Simon in Othership Workplace Scheduler. Othership Workplace Scheduler supporta il provisioning di utenti JIT, che è abilitato per impostazione predefinita. Non ci sono compiti per te in questa sezione. Se non esiste già un utente in Othership Workplace Scheduler, ne viene creato uno nuovo dopo l'autenticazione.

Test SSO

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra con le opzioni seguenti.

Selezionare l'opzione "Testa questa applicazione" nel centro di amministrazione di Microsoft Entra e si dovrebbe accedere automaticamente all'istanza di Othership Workplace Scheduler per cui si è configurato l'SSO.

È possibile usare Microsoft My Apps. Quando si seleziona il riquadro Othership Workplace Scheduler in My Apps, si dovrebbe accedere automaticamente a Othership Workplace Scheduler per cui si è configurato l'SSO. Per altre informazioni sulle app personali, vedere Introduzione alle app personali.

Contenuto correlato

Dopo aver configurato Othership Workplace Scheduler, è possibile applicare il controllo sessione che consente di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. Il controllo sessione si estende dall'accesso condizionale. Informazioni su come applicare il controllo sessione con Microsoft Defender for Cloud Apps.