Esercitazione: Configurare Global Relay Identity Sync per il provisioning utenti automatico

Questa esercitazione descrive le procedure da eseguire sia in Global Relay Identity Sync che in Microsoft Entra ID per configurare il provisioning utenti automatico. Se configurato, Microsoft Entra ID effettua automaticamente il provisioning e il deprovisioning di utenti e gruppi in Global Relay Identity Sync usando il servizio di provisioning Microsoft Entra. Per informazioni dettagliate sul funzionamento di questo servizio e domande frequenti, vedere Automatizzare il provisioning e il deprovisioning utenti in applicazioni SaaS con Microsoft Entra ID.

Capacità supportate

- Creazione di utenti in Global Relay Identity Sync

- Rimozione di utenti in Global Relay Identity Sync quando l'accesso non è più necessario

- Mantenimento della sincronizzazione degli attributi utente tra Microsoft Entra ID e Global Relay Identity Sync

- Provisioning di gruppi e appartenenze a gruppi in Global Relay Identity Sync

Nota

Il connettore per il provisioning di Global Relay Identity Sync usa un metodo di autorizzazione SCIM che non è più supportato a causa di problemi di sicurezza. In Global Relay sono in corso le attività necessarie per passare a un metodo di autorizzazione più sicuro.

Prerequisiti

Per lo scenario descritto in questa esercitazione si presuppone che l'utente disponga dei prerequisiti seguenti:

- Un tenant Microsoft Entra

- Uno dei ruoli seguenti: Amministratore applicazione, Amministratore applicazione cloud o Proprietario dell'applicazione.

Passaggio 1: pianificare la distribuzione del provisioning

- Vedere le informazioni su come funziona il servizio di provisioning.

- Determinare gli utenti che verranno inclusi nell'ambito per il provisioning.

- Determinare i dati da mappare tra Microsoft Entra ID e Global Relay Identity Sync.

Passaggio 2: Configurare Global Relay Identity Sync per supportare il provisioning con Microsoft Entra ID

Contattare il rappresentante di Global Relay Identity Sync per ricevere l'URL del tenant. Questo valore verrà immesso nel campo URL tenant nella scheda Provisioning dell'applicazione Global Relay Identity Sync.

Passaggio 3: Aggiungere Global Relay Identity Sync dalla raccolta di applicazioni Microsoft Entra

Aggiungere Global Relay Identity Sync dalla raccolta di applicazioni di Microsoft Entra per iniziare a gestire il provisioning in Global Relay Identity Sync. Per altre informazioni su come aggiungere un'applicazione dalla raccolta, fare clic qui.

Passaggio 4: Definire gli utenti che verranno inclusi nell'ambito per il provisioning

Il servizio di provisioning di Microsoft Entra consente di definire l'ambito per gli utenti di cui verrà eseguito il provisioning in base all'assegnazione all'applicazione e/o in base agli attributi dell'utente o del gruppo. Se si sceglie di definire l'ambito degli utenti di cui verrà eseguito il provisioning per l'app in base all'assegnazione, è possibile seguire questa procedura per assegnare utenti e gruppi all'applicazione. Se si sceglie di definire l'ambito degli utenti di cui verrà eseguito il provisioning esclusivamente in base agli attributi dell'utente o del gruppo, è possibile usare un filtro di ambito come descritto qui.

- Se sono necessari ruoli aggiuntivi, è possibile aggiornare il manifesto dell'applicazione per aggiungere nuovi ruoli.

Passaggio 5: Configurare il provisioning utenti automatico per Global Relay Identity Sync

Questa sezione descrive la procedura per configurare il servizio di provisioning di Microsoft Entra per creare, aggiornare e disabilitare utenti e/o gruppi nell'app Global Relay Identity Sync in base alle assegnazioni di utenti e/o gruppi in Microsoft Entra ID.

Per configurare il provisioning utenti automatico per Global Relay Identity Sync in Microsoft Entra ID:

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

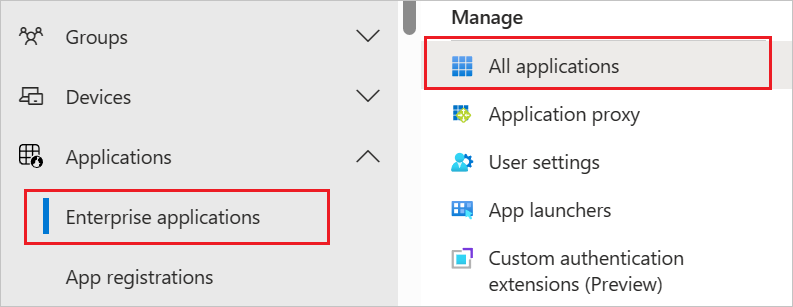

Andare a Identità>Applicazioni>Applicazioni aziendali

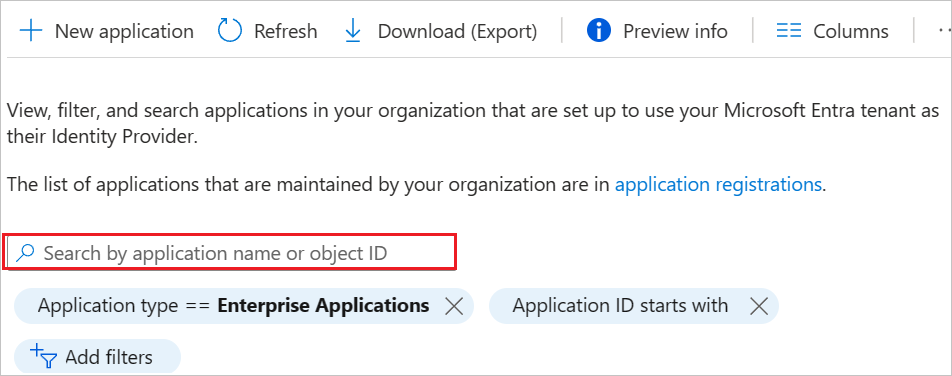

Nell'elenco delle applicazioni selezionare Global Relay Identity Sync.

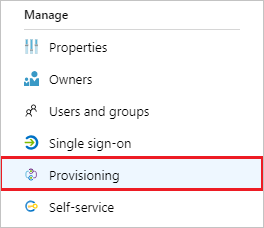

Selezionare la scheda Provisioning.

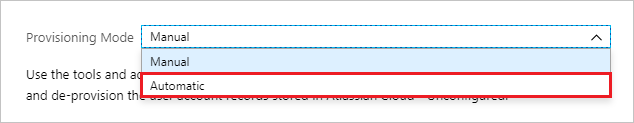

Impostare Modalità di provisioning su Automatico.

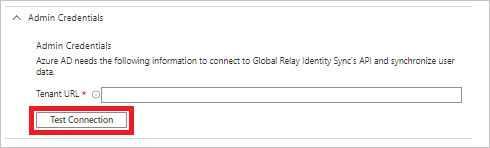

Nella sezione Credenziali amministratore immettere l'URL tenant di Global Relay Identity Sync. Fare clic su Verifica connessione per verificare che Microsoft Entra ID possa connettersi a Global Relay Identity Sync. Se la connessione non riesce, verificare che l'account Global Relay Identity Sync disponga delle autorizzazioni di amministratore e contattare il rappresentante di Global Relay per risolvere il problema.

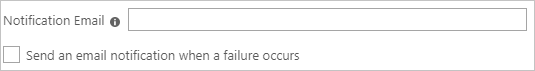

Nel campo Messaggio di posta elettronica di notifica immettere l'indirizzo di posta elettronica di una persona o un gruppo che riceverà le notifiche di errore relative al provisioning e selezionare la casella di controllo Invia una notifica di posta elettronica in caso di errore.

Seleziona Salva.

Nella sezione Mapping selezionare Sincronizza utenti di Azure Active Directory in Global Relay Identity Sync.

Esaminare gli attributi utente sincronizzati da Microsoft Entra ID a Global Relay Identity Sync nella sezione Mapping attributi. Gli attributi selezionati come proprietà corrispondenti vengono usati per trovare le corrispondenze con gli account utente in Global Relay Identity Sync per le operazioni di aggiornamento. Se si sceglie di modificare l'attributo di destinazione corrispondente, sarà necessario assicurarsi che l'API Global Relay Identity Sync supporti il filtro degli utenti basato su tale attributo. Selezionare il pulsante Salva per eseguire il commit delle modifiche.

Attributo Type userName String active Booleano displayName String title String preferredLanguage String name.givenName String name.familyName String name.formatted String addresses[type eq "work"].formatted String addresses[type eq "work"].streetAddress String emails[type eq "work"].value String addresses[type eq "work"].locality String addresses[type eq "work"].region String addresses[type eq "work"].postalCode String addresses[type eq "work"].country String addresses[type eq "other"].formatted String phoneNumbers[type eq "work"].value String phoneNumbers[type eq "mobile"].value String phoneNumbers[type eq "fax"].value String externalId String name.honorificPrefix String name.honorificSuffix String nickName String userType String locale String timezone String emails[type eq "home"].value String emails[type eq "other"].value String phoneNumbers[type eq "home"].value String phoneNumbers[type eq "other"].value String phoneNumbers[type eq "pager"].value String addresses[type eq "home"].streetAddress String addresses[type eq "home"].locality String addresses[type eq "home"].region String addresses[type eq "home"].postalCode String addresses[type eq "home"].country String addresses[type eq "home"].formatted String addresses[type eq "other"].streetAddress String addresses[type eq "other"].locality String addresses[type eq "other"].region String addresses[type eq "other"].postalCode String addresses[type eq "other"].country String roles[primary eq "True"].display String roles[primary eq "True"].type String roles[primary eq "True"].value String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenter String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager Riferimento urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:proxyAddresses String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute1 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute2 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute3 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute4 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute5 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute6 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute7 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute8 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute9 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute10 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute11 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute12 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute13 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute14 String urn:ietf:params:scim:schemas:extension:GlobalRelay:2.0:User:extensionAttribute15 String Nella sezione Mapping selezionare Sincronizza gruppi di Azure Active Directory in Global Relay Identity Sync.

Esaminare gli attributi gruppo sincronizzati da Microsoft Entra ID a Global Relay Identity Sync nella sezione Mapping attributi. Gli attributi selezionati come proprietà corrispondenti vengono usati per trovare le corrispondenze con i gruppi in Global Relay Identity Sync per le operazioni di aggiornamento. Selezionare il pulsante Salva per eseguire il commit delle modifiche.

Attributo Type displayName String membri Riferimento Per configurare i filtri di ambito, fare riferimento alle istruzioni fornite nell'esercitazione sui filtri per la definizione dell'ambito.

Per abilitare il servizio di provisioning di Microsoft Entra per Global Relay Identity Sync, impostare Stato del provisioning su Sì nella sezione Impostazioni.

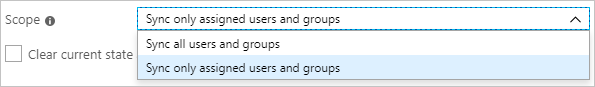

Definire gli utenti e/o i gruppi di cui effettuare il provisioning in Global Relay Identity Sync scegliendo i valori appropriati in Ambito nella sezione Impostazioni.

Quando si è pronti per eseguire il provisioning, fare clic su Salva.

L'operazione avvia il ciclo di sincronizzazione iniziale di tutti gli utenti e i gruppi definiti in Ambito nella sezione Impostazioni. Il ciclo di sincronizzazione iniziale richiede più tempo dei cicli successivi, che verranno eseguiti ogni 40 minuti circa quando il servizio di provisioning di Microsoft Entra è in esecuzione.

Passaggio 6: Monitorare la distribuzione

Dopo aver configurato il provisioning, usare le risorse seguenti per monitorare la distribuzione:

- Usare i log di provisioning per determinare gli utenti di cui è stato eseguito il provisioning con esito positivo o negativo.

- Controllare l'indicatore di stato per visualizzare lo stato del ciclo di provisioning e quanto manca al completamento.

- Se la configurazione del provisioning sembra essere in uno stato non integro, l'applicazione entrerà in quarantena. Per altre informazioni sugli stati di quarantena, fare clic qui.

Risorse aggiuntive

- Gestione del provisioning degli account utente per app aziendali

- Che cosa sono l'accesso alle applicazioni e l'accesso Single Sign-On con Microsoft Entra ID?