Esercitazione: Integrazione dell'accesso Single Sign-On (SSO) di Microsoft Entra con GitHub Enterprise Managed User

Questa esercitazione descrive come integrare GitHub Enterprise Managed User (EMU) con Microsoft Entra ID. Integrando GitHub Enterprise Managed User con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere a GitHub Enterprise Managed User.

- Abilitare gli utenti per l'accesso automatico a GitHub Enterprise Managed User con gli account Microsoft Entra personali.

- Gestire gli account in un'unica posizione centrale.

Nota

GitHub Enterprise Managed Users è una funzionalità di GitHub Enterprise Cloud diversa dall'implementazione SSO SAML standard di GitHub Enterprise. Se non è stata richiesta specificamente un'istanza EMU, è disponibile un piano GitHub Enterprise Cloud standard. In tal caso, fare riferimento alla documentazione pertinente per configurare l'organizzazione non EMU o l'account aziendale per l'autenticazione con Microsoft Entra ID.

Prerequisiti

Per iniziare, sono necessari gli elementi seguenti:

- Una sottoscrizione di Microsoft Entra. Se non si possiede una sottoscrizione, è possibile ottenere un account gratuito.

- Sottoscrizione di GitHub Enterprise Managed User abilitata per l'accesso Single Sign-On (SSO).

Descrizione dello scenario

In questa esercitazione vengono eseguiti la configurazione e il test dell'accesso Single Sign-On di Microsoft Entra in un ambiente di testing.

- GitHub Enterprise Managed User supporta l'accesso SSO avviato da SP e IDP.

- GitHub Enterprise Managed User richiede il provisioning utenti automatizzato.

Aggiunta di GitHub Enterprise Managed User dalla raccolta

Per configurare l'integrazione di GitHub Enterprise Managed User in Microsoft Entra ID, è necessario aggiungere GitHub Enterprise Managed User dalla raccolta al proprio elenco di app SaaS gestite.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

- Passare a Identità>Applicazioni>Applicazioni aziendali>Nuova applicazione.

- Digitare GitHub Enterprise Managed User nella casella di ricerca.

- Selezionare GitHub Enterprise Managed User nel pannello dei risultati e quindi fare clic sul pulsante Crea . Attendere alcuni secondi che l'app venga aggiunta al tenant.

In alternativa, è anche possibile usare Configurazione guidata app aziendali. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli, nonché esaminare la configurazione dell'accesso SSO. Altre informazioni sulle procedure guidate di Microsoft 365.

Configurare e testare l'accesso SSO di Microsoft Entra per GitHub Enterprise Managed User

Per configurare e testare l'accesso SSO di Microsoft Entra con GitHub Enterprise Managed User, seguire questa procedura:

- Configurare l'accesso Single Sign-On di Microsoft Entra: per abilitare l'accesso Single Sign-On SAML nel tenant di Microsoft Entra.

- Configurare l'accesso Single Sign-On di GitHub Enterprise Managed User: per configurare le impostazioni di Single Sign-On in GitHub Enterprise.

Configurare l'accesso Single Sign-On di Microsoft Entra

Seguire questa procedura per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Andare a Identità>Applicazioni>Applicazioni aziendali>GitHub Enterprise Managed User>Single Sign-On.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

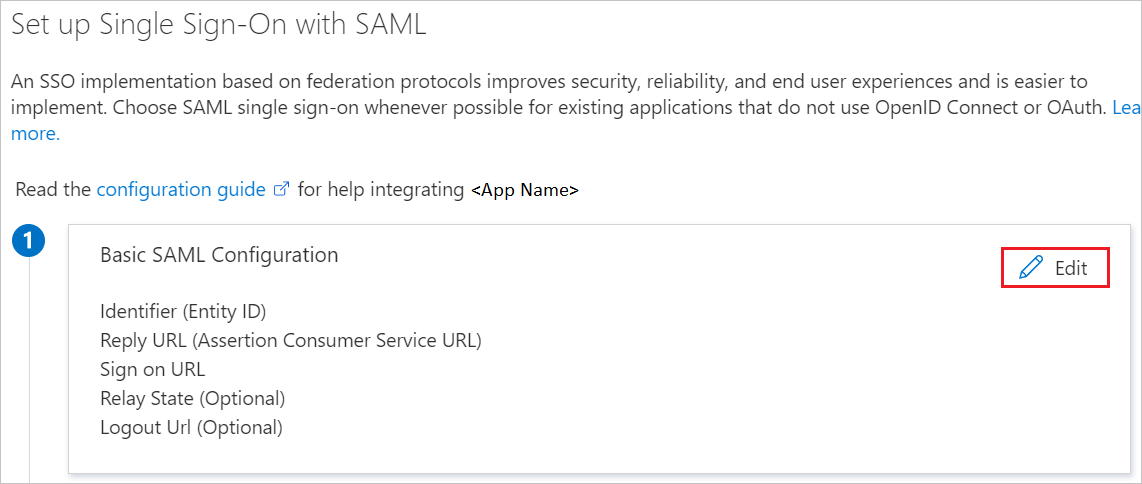

Nella pagina Configura l'accesso Single Sign-On con SAML fare clic sull'icona della matita per modificare le impostazioni di Configurazione SAML di base.

Assicurarsi di disporre dell'URL aziendale prima di iniziare. Il campo ENTITY indicato di seguito è il nome Enterprise dell'URL Enterprise abilitato per EMU. Ad esempio, https://github.com/enterprises/contoso - contoso è ENTITY. Nella sezione Configurazione SAML di base immettere i valori per i campi seguenti se si vuole configurare l'applicazione in modalità avviata da IDP:

a. Nella casella di testo Identificatore digitare un URL nel formato seguente:

https://github.com/enterprises/<ENTITY>Nota

Si noti che il formato dell'identificatore è diverso dal formato suggerito dell'applicazione. Seguire il formato precedente. Assicurarsi inoltre che **Identificatore non contenga una barra finale.

b. Nella casella di testo URL di risposta digitare un URL nel formato seguente:

https://github.com/enterprises/<ENTITY>/saml/consumeFare clic su Impostare URL aggiuntivi e seguire questa procedura se si vuole configurare l'applicazione in modalità avviata da SP:

Nella casella di testo URL accesso digitare un URL nel formato seguente:

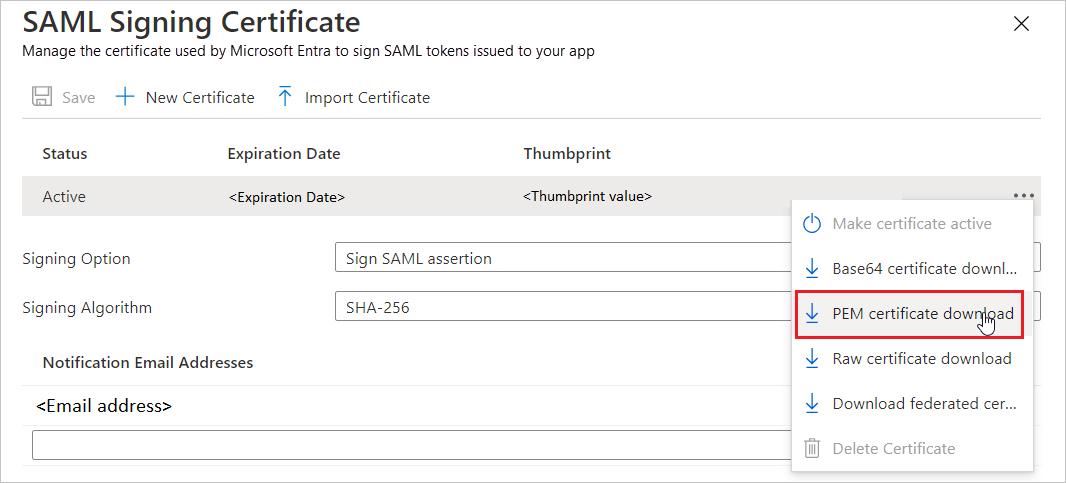

https://github.com/enterprises/<ENTITY>/ssoNella pagina Configurare l'accesso Single Sign-On con SAML nella sezione certificato di firma SAML individuare Certificato (PEM) e selezionare Scarica certificato PEM) per scaricare il certificato e salvarlo sul computer.

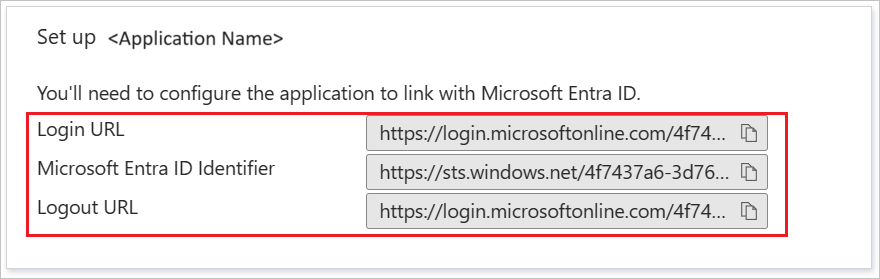

Nella sezione Configura GitHub Enterprise Managed User copiare gli URL seguenti e salvarli per configurare GitHub di seguito.

Assegnare l'utente di test di Microsoft Entra

In questa sezione si assegnerà l'account a GitHub Enterprise Managed User per completare la configurazione dell'accesso SSO.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

- Andare a Identità>Applicazioni>Applicazioni aziendali>GitHub Enterprise Managed User.

- Nella pagina di panoramica dell'app trovare la sezione Gestione e selezionare Utenti e gruppi.

- Selezionare Aggiungi utente e quindi Utenti e gruppi nella finestra di dialogo Aggiungi assegnazione.

- Nella finestra di dialogo Utenti e gruppi selezionare l'account dall'elenco degli utenti e quindi fare clic sul pulsante Seleziona nella parte inferiore della schermata.

- Nella finestra di dialogo Seleziona un ruolo selezionare il ruolo Proprietario dell'azienda e quindi fare clic sul pulsante Seleziona nella parte inferiore della schermata. L'account viene assegnato come proprietario dell'azienda per l'istanza di GitHub quando si effettua il provisioning dell'account nell'esercitazione successiva.

- Nella finestra di dialogo Aggiungi assegnazione fare clic sul pulsante Assegna.

Configurare l'accesso SSO di GitHub Enterprise Managed User

Per configurare l'accesso Single Sign-On sul lato GitHub Enterprise Managed User, sono necessari gli elementi seguenti:

- URL dell'applicazione Microsoft Entra Enterprise Managed User precedente: URL di accesso; Identificatore Microsoft Entra e URL di disconnessione

- Nome e password dell'account per il primo utente amministratore di GitHub Enterprise. Le credenziali vengono fornite da un messaggio di posta elettronica di reimpostazione della password dal contatto tecnico di GitHub Solutions.

Abilitare l'accesso SSO SAML di GitHub Enterprise Managed User

In questa sezione verranno fornite le informazioni fornite in precedenza da Microsoft Entra ID e verranno immesse nelle impostazioni Enterprise per abilitare il supporto SSO.

- Passare a https://github.com

- Fare clic su Accedi nell'angolo superiore destro

- Immettere le credenziali per il primo account utente amministratore. L'handle di accesso deve essere nel formato seguente:

<your enterprise short code>_admin - Passare a

https://github.com/enterprises/<your enterprise name>. Queste informazioni devono essere fornite dal contatto di Progettazione soluzioni. - Nel menu di spostamento a sinistra selezionare Impostazioni, quindi Sicurezza di autenticazione.

- Fare clic sulla casella di controllo Richiedi autenticazione SAML

- Immettere l'URL di accesso. Questo URL è l'URL di accesso copiato dall'ID Microsoft Entra precedente.

- Immettere l'autorità emittente. Questo URL è l'identificatore Microsoft Entra copiato dall'ID Microsoft Entra precedente.

- Immettere il Certificato pubblico. Aprire il certificato base64 scaricato in precedenza e incollare il contenuto del testo del file in questa finestra di dialogo.

- Fare clic su Test configurazione SAML. Verrà aperta una finestra di dialogo per accedere con le credenziali di Microsoft Entra per verificare che l'accesso SSO SAML sia configurato correttamente. Accedere con le credenziali di Microsoft Entra. Potrebbe essere necessario cancellare la cache del browser durante i test per assicurarsi di accedere al tenant corretto. Verrà visualizzato un messaggio Passato: autenticato correttamente l'identità SSO SAML al termine della convalida.

- Fare clic su Salva per rendere persistenti queste impostazioni.

- Salvare (scaricare, stampare o copiare) i codici di ripristino in un luogo sicuro.

- A questo punto, solo gli account con SSO sono in grado di accedere all'organizzazione. Seguire le istruzioni nel documento seguente sul provisioning per effettuare il provisioning degli account supportati dall'accesso SSO.

Passaggi successivi

GitHub Enterprise Managed User richiede la creazione di tutti gli account tramite il provisioning utenti automatico. Per altre informazioni qui, vedere come configurare il provisioning utenti automatico.