Esercitazione: Integrazione dell'accesso Single Sign-On (SSO) di Microsoft Entra con EasySSO for Confluence

Questa esercitazione descrive come integrare EasySSO for Confluence con Microsoft Entra ID. Integrando EasySSO for Confluence con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere a Confluence.

- Abilitare gli utenti per l'accesso automatico a Confluence con gli account Microsoft Entra personali.

- Gestire gli account in un'unica posizione centrale.

Prerequisiti

Per iniziare, sono necessari gli elementi seguenti:

- Una sottoscrizione di Microsoft Entra. Se non si possiede una sottoscrizione, è possibile ottenere un account gratuito.

- Sottoscrizione di EasySSO for Confluence abilitata per l'accesso Single Sign-On (SSO).

Descrizione dello scenario

In questa esercitazione viene configurato e testato l'accesso SSO di Microsoft Entra in un ambiente di testing.

- EasySSO for Confluence supporta l'accesso SSO avviato da SP e IDP.

- EasySSO for Confluence supporta il provisioning utenti JIT.

Aggiunta di EasySSO for Confluence dalla raccolta

Per configurare l'integrazione di EasySSO for Confluence in Microsoft Entra ID, è necessario aggiungere EasySSO for Confluence dalla raccolta all'elenco di app SaaS gestite.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

- Passare a Identità>Applicazioni>Applicazioni aziendali>Nuova applicazione.

- Nella sezione Aggiungi dalla raccolta digitare EasySSO for Confluence nella casella di ricerca.

- Selezionare EasySSO for Confluence nel pannello dei risultati e quindi aggiungere l'app. Attendere alcuni secondi che l'app venga aggiunta al tenant.

In alternativa, è anche possibile usare Configurazione guidata app aziendali. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli, nonché esaminare la configurazione dell'accesso SSO. Altre informazioni sulle procedure guidate di Microsoft 365.

Configurare e testare l'accesso SSO di Microsoft Entra per EasySSO for Confluence

Configurare e testare l'accesso SSO di Microsoft Entra con EasySSO for Confluence usando un utente di test di nome B.Simon. Per consentire il funzionamento dell'accesso SSO, è necessario stabilire una relazione collegata tra un utente di Microsoft Entra e l'utente correlato in EasySSO for Confluence.

Per configurare e testare l'accesso SSO di Microsoft Entra con EasySSO for Confluence, seguire questa procedura:

- Configurare l'accesso Single Sign-On di Microsoft Entra per consentire agli utenti di usare questa funzionalità.

- Creare un utente di test di Microsoft Entra per testare l'accesso Single Sign-On di Microsoft Entra con B.Simon.

- Assegnare l'utente di test di Microsoft Entra per abilitare B.Simon all'uso dell'accesso Single Sign-On di Microsoft Entra.

- Configurare l'accesso Single Sign-On di EasySSO for Confluence: per configurare le impostazioni di Single Sign-On sul lato applicazione.

- Creare l'utente di test di EasySSO for Confluence: per avere una controparte di B.Simon in EasySSO for Confluence collegata alla rappresentazione dell'utente in Microsoft Entra.

- Testare l'accesso Single Sign-On: per verificare se la configurazione funziona.

Configurare l'accesso Single Sign-On di Microsoft Entra

Seguire questa procedura per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare ad Applicazioni Identity>Applicazioni>Enterprise>EasySSO per Confluence>Single Sign-On.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

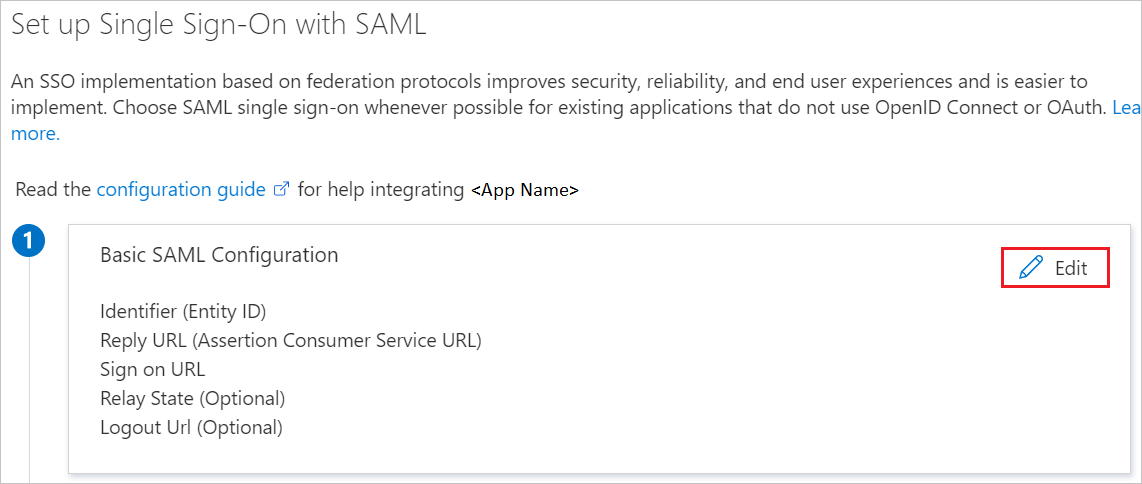

Nella pagina Configura l'accesso Single Sign-On con SAML fare clic sull'icona della matita per modificare le impostazioni di Configurazione SAML di base.

Nella sezione Configurazione SAML di base immettere i valori per i campi seguenti se si vuole configurare l'applicazione in modalità avviata da IDP:

a. Nella casella di testo Identificatore digitare un URL nel formato seguente:

https://<server-base-url>/plugins/servlet/easysso/samlb. Nella casella di testo URL di risposta digitare un URL nel formato seguente:

https://<server-base-url>/plugins/servlet/easysso/samlFare clic su Impostare URL aggiuntivi e seguire questa procedura se si vuole configurare l'applicazione in modalità avviata da SP:

Nella casella di testo URL accesso digitare un URL nel formato seguente:

https://<server-base-url>/login.jspNota

Poiché questi non sono i valori reali, aggiornarli con l'identificatore, l'URL di risposta e l'URL di accesso effettivi. In caso di dubbi, contattare il team di supporto di EasySSO per ottenere questi valori. È anche possibile fare riferimento ai modelli illustrati nella sezione Configurazione SAML di base.

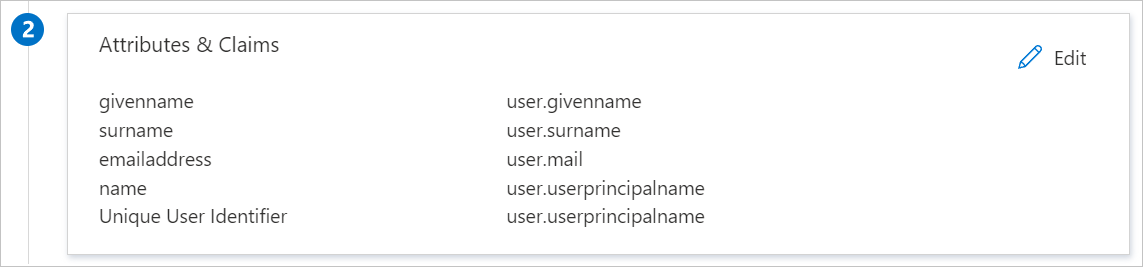

L'applicazione EasySSO for Confluence prevede un formato specifico per le asserzioni SAML. È quindi necessario aggiungere mapping di attributi personalizzati alla configurazione degli attributi del token SAML. Lo screenshot seguente mostra l'elenco degli attributi predefiniti.

Oltre quelli elencati in precedenza, l'applicazione EasySSO for Confluence prevede il passaggio di altri attributi nella risposta SAML. Tali attributi sono indicati di seguito. Anche questi attributi vengono prepopolati, ma è possibile esaminarli in base ai requisiti.

Nome Attributo di origine urn:oid:0.9.2342.19200300.100.1.1 user.userprincipalname urn:oid:0.9.2342.19200300.100.1.3 user.mail urn:oid:2.16.840.1.113730.3.1.241 user.displayname urn:oid:2.5.4.4 user.surname urn:oid:2.5.4.42 user.givenname Se sAMAccountName è configurato per gli utenti di Microsoft Entra, è necessario eseguire il mapping di urn:oid:0.9.2342.19200300.100.1.1 all'attributo sAMAccountName.

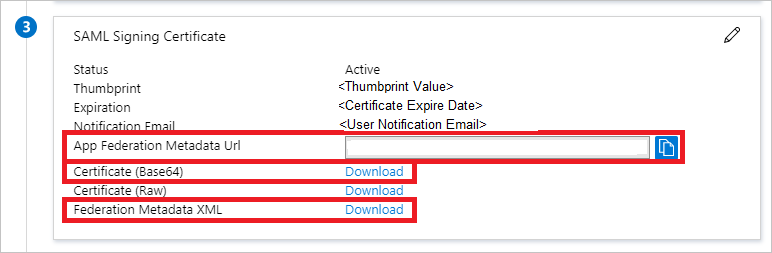

Nella sezione Certificato di firma SAML della pagina Configura l'accesso Single Sign-On con SAML fare clic sui collegamenti di download relativi alle opzioni Certificato (Base64) o XML metadati federazione e salvare una o entrambi nel computer. Tali dati saranno necessari in seguito per configurare EasySSO per Confluence.

Se si prevede di eseguire manualmente la configurazione di EasySSO for Confluence con il certificato, è anche necessario copiare il valore di URL di accesso e Identificatore Microsoft Entra dalla sezione seguente e salvarli nel computer.

Creare un utente di test di Microsoft Entra

In questa sezione verrà creato un utente di test di nome B.Simon.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore utenti.

- Passare a Identità>Utenti>Tutti gli utenti.

- Selezionare Nuovo utente>Crea nuovo utente nella parte superiore della schermata.

- In Proprietà utente seguire questa procedura:

- Nel campo Nome visualizzato immettere

B.Simon. - Nel campo Nome dell’entità utente, immettere username@companydomain.extension. Ad esempio:

B.Simon@contoso.com. - Selezionare la casella di controllo Mostra password e quindi prendere nota del valore visualizzato nella casella Password.

- Selezionare Rivedi e crea.

- Nel campo Nome visualizzato immettere

- Seleziona Crea.

Assegnare l'utente di test di Microsoft Entra

In questa sezione si abiliterà B.Simon all'uso dell'accesso Single Sign-On concedendole l'accesso a EasySSO for Confluence.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

- Passare ad Applicazioni Identity>Applicazioni>Enterprise>EasySSO for Confluence.

- Nella pagina di panoramica dell'app selezionare Utenti e gruppi.

- Selezionare Aggiungi utente/gruppo, quindi Utenti e gruppi nella finestra di dialogo Aggiungi assegnazione.

- Nella finestra di dialogo Utenti e gruppi selezionare B.Simon dall'elenco degli utenti e quindi fare clic sul pulsante Seleziona nella parte inferiore della schermata.

- Se si prevede che agli utenti venga assegnato un ruolo, è possibile selezionarlo nell'elenco a discesa Selezionare un ruolo. Se per questa app non è stato configurato alcun ruolo, il ruolo selezionato è "Accesso predefinito".

- Nella finestra di dialogo Aggiungi assegnazione fare clic sul pulsante Assegna.

Configurare l'accesso Single Sign-On di EasySSO for Confluence

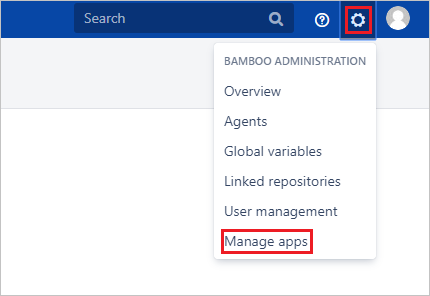

In un'altra finestra del Web browser accedere al sito aziendale di EasySSO for Confluence come amministratore e passare alla sezione Gestisci app.

Sul lato sinistro individuare EasySSO e fare clic su di esso. Fare clic sul pulsante Configure (Configura).

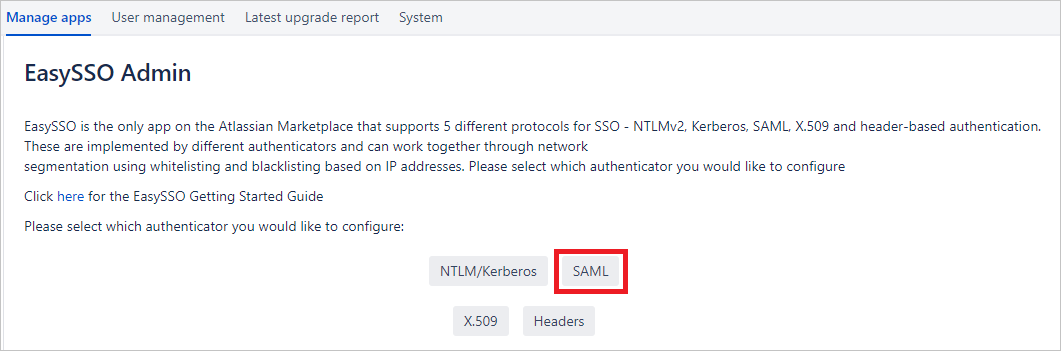

Selezionare l'opzione SAML. Verrà visualizzata la sezione di configurazione SAML.

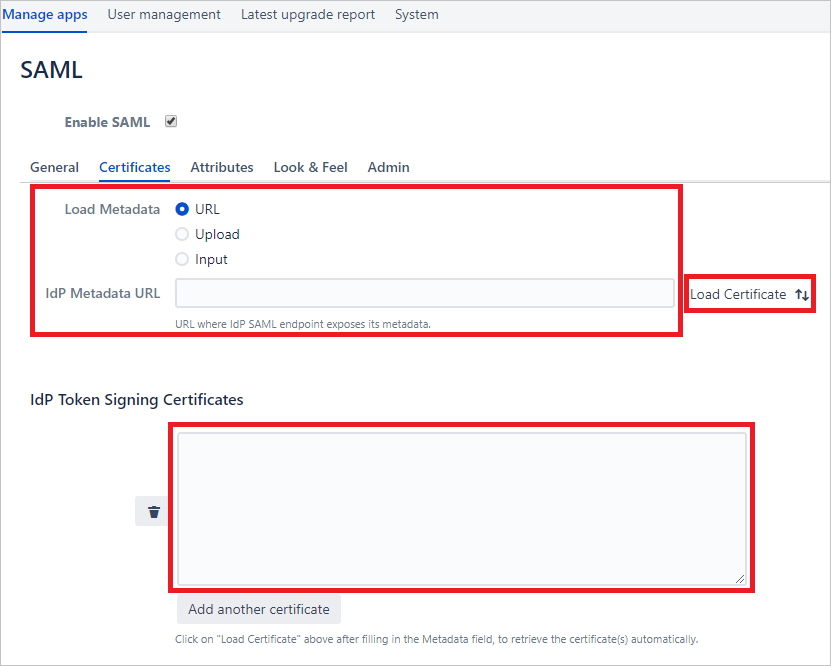

Selezionare la scheda Certificates (Certificati) nella parte superiore. Verrà visualizzata la schermata seguente:

A questo punto, individuare il certificato (Base64) o il file di metadati salvato nei passaggi precedenti della configurazione dell'accesso SSO di Microsoft Entra. Per procedere, è possibile scegliere tra diverse opzioni:

a. Usare il file dei metadati di federazione dell'app scaricato come file locale nel computer. Selezionare il pulsante di opzione Upload (Carica) e seguire la finestra di dialogo di caricamento file specifica del sistema operativo.

OPPURE

b. Aprire il file dei metadati di federazione dell'app per visualizzare il contenuto del file in qualsiasi editor di testo normale e copiarlo negli Appunti. Selezionare l'opzione Input e incollare il contenuto degli Appunti nel campo di testo.

OPPURE

c. Configurazione completamente manuale. Aprire il certificato (Base64) di federazione dell'app per visualizzare il contenuto del file in qualsiasi editor di testo normale e copiarlo negli Appunti. Incollarlo nel campo di testo IdP Token Signing Certificates (Certificati per la firma di token IdP). Passare quindi alla scheda General (Generale) e compilare i campi POST Binding URL (URL di associazione POST) e Entity ID (ID entità) con i valori rispetti di URL di accesso e Identificatore Microsoft Entra salvati in precedenza.

Fare clic sul pulsante Save (Salva) nella parte inferiore della pagina. Si noterà che il contenuto dei file dei metadati o di certificato viene analizzato nei campi di configurazione. La configurazione di EasySSO for Confluence è stata completata.

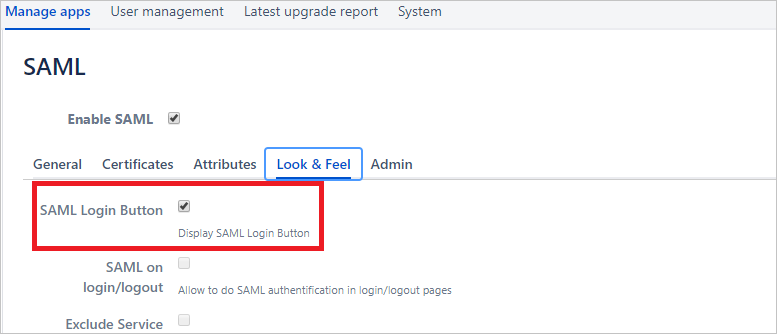

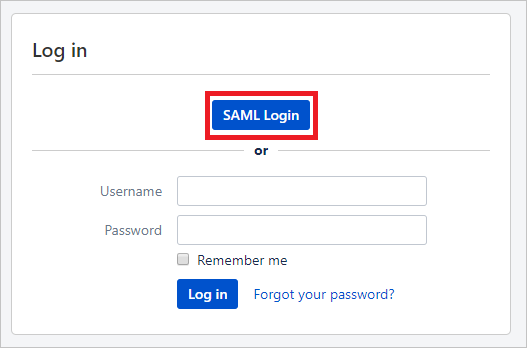

Per un'esperienza di test ottimale, passare alla scheda Look & Feel (Aspetto) e attivare l'opzione SAML Login Button (Pulsante di accesso SAML). In questo modo nella schermata di accesso di Confluence si abiliterà un pulsante separato per testare l'integrazione SAML di Microsoft Entra end-to-end. È possibile lasciare attivato questo pulsante e configurarne la posizione, il colore e la traduzione anche per la modalità di produzione.

Nota

In caso di problemi, contattare il team di supporto di EasySSO.

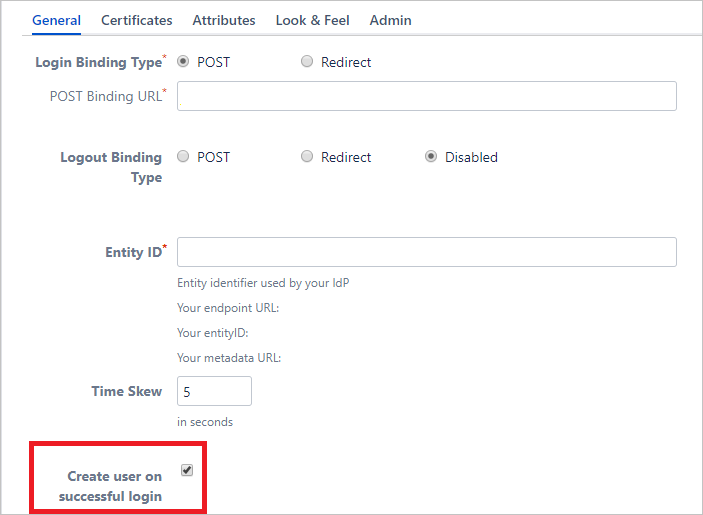

Creare l'utente di test di EasySSO for Confluence

In questa sezione viene creato un utente di nome Britta Simon in Confluence. EasySSO for Confluence supporta il provisioning utenti JIT, che è disabilitato per impostazione predefinita. Per abilitare il provisioning utenti, è necessario selezionare in modo esplicito l'opzione Create user on successful login (Crea utente in caso di accesso riuscito) nella sezione General (Generale) della configurazione del plug-in EasySSO. Se non esiste già un utente in Confluence, ne viene creato uno nuovo dopo l'autenticazione.

Se, però, non si vuole abilitare il provisioning utenti automatico al primo accesso dell'utente, gli utenti devono esistere già nelle directory utente back-end usate dall'istanza di Confluence, ad esempio LDAP o Atlassian Crowd.

Testare l'accesso SSO

Flusso di lavoro avviato da IdP

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra usando App personali.

Quando si fa clic sul riquadro di EasySSO for Confluence in App personali, si dovrebbe accedere automaticamente all'istanza di Confluence per cui si è configurato l'accesso SSO. Per altre informazioni su App personali, vedere l'introduzione ad App personali.

Flusso di lavoro avviato da SP

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra usando il pulsante SAML Login (Accesso SAML) di Confluence.

Questo scenario presuppone che sia stata abilitata l'opzione SAML Login Button (Pulsante di accesso SAML) nella scheda Look & Feel (Aspetto) nella pagina di configurazione di EasySSO per Confluence (vedere sopra). Aprire l'URL di accesso di Confluence nella modalità in incognito del browser per evitare interferenze con le sessioni esistenti. Fare clic sul pulsante Accesso SAML si verrà reindirizzati al flusso di autenticazione utente di Microsoft Entra. Al termine dell'operazione, si verrà reindirizzati di nuovo all'istanza di Confluence come utente autenticato tramite SAML.

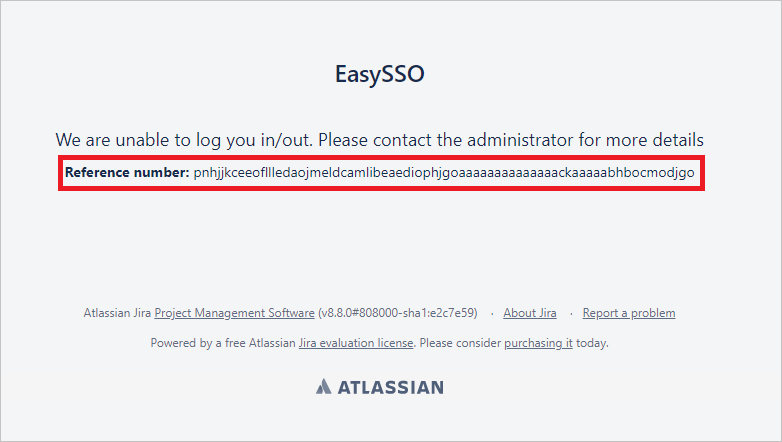

Dopo il reindirizzamento da Microsoft Entra ID, potrebbe essere visualizzata la schermata seguente

In questo caso seguire le istruzioni disponibili in questa pagina per accedere al file atlassian-confluence.log. I dettagli dell'errore saranno disponibili in base all'ID di riferimento indicato nella pagina di errore EasySSO.

In caso di problemi relativi al digest dei messaggi di log, contattare il team di supporto di EasySSO.

Passaggi successivi

Dopo aver configurato EasySSO for Confluence, è possibile applicare il controllo sessione che consente di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. Il controllo sessione costituisce un'estensione dell'accesso condizionale. Informazioni su come applicare il controllo sessione con Microsoft Defender for Cloud Apps.