Configurare la sincronizzazione dei destinatari Cofense per il provisioning automatico degli utenti

Il tutorial descrive i passaggi da eseguire sia in Cofense Recipient Sync che in Microsoft Entra ID per configurare il provisioning automatico degli utenti. Se configurato, Microsoft Entra ID effettua automaticamente il provisioning e il deprovisioning degli utenti per Cofense Recipient Sync usando il servizio di provisioning Microsoft Entra. Per dettagli importanti su cosa fa questo servizio, come funziona e sulle domande frequenti, vedere Automatizzare il provisioning e il deprovisioning degli utenti per le applicazioni SaaS con Microsoft Entra ID.

Funzionalità supportate

- Creare utenti in Cofense Recipient Sync

- Rimuovere gli utenti in Cofense Recipient Sync quando non richiedono più l'accesso

- Mantenere sincronizzati gli attributi utente tra Microsoft Entra ID e Cofense Recipient Sync

Prerequisiti

Lo scenario descritto in questa esercitazione presuppone che siano già disponibili i prerequisiti seguenti:

- un tenant di Microsoft Entra

- Uno dei ruoli seguenti: Amministratore applicazioni, Amministratore applicazioni cloudo proprietario dell'applicazione.

- Un account standard di operatore in Cofense PhishMe.

Passaggio 1: Pianificare l'implementazione del provisioning

- Scopri come funziona il servizio di provisioning.

- Determinare chi sarà nell'ambito di per la fornitura.

- Determinare quali dati associare tra Microsoft Entra ID e Cofense Recipient Sync.

Passaggio 2: Configurare la sincronizzazione destinatari Cofense per supportare il provisioning con Microsoft Entra ID

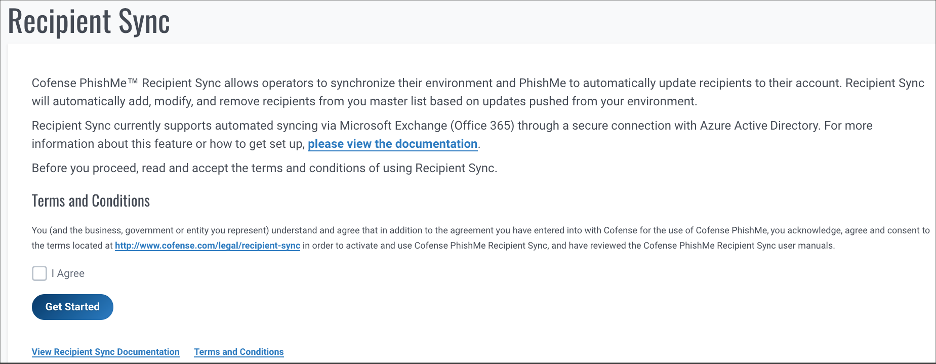

Accedere a Cofense PhishMe. Passare a Destinatari > Sincronizzazione destinatari.

Accetta i termini e le condizioni e quindi fai clic su Inizia.

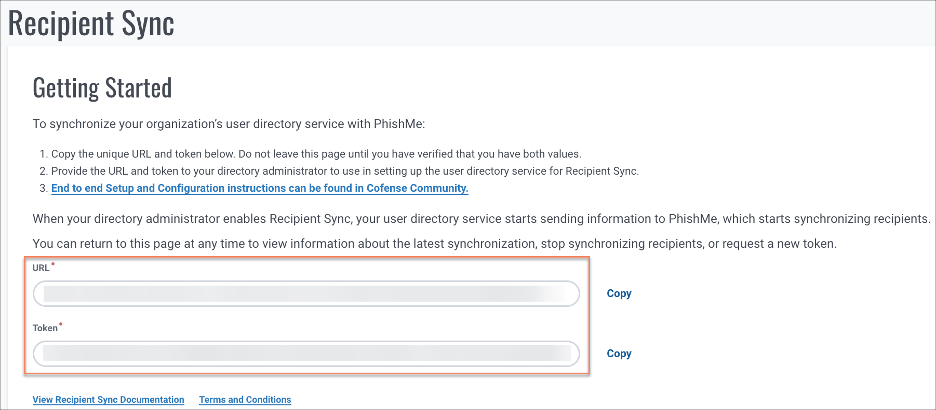

Copiare i valori dai campi URL e Token.

Passaggio 3: Aggiungere Cofense Recipient Sync dalla raccolta di applicazioni Microsoft Entra

Aggiungere Cofense Recipient Sync dalla raccolta di applicazioni Microsoft Entra per iniziare a gestire il provisioning in Cofense Recipient Sync. Se in precedenza si è configurato Cofense Recipient Sync per il Single Sign-On (SSO), è possibile usare la stessa applicazione. Tuttavia, è consigliabile creare un'app separata durante il test iniziale dell'integrazione. Ulteriori informazioni su come aggiungere un'applicazione dalla galleria qui.

Passaggio 4: Definire chi sarà incluso nel campo di applicazione per il provisioning

Il servizio di provisioning di Microsoft Entra consente di definire chi verrà sottoposto a provisioning in base all'assegnazione all'applicazione e/o agli attributi dell'utente o gruppo. Se si sceglie di delimitare l'ambito delle persone per cui sarà effettuato il provisioning nell'applicazione in base agli incarichi, è possibile usare i passaggi seguenti per assegnare utenti e gruppi all'applicazione. Se si sceglie di definire l'ambito di provisioning per gli utenti basandosi esclusivamente sugli attributi dell'utente o del gruppo, è possibile usare un filtro di ambito come descritto qui.

Inizia piccola. Testare con un piccolo gruppo di utenti e di gruppi prima di distribuirlo a tutti. Quando l'ambito per il provisioning è impostato su utenti e gruppi assegnati, è possibile controllarlo assegnando uno o due utenti o gruppi all'app. Quando l'ambito è impostato su tutti gli utenti e i gruppi, è possibile specificare un filtro di ambito basato su attributo .

Se sono necessari ruoli aggiuntivi, è possibile aggiornare il manifesto dell'applicazione per aggiungere nuovi ruoli.

Passaggio 5: Configurare il provisioning automatico degli utenti per Cofense Recipient Sync

Questa sezione illustra i passaggi per configurare il servizio di provisioning di Microsoft Entra per creare, aggiornare e disabilitare gli utenti in Cofense Recipient Sync in base all'utente in Microsoft Entra ID.

Per configurare il provisioning automatico degli utenti per la sincronizzazione dei destinatari di Cofense in Microsoft Entra ID:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno un amministratore di applicazioni cloud .

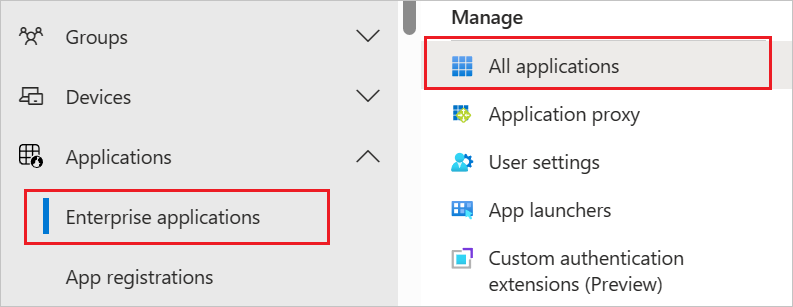

Passare a Identità>Applicazioni>Applicazioni aziendali

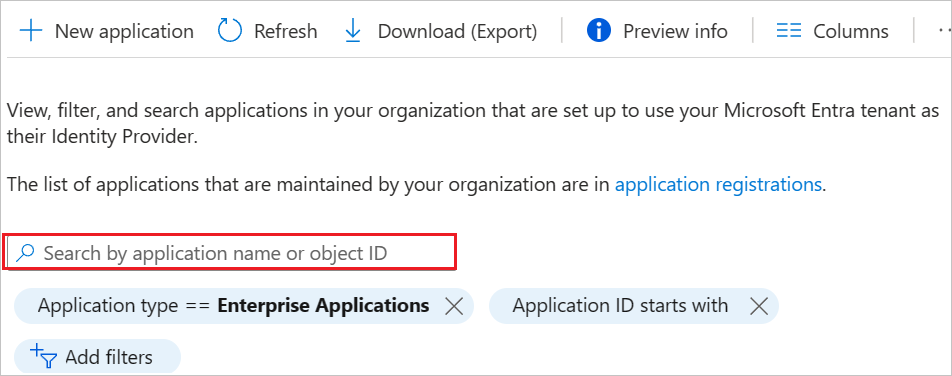

Nell'elenco delle applicazioni selezionare Cofense Recipient Sync.

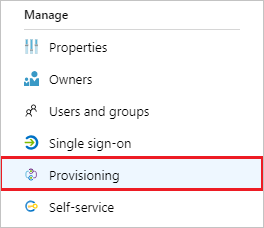

Selezionare la scheda provisioning.

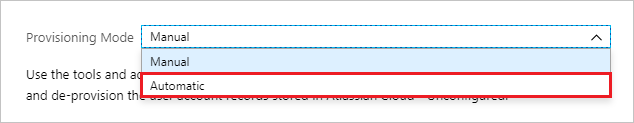

Impostare la modalità di provisioning su automatico.

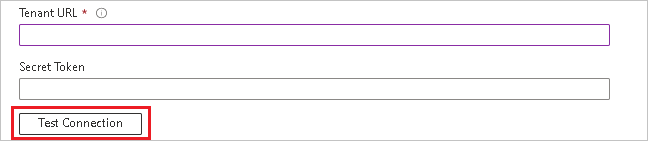

Nella sezione credenziali amministratore, immettere l'URL di base SCIM 2.0 e il valore di SCIM Authentication Token recuperato in precedenza dal passaggio 2. Fare clic su Test connessione per assicurarsi che Microsoft Entra ID possa connettersi a Cofense Recipient Sync. Se la connessione non riesce, verificare che l'account di Cofense Recipient Sync disponga delle autorizzazioni amministrative e riprovare.

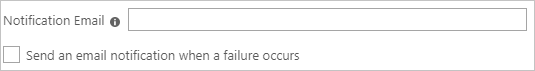

Nel campo messaggio di posta elettronica di notifica, immettere l'indirizzo di posta elettronica di una persona o di un gruppo che deve ricevere le notifiche di errore di provisioning e selezionare la casella di controllo Invia una notifica tramite posta elettronica quando si verifica un errore.

Selezionare Salva.

Nella sezione Mapping, selezionare Sincronizza gli utenti di Microsoft Entra con Cofense Recipient Sync.

Esaminare gli attributi utente sincronizzati da Microsoft Entra ID a Cofense Recipient Sync nella sezione Attribute-Mapping. Gli attributi selezionati come proprietà corrispondenti vengono usati per trovare le corrispondenze con gli account utente in Cofense Recipient Sync per le operazioni di aggiornamento. Selezionare il pulsante Salva per eseguire il commit delle modifiche.

Attributo Digitare Supportato per il filtraggio externalId Stringa ✓ nome utente Corda attivo Booleano nome visualizzato Stringa / Corda nome.formattato Stringa nome Stringa nome.cognome Stringa name.honorificSuffix Stringa phoneNumbers[type eq "work"].value Stringa phoneNumbers[type eq "home"].value Stringa phoneNumbers[type eq "other"].value Corda phoneNumbers[type eq "pager"].value Stringa phoneNumbers[type eq "mobile"].valore Corda numeriDiTelefono[tipo eq "fax"].valore Corda indirizzi[tipologia eq "altra"].formattato Stringa addresses[type eq "lavoro"].formatted Stringa addresses[type eq "work"].streetAddress Stringa addresses[type eq "work"].locality Corda indirizzi[tipo è "lavoro"].regione Stringa addresses[type eq "work"].postalCode Stringa indirizzi[type eq "lavoro"].paese Corda titolo Stringa email[type eq "work"].value Stringa email[type eq "home"].value Stringa email[type eq "other"].value Stringa linguaPreferita Stringa soprannome Stringa tipoUtente Corda locale Stringa fuso orario Stringa urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber Stringa urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department Corda urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager Riferimento urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenter Corda urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division Stringa urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization Corda Per configurare i filtri di ambito, vedere le istruzioni seguenti fornite nell'esercitazione sui filtri di ambito .

Per abilitare il servizio di provisioning di Microsoft Entra per la sincronizzazione destinatari Cofense, modificare lo stato del provisioning impostandolo su Sì nella sezione Impostazioni.

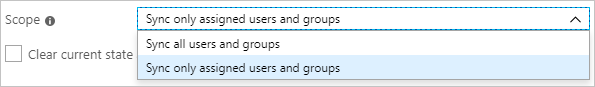

Definire gli utenti e/o i gruppi di cui si vuole effettuare la sincronizzazione con Sincronizzazione destinatari Cofense scegliendo i valori desiderati in Ambito nella sezione Impostazioni.

Quando si è pronti per procedere, fare clic su Salva.

Questa operazione avvia il ciclo di sincronizzazione iniziale di tutti gli utenti e i gruppi definiti in ambito nella sezione Impostazioni. Il ciclo iniziale richiede più tempo rispetto ai cicli successivi, che si verificano approssimativamente ogni 40 minuti, purché il servizio di provisioning di Microsoft Entra sia in esecuzione.

Passaggio 6: Monitorare la distribuzione

Dopo aver configurato il provisioning, usare le risorse seguenti per monitorare la distribuzione:

- Usare i log di provisioning per determinare quali utenti sono stati sottoposti a provisioning correttamente o in modo non riuscito

- Controllare la barra di avanzamento per visualizzare lo stato del ciclo di provisioning e quanto è vicino al completamento.

- Se la configurazione del provisioning sembra essere in uno stato problematico, l'applicazione andrà in quarantena. Altre informazioni sugli stati di quarantena qui.

Log delle modifiche

- 15/01/2020 - Il passaggio da "Solo durante la creazione di oggetti" a "Sempre" è stato implementato per la mappatura di objectId -> con externalId.

Risorse aggiuntive

- Gestione del provisioning degli account utente per le app aziendali

- Che cos'è l'accesso alle applicazioni e l'accesso Single Sign-On con Microsoft Entra ID?