Integrazione dell'autenticazione unica (SSO) di Microsoft Entra con Cisco Secure Firewall - Secure Client

Questo articolo descrive come integrare Cisco Secure Firewall - Secure Client con Microsoft Entra ID. Integrando Cisco Secure Firewall - Secure Client con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere a Cisco Secure Firewall - Secure Client.

- Consenti agli utenti di accedere automaticamente a Cisco Secure Firewall - Secure Client con i loro account Microsoft Entra.

- Gestire gli account in un'unica posizione centrale.

Prerequisiti

Lo scenario descritto in questo articolo presuppone che siano già disponibili i prerequisiti seguenti:

- Un account utente di Microsoft Entra con una sottoscrizione attiva. Se non ne hai già uno, puoi Creare un account gratuitamente.

- Uno dei ruoli seguenti:

- Sottoscrizione abilitata per Single Sign-On (SSO) per Cisco Secure Firewall - Secure Client.

Descrizione dello scenario

In questo articolo viene configurato e testato l'accesso SSO di Microsoft Entra in un ambiente di test.

- Cisco Secure Firewall - Secure Client supporta solo l'accesso Single Sign-On avviato da IDP.

Aggiungere Cisco Secure Firewall - Secure Client dalla raccolta

Per configurare l'integrazione di Cisco Secure Firewall - Secure Client in Microsoft Entra ID, è necessario aggiungere Cisco Secure Firewall - Secure Client dalla raccolta all'elenco di app SaaS gestite.

- Accedi all'Interfaccia di amministrazione di Microsoft Entra come almeno Amministratore applicazione cloud.

- Passare a Identità>Applicazioni>Applicazioni aziendali>Nuova applicazione.

- Nella sezione Aggiungi dalla raccolta digitare Cisco Secure Firewall - Secure Client nella casella di ricerca.

- Selezionare Cisco Secure Firewall - Secure Client nel pannello dei risultati e successivamente aggiungere l'app. Attendere alcuni secondi mentre l'app viene aggiunta al tuo tenant.

In alternativa, è possibile usare anche la Procedura guidata di configurazione delle app aziendali. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli, nonché esaminare la configurazione dell'accesso SSO. Scopri di più sugli strumenti guidati di Microsoft 365.

Configurare e testare l'accesso Single Sign-On di Microsoft Entra per Cisco Secure Firewall - Secure Client

Configurare e testare l'accesso Single Sign-On di Microsoft Entra con Cisco Secure Firewall - Secure Client usando un utente di test di nome B.Simon. Per il corretto funzionamento dell'accesso Single Sign-On è necessario stabilire una relazione di link tra un utente di Microsoft Entra e l'utente correlato in Cisco Secure Firewall - Secure Client.

Per configurare e testare l'accesso Single Sign-On di Microsoft Entra con Cisco Secure Firewall - Secure Client, seguire questa procedura:

-

Configurare l'accesso Single Sign-On di Microsoft Entra per consentire agli utenti di usare questa funzionalità.

- Creare un utente di test di Microsoft Entra per testare l'accesso Single Sign-On di Microsoft Entra con B.Simon.

- Assegnare l'utente di test di Microsoft Entra per consentire a B.Simon di utilizzare la funzione Single Sign-On di Microsoft Entra.

-

Configurare l'accesso Single Sign-On di Cisco Secure Firewall - Secure Client: per configurare le impostazioni di Single Sign-On sul lato applicazione.

- Creare l'utente di test di Cisco Secure Firewall - Secure Client: per avere una controparte di B.Simon in Cisco Secure Firewall - Secure Client collegata alla rappresentazione dell'utente in Microsoft Entra.

- Testare l'accesso Single Sign-On: per verificare se la configurazione funziona.

Configurare il Single Sign-On di Microsoft Entra

Seguire questa procedura per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedi all'Interfaccia di amministrazione di Microsoft Entra come almeno Amministratore applicazione cloud.

Passare a Identità>Applicazioni>Applicazioni Enterprise>Cisco Secure Firewall - Secure Client>Single sign-on.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

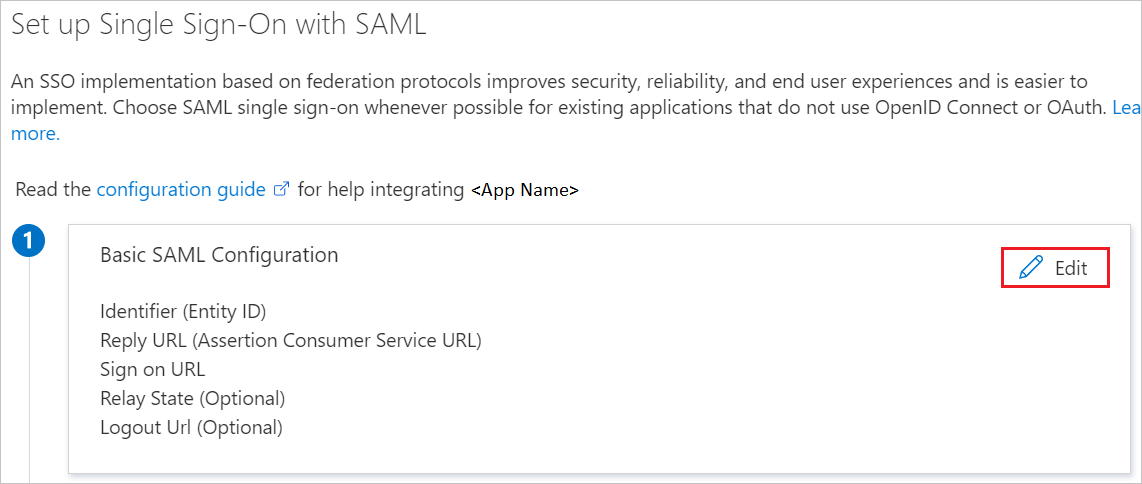

Nella pagina Configura l'accesso Single Sign-On con SAML fare clic sull'icona Modifica (la penna) relativa a Configurazione SAML di base per modificare le impostazioni.

Nella pagina Configura l'accesso Single Sign-On con SAML immettere i valori per i campi seguenti:

Nella casella di testo Identificatore digitare un URL nel formato seguente:

https://<SUBDOMAIN>.YourCiscoServer.com/saml/sp/metadata/<Tunnel_Group_Name>Nella casella di testo URL di risposta digitare un URL nel formato seguente:

https://<YOUR_CISCO_ANYCONNECT_FQDN>/+CSCOE+/saml/sp/acs?tgname=<Tunnel_Group_Name>

Nota

<Tunnel_Group_Name>fa distinzione tra maiuscole e minuscole e il valore non deve contenere punti "." e barre "/".Nota

Per chiarimenti su questi valori, contattare il supporto di Cisco TAC. Aggiornare questi valori con l'identificatore e l'URL di risposta effettivi forniti da Cisco TAC. Per ottenere questi valori, contattare il team di supporto clienti di Cisco Secure Firewall - Secure Client. È anche possibile fare riferimento ai modelli illustrati nella sezione Configurazione SAML di base.

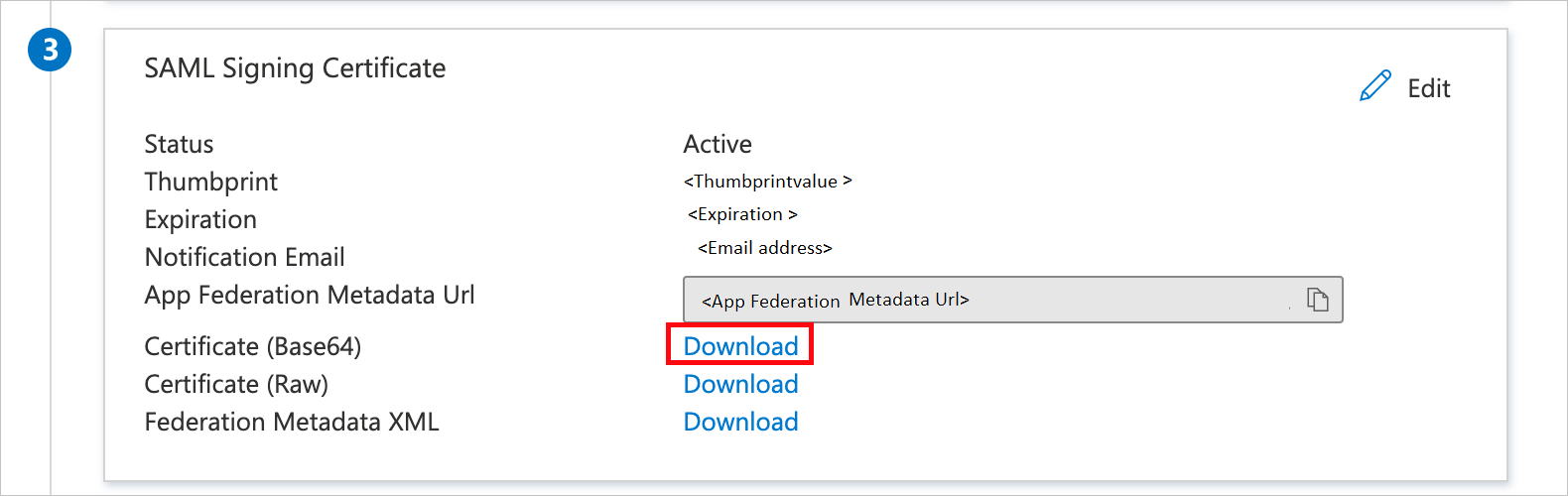

Nella sezione Certificato di firma SAML della pagina Configura l'accesso Single Sign-On con SAML individuare Certificato (Base64) e selezionare Scarica per scaricare il file di certificato e salvarlo nel computer.

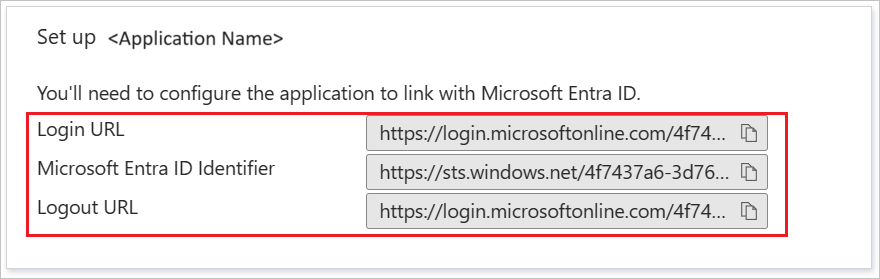

Nella sezione Configura Cisco Secure Firewall - Secure Client copiare gli URL appropriati in base alle esigenze.

Nota

Se desideri integrare più TGT del server, è necessario aggiungere più istanze dell'applicazione Cisco Secure Firewall - Secure Client dalla galleria. È anche possibile scegliere di caricare il proprio certificato in Microsoft Entra ID per tutte queste istanze dell'applicazione. In questo modo il certificato sarà lo stesso per tutte le applicazioni, ma è anche possibile configurare un identificatore e un URL di risposta diversi per ogni applicazione.

Creare un utente di test di Microsoft Entra

In questa sezione viene creato un utente di test chiamato B.Simon.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore utenti.

- Passare a Identità>Utenti>Tutti gli utenti.

- Selezionare Nuovo utente>Crea nuovo utente nella parte superiore della schermata.

- In Proprietà utente seguire questa procedura:

- Nel campo Nome visualizzato inserire

B.Simon. - Nel campo Nome principale utente, immettere username@companydomain.extension. Ad esempio:

B.Simon@contoso.com. - Selezionare la casella di controllo Mostra password e quindi annotare il valore visualizzato nella casella Password.

- Selezionare Rivedi e crea.

- Nel campo Nome visualizzato inserire

- Seleziona Crea.

Assegnare l'utente di test per Microsoft Entra

In questa sezione si abilita B.Simon all'uso dell'accesso Single Sign-On concedendole l'accesso a Salesforce.

- Accedi all'Interfaccia di amministrazione di Microsoft Entra come almeno Amministratore applicazione cloud.

- Vai a Identità>Applicazioni>Applicazioni aziendali. Selezionare l'applicazione dall'elenco delle applicazioni.

- Nella pagina di panoramica dell'app, selezionare Utenti e gruppi.

- Selezionare Aggiungi utente/gruppo, quindi Utenti e gruppi nella finestra di dialogo Aggiungi assegnazione.

- Nella finestra di dialogo Utenti e gruppi selezionare B.Simon dall'elenco degli utenti e quindi selezionare il pulsante Seleziona nella parte inferiore della schermata.

- Se si prevede che un ruolo venga assegnato agli utenti, è possibile selezionarlo dall'elenco a discesa Selezionare un ruolo. Se per questa app non è stato configurato alcun ruolo, il ruolo selezionato è "Accesso predefinito".

- Nella finestra di dialogo Aggiungi assegnazione, selezionare il pulsante Assegna.

Configurare Cisco Secure Firewall - Secure Client SSO

Prima effettuerai questa operazione sull'interfaccia della riga di comando; potresti tornare indietro e fare un'ispezione dell'ASDM in un momento successivo.

Per connettersi al dispositivo VPN, dovrai utilizzare un ASA che esegue la versione di codice 9.8, e i client VPN saranno dalla versione 4.6 in su.

Prima di tutto si creerà un punto di attendibilità e si importerà il certificato SAML.

config t crypto ca trustpoint AzureAD-AC-SAML revocation-check none no id-usage enrollment terminal no ca-check crypto ca authenticate AzureAD-AC-SAML -----BEGIN CERTIFICATE----- … PEM Certificate Text from download goes here … -----END CERTIFICATE----- quitI comandi seguenti configureranno il tuo IdP SAML.

webvpn saml idp https://sts.windows.net/xxxxxxxxxxxxx/ (This is your Azure AD Identifier from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-in https://login.microsoftonline.com/xxxxxxxxxxxxxxxxxxxxxx/saml2 (This is your Login URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-out https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 (This is Logout URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) trustpoint idp AzureAD-AC-SAML trustpoint sp (Trustpoint for SAML Requests - you can use your existing external cert here) no force re-authentication no signature base-url https://my.asa.comA questo punto è possibile applicare l'autenticazione SAML a una configurazione di tunnel VPN.

tunnel-group AC-SAML webvpn-attributes saml identity-provider https://sts.windows.net/xxxxxxxxxxxxx/ authentication saml end write memNota

Esiste una soluzione alternativa alla configurazione di SAML IdP. Se si apportano modifiche alla configurazione dell'IdP, è necessario rimuovere la configurazione del provider di identità SAML dal gruppo di tunnel e riapplicarla per rendere effettive le modifiche.

Creare l'utente di test di Cisco Secure Firewall - Secure Client

In questa sezione viene creato un utente di nome Britta Simon in Cisco Secure Firewall - Secure Client. Collaborare con il team di supporto di Cisco Secure Firewall - Secure Client per aggiungere gli utenti alla piattaforma Cisco Secure Firewall - Secure Client. Gli utenti devono essere creati e attivati prima di usare l'accesso Single Sign-On.

Test SSO

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra con le opzioni seguenti.

- Cliccando su Testa questa applicazione, sarai automaticamente connesso a Cisco Secure Firewall - Secure Client per cui hai configurato l'accesso Single Sign-On.

- È possibile usare il Pannello di accesso Microsoft. Quando si fa clic sul riquadro Cisco Secure Firewall - Secure Client nel pannello di accesso, si dovrebbe accedere automaticamente all'istanza dell'applicazione Cisco Secure Firewall - Secure Client per cui si è configurato l'accesso SSO. Per altre informazioni sul Pannello di accesso, vedere Introduzione al Pannello di accesso.

Contenuto correlato

Dopo aver configurato Cisco Secure Firewall - Secure Client, è possibile applicare il controllo sessione che consente di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. Il controllo sessione costituisce un'estensione dell'accesso condizionale. Informazioni su come applicare il controllo della sessione con Microsoft Defender for Cloud Apps.