Esercitazione: Integrazione di Microsoft Entra con AppBlade

Questa esercitazione descrive come integrare AppBlade con Microsoft Entra ID. L'integrazione di AppBlade con Microsoft Entra ID offre i vantaggi seguenti:

- È possibile controllare in Microsoft Entra ID chi può accedere ad AppBlade.

- È possibile abilitare gli utenti per l'accesso automatico (Single Sign-On) ad AppBlade con gli account Microsoft Entra personali.

- È possibile gestire gli account in una posizione centrale.

Per altre informazioni sull'integrazione di app SaaS con Microsoft Entra ID, vedere Informazioni sull'accesso alle applicazioni e Single Sign-On con Microsoft Entra ID. Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Prerequisiti

Per configurare l'integrazione di Microsoft Entra con AppBlade, sono necessari gli elementi seguenti:

- Una sottoscrizione di Microsoft Entra. Se non si ha un ambiente Microsoft Entra, è possibile ottenere una versione di valutazione di un mese qui

- Sottoscrizione di AppBlade abilitata per l'accesso Single Sign-On

Descrizione dello scenario

In questa esercitazione viene configurato e testato l'accesso Single Sign-On di Microsoft Entra in un ambiente di test.

- AppBlade supporta l'accesso SSO avviato da provider di servizi

- AppBlade supporta il provisioning utenti JIT

Aggiunta di AppBlade dalla raccolta

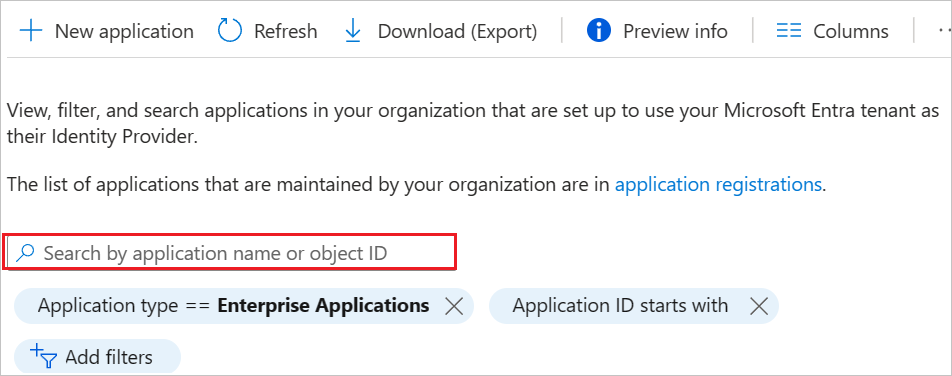

Per configurare l'integrazione di AppBlade in Microsoft Entra ID, è necessario aggiungere AppBlade dalla raccolta all'elenco di app SaaS gestite.

Per aggiungere AppBlade dalla raccolta, seguire questa procedura:

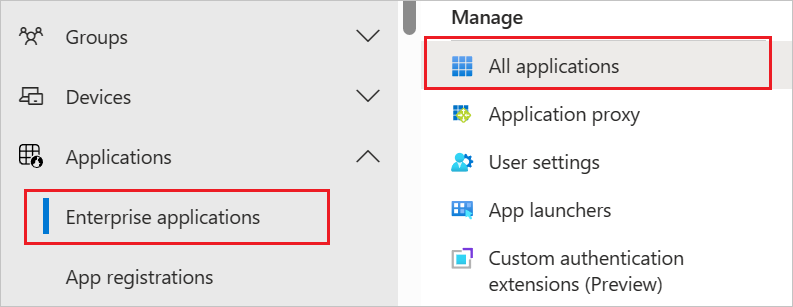

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

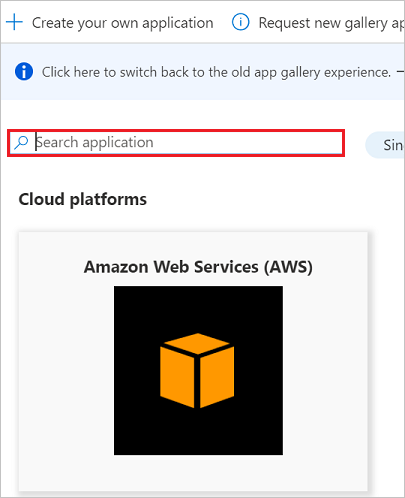

Passare a Applicazioni di identità>Applicazioni>aziendali>Nuova applicazione.

Nella sezione Aggiungi dalla raccolta digitare AppBlade, selezionare AppBlade nel pannello dei risultati e quindi fare clic sul pulsante Aggiungi per aggiungere l'applicazione.

Configurare e testare l'accesso Single Sign-On di Microsoft Entra

In questa sezione viene configurato e testato l'accesso Single Sign-On di Microsoft Entra con AppBlade usando un utente di test di nome Britta Simon. Per il corretto funzionamento dell'accesso Single Sign-On, deve essere stabilita una relazione di collegamento tra un utente di Microsoft Entra e l'utente correlato in AppBlade.

Per configurare e testare l'accesso Single Sign-On di Microsoft Entra con AppBlade, è necessario completare i blocchi predefiniti seguenti:

- Configurare l'accesso Single Sign-On di Microsoft Entra: per consentire agli utenti di usare questa funzionalità.

- Configurare l'accesso Single Sign-On di AppBlade: per configurare le impostazioni di Single Sign-On sul lato applicazione.

- Creare un utente di test di Microsoft Entra: per testare l'accesso Single Sign-On di Microsoft Entra con Britta Simon.

- Assegnare l'utente di test di Microsoft Entra : per abilitare Britta Simon all'uso dell'accesso Single Sign-On di Microsoft Entra.

- Creare l'utente di test di AppBlade: per avere una controparte di Britta Simon in AppBlade collegata alla rappresentazione dell'utente in Microsoft Entra.

- Testare l'accesso Single Sign-On per verificare se la configurazione funziona.

Configurare l'accesso Single Sign-On di Microsoft Entra

In questa sezione viene abilitato l'accesso Single Sign-On di Microsoft Entra.

Per configurare l'accesso Single Sign-On di Microsoft Entra con AppBlade, seguire questa procedura:

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

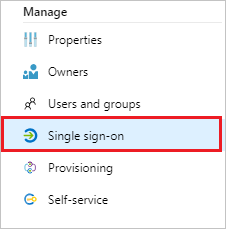

Passare alla pagina di integrazione dell'applicazione AppBlade per applicazioni aziendali di Applicazioni>>di identità>e selezionare Single Sign-On.

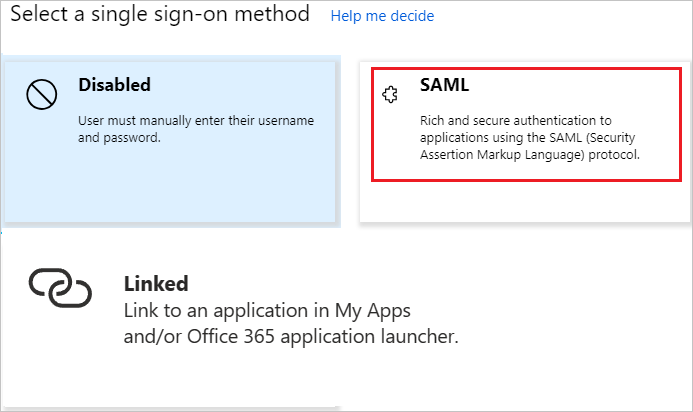

Nella finestra di dialogo Selezionare un metodo di accesso Single Sign-On selezionare la modalità SAML/WS-Fed per abilitare l'accesso Single Sign-On.

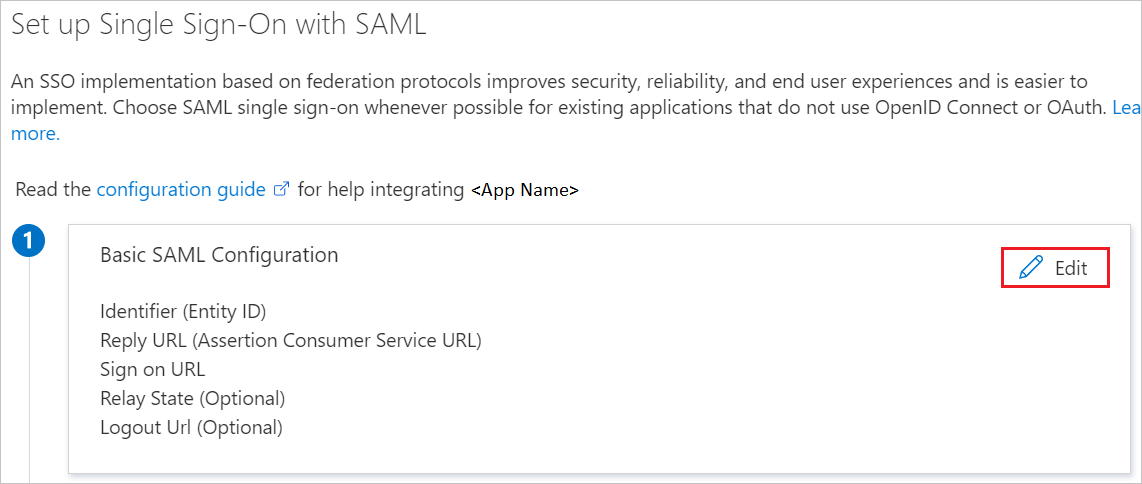

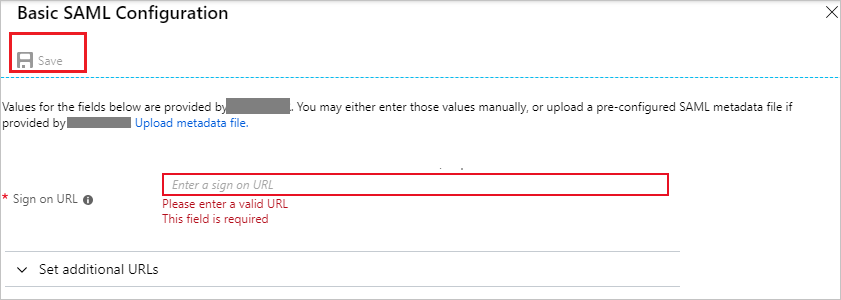

Nella pagina Configura l'accesso Single Sign-On con SAML fare clic sull'icona Modifica per aprire la finestra di dialogo Configurazione SAML di base.

Nella sezione Configurazione SAML di base seguire questa procedura:

Nella casella di testo URL accesso digitare un URL nel formato seguente:

https://<companyname>.appblade.com/saml/<tenantid>Nota

Poiché non è reale, è necessario aggiornare questo valore con l'URL di accesso effettivo. Per ottenere il valore contattare il team di supporto client di AppBlade. È anche possibile fare riferimento ai modelli illustrati nella sezione Configurazione SAML di base.

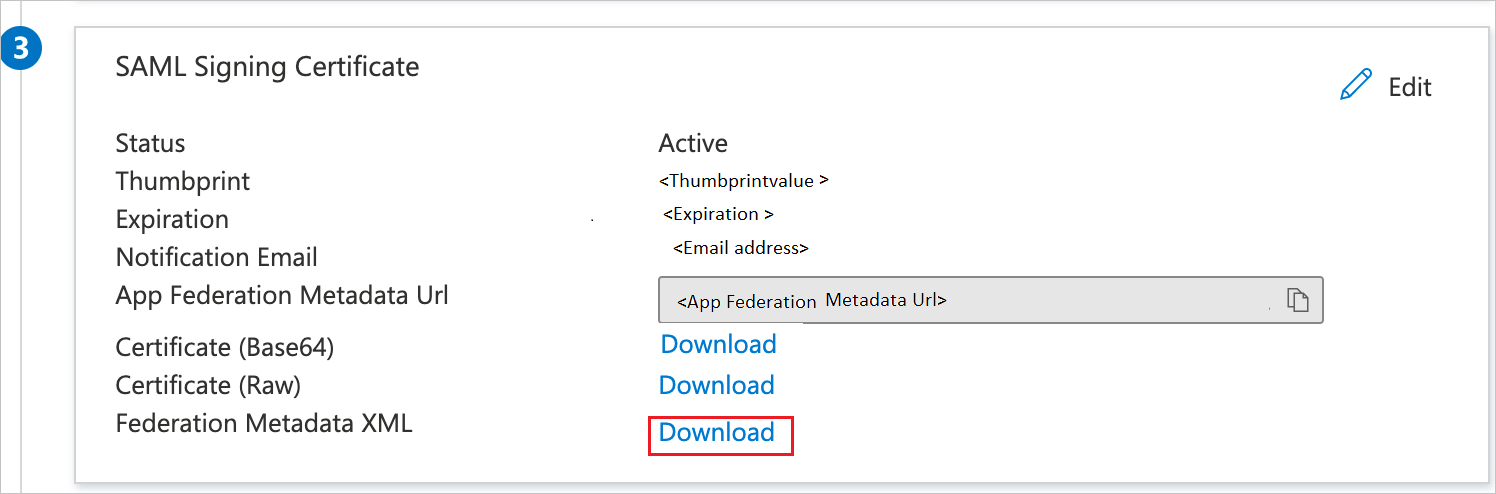

Nella sezione Certificato di firma SAML della pagina Configura l'accesso Single Sign-On con SAML fare clic su Scarica per scaricare il file XML dei metadati della federazione definito dalle opzioni specificate in base ai propri requisiti e salvarlo nel computer in uso.

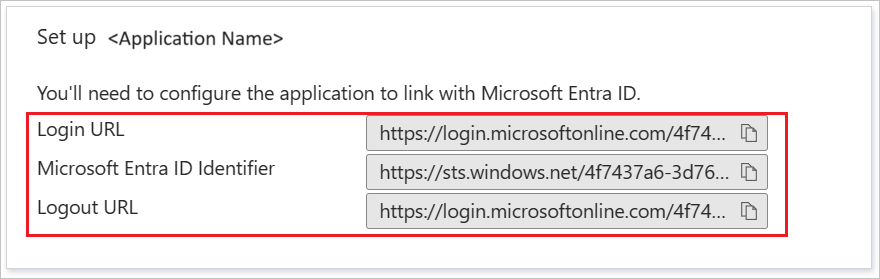

Nella sezione Configura AppBlade copiare gli URL appropriati in base alle proprie esigenze.

a. URL di accesso

b. Identificatore Microsoft Entra

c. URL di chiusura sessione

Configurare l'accesso Single Sign-On di AppBlade

Per configurare l'accesso Single Sign-On sul lato AppBlade, è necessario inviare il file XML metadati federazione scaricato e gli URL appropriati copiati dalla configurazione dell'applicazione al team di supporto di AppBlade. Richiedere al team di configurare anche il valore per SSO Issuer URL (URL autorità di certificazione SSO) come https://appblade.com/saml. Questa impostazione è necessaria per il corretto funzionamento dell'accesso Single Sign-On.

Creare un utente di test di Microsoft Entra

Questa sezione descrive come creare un utente di test di nome Britta Simon.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un utente Amministrazione istrator.

- Passare a Utenti>identità>Tutti gli utenti.

- Selezionare Nuovo utente Crea nuovo utente> nella parte superiore della schermata.

- Nelle proprietà Utente seguire questa procedura:

- Nel campo Nome visualizzato immettere

B.Simon. - Nel campo Nome entità utente immettere .username@companydomain.extension Ad esempio,

B.Simon@contoso.com. - Selezionare la casella di controllo Mostra password e quindi prendere nota del valore visualizzato nella casella Password.

- Selezionare Rivedi e crea.

- Nel campo Nome visualizzato immettere

- Seleziona Crea.

Assegnare l'utente di test di Microsoft Entra

In questa sezione Britta Simon viene abilitata per l'uso dell'accesso Single Sign-On di Azure concedendole l'accesso ad AppBlade.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

Passare ad Applicazioni di identità>Applicazioni>aziendali>AppBlade.

Nell'elenco di applicazioni selezionare AppBlade.

Nella pagina di panoramica dell'app selezionare Utenti e gruppi.

Selezionare Aggiungi utente/gruppo, quindi utenti e gruppi nella finestra di dialogo Aggiungi assegnazione .

- Nella finestra di dialogo Utenti e gruppi selezionare B.Simon dall'elenco degli utenti e quindi fare clic sul pulsante Seleziona nella parte inferiore della schermata.

- Se si prevede che agli utenti venga assegnato un ruolo, è possibile selezionarlo nell'elenco a discesa Selezionare un ruolo. Se per questa app non è stato configurato alcun ruolo, il ruolo selezionato è "Accesso predefinito".

- Nella finestra di dialogo Aggiungi assegnazione fare clic sul pulsante Assegna.

Creare un utente di test di AppBlade

Questa sezione descrive come creare un utente chiamato Britta Simon in AppBlade. AppBlade supporta il provisioning just-in-time, che è abilitato per impostazione predefinita. Assicurarsi che il nome di dominio sia configurato con AppBlade per il provisioning utente. Successivamente, funzionerà sono il provisioning utente JIT.

Se l'utente ha un indirizzo e-mail che termina con il dominio configurato da AppBlade per l'account, l'utente verrà aggiunto automaticamente all'account come membro con il livello di autorizzazione specificato, ovvero "Basic" (utente di base che può solo installare applicazioni), "Team Member" (utente che può caricare nuove versioni dell'app e gestire progetti) o "Administrator" (privilegi completi di amministratore per l'account). In genere si sceglie il livello Basic e quindi si alzano di livello manualmente gli utenti tramite un accesso amministrativo. AppBlade deve configurare in anticipo un accesso amministrativo basato su posta elettronica o deve alzare di livello un utente per conto del cliente dopo l'accesso.

Non è necessario alcun intervento dell'utente in questa sezione. Durante un tentativo di accesso ad AppBlade viene creato un nuovo utente, se questo non esiste già.

Nota

Per creare un utente manualmente, è necessario contattare il team di supporto di AppBlade.

Testare l'accesso Single Sign-On

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra usando il Pannello di accesso.

Facendo clic sul riquadro AppBlade nel pannello di accesso si dovrebbe accedere automaticamente all'applicazione AppBlade per cui è stato configurato l'accesso SSO. Per altre informazioni sul Pannello di accesso, vedere Introduzione al Pannello di accesso.