Ruoli e autorizzazioni con privilegi in Microsoft Entra ID (anteprima)

Importante

L'etichetta per i ruoli e le autorizzazioni con privilegi è attualmente disponibile in ANTEPRIMA. Vedere le condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

Microsoft Entra ID ha ruoli e autorizzazioni identificati come con privilegi. Questi ruoli e autorizzazioni possono essere usati per delegare la gestione delle risorse di directory ad altri utenti, modificare credenziali, criteri di autenticazione o autorizzazione o accedere a dati con restrizioni. Le assegnazioni di ruolo con privilegi possono comportare l'elevazione dei privilegi se non vengono usate in modo sicuro e previsto. Questo articolo descrive ruoli e autorizzazioni con privilegi e procedure consigliate per l'uso.

Quali ruoli e autorizzazioni sono privilegiati?

Per un elenco di ruoli e autorizzazioni con privilegi, vedere Ruoli predefiniti di Microsoft Entra. È anche possibile usare l'interfaccia di amministrazione di Microsoft Entra, Microsoft Graph PowerShell o l'API Microsoft Graph per identificare ruoli, autorizzazioni e assegnazioni di ruolo identificati come con privilegi.

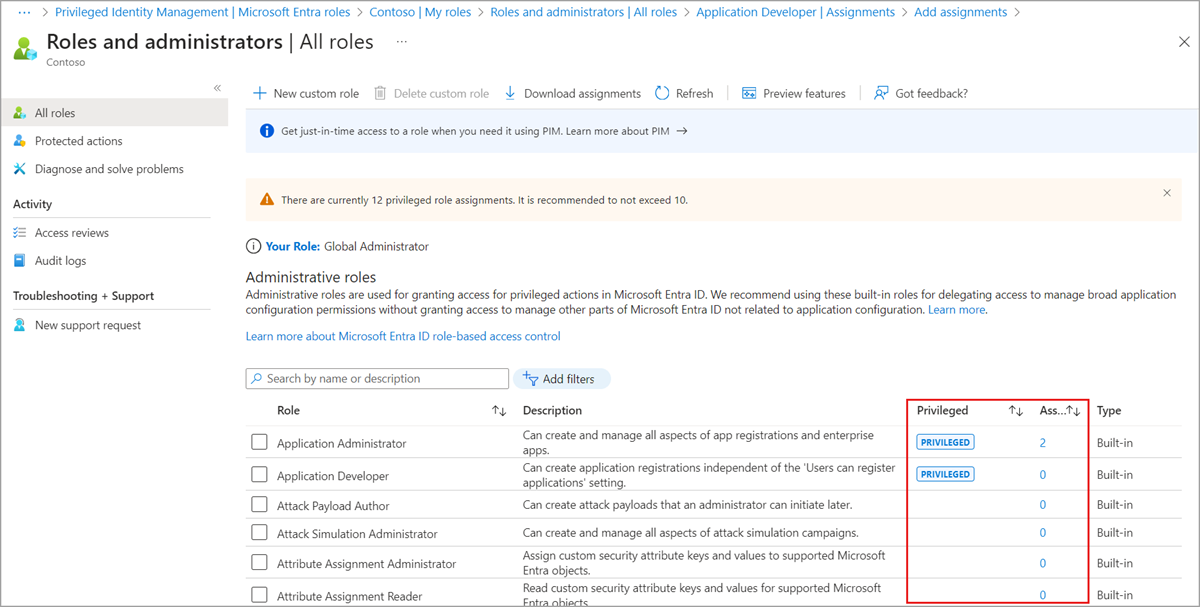

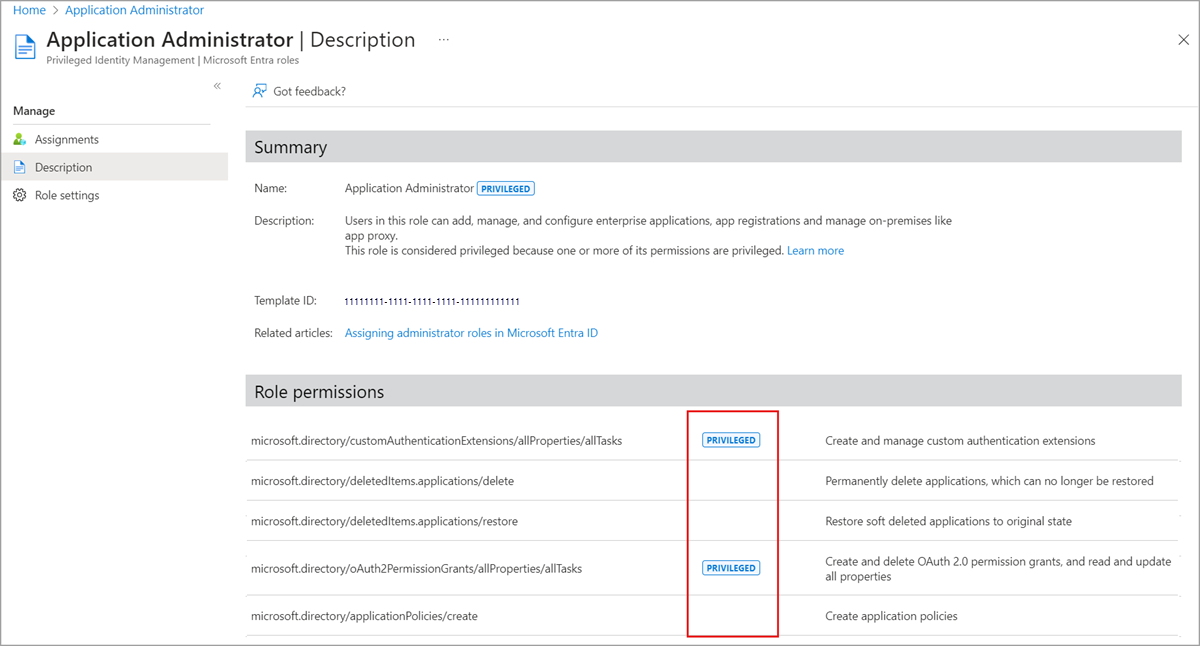

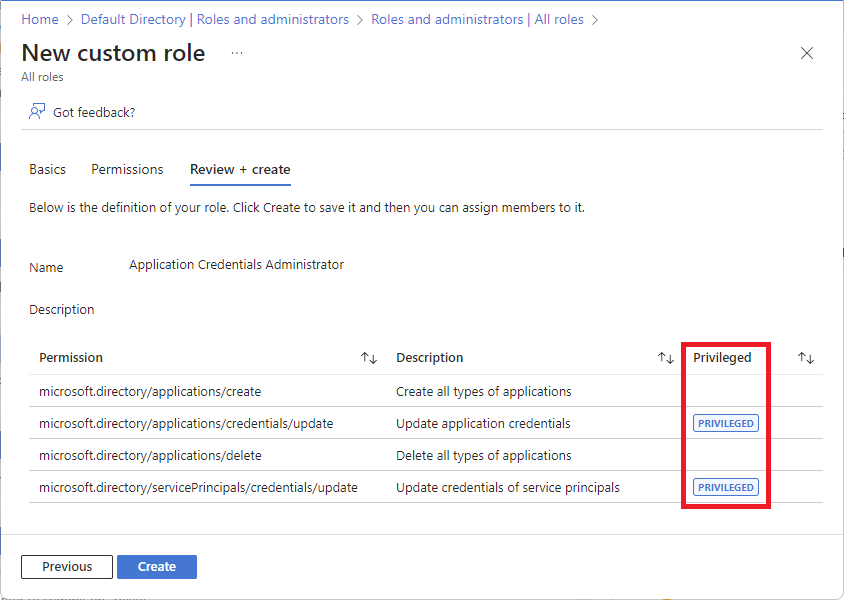

Nell'interfaccia di amministrazione di Microsoft Entra cercare l'etichetta PRIVILEGED .

Nella pagina Ruoli e amministratori i ruoli con privilegi vengono identificati nella colonna Privileged . La colonna Assegnazioni elenca il numero di assegnazioni di ruolo. È anche possibile filtrare i ruoli con privilegi.

Quando si visualizzano le autorizzazioni per un ruolo con privilegi, è possibile visualizzare le autorizzazioni con privilegi. Se si visualizzano le autorizzazioni come utente predefinito, non sarà possibile visualizzare le autorizzazioni con privilegi.

Quando si crea un ruolo personalizzato, è possibile vedere quali autorizzazioni sono privilegiate e il ruolo personalizzato verrà etichettato come con privilegi.

Procedure consigliate per l'uso dei ruoli con privilegi

Ecco alcune procedure consigliate per l'uso dei ruoli con privilegi.

- Applicare il principio dei privilegi minimi

- Usare Azure AD Privileged Identity Management per concedere l'accesso just-in-time

- Attivare l'autenticazione a più fattori per tutti gli account amministratore

- Configurare verifiche di accesso ricorrenti per revocare le autorizzazioni non necessarie nel tempo

- Limitare il numero di amministratori globali a meno di 5

- Limitare il numero di assegnazioni di ruolo con privilegi a meno di 10

Per altre informazioni, vedere Procedure consigliate per i ruoli di Microsoft Entra.

Autorizzazioni con privilegi e azioni protette

Le autorizzazioni con privilegi e le azioni protette sono funzionalità correlate alla sicurezza che hanno scopi diversi. Le autorizzazioni che dispongono dell'etichetta PRIVILEGED consentono di identificare le autorizzazioni che possono portare all'elevazione dei privilegi se non vengono usate in modo sicuro e previsto. Le azioni protette sono autorizzazioni del ruolo a cui sono stati assegnati criteri di accesso condizionale per una maggiore sicurezza, ad esempio la richiesta di autenticazione a più fattori. I requisiti di accesso condizionale vengono applicati quando un utente esegue l'azione protetta. Le azioni protette sono attualmente in anteprima. Per altre informazioni, vedere Che cosa sono le azioni protette in Microsoft Entra ID?.

| Funzionalità | Autorizzazione con privilegi | Azione protetta |

|---|---|---|

| Identificare le autorizzazioni che devono essere usate in modo sicuro | ✅ | |

| Richiedi sicurezza aggiuntiva per eseguire un'azione | ✅ |

Terminologia

Per comprendere i ruoli e le autorizzazioni con privilegi in Microsoft Entra ID, è utile conoscere alcuni dei termini seguenti.

| Termine | Definizione |

|---|---|

| action | Un'attività che un'entità di sicurezza può eseguire su un tipo di oggetto. Talvolta denominata operazione. |

| autorizzazione | Definizione che specifica l'attività che un'entità di sicurezza può eseguire su un tipo di oggetto. Un'autorizzazione include una o più azioni. |

| autorizzazione con privilegi | In Microsoft Entra ID, autorizzazioni che possono essere usate per delegare la gestione delle risorse di directory ad altri utenti, modificare credenziali, criteri di autenticazione o autorizzazione o accedere a dati con restrizioni. |

| ruolo con privilegi | Ruolo predefinito o personalizzato con una o più autorizzazioni con privilegi. |

| assegnazione di ruolo con privilegi | Assegnazione di ruolo che usa un ruolo con privilegi. |

| elevazione dei privilegi | Quando un'entità di sicurezza ottiene più autorizzazioni rispetto al ruolo assegnato inizialmente fornito tramite la rappresentazione di un altro ruolo. |

| azione protetta | Autorizzazioni con accesso condizionale applicato per una maggiore sicurezza. |

Come comprendere le autorizzazioni dei ruoli

Lo schema per le autorizzazioni segue liberamente il formato REST di Microsoft Graph:

<namespace>/<entity>/<propertySet>/<action>

Ad esempio:

microsoft.directory/applications/credentials/update

| Elemento Permission | Descrizione |

|---|---|

| namespace | Prodotto o servizio che espone l'attività e viene anteporta a microsoft. Ad esempio, tutte le attività in Microsoft Entra ID usano lo spazio dei microsoft.directory nomi . |

| entità | Funzionalità logica o componente esposto dal servizio in Microsoft Graph. Ad esempio, Microsoft Entra ID espone utenti e gruppi, OneNote espone Note ed Exchange espone cassette postali e calendari. Esiste una parola chiave speciale allEntities per specificare tutte le entità in uno spazio dei nomi. Questo viene spesso usato nei ruoli che concedono l'accesso a un intero prodotto. |

| propertySet | Proprietà o aspetti specifici dell'entità a cui viene concesso l'accesso. Ad esempio, microsoft.directory/applications/authentication/read concede la possibilità di leggere l'URL di risposta, l'URL di disconnessione e la proprietà del flusso implicito nell'oggetto applicazione in Microsoft Entra ID.

|

| action | Operazione concessa, in genere creare, leggere, aggiornare o eliminare (CRUD). Esiste una parola chiave speciale allTasks per specificare tutte le funzionalità precedenti (creare, leggere, aggiornare ed eliminare). |

Confrontare i ruoli di autenticazione

Nella tabella seguente vengono confrontate le funzionalità dei ruoli correlati all'autenticazione.

| Ruolo | Gestione dei metodi di autenticazione dell'utente | Gestione di MFA per utente | Gestione delle impostazioni di MFA | Gestione dei criteri del metodo di autenticazione | Gestione dei criteri di protezione password | Aggiornamento delle proprietà sensibili | Eliminazione e ripristino degli utenti |

|---|---|---|---|---|---|---|---|

| Amministratore dell'autenticazione | Sì, per alcuni utenti | Sì, per alcuni utenti | Sì | No | No | Sì, per alcuni utenti | Sì, per alcuni utenti |

| Amministratore autenticazione con privilegi | Sì, per tutti gli utenti | Sì, per tutti gli utenti | No | No | No | Sì, per tutti gli utenti | Sì, per tutti gli utenti |

| Amministratore dei criteri di autenticazione | No | Sì | Sì | Sì | Sì | No | No |

| Amministratore utenti | No | No | No | No | No | Sì, per alcuni utenti | Sì, per alcuni utenti |

Utenti autorizzati a reimpostare le password

Nella tabella seguente le colonne elencano i ruoli che possono reimpostare le password e invalidare i token di aggiornamento. Le righe elencano i ruoli per i quali è possibile reimpostare la password. Ad esempio, un amministratore password può reimpostare la password per lettori di directory, mittente dell'invito guest, amministratore password e utenti senza ruolo di amministratore. Se a un utente viene assegnato un altro ruolo, l'amministratore password non può reimpostare la password.

La tabella seguente è relativa ai ruoli assegnati nell'ambito di un tenant. Per i ruoli assegnati all'ambito di un'unità amministrativa, si applicano ulteriori restrizioni.

| Ruolo che la password può essere reimpostata | Amministratore password | Amministratore helpdesk | Amministratore autenticazione | User Admin | Amministratore dell'autenticazione con privilegi | Amministratore globale |

|---|---|---|---|---|---|---|

| Amministratore autenticazione | ✅ | ✅ | ✅ | |||

| Amministratori che leggono la directory | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Amministratore globale | ✅ | ✅* | ||||

| Amministratore gruppi | ✅ | ✅ | ✅ | |||

| Mittente dell'invito guest | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Amministratore helpdesk | ✅ | ✅ | ✅ | ✅ | ||

| Ruolo con autorizzazioni di lettura per il Centro messaggi | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Amministratore password | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Amministratore dell'autenticazione con privilegi | ✅ | ✅ | ||||

| Amministratore ruolo con privilegi | ✅ | ✅ | ||||

| Amministratore che legge i report | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Utente (nessun ruolo di amministratore) |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Utente (nessun ruolo di amministratore, ma membro o proprietario di un gruppo assegnabile di ruolo) |

✅ | ✅ | ||||

| Utente con un ruolo con ambito di un'unità amministrativa di gestione con restrizioni | ✅ | ✅ | ||||

| User Admin | ✅ | ✅ | ✅ | |||

| Responsabile del successo dell'esperienza utente | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Lettore report di riepilogo utilizzo | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Tutti gli altri ruoli predefiniti e personalizzati | ✅ | ✅ |

Importante

Il ruolo di supporto del livello partner2 può reimpostare le password e invalidare i token di aggiornamento per tutti gli amministratori e gli amministratori non amministratori (inclusi gli amministratori globali). Il ruolo di supporto del livello partner1 può reimpostare le password e invalidare i token di aggiornamento solo per gli utenti non amministratori. Questi ruoli non devono essere usati perché sono deprecati.

La possibilità di reimpostare una password include la possibilità di aggiornare le proprietà sensibili seguenti necessarie per la reimpostazione della password self-service:

- businessPhone

- mobilePhone

- otherMails

Chi può eseguire azioni sensibili

Alcuni amministratori possono eseguire le azioni sensibili seguenti per alcuni utenti. Tutti gli utenti possono leggere le proprietà sensibili.

| Azione sensibile | Nome della proprietà sensibile |

|---|---|

| Disabilitare o abilitare gli utenti | accountEnabled |

| Aggiornare il telefono aziendale | businessPhones |

| Aggiornare il telefono cellulare | mobilePhone |

| Aggiornare l'ID non modificabile locale | onPremisesImmutableId |

| Aggiornare altri messaggi di posta elettronica | otherMails |

| Aggiornare il profilo password | passwordProfile |

| Aggiornare il nome dell'entità utente | userPrincipalName |

| Eliminare o ripristinare gli utenti | Non applicabile |

Nella tabella seguente le colonne elencano i ruoli che possono eseguire azioni sensibili. Le righe elencano i ruoli su cui è possibile eseguire l'azione sensibile.

La tabella seguente è relativa ai ruoli assegnati nell'ambito di un tenant. Per i ruoli assegnati all'ambito di un'unità amministrativa, si applicano ulteriori restrizioni.

| Ruolo su cui è possibile eseguire l'azione sensibile | Amministratore autenticazione | User Admin | Amministratore dell'autenticazione con privilegi | Amministratore globale |

|---|---|---|---|---|

| Amministratore autenticazione | ✅ | ✅ | ✅ | |

| Amministratori che leggono la directory | ✅ | ✅ | ✅ | ✅ |

| Amministratore globale | ✅ | ✅ | ||

| Amministratore gruppi | ✅ | ✅ | ✅ | |

| Mittente dell'invito guest | ✅ | ✅ | ✅ | ✅ |

| Amministratore helpdesk | ✅ | ✅ | ✅ | |

| Ruolo con autorizzazioni di lettura per il Centro messaggi | ✅ | ✅ | ✅ | ✅ |

| Amministratore password | ✅ | ✅ | ✅ | ✅ |

| Amministratore dell'autenticazione con privilegi | ✅ | ✅ | ||

| Amministratore ruolo con privilegi | ✅ | ✅ | ||

| Amministratore che legge i report | ✅ | ✅ | ✅ | ✅ |

| Utente (nessun ruolo di amministratore) |

✅ | ✅ | ✅ | ✅ |

| Utente (nessun ruolo di amministratore, ma membro o proprietario di un gruppo assegnabile di ruolo) |

✅ | ✅ | ||

| Utente con un ruolo con ambito di un'unità amministrativa di gestione con restrizioni | ✅ | ✅ | ||

| User Admin | ✅ | ✅ | ✅ | |

| Responsabile del successo dell'esperienza utente | ✅ | ✅ | ✅ | ✅ |

| Lettore report di riepilogo utilizzo | ✅ | ✅ | ✅ | ✅ |

| Tutti gli altri ruoli predefiniti e personalizzati | ✅ | ✅ |