Gestire la sincronizzazione tra tenant

La sincronizzazione tra tenant è una soluzione flessibile e pronta all'uso per effettuare il provisioning di account e facilitare la collaborazione tra tenant in un'organizzazione. La sincronizzazione tra tenant gestisce automaticamente il ciclo di vita delle identità utente tra tenant. Esegue inoltre il provisioning e la sincronizzazione degli utenti nell'ambito della sincronizzazione, nonché il loro deprovisioning dai tenant di origine.

Questo articolo descrive come i clienti di Microsoft Entra ID Governance possono usare la sincronizzazione tra tenant per gestire i cicli di vita di identità e accessi tra organizzazioni multi-tenant.

Distribuzione di esempio

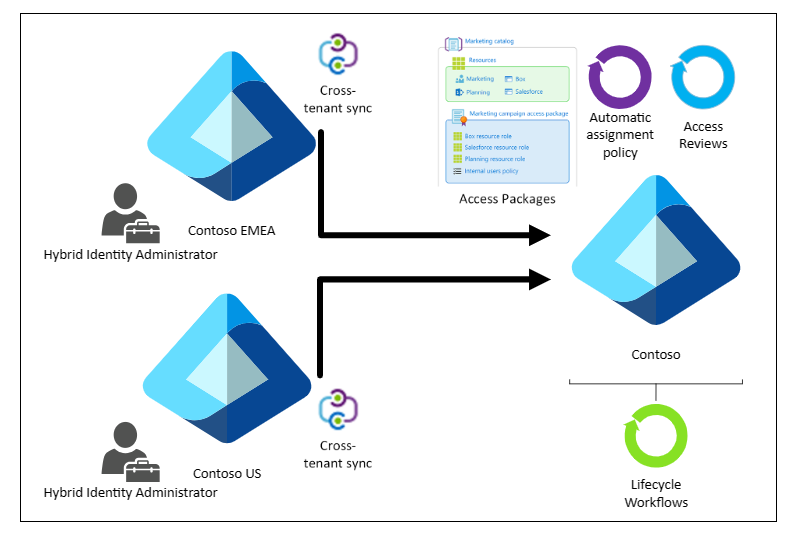

In questo esempio Contoso è un'organizzazione multi-tenant con tre tenant Microsoft Entra di produzione. Contoso distribuisce la sincronizzazione tra tenant e le funzionalità di Microsoft Entra ID Governance per affrontare gli scenari seguenti:

- Gestire i cicli di vita delle identità dei dipendenti in più tenant

- Usare i flussi di lavoro per automatizzare i processi del ciclo di vita di dipendenti che hanno avuto origine in altri tenant

- Assegnare automaticamente l'accesso alle risorse ai dipendenti che hanno avuto origine in altri tenant

- Consentire ai dipendenti di richiedere l'accesso alle risorse in più tenant

- Esaminare i diritti di accesso degli utenti sincronizzati

Dal punto di vista della sincronizzazione tra tenant, Contoso Europe, Medio Oriente e Africa (Contoso EMEA) e Contoso Stati Uniti (Contoso US) sono tenant di origine e Contoso è un tenant di destinazione. Il diagramma seguente illustra questa topologia.

Questa topologia per la sincronizzazione tra tenant è una delle numerose topologie supportate in Microsoft Entra ID. I tenant possono essere di origine, di destinazione o entrambi. Nelle sezioni seguenti si apprenderà come la sincronizzazione tra tenant e le funzionalità di Microsoft Entra ID Governance consentano di affrontare vari scenari.

Gestire i cicli di vita dei dipendenti tra tenant

La sincronizzazione tra tenant in Microsoft Entra ID automatizza la creazione, l'aggiornamento e l'eliminazione di utenti di Collaborazione B2B.

Quando le organizzazioni creano o effettuano il provisioning di un utente di Collaborazione B2B in un tenant, i diritti di accesso dell'utente dipendono in parte dal modo in cui l'organizzazione ne ha effettuato il provisioning: tipo di utente guest o membro. Quando si seleziona il tipo di utente, valutare le varie proprietà di un utente di Collaborazione B2B in Microsoft Entra. Il tipo di utente Membro è adatto se l'utente fa parte dell'organizzazione multi-tenant più grande e richiede l'accesso a livello di membro alle risorse presenti nei tenant dell'organizzazione. Microsoft Teams richiede il tipo di utente membro nelle organizzazioni multi-tenant.

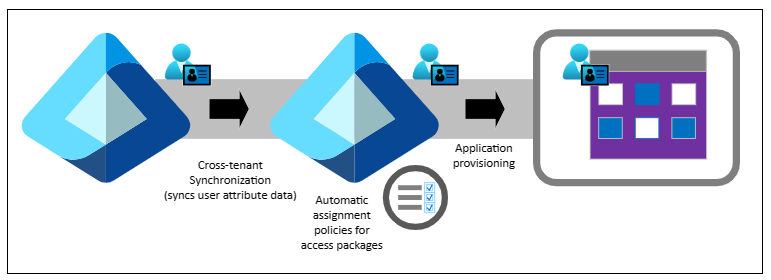

Per impostazione predefinita, la sincronizzazione tra tenant include attributi di uso comune nell'oggetto Utente in Microsoft Entra ID. Il diagramma seguente illustra questo scenario.

Le organizzazioni usano gli attributi per creare gruppi di appartenenza dinamica e pacchetti di accesso nel tenant di origine e di destinazione. Alcune funzionalità di Microsoft Entra ID sono associate ad attributi utente di destinazione, come l'ambito dell'utente nel flusso di lavoro del ciclo di vita.

La rimozione o il deprovisioning di un utente di Collaborazione B2B da un tenant interrompe automaticamente l'accesso alle risorse nel tenant. Questa configurazione assume un significato di rilievo quando un dipendente lascia un'organizzazione.

Automatizzare i processi del ciclo di vita con flussi di lavoro

I flussi di lavoro del ciclo di vita di Microsoft Entra ID sono una funzionalità di governance delle identità per gestire gli utenti di Microsoft Entra. Le organizzazioni possono automatizzare i processi degli utenti che decidono di aderire all'organizzazione, lasciarla o trasferirsi in un'altra.

Con la sincronizzazione tra tenant, le organizzazioni multi-tenant possono configurare l'esecuzione automatica dei flussi di lavoro del ciclo di vita per gli utenti di Collaborazione B2B che gestiscono. Possono, ad esempio, configurare un flusso di lavoro di onboarding utente, attivato dall'attributo utente dell'evento createdDateTime, per richiedere l'assegnazione del pacchetto di accesso per i nuovi utenti di Collaborazione B2B. Usare attributi come userType e userPrincipalName per definire l'ambito dei flussi di lavoro del ciclo di vita per gli utenti ospitati in altri tenant di proprietà dell'organizzazione.

Gestire l'accesso utente sincronizzato con i pacchetti di accesso

Le organizzazioni multi-tenant possono garantire che gli utenti di Collaborazione B2B abbiano accesso alle risorse condivise in un tenant di destinazione. Se necessario, gli utenti possono richiedere l'accesso. Negli scenari seguenti, vedere in che modo la funzionalità di governance delle identità e i pacchetti di accesso della gestione entitlement gestiscono l'accesso alle risorse.

Assegnare automaticamente ai dipendenti l'accesso ai tenant di destinazione dai tenant di origine

Il termine "assegnazione del diritto di nascita" si riferisce alla concessione automatica dell'accesso alle risorse in base a una o più proprietà utente. Per configurare l'assegnazione del diritto di nascita, creare criteri di assegnazione automatica per i pacchetti di accesso nella gestione entitlement e configurare i ruoli delle risorse per concedere l'accesso alle risorse condivise.

Le organizzazioni gestiscono la configurazione della sincronizzazione tra tenant nel tenant di origine. Di conseguenza, le organizzazioni possono delegare ad altri amministratori del tenant di origine la gestione dell'accesso alle risorse per gli utenti di Collaborazione B2B sincronizzati:

- Nel tenant di origine, gli amministratori configurano i mapping degli attributi di sincronizzazione tra tenant per gli utenti che richiedono l'accesso alle risorse tra tenant

- Nel tenant di destinazione gli amministratori usano gli attributi nei criteri di assegnazione automatica per determinare l'appartenenza ai pacchetti di accesso per gli utenti di Collaborazione B2B sincronizzati

Per gestire i criteri di assegnazione automatica nel tenant di destinazione, sincronizzare i mapping di attributi predefiniti, ad esempio le estensioni di directory del reparto o della mappa, nel tenant di origine.

Consentire ai dipendenti del tenant di origine di richiedere l'accesso alle risorse condivise del tenant di destinazione

Con i criteri dei pacchetti di accesso di Identity Governance, le organizzazioni multi-tenant possono consentire agli utenti di Collaborazione B2B, creati dalla sincronizzazione tra tenant, di richiedere l'accesso alle risorse condivise in un tenant di destinazione. Questo processo è utile se i dipendenti richiedono l'accesso JIT (Just-In-Time) a una risorsa proprietaria di un altro tenant.

Analizzare l'accesso degli utenti sincronizzati

Le verifiche di accesso in Microsoft Entra ID consentono alle organizzazioni di gestire in modo efficiente l'appartenenza a gruppi, l'accesso alle applicazioni aziendali e le assegnazioni di ruoli. Esaminare regolarmente l'accesso degli utenti per assicurarsi che l'accesso venga concesso agli utenti appropriati.

Quando la configurazione dell'accesso alle risorse non assegna automaticamente le autorizzazioni, come nel caso dei gruppi di appartenenza dinamica o dei pacchetti di accesso, è opportuno configurare le verifiche dell'accesso per applicare i risultati alle risorse al momento del completamento. Le sezioni seguenti descrivono come le organizzazioni multi-tenant possono configurare le verifiche di accesso per gli utenti nei tenant di origine e di destinazione.

Esaminare l'accesso utenti nel tenant di origine

Le organizzazioni multi-tenant possono includere utenti interni nelle verifiche di accesso. Questa azione consente la ricertificazione dell'accesso nei tenant di origine che sincronizzano gli utenti. Usare questo approccio per esaminare regolarmente i gruppi di sicurezza assegnati alla sincronizzazione tra tenant. Pertanto, l'accesso continuativo di Collaborazione B2B ad altri tenant viene approvati nel tenant home dell'utente.

Usare le verifiche di accesso degli utenti nei tenant di origine per evitare potenziali conflitti tra la sincronizzazione tra tenant e le verifiche di accesso che rimuovono gli utenti non autorizzati.

Esaminare l'accesso utenti nel tenant di destinazione

Le organizzazioni possono includere gli utenti di Collaborazione B2B nelle verifiche di accesso, inclusi gli utenti di cui è stato effettuato il provisioning tramite la sincronizzazione tra tenant nei tenant di destinazione. Questa opzione abilita la ricertificazione delle risorse nei tenant di destinazione. Anche se le organizzazioni possono rivolgersi a tutti gli utenti nelle verifiche di accesso, gli utenti guest possono essere assegnati in modo esplicito, se necessario.

Per le organizzazioni che sincronizzano gli utenti di Collaborazione B2B, in genere Microsoft non consiglia di rimuovere automaticamente dalle verifiche di accesso gli utenti guest non autorizzati. La sincronizzazione tra tenant esegue il provisioning degli utenti se si trovano nell'ambito di sincronizzazione.