Come analizzare gli accessi che richiedono un avviso del dispositivo conforme o gestito

Il monitoraggio dell'integrità di Microsoft Entra fornisce un set di metriche di integrità a livello di tenant che è possibile monitorare e avvisare quando viene rilevata una potenziale condizione di errore o problema. Ci sono vari scenari di salute che possono essere monitorati, tra cui due relativi ai dispositivi.

- Accessi che richiedono un dispositivo conforme all'accesso condizionale

- Accessi che richiedono un dispositivo gestito con accesso condizionale

Questo articolo descrive le metriche di integrità correlate ai dispositivi conformi e gestiti e come risolvere un potenziale problema quando si riceve un avviso. Per informazioni dettagliate su come interagire con gli scenari di monitoraggio dell'integrità e su come analizzare tutti gli avvisi, vedere Come analizzare gli avvisi dello scenario di integrità.

Importante

Il monitoraggio e gli avvisi dello scenario di Microsoft Entra Health sono attualmente disponibili in ANTEPRIMA. Queste informazioni si riferiscono a un prodotto in fase di pre-rilascio che potrebbe essere modificato notevolmente prima del rilascio. Microsoft non fornisce alcuna garanzia, espressa o implicita, in relazione alle informazioni fornite qui.

Prerequisiti

Esistono diversi ruoli, autorizzazioni e requisiti di licenza per visualizzare i segnali di monitoraggio dello stato di salute e configurare e ricevere avvisi. È consigliabile usare un ruolo con accesso con privilegi minimi per allinearsi alle linee guida Zero Trust.

- Per visualizzare i segnali di monitoraggio dello scenario di integrità di Microsoft Entra, è necessario un tenant con una licenza Microsoft Entra P1 o P2.

- Un tenant con licenza Microsoft Entra P1 o P2e almeno 100 utenti attivi mensili è necessario per visualizzare gli avvisi e ricevere notifiche di avviso.

- Il ruolo Lettore di Report è il ruolo con privilegi minimi necessari per visualizzare i segnali, gli avvisi e le configurazioni degli avvisi dello scenario di monitoraggio.

- L'amministratoredel supporto tecnico è il ruolo con privilegi minimi necessari per aggiornare gli avvisi e aggiornare le configurazioni di notifica degli avvisi.

- L'autorizzazione

HealthMonitoringAlert.Read.Allè necessaria per visualizzare gli avvisi usando l'API Microsoft Graph. - L'autorizzazione

HealthMonitoringAlert.ReadWrite.Allè necessaria per visualizzare e modificare gli avvisi usando l'API Microsoft Graph. - Per un elenco completo dei ruoli, vedere Ruolo con privilegi minimi per attività.

Analizzare i segnali e gli avvisi

L'analisi di un avviso inizia con la raccolta dei dati. Con Microsoft Entra Health nell'interfaccia di amministrazione di Microsoft Entra, è possibile visualizzare i dettagli del segnale e dell'avviso in un'unica posizione. È anche possibile visualizzare i segnali e gli avvisi usando l'API Microsoft Graph. Per ulteriori informazioni, vedere Come investigare gli avvisi sullo scenario di salute per indicazioni su come raccogliere dati utilizzando l'API di Microsoft Graph.

Accedi all'interfaccia di amministrazione di Microsoft Entra come almeno un lettore di report .

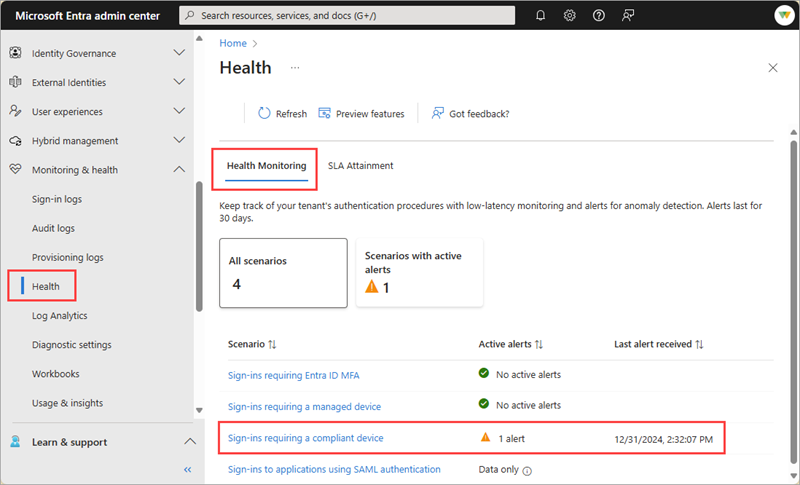

Passare a Identità>Monitoraggio e salute>Salute. La pagina si apre alla pagina dell'Attuazione del Accordo sul Livello di Servizio (SLA).

Selezionare la scheda Monitoraggio della salute.

Selezionare lo scenario Accessi che richiedono un dispositivo conforme o Accessi che richiedono un dispositivo gestito e quindi selezionare un avviso attivo.

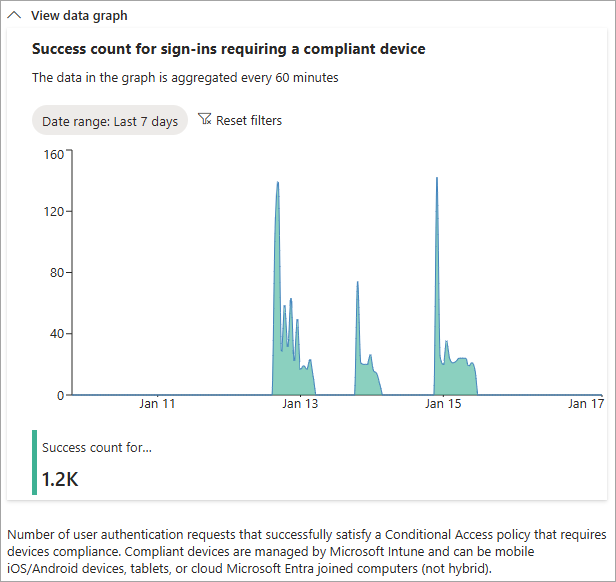

Visualizza il segnale dalla sezione Visualizza grafico dati per acquisire familiarità con il modello e identificare le anomalie.

Esaminare i criteri di conformità dei dispositivi di Intune.

- Per altre informazioni, vedere Panoramica della conformità dei dispositivi di Intune.

- Informazioni su come monitorare i criteri di conformità dei dispositivi.

- Se non si usa Intune, esaminare i criteri di conformità della soluzione di gestione dei dispositivi.

Esaminare i problemi comuni di accesso condizionale.

- Risolvere i problemi relativi ai criteri di conformità dei dispositivi di accesso condizionale.

- Risolvere i problemi di accesso con Accesso Condizionale.

Esaminare i registri di accesso.

- Rivedere i dettagli del registro di accesso.

- Cercare utenti che vengono bloccati per l'accesso e a cui sono applicati criteri di dispositivo conformi.

Controllare i log di controllo per verificare la presenza di modifiche recenti ai criteri.

- Usare i log di controllo per risolvere i problemi delle modifiche ai criteri di accesso condizionale.

Attenuare i problemi comuni

I problemi comuni seguenti possono causare un picco di accessi che richiedono un dispositivo conforme o gestito. Questo elenco non è esaustivo, ma fornisce un punto di partenza per l'indagine.

Molti utenti sono bloccati dall'accesso da dispositivi noti

Se un gruppo di utenti di grandi dimensioni è bloccato dall'accesso a dispositivi noti, un picco potrebbe indicare che questi dispositivi non sono conformi. Se il numero di utenti interessati indica una percentuale elevata di utenti dell'organizzazione, è possibile che si stia esaminando un problema diffuso.

Per analizzare:

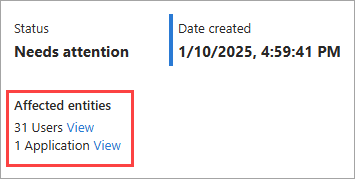

Nella sezione Entità interessate dello scenario selezionato selezionare Visualizza per gli utenti.

- Un esempio di utenti interessati viene visualizzato in un pannello. Selezionare un utente per passare direttamente al proprio profilo in cui è possibile visualizzare l'attività di accesso e altri dettagli.

- Con l'API Microsoft Graph, cerca 'utente'

resourceTypee il valoreimpactedCountnel riepilogo dell'impatto.

Controllare i criteri di conformità dei dispositivi di Intune.

Controllare i criteri di conformità dei dispositivi di accesso condizionale.

L'utente è bloccato dall'accesso da un dispositivo sconosciuto

Se l'aumento degli accessi bloccati proviene da un dispositivo sconosciuto, tale picco potrebbe indicare che un utente malintenzionato ha acquisito le credenziali di un utente e sta tentando di accedere da un dispositivo usato per tali attacchi. Se il numero di utenti interessati mostra un piccolo sottoinsieme di utenti, il problema potrebbe essere specifico dell'utente.

Per analizzare:

Nella sezione Entità interessate dello scenario selezionato selezionare Visualizza per gli utenti.

- Un elenco di utenti interessati viene visualizzato in un pannello. Selezionare un utente per passare direttamente al proprio profilo in cui è possibile visualizzare l'attività di accesso e altri dettagli.

- Con l'API Microsoft Graph, cerca 'utente'

resourceTypee il valoreimpactedCountnel riepilogo dell'impatto.

Esaminare i log di accesso.

Nota

Microsoft Entra ID Protection richiede una licenza Microsoft Entra P2.

Problemi di rete

Potrebbe verificarsi un'interruzione del sistema a livello di area che richiedeva a un numero elevato di utenti di accedere contemporaneamente.

Per analizzare:

Nella sezione Entità interessate dello scenario selezionato selezionare Visualizza per gli utenti.

- Un elenco di utenti interessati viene visualizzato in un pannello. Selezionare un utente per passare direttamente al proprio profilo in cui è possibile visualizzare l'attività di accesso e altri dettagli.

- Con l'API Microsoft Graph, cerca l'"utente"

resourceTypee il valoreimpactedCountnel riepilogo dell'impatto.

Controllare l'integrità del sistema e della rete per verificare se un'interruzione o un aggiornamento corrisponde allo stesso intervallo di tempo dell'anomalia.

Esaminare i log di accesso.

- Modificare il filtro per visualizzare gli accessi da un'area in cui si trova un utente interessato.

Se la tua organizzazione utilizza Global Secure Access, esamina i log del traffico .