Protezione da phishing del consenso

La produttività non è più limitata alle reti private e il lavoro si sta spostando notevolmente verso i servizi cloud. Anche se le applicazioni cloud consentono ai dipendenti di essere produttivi in remoto, gli utenti malintenzionati possono anche usare attacchi basati su applicazioni per ottenere l'accesso ai dati importanti dell'organizzazione. Si potrebbe avere familiarità con gli attacchi incentrati sugli utenti, ad esempio phishing di posta elettronica o compromissione delle credenziali. Il phishing del consenso è un altro vettore di minaccia di cui tenere conto.

Questo articolo illustra il phishing del consenso, le operazioni che Microsoft fa per proteggere un'organizzazione e le procedure che le organizzazioni possono eseguire per rimanere al sicuro.

Che cos'è il phishing del consenso?

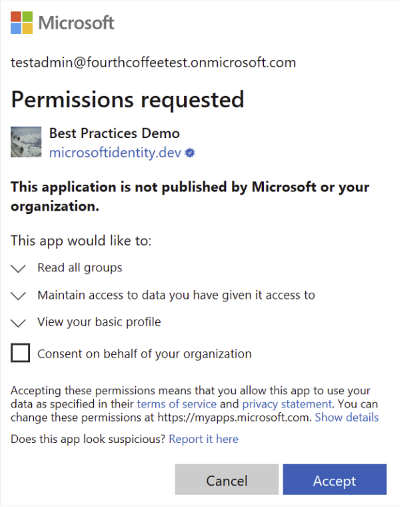

Gli attacchi di phishing di consenso ingannino gli utenti a concedere autorizzazioni ad applicazioni cloud dannose. Queste applicazioni dannose possono quindi ottenere l'accesso ai servizi cloud legittimi e ai dati degli utenti. A differenza della compromissione delle credenziali, gli attori delle minacce che eseguono il phishing consentono agli utenti che possono concedere l'accesso direttamente ai dati personali o dell'organizzazione. Nella schermata di consenso vengono visualizzate tutte le autorizzazioni ricevute dall'applicazione. Poiché un provider legittimo , ad esempio Microsoft Identity Platform, ospita l'applicazione, gli utenti non sono autorizzati ad accettare le condizioni. Questa azione concede a un'applicazione dannosa le autorizzazioni richieste ai dati. L'immagine seguente mostra un esempio di un'app OAuth che richiede l'accesso a un'ampia gamma di autorizzazioni.

Mitigazione degli attacchi di phishing del consenso

Gli amministratori, gli utenti o i ricercatori della sicurezza Microsoft potrebbero contrassegnare le applicazioni OAuth che sembrano comportarsi in modo sospetto. Microsoft esamina un'applicazione contrassegnata per determinare se viola le condizioni per il servizio. Se viene confermata una violazione, Microsoft Entra ID disabilita l'applicazione e impedisce un ulteriore uso in tutti i servizi Microsoft.

Quando Microsoft Entra ID disabilita un'applicazione OAuth, vengono eseguite le azioni seguenti:

- L'applicazione dannosa e le entità servizio correlate vengono inserite in uno stato completamente disabilitato. Eventuali nuove richieste di token o richieste di token di aggiornamento vengono negate, ma i token di accesso esistenti sono ancora validi fino alla scadenza.

- Queste applicazioni vengono visualizzate

DisabledDueToViolationOfServicesAgreementnelladisabledByMicrosoftStatusproprietà sui tipi di risorse dell'applicazione e dell'entità servizio correlati in Microsoft Graph. Per impedire che in futuro venga creata un’istanza per esse all’interno dell'organizzazione, non è possibile eliminarle. - Un messaggio di posta elettronica viene inviato a un amministratore del ruolo con privilegi quando un utente di un'organizzazione ha acconsentito a un'applicazione prima che sia stata disabilitata. Il messaggio di posta elettronica specifica l'azione eseguita e i passaggi consigliati che possono eseguire per analizzare e migliorare il comportamento di sicurezza.

Risposta consigliata e correzione

Se un'applicazione disabilitata da Microsoft influisce sull'organizzazione, l'organizzazione deve seguire questa procedura per proteggere l'ambiente:

- Esaminare l'attività dell'applicazione per l'applicazione disabilitata, tra cui:

- Autorizzazioni delegate o dell'applicazione richieste dall'applicazione.

- Log di controllo di Microsoft Entra per l'attività dell'applicazione e l'attività di accesso per gli utenti autorizzati a usare l'applicazione.

- Esaminare e usare le linee guida per difendersi dalle concessioni di consenso illecite. Le linee guida includono le autorizzazioni di controllo e il consenso per le applicazioni disabilitate e sospette rilevate durante la revisione.

- Implementare le procedure consigliate per la protezione avanzata contro il phishing del consenso, descritto nella sezione seguente.

Procedure consigliate per la protezione avanzata dagli attacchi di phishing di consenso

Gli amministratori devono controllare l'uso delle applicazioni fornendo informazioni dettagliate e funzionalità appropriate per controllare il modo in cui le applicazioni sono consentite e usate all'interno delle organizzazioni. Mentre gli utenti malintenzionati non si riposano mai, esistono passaggi che le organizzazioni possono eseguire per migliorare il comportamento di sicurezza. Alcune procedure consigliate da seguire includono:

- Informare l'organizzazione sul funzionamento delle autorizzazioni e del framework di consenso:

- Comprendere i dati e le autorizzazioni richieste da un'applicazione e comprendere il funzionamento delle autorizzazioni e del consenso all'interno della piattaforma.

- Assicurarsi che gli amministratori sappiano come gestire e valutare le richieste di consenso.

- Controllare regolarmente le applicazioni e le autorizzazioni concesse all'interno dell'organizzazione per assicurarsi che le applicazioni accedano solo ai dati necessari e siano conformi ai principi dei privilegi minimi.

- Sapere come individuare e bloccare tattiche di phishing di consenso comuni:

- Verificare la presenza di errori ortografici e grammaticali. Se un messaggio di posta elettronica o la schermata di consenso dell'applicazione presenta errori ortografici e grammaticali, è probabile che si tratti di un'applicazione sospetta. In tal caso, segnalarlo direttamente alla richiesta di consenso con il collegamento Segnalalo qui e Microsoft esamina se si tratta di un'applicazione dannosa e la disabilita, se confermato.

- Non fare affidamento sui nomi delle applicazioni e sugli URL di dominio come origine dell'autenticità. Gli utenti malintenzionati amano spoofare i nomi e i domini dell'applicazione che sembrano provenire da un servizio legittimo o da una società per indirizzare il consenso a un'applicazione dannosa. Convalidare invece l'origine dell'URL del dominio e usare le applicazioni degli editori verificati, quando possibile.

- Bloccare i messaggi di posta elettronica di phishing con Microsoft Defender per Office 365 proteggendo dalle campagne di phishing in cui un utente malintenzionato rappresenta un utente noto nell'organizzazione.

- Configurare i criteri delle app Microsoft Defender per il cloud per gestire le attività anomale dell'applicazione nell'organizzazione. Ad esempio, criteri di attività, rilevamento anomalie e criteri delle app OAuth.

- Analizzare e cercare attacchi di phishing di consenso seguendo le indicazioni sulla ricerca avanzata con Microsoft 365 Defender.

- Consentire l'accesso alle applicazioni attendibili che soddisfano determinati criteri e proteggere da tali applicazioni che non:

- Configurare le impostazioni di consenso utente per consentire agli utenti di fornire il consenso solo alle applicazioni che soddisfano determinati criteri. Tali applicazioni includono le applicazioni sviluppate dall'organizzazione o dagli editori verificati e solo per le autorizzazioni a basso rischio selezionate.

- Usare le applicazioni verificate dall'editore. La verifica dell'editore consente agli amministratori e agli utenti di comprendere l'autenticità degli sviluppatori di applicazioni tramite un processo di verifica supportato da Microsoft. Anche se un'applicazione ha un editore verificato, è comunque importante esaminare la richiesta di consenso per comprendere e valutare la richiesta. Ad esempio, esaminando le autorizzazioni richieste per assicurarsi che siano allineate allo scenario in cui l'app richiede di abilitarli, altri dettagli dell'app e dell'editore nella richiesta di consenso e così via.

- Creare criteri di governance proattiva delle applicazioni per monitorare il comportamento delle applicazioni di terze parti nella piattaforma Microsoft 365 per risolvere i comportamenti comuni delle applicazioni sospette.

- Con Microsoft Security Copilot, è possibile usare i prompt del linguaggio naturale per ottenere informazioni dettagliate dai dati di Microsoft Entra. Ciò consente di identificare e comprendere i rischi correlati alle applicazioni o alle identità del carico di lavoro. Scopri di più su come valutare i rischi delle applicazioni usando Microsoft Security Copilot in Microsoft Entra.