Scoperta del dominio principale per un'applicazione

Individuazione dell'area di autenticazione principale (HRD) consente a Microsoft Entra ID di identificare il provider di identità appropriato (IDP) per l'autenticazione utente durante l'accesso. Quando gli utenti accedono a un tenant di Microsoft Entra per accedere a una risorsa o alla pagina di accesso comune, immettono un nome utente (UPN). Microsoft Entra ID usa queste informazioni per determinare la posizione di accesso corretta.

Gli utenti vengono indirizzati a uno dei provider di identità seguenti per l'autenticazione:

- Il tenant principale dell'utente (che potrebbe essere lo stesso del tenant della risorsa).

- Account Microsoft, se l'utente è un guest nel tenant della risorsa usando un account consumer.

- Provider di identità locale, ad esempio Active Directory Federation Services (ADFS).

- Un altro provider di identità federato con il tenant di Microsoft Entra.

Accelerazione automatica

Le organizzazioni potrebbero configurare domini nel tenant di Microsoft Entra per la federazione con un altro IdP, ad esempio ADFS, per l'autenticazione utente. Quando gli utenti accedono a un'applicazione, visualizzano inizialmente una pagina di accesso a Microsoft Entra. Se appartengono a un dominio federato, vengono indirizzati alla pagina di accesso dell'IdP per tale dominio. Gli amministratori potrebbero voler ignorare la pagina iniziale di Microsoft Entra ID per applicazioni specifiche, un processo noto come "accelerazione automatica dell'accesso".

Microsoft sconsiglia di configurare l'auto-accelerazione, in quanto può ostacolare metodi di autenticazione più forti come FIDO e la collaborazione. Per altre informazioni, vedere Abilitare l'accesso con chiave di sicurezza senza password. Per informazioni su come impedire l'accelerazione automatica dell'accesso, vedere Disabilitare l'accesso con accelerazione automatica.

L'accelerazione automatica può semplificare la procedura di accesso per i tenant federati con un altro IdP. È possibile configurarlo per singole applicazioni. Per informazioni su come forzare l'accelerazione automatica con HRD, vedere Configurare l'accelerazione automatica.

Nota

La configurazione di un'applicazione per l'accelerazione automatica impedisce agli utenti di usare credenziali gestite (ad esempio FIDO) e gli utenti guest di accedere. Indirizzando gli utenti a un IdP federato per l'autenticazione si bypassa la pagina di accesso di Microsoft Entra, impedendo agli utenti guest di accedere ad altri tenant o a provider di identità esterni come gli account Microsoft.

Controllare l'accelerazione automatica in un IdP federato in tre modi:

- Usare un suggerimento di dominio nelle richieste di autenticazione per un'applicazione.

- Configurare una politica HRD per forzare l'accelerazione automatica.

- Configurare un criterio HRD per ignorare gli indizi di dominio per applicazioni o domini specifici.

Finestra di dialogo di conferma del dominio

A partire da aprile 2023, le organizzazioni che usano l'accelerazione automatica o i collegamenti intelligenti potrebbero riscontrare una nuova schermata nell'interfaccia utente di accesso, denominata finestra di dialogo di conferma del dominio. Questa schermata fa parte delle attività di protezione avanzata di Microsoft e richiede agli utenti di confermare il dominio del tenant a cui accede.

Operazioni da eseguire

Quando viene visualizzata la finestra di dialogo di conferma del dominio:

-

Controllare il dominio: verificare che il nome di dominio nella schermata corrisponda all'organizzazione a cui si intende accedere, ad esempio

contoso.com.- Se si riconosce il dominio, selezionare Conferma per continuare.

- Se non si riconosce il dominio, annullare il processo di accesso e contattare l'amministratore IT per assistenza.

Componenti della finestra di dialogo di conferma del dominio

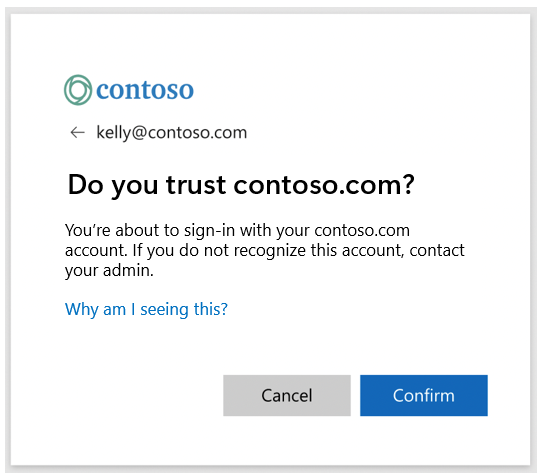

Lo screenshot seguente mostra un esempio dell'aspetto della finestra di dialogo di conferma del dominio:

L'identificatore nella parte superiore della finestra di dialogo, kelly@contoso.com, rappresenta l'identificatore usato per l'accesso. Il dominio tenant elencato nell'intestazione e nel sottotitolo della finestra di dialogo mostra il dominio del tenant principale dell'account.

Questa finestra di dialogo potrebbe non essere visualizzata per ogni istanza di accelerazione automatica o collegamenti intelligenti. Le finestre di dialogo di conferma del dominio frequenti possono verificarsi se l'organizzazione cancella i cookie a causa delle politiche del browser. La finestra di dialogo di conferma del dominio non dovrebbe causare interruzioni dell'applicazione perché Microsoft Entra ID gestisce il flusso di accesso con accelerazione automatica.

Suggerimenti di Dominio

I suggerimenti di dominio sono direttive nelle richieste di autenticazione delle applicazioni che possono indirizzare più rapidamente gli utenti alla loro pagina di accesso del provider di identità federata. Le applicazioni multi-tenant possono usarle per indirizzare gli utenti alla pagina di accesso di Microsoft Entra personalizzata per il tenant.

Ad esempio, "largeapp.com" potrebbe consentire l'accesso tramite un URL personalizzato "contoso.largeapp.com" e includere un hint di dominio per contoso.com nella richiesta di autenticazione.

La sintassi degli hint di dominio varia in base al protocollo:

-

WS-Federation: parametro

whrdella stringa di query, ad esempiowhr=contoso.com. -

SAML: richiesta di autenticazione SAML con indicazione di dominio o

whr=contoso.com. -

OpenID Connect:

domain_hintparametro della stringa di query, ad esempiodomain_hint=contoso.com.

Microsoft Entra ID reindirizza l'accesso al provider di identità configurato per un dominio se entrambe le dei casi seguenti sono vere:

- Un hint di dominio è incluso nella richiesta di autenticazione.

- Il tenant è federato con tale dominio.

Se l'hint di dominio non fa riferimento a un dominio federato verificato, può essere ignorato.

Nota

Un suggerimento di dominio in una richiesta di autenticazione sostituisce l'accelerazione automatica impostata per l'applicazione nella politica HRD.

Politica HRD sull'accelerazione automatica

Alcune applicazioni non consentono la configurazione delle richieste di autenticazione. In questi casi, non è possibile usare hint di dominio per controllare l'accelerazione automatica. Usare la policy della Home Realm Discovery per configurare l'accelerazione automatica.

Criteri HRD per impedire l'accelerazione automatica

Alcune applicazioni Microsoft e SaaS includono automaticamente hint di dominio, che possono interrompere l'implementazione delle credenziali gestite come FIDO. Usare il criterio di individuazione ambito principale per ignorare le indicazioni di dominio da determinate app o domini durante l'implementazione delle credenziali gestite.

Abilitare l'autenticazione ROPC diretta degli utenti federati per le applicazioni legacy

La procedura consigliata consiste nell'usare le librerie Microsoft Entra e l'accesso interattivo per l'autenticazione utente. Le applicazioni legacy che usano le concessioni ROPC (Resource Owner Password Credentials) potrebbero inviare le credenziali direttamente all'ID Microsoft Entra senza comprendere la federazione. Non eseguono HRD né interagiscono con l'endpoint federato corretto. È possibile usare criteri di individuazione dell'area di autenticazione principale per consentire a applicazioni legacy specifiche di eseguire l'autenticazione direttamente con Microsoft Entra ID. Questa opzione funziona, a condizione che sincronizzazione dell'hash delle password sia abilitata.

Importante

Abilitare l'autenticazione diretta solo se la sincronizzazione dell'hash delle password è attiva ed è accettabile autenticare l'applicazione senza criteri IdP locali. Se la sincronizzazione dell'hash delle password o la sincronizzazione della directory con AD Connect è disabilitata, rimuovere questo criterio per impedire l'autenticazione diretta con hash delle password non aggiornati.

Impostare la politica HRD

Per impostare criteri HRD in un'applicazione per l'accelerazione automatica dell'accesso federato o applicazioni dirette basate sul cloud:

- Crea una politica HRD.

- Individuare l'entità servizio per associare la policy.

- Allega la politica al principale del servizio.

Le politiche diventano effettive per un'applicazione specifica quando sono collegate a un'entità del servizio. Solo una policy HRD può essere attiva su un principale del servizio alla volta. Usare i cmdlet di Microsoft Graph PowerShell per creare e gestire la politica HRD.

Definizione di criteri HRD di esempio:

{

"HomeRealmDiscoveryPolicy": {

"AccelerateToFederatedDomain": true,

"PreferredDomain": "federated.example.edu",

"AllowCloudPasswordValidation": false

}

}

- AccelerateToFederatedDomain: facoltativo. Se falso, il criterio non influisce sull'accelerazione automatica. Se vero e c'è un dominio federato verificato, gli utenti vengono indirizzati all'IdP federato. Se esistono più domini, specificare PreferredDomain.

- PreferredDomain: facoltativo. Indica un dominio per l'accelerazione. Omettere se esiste un solo dominio federato. Se omesso con più domini, il criterio non ha alcun effetto.

- AllowCloudPasswordValidation: facoltativo. Se true, consente l'autenticazione utente federata tramite credenziali nome utente/password direttamente all'endpoint del token Microsoft Entra, richiedendo la sincronizzazione dell'hash delle password.

Opzioni HRD a livello di tenant aggiuntive:

- AlternateIdLogin: facoltativo. Abilita alternateLoginID per l'accesso tramite posta elettronica anziché l'UPN nella pagina di accesso di Microsoft Entra. Si basa sul fatto che gli utenti non vengano reindirizzati automaticamente a un provider di identità federato.

- DomainHintPolicy: oggetto complesso facoltativo che impedisce agli hint di dominio di accelerare automaticamente gli utenti ai domini federati. Assicura che le applicazioni che inviano hint di dominio non impediscano gli accessi alle credenziali gestite dal cloud.

Priorità e valutazione dei criteri HRD

I criteri HRD possono essere assegnati alle organizzazioni e alle entità servizio, consentendo l'applicazione di più criteri a un'applicazione. Microsoft Entra ID determina la precedenza usando queste regole:

- Se è presente un suggerimento di dominio, i criteri HRD del tenant verificano se i suggerimenti di dominio devono essere ignorati. Se consentito, viene utilizzato il comportamento del suggerimento di dominio.

- Se i criteri sono assegnati in modo esplicito all'entità servizio, vengono applicati.

- Se non esiste alcun suggerimento di dominio o criterio del principale del servizio, viene applicato un criterio assegnato all'organizzazione padre.

- Se non viene assegnato alcun hint di dominio o criteri, si applica il comportamento HRD predefinito.