Esercitazione: Configurare la VPN SSL di F5 BIG-IP per SSO di Microsoft Entra

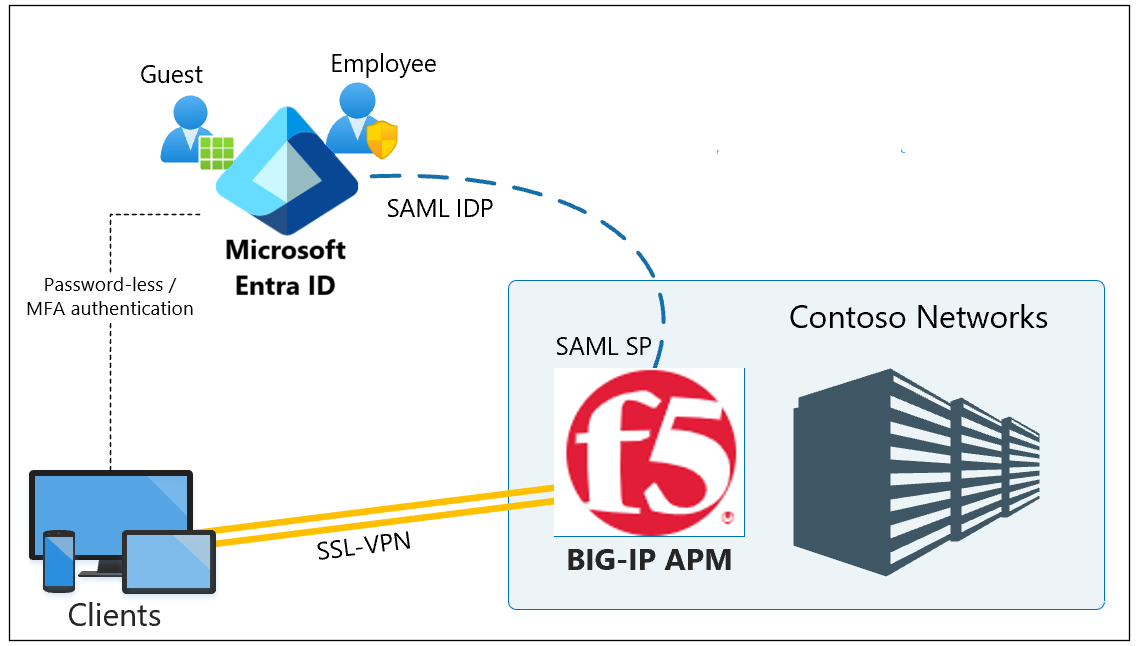

Questa esercitazione descrive come integrare la rete privata virtuale Secure Socket Layer (VPN SSL) basata su F5 BIG-IP con Microsoft Entra ID per l'accesso ibrido sicuro.

L'abilitazione di una VPN SSL BIG-IP per l'accesso Single Sign-On (SSO) di Microsoft Entra offre molti vantaggi, tra cui:

- Governance Zero Trust con la preautenticazione e l'accesso condizionale di Microsoft Entra.

- Autenticazione senza password al servizio VPN

- Gestione delle identità e degli accessi da un solo piano di controllo, l'Interfaccia di amministrazione di Microsoft Entra

Per altre informazioni sui vantaggi, vedere

-

Nota

Le VPN classiche rimangono orientate alla rete, spesso fornendo un accesso a granularità fine ridotto o totalmente assente alle applicazioni aziendali. È consigliabile adottare un approccio più incentrato sulle identità per ottenere Zero Trust. Altre informazioni: Cinque passaggi per l'integrazione di tutte le app con Microsoft Entra ID.

Descrizione dello scenario

In questo scenario, l'istanza BIG-IP Access Policy Manager (APM) del servizio VPN SSL è configurata come provider di servizi SAML (Security Assertion Markup Language) e Microsoft Entra ID è il provider di identità SAML attendibile. L'accesso Single Sign-On (SSO) da Microsoft Entra ID avviene tramite l'autenticazione basata su attestazioni a BIG-IP APM, un'esperienza di accesso semplice alla rete privata virtuale (VPN).

Nota

Sostituire le stringhe o i valori di esempio in questa guida con quelli nell'ambiente in uso.

Prerequisiti

L'esperienza o la conoscenza precedente di F5 BIG-IP non è necessaria, ma l'utente deve avere:

- Una sottoscrizione di Microsoft Entra

- Se non si ha una sottoscrizione, è possibile ottenere un account Azure gratuito.

- Identità utente sincronizzate dalla directory locale a Microsoft Entra ID

- Uno dei ruoli seguenti: Amministratore applicazione cloud o Amministratore applicazione

- Infrastruttura BIG-IP con routing del traffico client da e verso BIG-IP

- In alternativa, distribuire un'edizione virtuale di BIG-IP in Azure

- Un record per il servizio VPN pubblicato di BIG-IP in un Domain Name Server (DNS)

- Oppure un file localhost del client di test durante il test

- Provisioning di BIG-IP con i certificati SSL necessari per la pubblicazione di servizi tramite HTTPS

Per migliorare l'esperienza dell'esercitazione, è possibile apprendere la terminologia standard del settore nel glossario di F5 BIG-IP.

Aggiungere F5 BIG-IP dalla raccolta di Microsoft Entra

Configurare un trust federativo SAML tra BIG-IP per consentire a BIG-IP di Microsoft Entra di distribuire la preautenticazione e l'accesso condizionale a Microsoft Entra ID, prima che venga concesso l'accesso al servizio VPN pubblicato.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

- Passare a Identità>Applicazioni>Applicazioni aziendali>Tutte le applicazioni e quindi selezionare Nuova applicazione.

- Nella raccolta cercare F5 e selezionare Integrazione di Microsoft Entra ID con F5 BIG-IP APM.

- Immettere un nome per l'applicazione.

- Selezionare Aggiungi e quindi Crea.

- Il nome, come icona, viene visualizzato nell'Interfaccia di amministrazione di Microsoft Entra e nel portale di Office 365.

Configurare l'accesso Single Sign-On di Microsoft Entra

Con le proprietà dell'applicazione F5, passare a Gestisci>Single Sign-On.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

Selezionare No, il salvataggio verrà eseguito più tardi.

Nel menu Configura l'accesso Single Sign-On con SAML selezionare l'icona della penna per Configurazione SAML di base.

Sostituire l'URL dell'identificatore con l'URL del servizio pubblicato di BIG-IP. Ad esempio:

https://ssl-vpn.contoso.com.Sostituire l'URL di risposta e il percorso dell'endpoint SAML. Ad esempio:

https://ssl-vpn.contoso.com/saml/sp/profile/post/acs.Nota

In questa configurazione, l'applicazione opera in modalità avviata da provider di identità: Microsoft Entra ID emette un'asserzione SAML prima di reindirizzare al servizio SAML di BIG-IP.

Per le app che non supportano la modalità avviata da provider di identità, per il servizio SAML di BIG-IP specificare l'URL di accesso, ad esempio

https://ssl-vpn.contoso.com.Per l'URL di disconnessione, immettere l'endpoint SLO (Single Logout) di BIG-IP APM preceduto dall'intestazione host del servizio pubblicato. Ad esempio,

https://ssl-vpn.contoso.com/saml/sp/profile/redirect/slrNota

Un URL SLO garantisce che una sessione utente termini, in BIG-IP e Microsoft Entra ID, dopo che l'utente si disconnette. BIG-IP APM offre un'opzione per terminare tutte le sessioni quando si chiama un URL dell'applicazione. Altre informazioni sull'articolo F5, K12056: Overview of the Logout URI Include option.

.

.

Nota

Da TMOS v16, l'endpoint SLO SAML è stato modificato in /saml/sp/profile/redirect/slo.

Seleziona Salva

Ignorare il prompt di test di SSO.

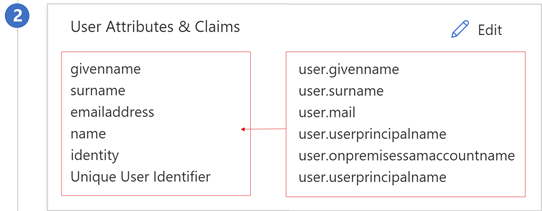

Nelle proprietà Attributi utente e attestazioni osservare i dettagli.

È possibile aggiungere altre attestazioni al servizio pubblicato di BIG-IP. Le attestazioni definite oltre al set predefinito vengono rilasciate se si trovano in Microsoft Entra ID. Definire i ruoli o le appartenenze ai gruppi della directory rispetto a un oggetto utente in Microsoft Entra ID, prima che possano essere rilasciati come attestazione.

I certificati di firma SAML creati da Microsoft Entra ID hanno una durata di tre anni.

Autorizzazione Microsoft Entra

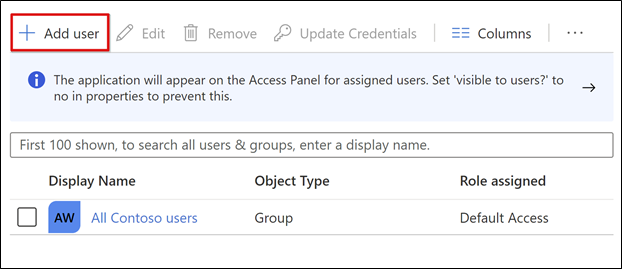

Per impostazione predefinita, Microsoft Entra ID emette token agli utenti a cui è stato concesso l'accesso a un servizio.

Nella vista di configurazione dell'applicazione selezionare Utenti e gruppi.

Selezionare + Aggiungi utente.

Nel menu Aggiungi assegnazione selezionare Utenti e gruppi.

Nella finestra di dialogo Utenti e gruppi aggiungere i gruppi di utenti autorizzati ad accedere alla VPN.

Selezionare Selezionare>Assegna.

È possibile configurare BIG-IP APM per pubblicare il servizio VPN SSL. Configurarlo con le proprietà corrispondenti per completare l'attendibilità per la preautenticazione SAML.

Configurazione di BIG-IP APM

Federazione SAML

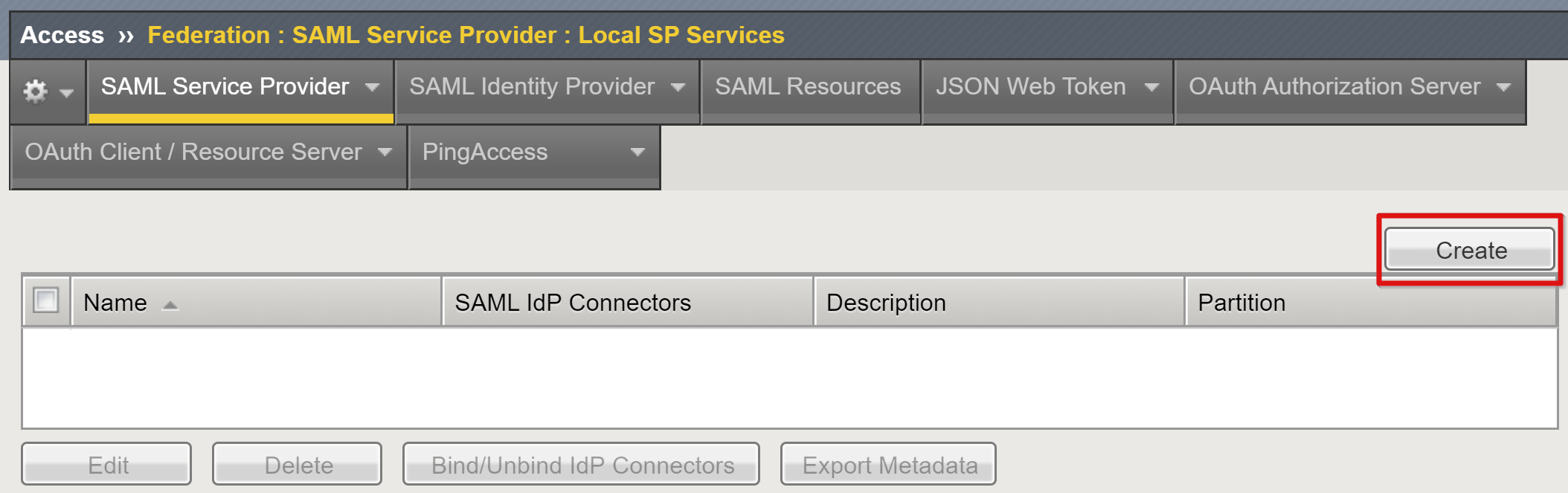

Per completare la federazione del servizio VPN con Microsoft Entra ID, creare il provider di servizi SAML di BIG-IP e gli oggetti del provider di identità SAML corrispondenti.

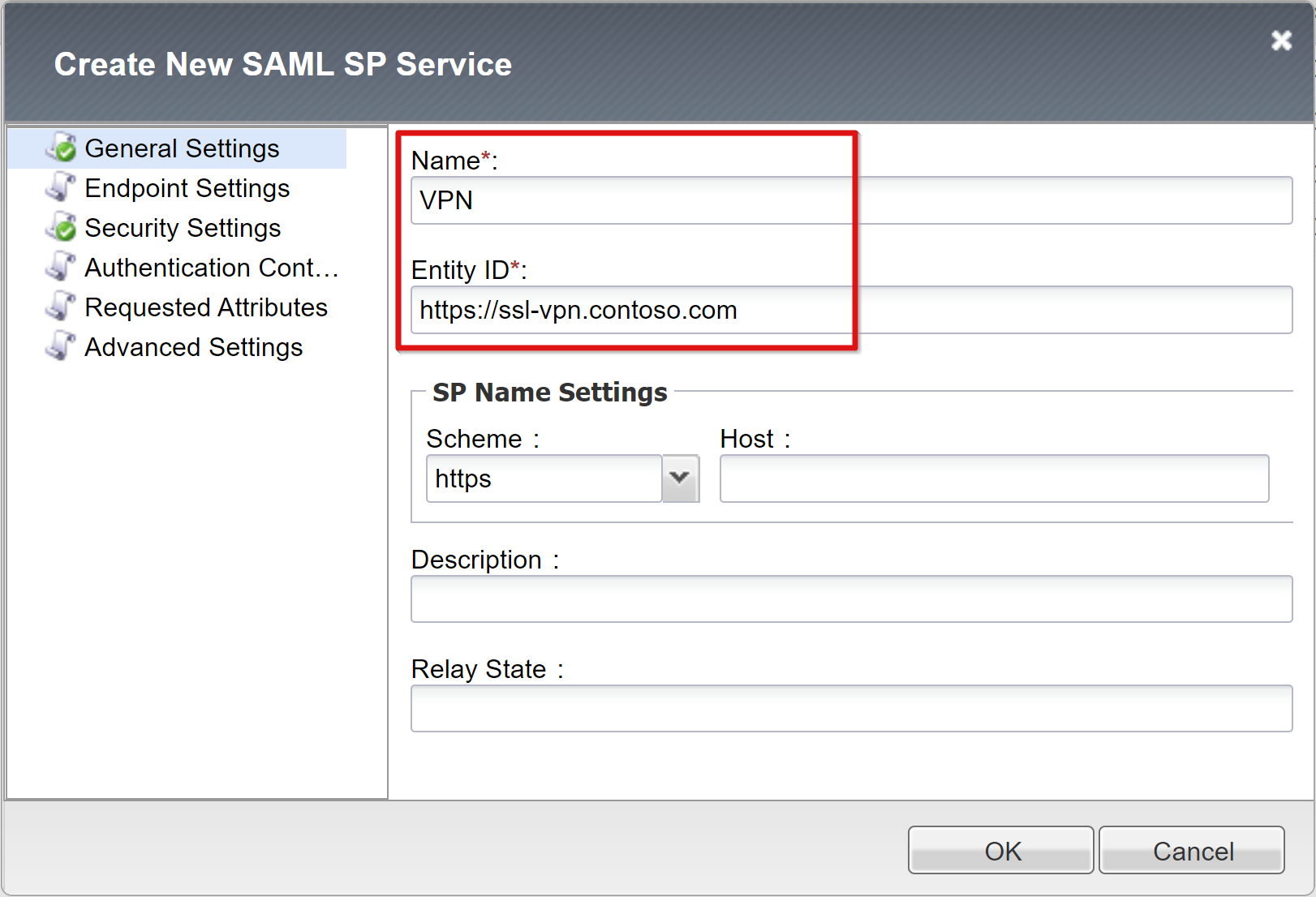

Passare a Access>Federation>SAML Service Provider>Local SP Services.

Seleziona Crea.

Immettere un nome e l'ID entità definiti in Microsoft Entra ID.

Immettere il nome di dominio completo (FQDN) dell'host per connettersi all'applicazione.

Nota

Se l'ID entità non corrisponde esattamente al nome host dell'URL pubblicato, configurare le impostazioni del nome del provider di servizi o eseguire questa azione se non è in formato URL del nome host. Se l'ID entità è

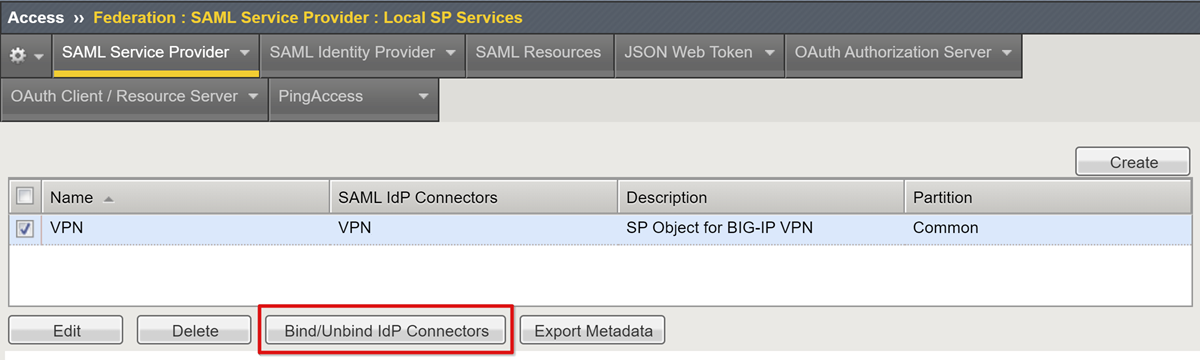

urn:ssl-vpn:contosoonline, specificare lo schema esterno e il nome host dell'applicazione pubblicata.Scorrere verso il basso per selezionare il nuovo oggetto SAML SP.

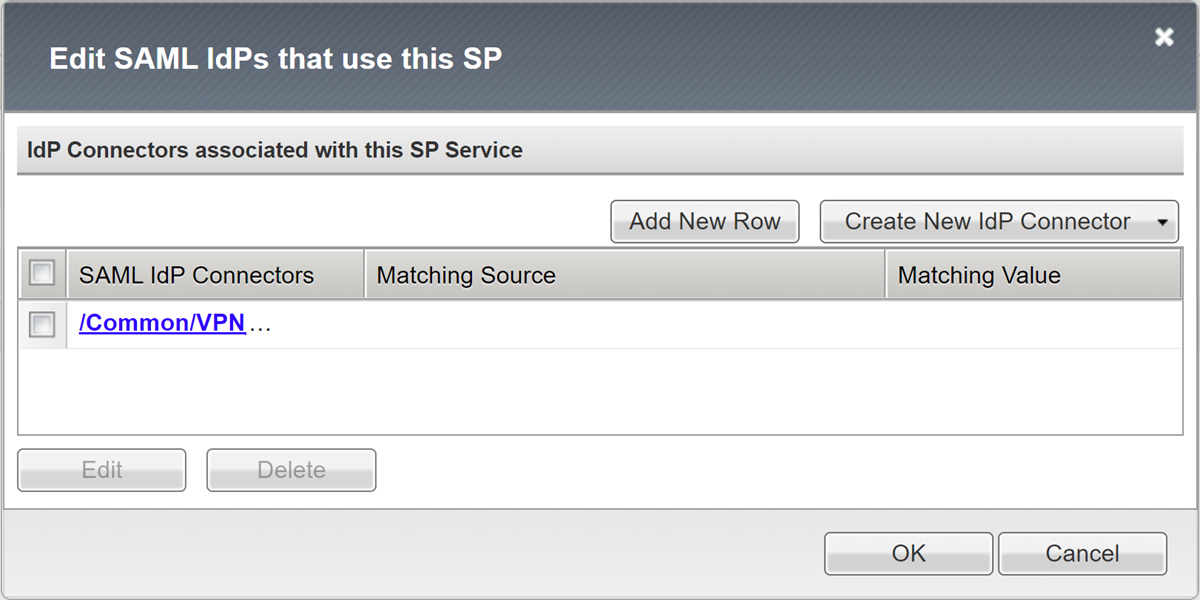

Selezionare Bind/UnBind IDP Connectors.

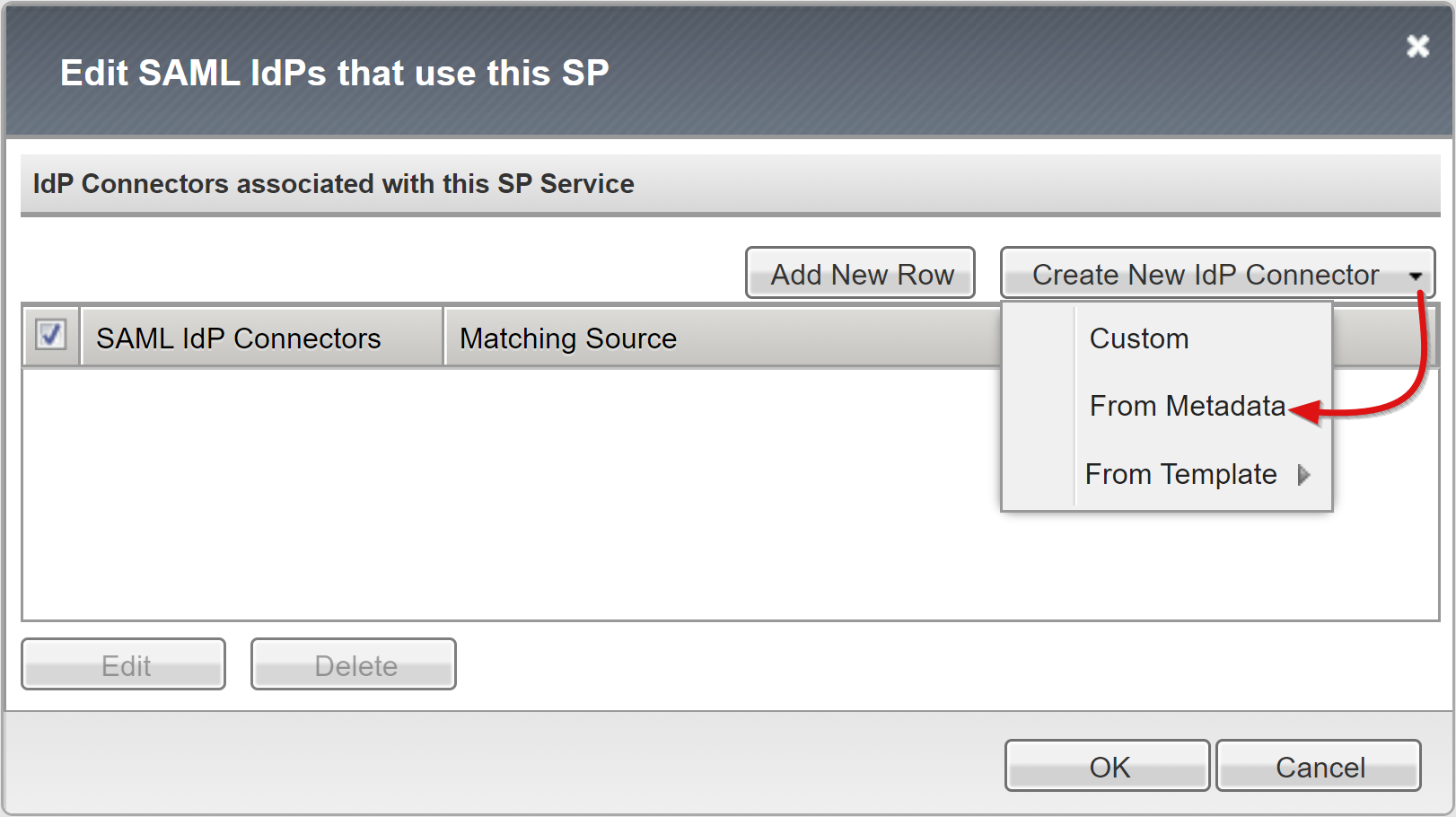

Selezionare Create New IDP Connector.

Dal menu a discesa selezionare From Metadata.

Passare al file XML dei metadati della federazione scaricato.

Per l'oggetto APM, specificare un nome del provider di identità che rappresenta il provider di identità SAML esterno.

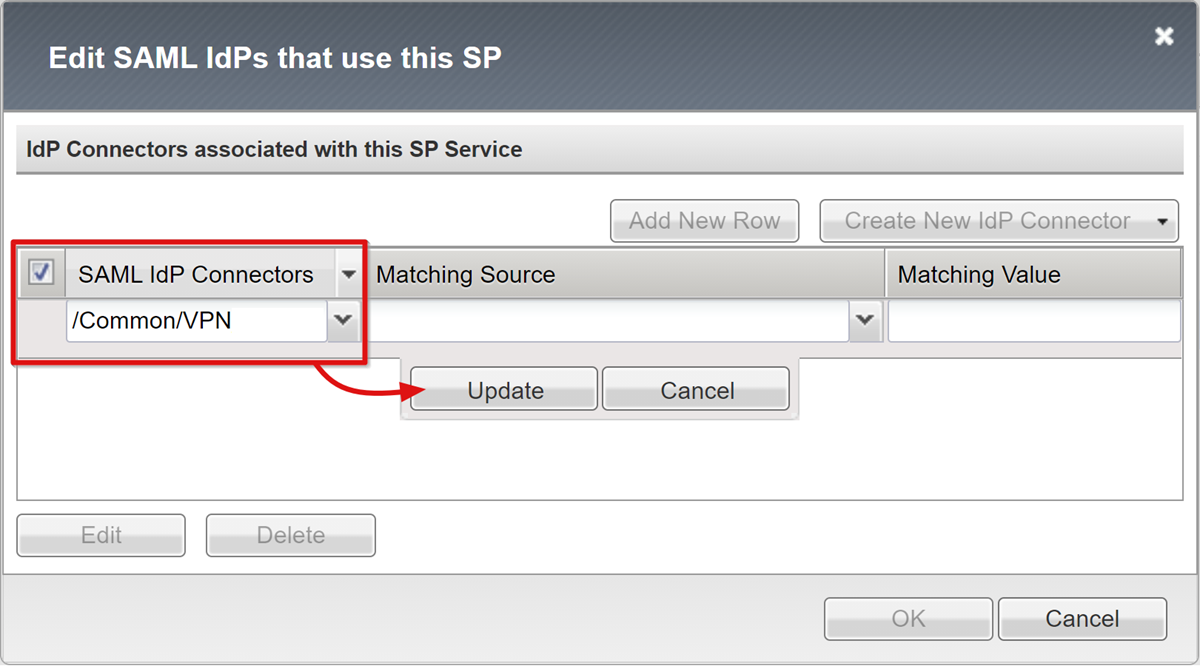

Per selezionare il nuovo connettore del provider di identità esterno di Microsoft Entra, selezionare Add New Row.

Selezionare Aggiorna.

Seleziona OK.

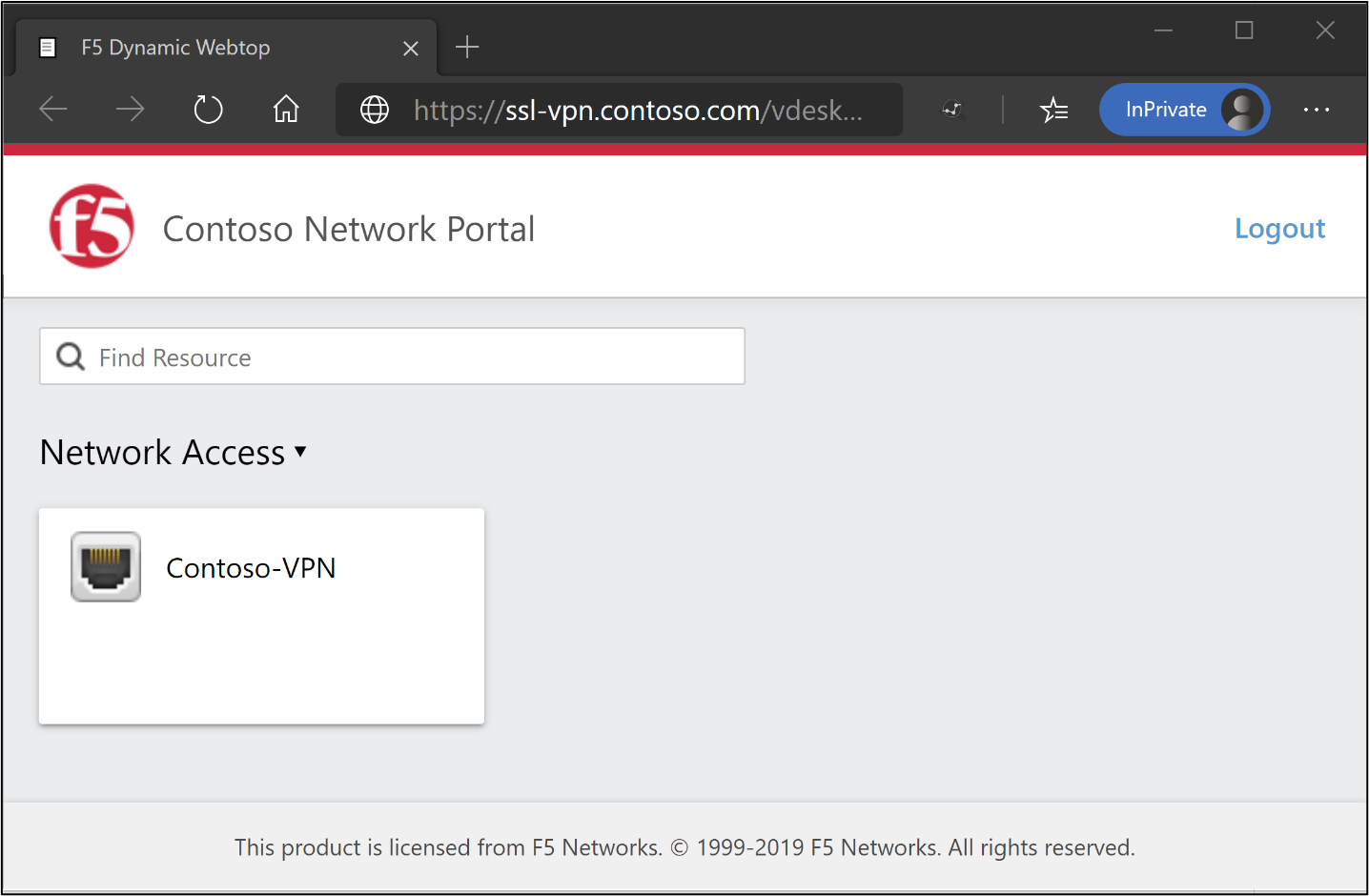

Configurazione dei Webtop

Abilitare la VPN SSL da offrire agli utenti tramite il portale Web di BIG-IP.

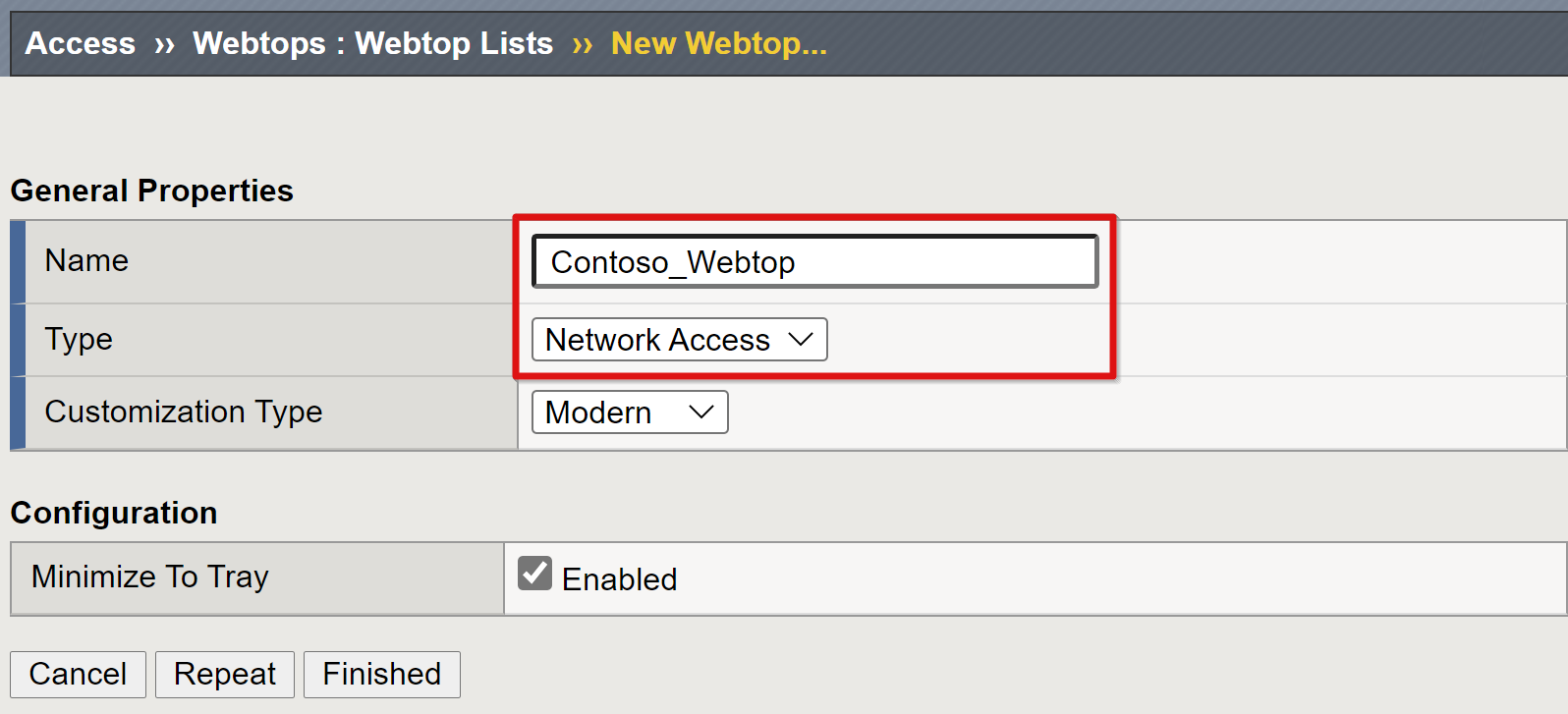

Passare ad Access>Webtops>Webtop Lists.

Seleziona Crea.

Immettere il nome del portale.

Impostare il tipo su Full, ad esempio

Contoso_webtop.Completare le preferenze rimanenti.

Selezionare Completato.

Configurazione VPN

Gli elementi della VPN controllano gli aspetti del servizio complessivo.

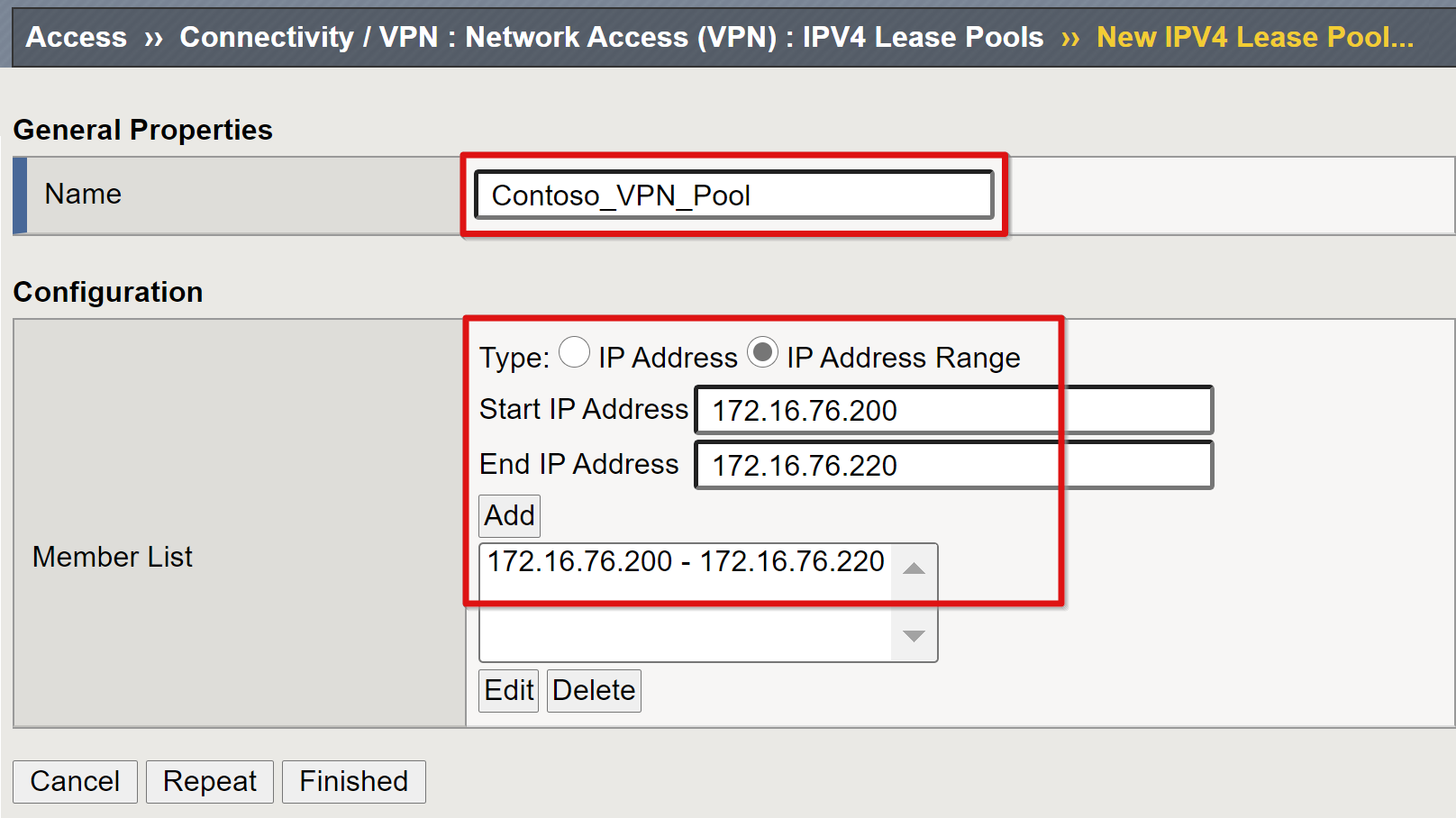

Passare ad Access>Connectivity/VPN>Network Access (VPN)>IPV4 Lease Pools

Seleziona Crea.

Immettere un nome per il pool di indirizzi IP allocato ai client VPN. Ad esempio, Contoso_vpn_pool.

Impostare il tipo su IP Address Range.

Immettere un indirizzo IP iniziale e finale.

Selezionare Aggiungi.

Selezionare Completato.

Un elenco di accesso alla rete effettua il provisioning del servizio con impostazioni IP e DNS dal pool VPN, autorizzazioni di routing dell'utente, e può avviare applicazioni.

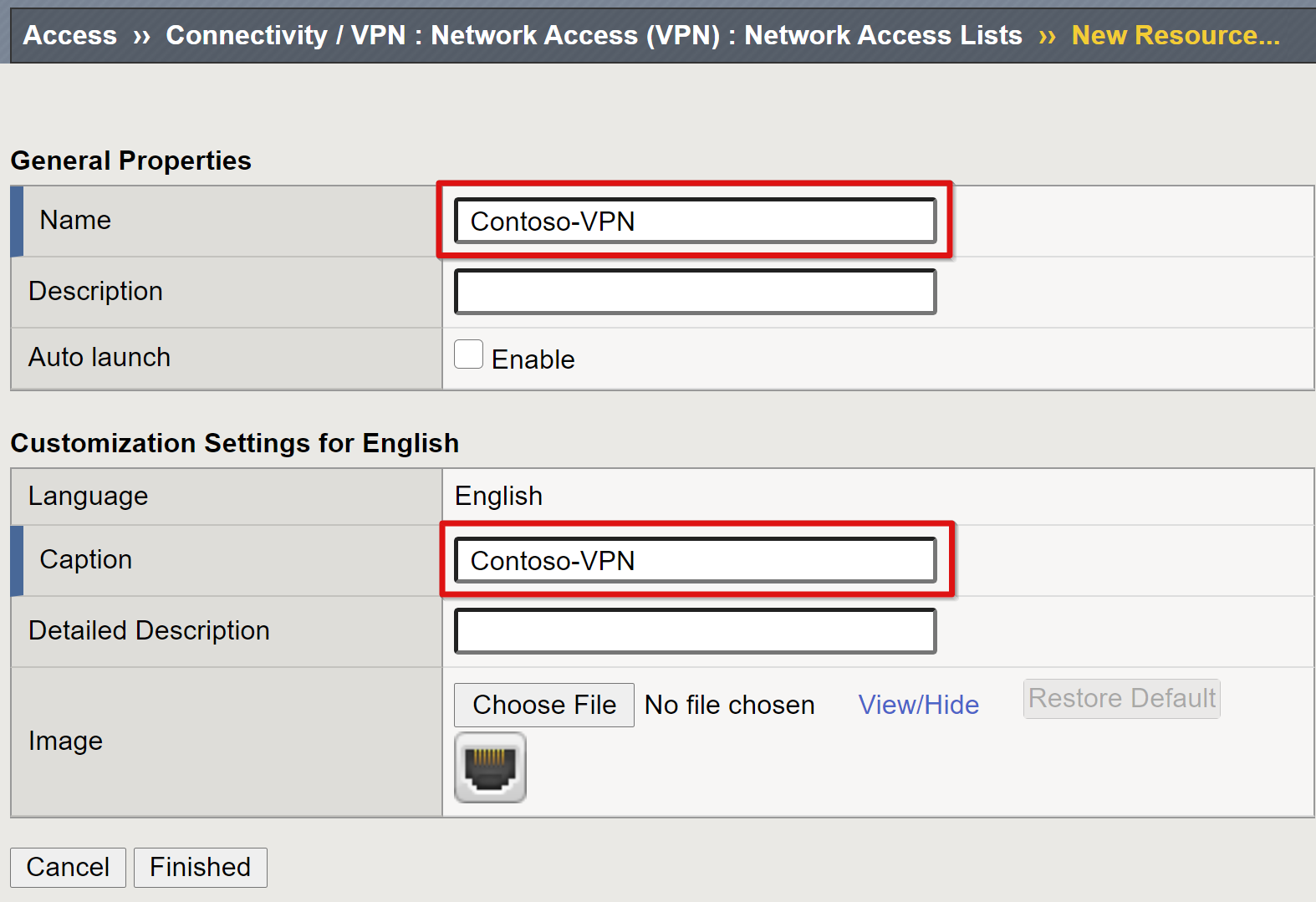

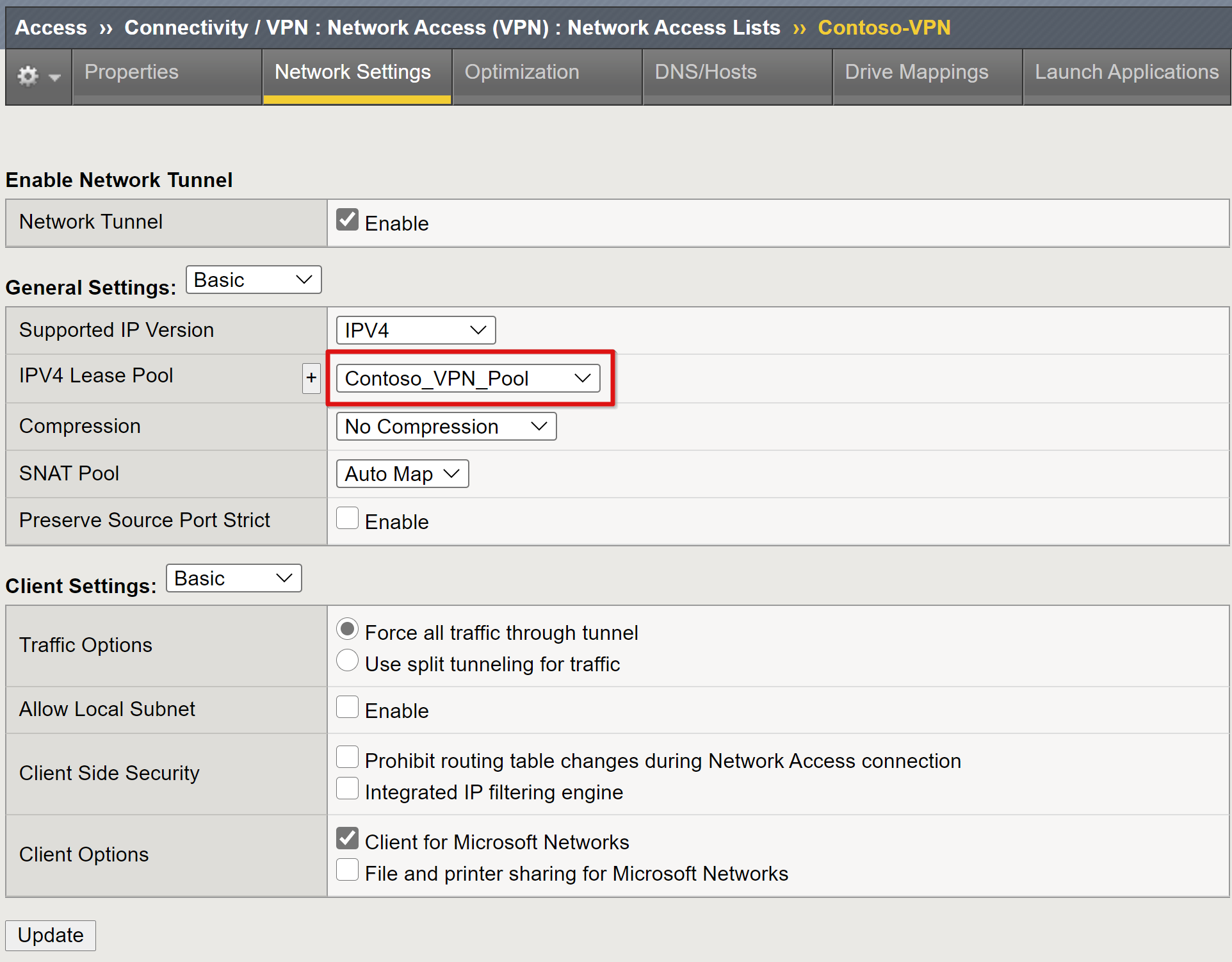

Passare ad Access>Connectivity/VPN: Network Access (VPN)>Network Access Lists.

Seleziona Crea.

Specificare un nome per l'elenco di accesso della VPN e la didascalia, ad esempio Contoso-VPN.

Selezionare Completato.

Nella barra multifunzione superiore selezionare Network Settings.

Per Supported IP version: IPV4.

Per IPV4 Lease Pool, selezionare il pool VPN creato, ad esempio Contoso_vpn_pool.

Nota

Usare le opzioni Client Settings per applicare restrizioni relative all'indirizzamento del traffico client in una VPN stabilita.

Selezionare Completato.

Passare alla scheda DNS/Hosts.

Per IPV4 Primary Name Server, immettere l'IP del DNS dell'ambiente.

Per DNS Default Domain Suffix, immettere il suffisso di dominio per questa connessione VPN. Ad esempio, contoso.com.

Nota

Vedere l'articolo di F5 Configuring Network Access Resources per altre impostazioni.

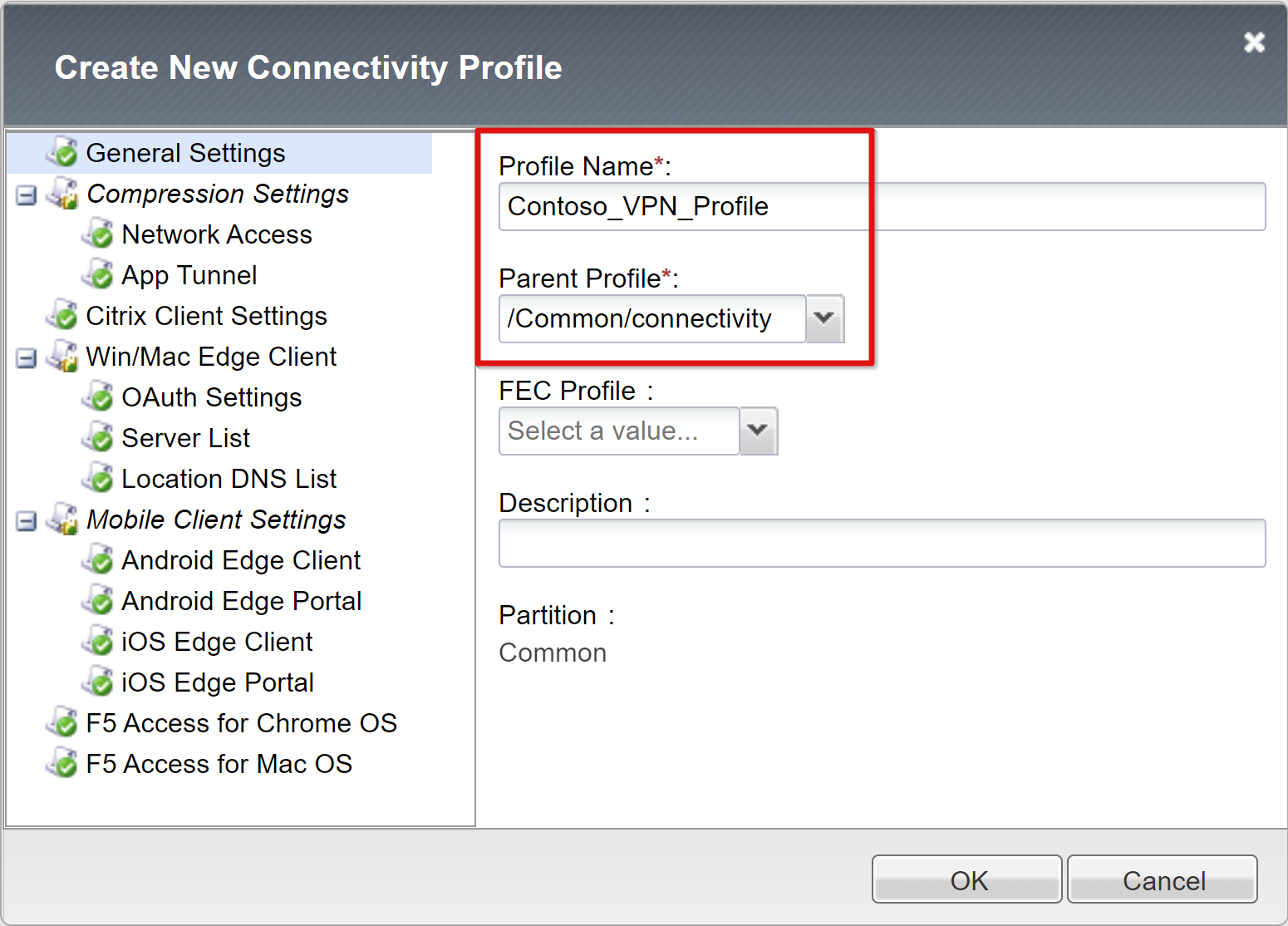

È necessario un profilo di connessione BIG-IP per configurare le impostazioni del tipo di client VPN che il servizio VPN deve supportare. Ad esempio, Windows, OSX e Android.

Passare ad Access>Connectivity/VPN>Connectivity>Profiles.

Selezionare Aggiungi.

Immettere un nome del profilo.

Impostare il profilo padre su /Common/connectivity, ad esempio Contoso_VPN_Profile.

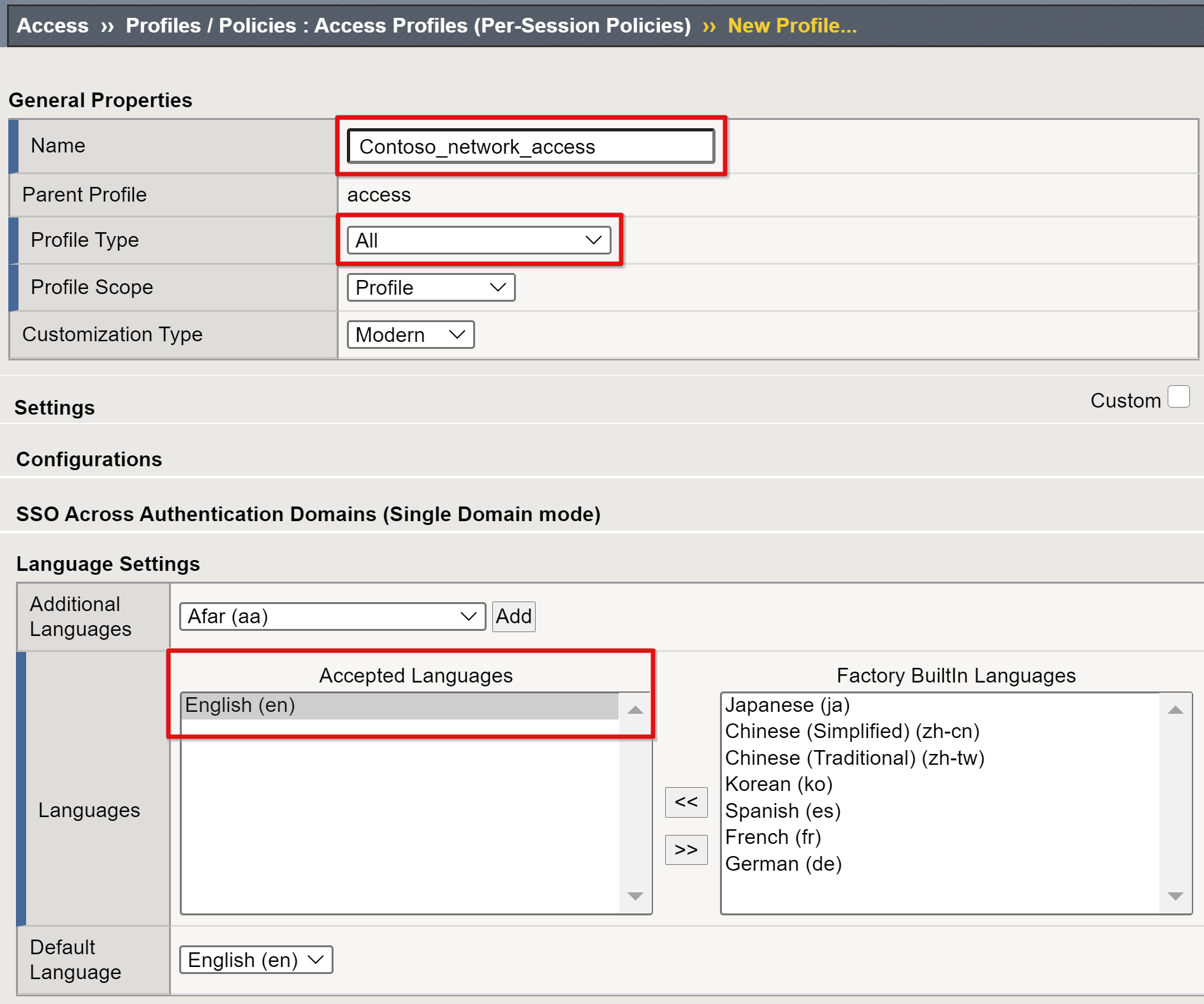

Configurazione del profilo di accesso

Un criterio di accesso abilita il servizio per l'autenticazione SAML.

Passare ad Access>Profiles/Policies>Access Profiles (Per-Session Policies).

Seleziona Crea.

Immettere un nome del profilo per il tipo di profilo.

Selezionare All, ad esempio Contoso_network_access.

Scorrere verso il basso e aggiungere almeno una lingua all'elenco Accepted Languages

Selezionare Completato.

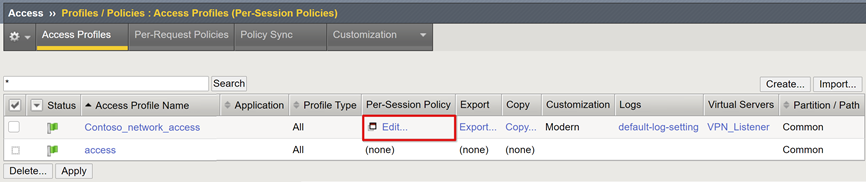

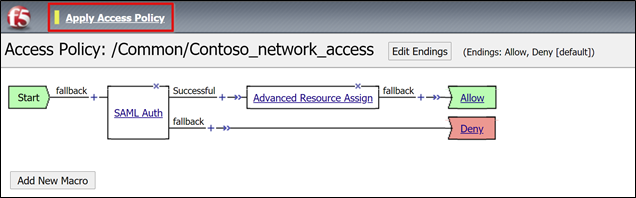

Nel nuovo profilo di accesso selezionare Edit nel campo Per-Session Policy.

L'editor dei criteri visivi viene aperto in una nuova scheda.

Selezionare il segno +.

Nel menu selezionare Authentication>SAML Auth.

Selezionare Add Item.

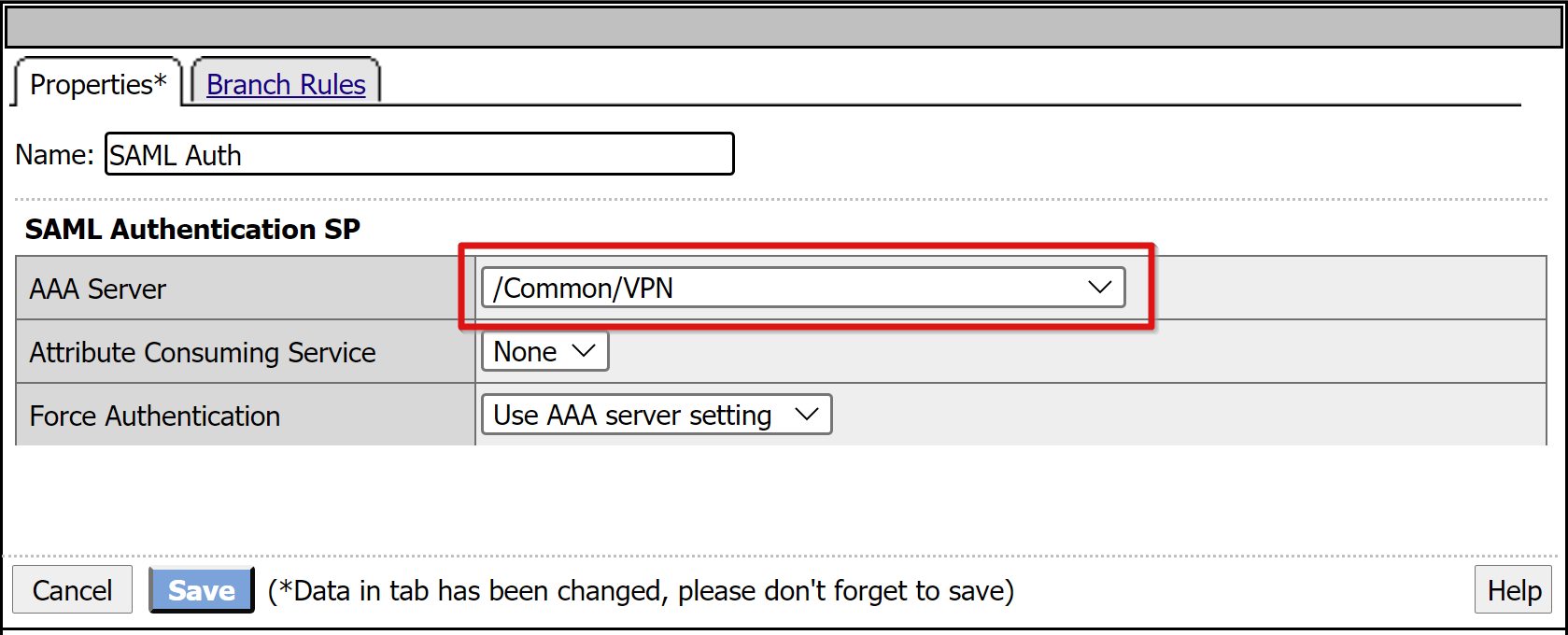

Nella configurazione SAML Authentication SP selezionare l'oggetto SP SAML VPN creato

Seleziona Salva.

Per il ramo Successful di SAML auth, selezionare +.

Nella scheda Assignment selezionare Advanced Resource Assign.

Selezionare Add Item.

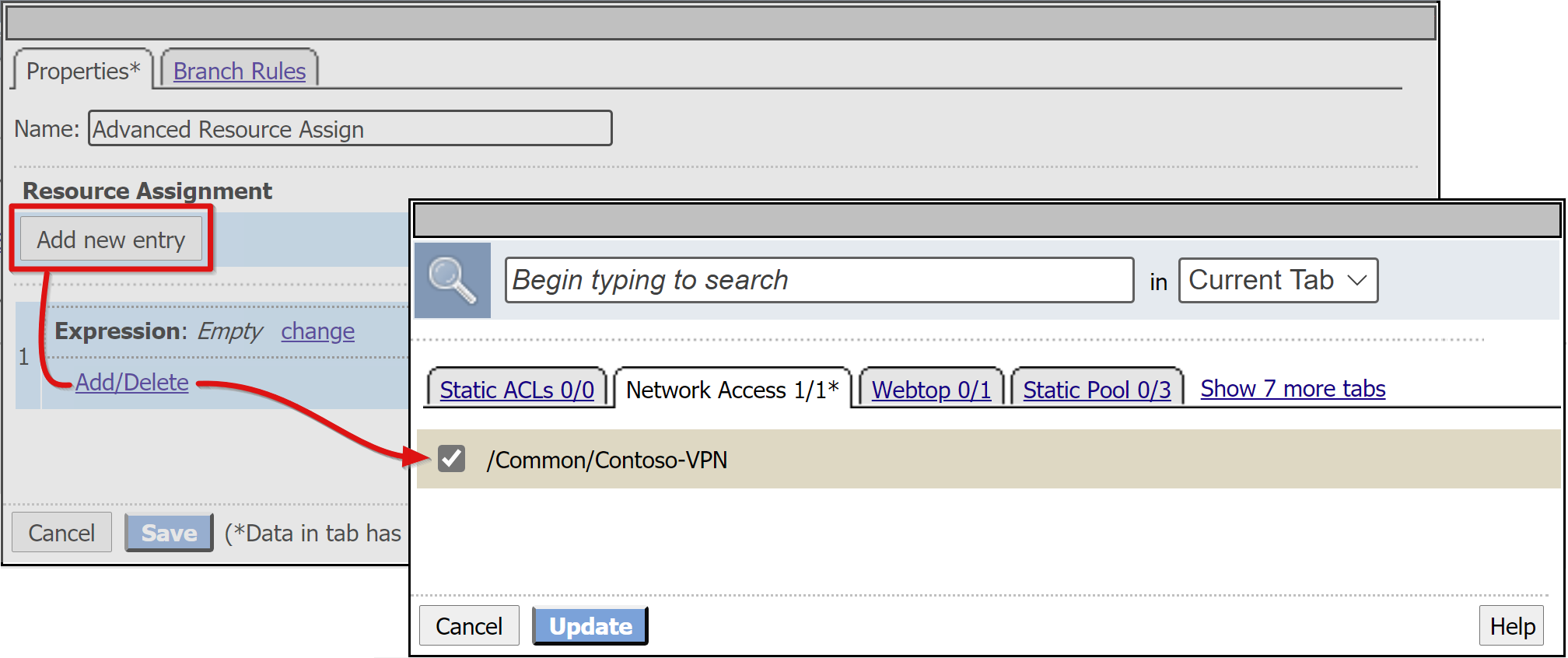

Nella finestra popup selezionare New Entry

Selezionare Add/Delete.

Nella finestra selezionare Network Access.

Selezionare il profilo di Network Access creato.

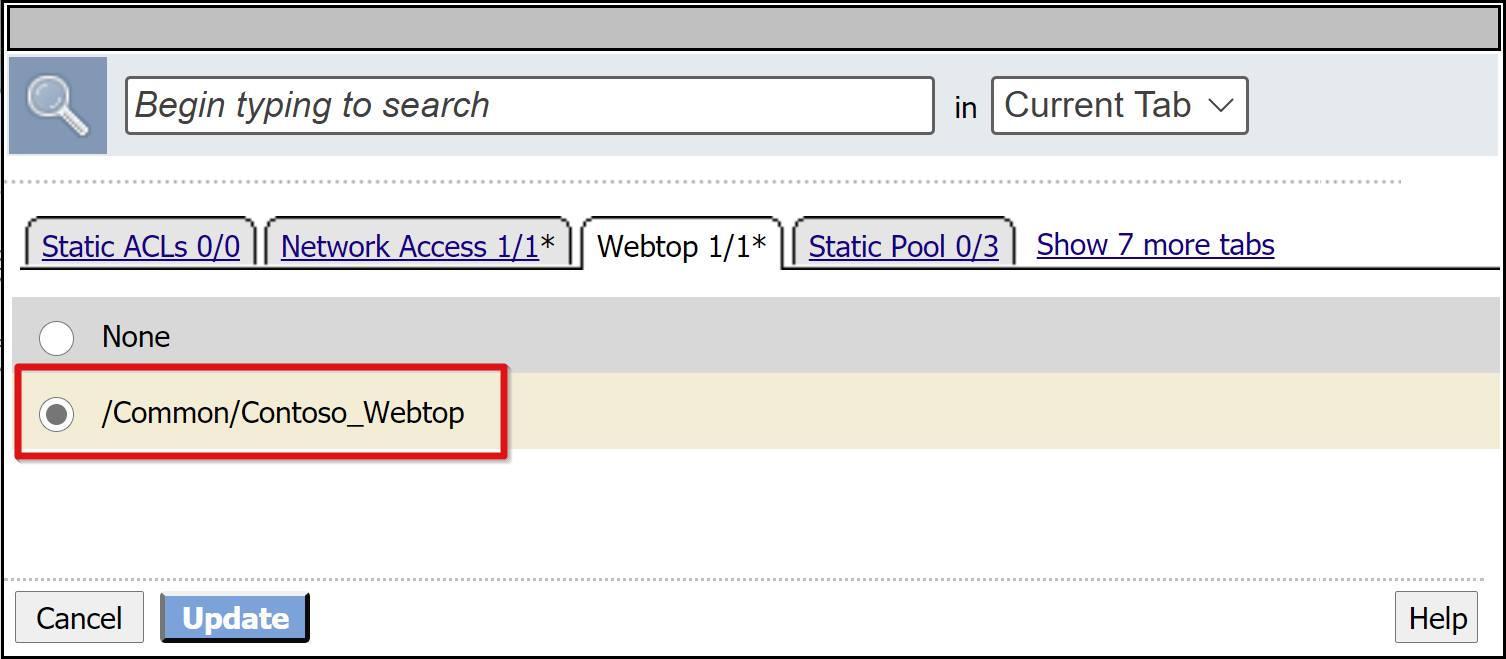

Passare alla scheda Webtop.

Aggiungere l'oggetto Webtop creato.

Selezionare Aggiorna.

Seleziona Salva.

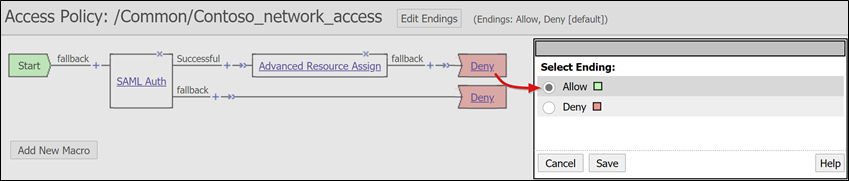

Per modificare il ramo Successful, selezionare il collegamento nella casella Deny superiore.

Viene visualizzata l'etichetta Allow.

Salva.

Selezionare Apply Access Policy.

Chiudere la scheda dell'editor dei criteri visivi.

Pubblicare il servizio VPN

APM richiede che un server virtuale front-end sia in ascolto per i client che si connettono alla VPN.

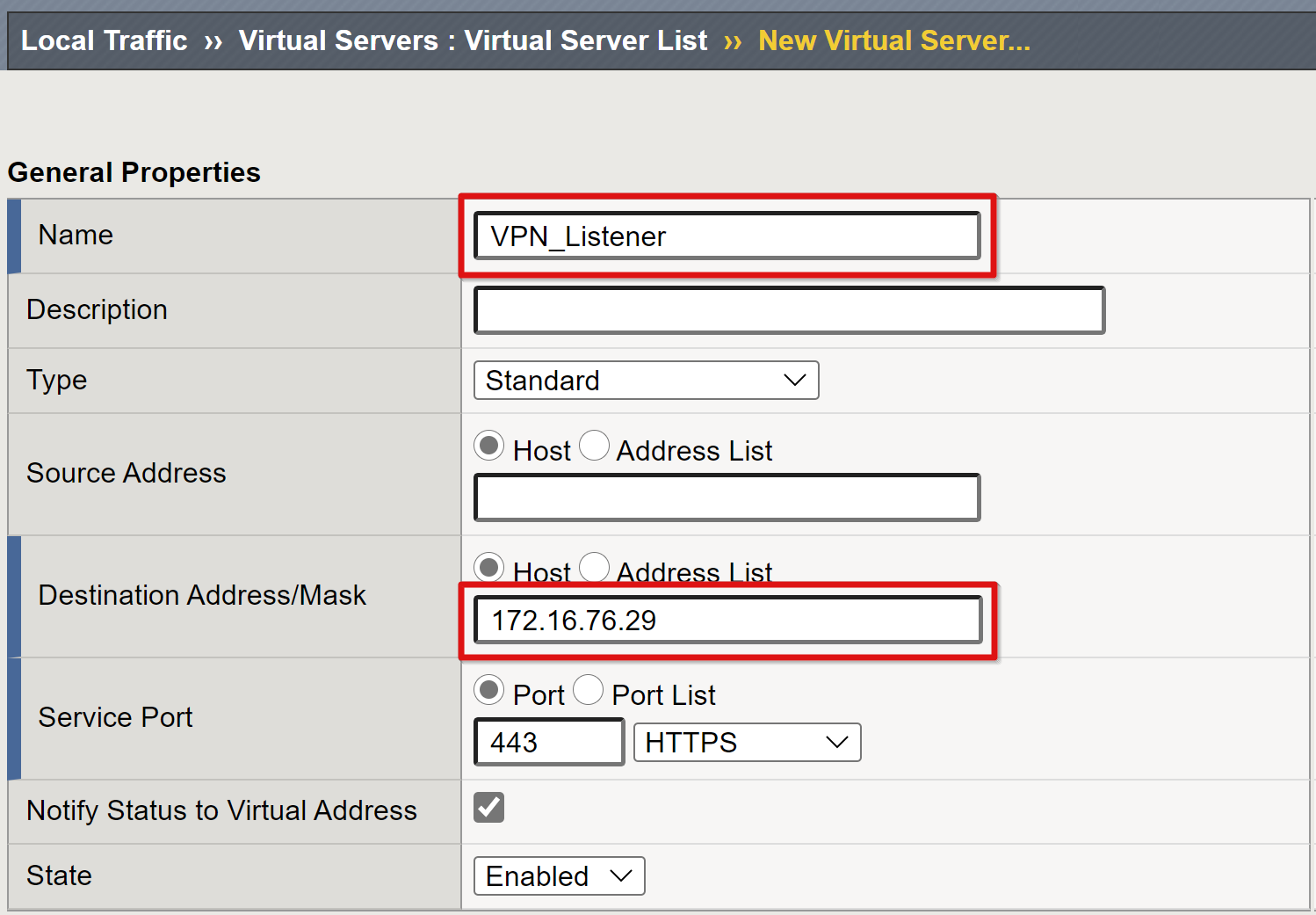

Selezionare Local Traffic>Virtual Servers>Virtual Server List.

Seleziona Crea.

Per il server virtuale della VPN immettere un nome, ad esempio VPN_Listener.

Selezionare un indirizzo di destinazione IP inutilizzato con routing per ricevere il traffico del client.

Impostare la porta del servizio su 443 HTTPS.

Per State, verificare che l'opzione Enabled sia selezionata.

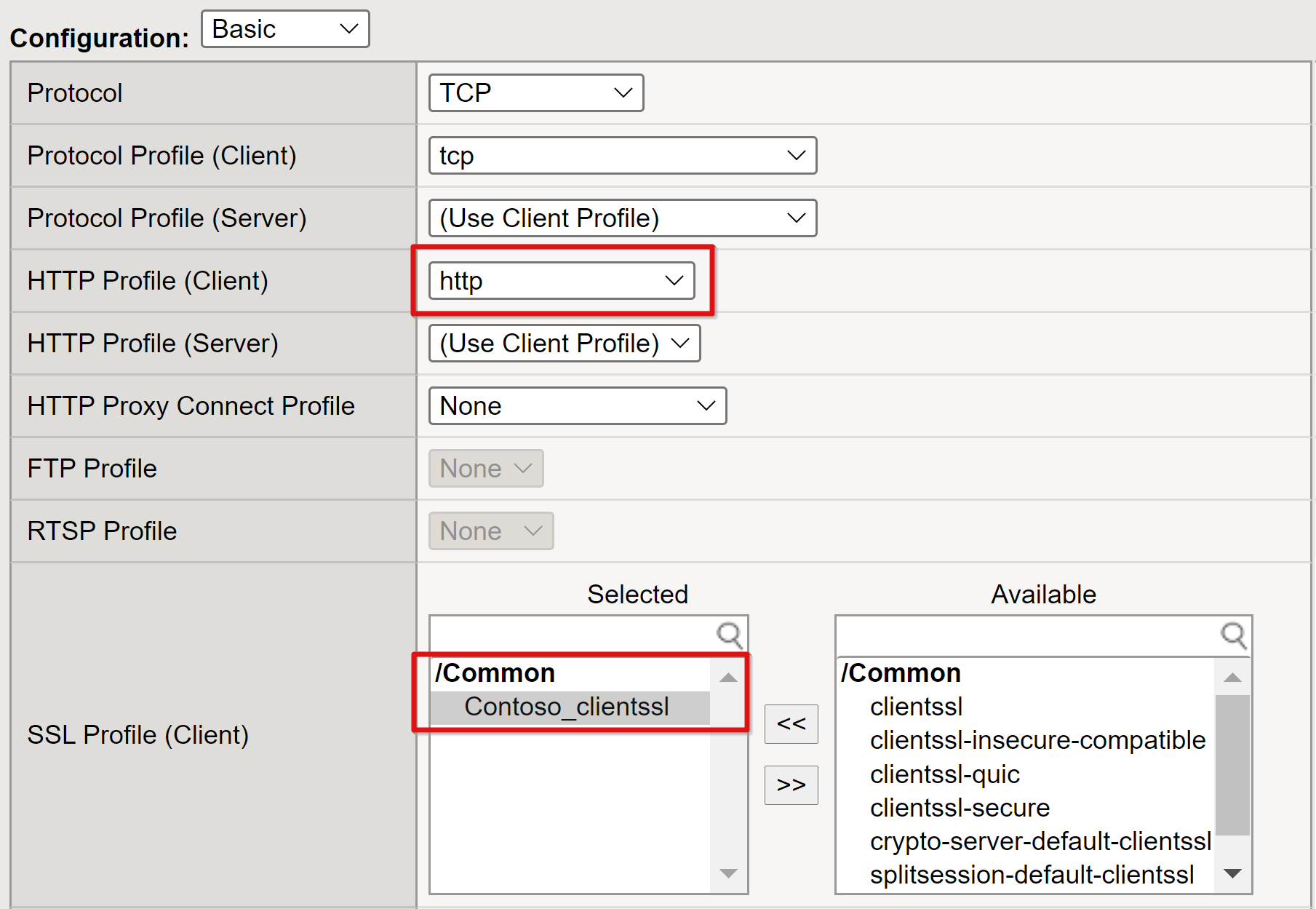

Impostare HTTP Profile su http.

Aggiungere il profilo SSL (client) per il certificato SSL pubblico creato.

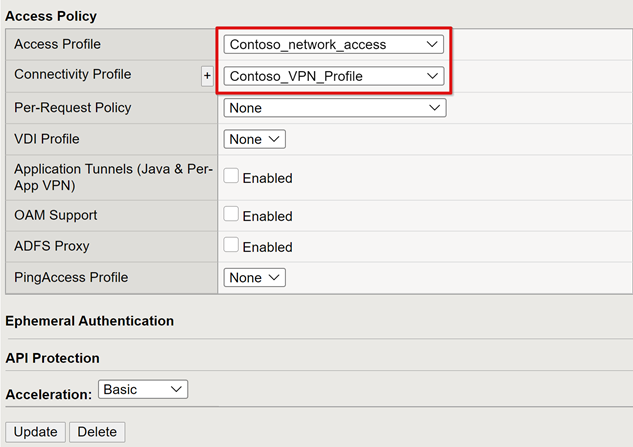

Per usare gli oggetti VPN creati, in Access Policy, impostare Access Profile e Connectivity Profile.

Selezionare Completato.

Il servizio VPN SSL viene pubblicato ed è accessibile tramite l'accesso ibrido sicuro, con il relativo URL o tramite i portali delle applicazioni Microsoft.

Passaggi successivi

Aprire un browser in un client Windows remoto.

Passare all'URL del servizio VPN di BIG-IP.

Viene visualizzato il portale del Webtop di BIG-IP e l'icona di avvio della VPN.

Nota

Selezionare il riquadro della VPN per installare BIG-IP Edge client e stabilire una connessione VPN configurata per l'accesso ibrido sicuro. L'applicazione F5 VPN è visibile come risorsa di destinazione nell'accesso condizionale di Microsoft Entra. Vedere Criteri di accesso condizionale per abilitare gli utenti all'autenticazione senza password di Microsoft Entra ID.