Esercitazione: configurare l'accesso ibrido sicuro con Microsoft Entra ID e Datawiza

Questa esercitazione descrive come integrare Microsoft Entra ID con Datawiza per l'accesso ibrido. Datawiza Access Proxy (DAP) estende Microsoft Entra ID per abilitare l'accesso Single Sign-On (SSO) e fornire controlli di accesso per proteggere le applicazioni locali e ospitate nel cloud, ad esempio Oracle E-Business Suite, Microsoft IIS e SAP. Con questa soluzione, le aziende possono passare da gestori di accesso Web legacy (WAM), ad esempio Symantec SiteMinder, NetIQ, Oracle e IBM, a Microsoft Entra ID senza riscrivere le applicazioni. Le aziende possono usare Datawiza come soluzione senza codice o con poco codice per integrare nuove applicazioni in Microsoft Entra ID. Questo approccio consente alle aziende di implementare la strategia Zero Trust risparmiando tempo di progettazione e riducendo i costi.

Altre informazioni: Sicurezza Zero Trust

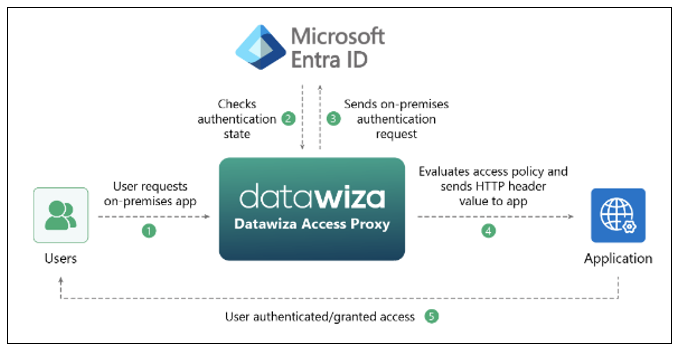

Datawiza con l'architettura di autenticazione di Microsoft Entra

L'integrazione di Datawiza include i componenti seguenti:

- Microsoft Entra ID - Servizio di gestione delle identità e degli accessi che consente agli utenti di accedere alle risorse esterne e interne

- Datawiza Access Proxy (DAP) - Questo servizio passa in modo trasparente le informazioni sull'identità alle applicazioni tramite intestazioni HTTP

- Datawiza Cloud Management Console (DCMC): API dell'interfaccia utente e RESTful per gli amministratori per gestire i criteri di configurazione e controllo di accesso DAP

Il diagramma seguente illustra l'architettura di autenticazione con Datawiza in un ambiente ibrido.

- L'utente richiede l'accesso all'applicazione locale o ospitata nel cloud. DAP esegue il proxy della richiesta all'applicazione.

- DAP controlla lo stato di autenticazione utente. Se non è presente alcun token di sessione o il token di sessione non è valido, DAP invia la richiesta utente all'ID Entra di Microsoft per l'autenticazione.

- Microsoft Entra ID invia la richiesta utente all'endpoint specificato durante la registrazione DAP nel tenant di Microsoft Entra.

- DAP valuta i criteri e i valori degli attributi da includere nelle intestazioni HTTP inoltrate all'applicazione. DAP potrebbe chiamare il provider di identità per recuperare le informazioni per impostare correttamente i valori dell'intestazione. DAP imposta i valori di intestazione e invia la richiesta all'applicazione.

- L'utente viene autenticato e viene concesso l'accesso.

Prerequisiti

Per iniziare, è necessario:

- Una sottoscrizione di Azure.

- Se non si ha una sottoscrizione, è possibile creare un account Azure gratuito

- Un tenant di Microsoft Entra collegato alla sottoscrizione di Azure

- Docker e docker-compose sono necessari per eseguire DAP

- Le applicazioni possono essere eseguite su piattaforme, ad esempio una macchina virtuale (VM) o bare metal

- Un'applicazione locale o ospitata nel cloud per la transizione da un sistema di identità legacy a Microsoft Entra ID

- In questo esempio, DAP viene distribuito nello stesso server dell'applicazione

- L'applicazione viene eseguita in localhost: 3001. DAP proxy traffico verso l'applicazione tramite localhost: 9772

- Il traffico verso l'applicazione raggiunge DAP e viene inoltrato tramite proxy all'applicazione

Configurare Datawiza Cloud Management Console

Accedere a Datawiza Cloud Management Console (DCMC).

Creare un'applicazione in DCMC e generare una coppia di chiavi per l'app:

PROVISIONING_KEYePROVISIONING_SECRET.Per creare l'app e generare la coppia di chiavi, seguire le istruzioni in Datawiza Cloud Management Console.

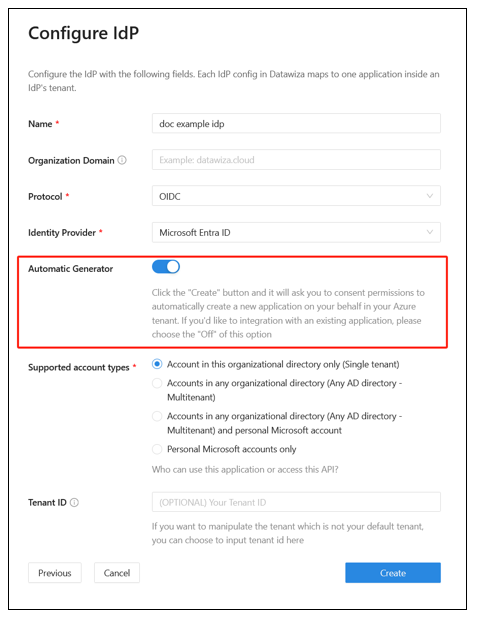

Registrare l'applicazione in Microsoft Entra ID con integrazione con un clic con Microsoft Entra ID.

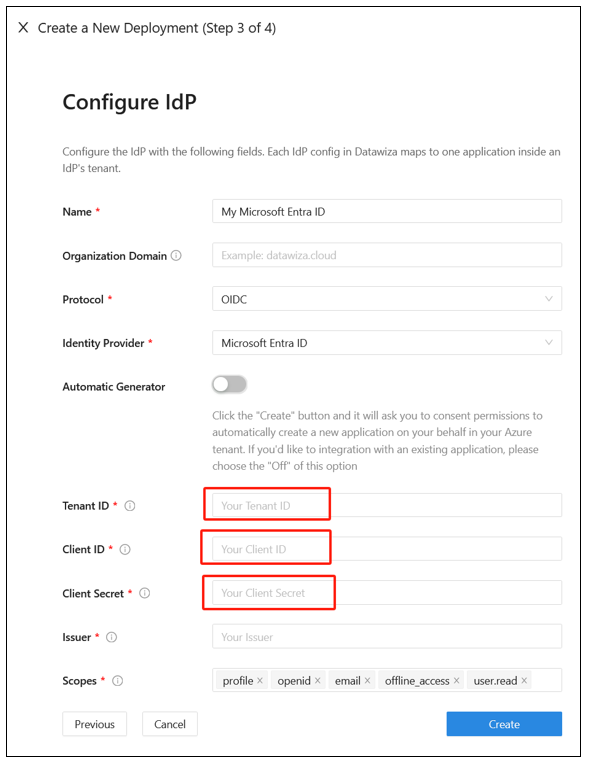

Per usare un'applicazione Web, popolare manualmente i campi modulo: ID tenant, ID client e Segreto client.

Altre informazioni: per creare un'applicazione Web e ottenere valori, vedere docs.datawiza.com per la documentazione di Microsoft Entra ID .

Eseguire DAP usando Docker o Kubernetes. L'immagine Docker è necessaria per creare un'applicazione basata su intestazioni di esempio.

- Per Kubernetes, vedere Deploy Datawiza Access Proxy with a Web App using Kubernetes (Distribuire il proxy di accesso a Datawiza con un'app Web con Kubernetes)

- Per Docker, vedere Distribuire il proxy di accesso a Datawiza con l'app

- È possibile usare il file di immagine Docker di esempio seguente docker-compose.yml:

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- Accedere al registro contenitori.

- Scaricare le immagini DAP e l'applicazione basata su intestazione in questo passaggio importante.

- Eseguire questo comando:

docker-compose -f docker-compose.yml up. - L'applicazione basata su intestazione ha abilitato l'accesso SSO con Microsoft Entra ID.

- In un browser passare all'indirizzo

http://localhost:9772/. - Viene visualizzata una pagina di accesso a Microsoft Entra.

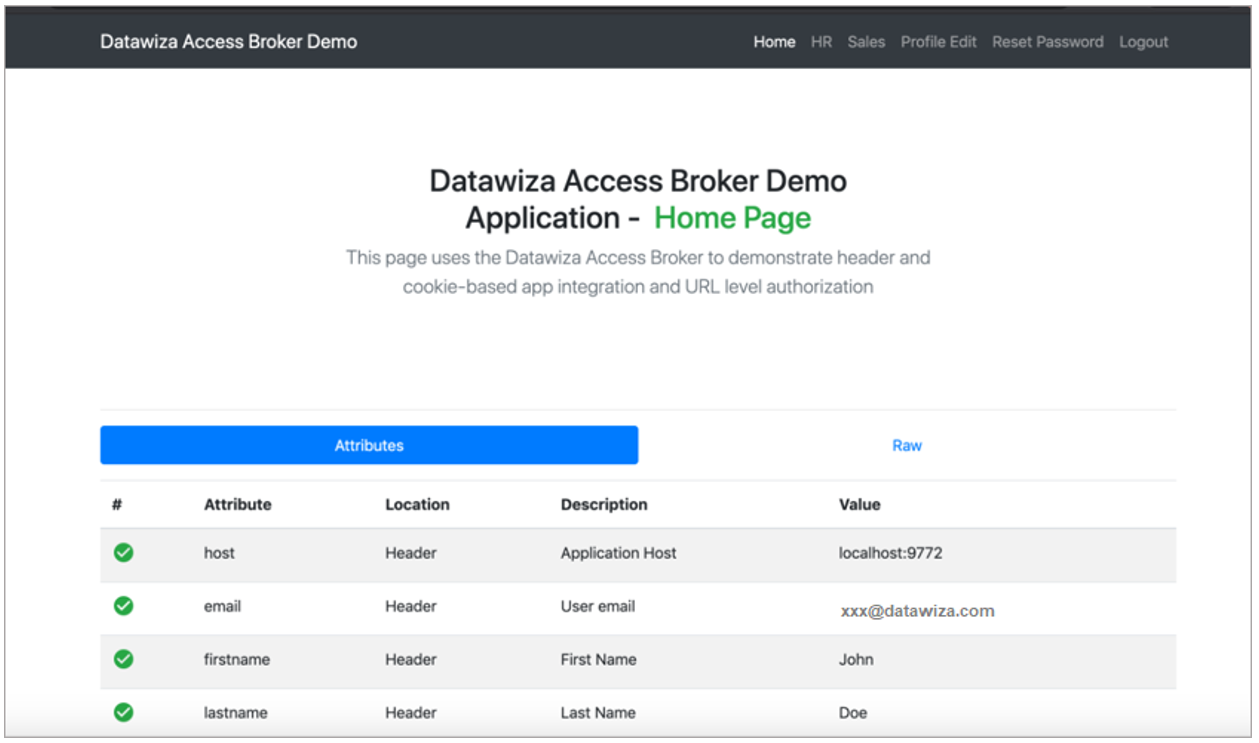

- Passare gli attributi utente all'applicazione basata su intestazione. DAP ottiene gli attributi utente dall'ID Microsoft Entra e passa gli attributi all'applicazione tramite un'intestazione o un cookie.

- Per passare attributi utente, ad esempio indirizzo di posta elettronica, nome e cognome all'applicazione basata su intestazione, vedere Passare attributi utente.

- Per confermare gli attributi utente configurati, osservare un segno di spunta verde accanto a ogni attributo.

Testare il flusso

- Passare all'URL dell'applicazione.

- DAP reindirizza l'utente alla pagina di accesso di Microsoft Entra.

- Dopo l'autenticazione, si viene reindirizzati a DAP.

- DAP valuta i criteri, calcola le intestazioni e invia all'applicazione.

- Viene visualizzata l'applicazione richiesta.

Passaggi successivi

- Esercitazione: Configurare Azure Active Directory B2C con Datawiza per fornire l'accesso ibrido sicuro

- Esercitazione: Configurare Datawiza per abilitare l'autenticazione a più fattori Di Microsoft Entra e l'accesso Single Sign-On a Oracle JD Edwards

- Esercitazione: Configurare Datawiza per abilitare l'autenticazione a più fattori Di Microsoft Entra e l'accesso Single Sign-On a Oracle PeopleSoft

- Esercitazione: Configurare Datawiza per abilitare l'autenticazione a più fattori Di Microsoft Entra e l'accesso SSO a Oracle Hyperion EPM

- Per le guide utente di Datawiza, passare a docs.datawiza.com