Esercitazione: Creare una macchina virtuale di gestione per configurare e amministrare un dominio gestito di Microsoft Entra Domain Services

Microsoft Entra Domain Services offre servizi di dominio gestiti, ad esempio aggiunta a un dominio, Criteri di gruppo, LDAP e autenticazione Kerberos/NTLM, completamente compatibili con Windows Server Active Directory. Il dominio gestito viene amministrato usando gli stessi Strumenti di amministrazione remota del server di un dominio di Active Directory Domain Services locale. Poiché Domain Services è un servizio gestito, non è possibile eseguire alcune attività amministrative, ad esempio l'uso del protocollo RDP (Remote Desktop Protocol) per connettersi ai controller di dominio.

Questa esercitazione illustra come configurare una macchina virtuale Windows Server in Azure e installare gli strumenti necessari per amministrare un dominio gestito di Domain Services.

In questa esercitazione apprenderai a:

- Identificare le attività amministrative disponibili in un dominio gestito

- Installare gli strumenti di amministrazione di Active Directory in una VM Windows Server

- Usare il Centro di amministrazione di Active Directory per eseguire attività comun

Se non si ha una sottoscrizione di Azure, creare un account prima di iniziare.

Prerequisiti

Per completare l'esercitazione, sono necessari i privilegi e le risorse seguenti:

- Una sottoscrizione di Azure attiva.

- Se non si ha una sottoscrizione di Azure, creare un account.

- Un tenant di Microsoft Entra associato alla sottoscrizione, sincronizzato con una directory locale o con una directory solo cloud.

- Un dominio gestito di Microsoft Entra Domain Services abilitato e configurato nel tenant di Microsoft Entra.

- Se necessario, seguire la prima esercitazione per creare e configurare un dominio gestito di Microsoft Entra Domain Services.

- Una VM Windows Server aggiunta al dominio gestito.

- Se necessario, seguire l'esercitazione precedente per creare una macchina virtuale Windows Server e aggiungerla a un dominio gestito.

- Un account utente membro del gruppo di amministratori controller di dominio di Microsoft Entra nel tenant di Microsoft Entra.

- Un host Azure Bastion distribuito nella rete virtuale di Domain Services.

- Se necessario, creare un host Azure Bastion.

Accedere all'interfaccia di amministrazione di Microsoft Entra

In questa esercitazione viene creata e configurata una macchina virtuale di gestione tramite l'interfaccia di amministrazione di Microsoft Entra. Per iniziare, accedere all'interfaccia di amministrazione di Microsoft Entra.

Attività amministrative disponibili in Domain Services

Domain Services fornisce un dominio gestito per l'utilizzo da parte di utenti, applicazioni e servizi. Questo approccio comporta modifiche per alcune delle attività di gestione disponibili che è possibile eseguire e per i privilegi presenti all'interno del dominio gestito. Queste attività e autorizzazioni possono essere diverse rispetto a quelle riscontrate con un normale ambiente di Active Directory Domain Services locale. Non è inoltre possibile connettersi ai controller di dominio nel dominio gestito usando Desktop remoto.

Attività amministrative che è possibile eseguire in un dominio gestito

Ai membri del gruppo AAD DC Administrators vengono concessi privilegi nel dominio gestito che consentono di eseguire attività come:

- Configurare l'oggetto Criteri di gruppo predefinito per i contenitori AADDC Computers e AADDC Users nel dominio gestito.

- Amministrare DNS nel dominio gestito.

- Creare e amministrare unità organizzative (OU) personalizzate nel dominio gestito.

- Ottenere l'accesso amministrativo ai computer aggiunti al dominio gestito.

Privilegi amministrativi non disponibili in un dominio gestito

Il dominio gestito è bloccato, quindi non si hanno privilegi per eseguire determinate attività amministrative al suo interno. Di seguito sono riportati alcuni esempi di attività che non è possibile eseguire:

- Estendere lo schema del dominio gestito.

- Connettersi ai controller di dominio per il dominio gestito usando Desktop remoto.

- Aggiungere controller di dominio al dominio gestito.

- Per il dominio gestito, non vengono concessi privilegi di amministratore di dominio o amministratore dell'organizzazione.

Accedere alla VM Windows Server

Nell'esercitazione precedente è stata creata una VM Windows Server, che è stata aggiunta al dominio gestito. Usare questa VM per installare gli strumenti di gestione. Se necessario, seguire i passaggi dell'esercitazione per creare una VM Windows Server e aggiungerla a un dominio gestito.

Nota

In questa esercitazione viene usata una VM Windows Server in Azure aggiunta al dominio gestito. È anche possibile usare un client Windows, ad esempio Windows 10, aggiunto al dominio gestito.

Per altre informazioni su come installare gli strumenti di amministrazione in un client Windows, vedere Installare gli Strumenti di amministrazione remota del server

Per iniziare, connettersi alla VM Windows Server come illustrato di seguito:

Nell'interfaccia di amministrazione di Microsoft Entra selezionare Gruppi di risorse sul lato sinistro. Scegliere il gruppo di risorse in cui è stata creata la VM, ad esempio myResourceGroup, quindi selezionare la VM, ad esempio myVM.

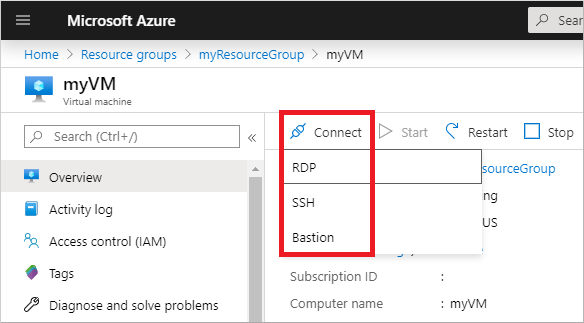

Nel riquadro Panoramica della macchina virtuale selezionare Connetti e quindi Bastion.

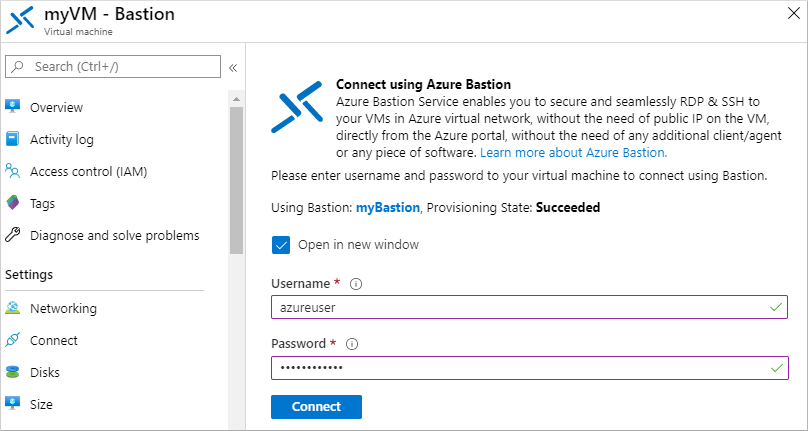

Immettere le credenziali per la macchina virtuale, quindi selezionare Connetti.

Se necessario, consentire al Web browser di aprire finestre popup per la visualizzazione della connessione Bastion. Per stabilire la connessione con la macchina virtuale sono necessari alcuni secondi.

Installare gli strumenti di amministrazione di Active Directory

Gli stessi strumenti di amministrazione vengono usati in un dominio gestito come ambienti AD DS locali, ad esempio il Centro di amministrazione di Active Directory o AD PowerShell. Questi strumenti possono essere installati come parte della funzionalità facoltativa Strumenti di amministrazione remota del server in Windows Server e nei computer client. I membri del gruppo Amministratori di AAD DC possono quindi amministrare i domini gestiti in remoto usando questi strumenti di amministrazione di AD in un computer client aggiunto al dominio gestito.

Per installare gli strumenti di amministrazione di Active Directory in una VM aggiunta al dominio, seguire questa procedura:

Se Server Manager non viene aperto per impostazione predefinita quando si accede alla macchina virtuale, selezionare il menu Start e quindi scegliere Server Manager.

Fare clic su Aggiungi ruoli e funzionalità nel riquadro Dashboard della finestra Server Manager.

Nella pagina Prima di iniziare dell'aggiunta guidata ruoli e funzionalità selezionare Avanti.

Per Tipo di installazione lasciare selezionata l'opzione Installazione basata su ruoli o basata su funzionalità e selezionare Avanti.

Nella pagina Selezione server scegliere la macchina virtuale corrente dal pool di server, ad esempio myvm.aaddscontoso.com e quindi selezionare Avanti.

Nella pagina Ruoli del server fare clic su Avanti.

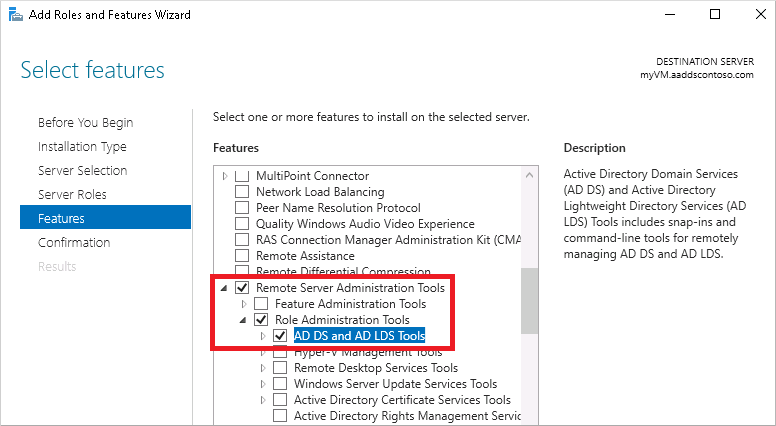

Nella pagina Funzionalità espandere il nodo Strumenti di amministrazione remota del server, quindi il nodo Strumenti di amministrazione ruoli.

Scegliere la funzionalità Strumenti per Servizi di dominio Active Directory e AD LDS nell'elenco di strumenti di amministrazione ruoli, quindi selezionare Avanti.

Nella pagina Conferma selezionare Installa. L'installazione degli strumenti di amministrazione potrebbe richiedere uno o due minuti.

Dopo aver completato correttamente l'installazione della funzionalità, selezionare Chiudi per uscire dall'Aggiunta guidata ruoli e funzionalità.

Usare gli strumenti di amministrazione di Active Directory

Una volta installati gli strumenti di amministrazione, ecco come usarli per amministrare il dominio gestito. Assicurarsi di aver eseguito l'accesso alla VM con un account utente membro del gruppo Amministratori di AAD DC.

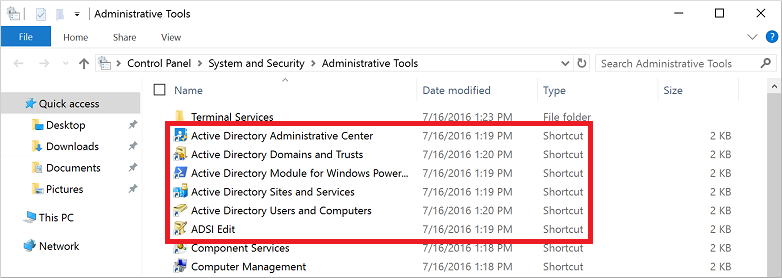

Nel menu Start selezionare Strumenti di amministrazione Windows. Sono elencati gli strumenti di amministrazione di AD installati nel passaggio precedente.

Selezionare Centro di amministrazione di Active Directory.

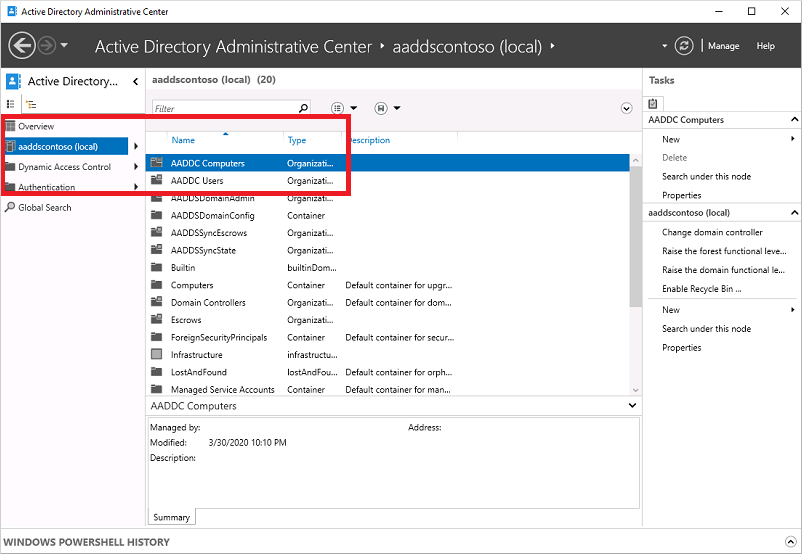

Per esplorare il dominio gestito, scegliere il nome di dominio nel riquadro sinistro, ad esempio aaddscontoso. All'inizio dell'elenco sono presenti due contenitori denominati AADDC Computers e AADDC Users.

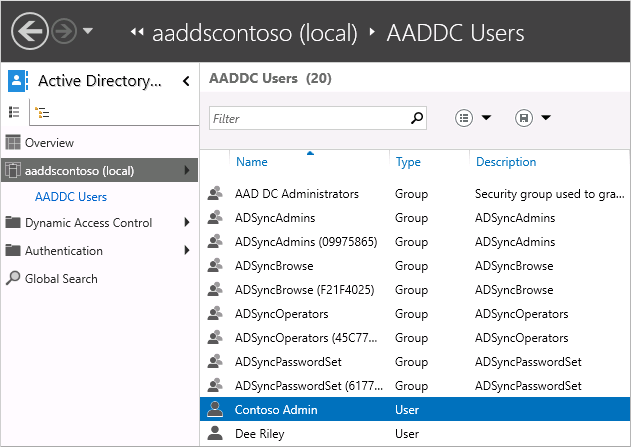

Per visualizzare gli utenti e i gruppi che appartengono al dominio gestito, selezionare il contenitore AADDC Users. In questo contenitore vengono visualizzati gli account utente e i gruppi del tenant di Microsoft Entra.

Nell'output di esempio seguente in questo contenitore vengono visualizzati un account utente denominato Contoso Admin e un gruppo per AAD DC Administrators.

Per visualizzare i computer aggiunti al dominio gestito, selezionare il contenitore AADDC Computers. Viene visualizzata una voce per la macchina virtuale corrente, ad esempio myVM. In questo contenitore AADDC Computers sono archiviati gli account computer di tutti i dispositivi aggiunti al dominio gestito.

Sono disponibili azioni comuni del Centro di amministrazione di Active Directory, ad esempio la reimpostazione della password di un account utente o la gestione dell'appartenenza ai gruppi. Queste azioni funzionano solo per utenti e gruppi creati direttamente nel dominio gestito. Le informazioni sulle identità vengono sincronizzate solo da Microsoft Entra ID a Domain Services. Non è previsto il writeback da Domain Services a Microsoft Entra ID. Non è possibile modificare le password o l'appartenenza a gruppi gestiti per gli utenti sincronizzati da Microsoft Entra ID e fare in modo che tali modifiche vengano nuovamente sincronizzate.

È anche possibile usare il modulo di Active Directory per Windows PowerShell, installato come parte degli strumenti di amministrazione, per gestire le azioni comuni nel dominio gestito.

Passaggi successivi

Questa esercitazione ha descritto come:

- Identificare le attività amministrative disponibili in un dominio gestito

- Installare gli strumenti di amministrazione di Active Directory in una VM Windows Server

- Usare il Centro di amministrazione di Active Directory per eseguire attività comun

Per interagire in sicurezza con il dominio gestito da altre applicazioni, abilitare il protocollo LDAP (Lightweight Directory Access Protocol) sicuro.