Esercitazione: Creare un trust di foresta bidirezionale in Microsoft Entra Domain Services con un dominio locale (anteprima)

È possibile creare un trust di foresta tra Microsoft Entra Domain Services e gli ambienti locali di Active Directory Domain Services. La relazione di trust tra foreste consente a utenti, applicazioni e computer di eseguire l'autenticazione in un dominio locale dal dominio gestito di Servizi di dominio o viceversa. Un trust tra foreste può aiutare gli utenti ad accedere alle risorse in scenari come:

- Ambienti in cui non è possibile sincronizzare gli hash delle password o in cui gli utenti accedono esclusivamente tramite smart card e non conoscono la password.

- Scenari ibridi che richiedono l'accesso ai domini locali.

È possibile scegliere tra tre possibili direzioni quando si crea un trust tra foreste, a seconda del modo in cui gli utenti devono accedere alle risorse. Domain Services supporta solo trust tra foreste. Un trust esterno a un dominio figlio locale non è supportato.

| Direzione attendibilità | Accesso utente |

|---|---|

| Bidirezionale (anteprima) | Consente agli utenti sia nel dominio gestito che nel dominio locale di accedere alle risorse in entrambi i domini. |

| Uscita unidirezionale | Consente agli utenti nel dominio locale di accedere alle risorse nel dominio gestito, ma non viceversa. |

| Ingresso monodirezionale (anteprima) | Consente agli utenti nel dominio gestito di accedere alle risorse nel dominio locale. |

In questa esercitazione si apprenderà come:

- Configurare DNS in un dominio di Active Directory Domain Services locale per supportare la connettività di Domain Services

- Creare una foresta di trust bidirezionale tra il dominio amministrato e il dominio locale

- Testare e convalidare la relazione di trust delle foreste per l'autenticazione e l'accesso alle risorse

Se non hai un abbonamento a Azure, crea un account prima di iniziare.

Prerequisiti

Per completare questa esercitazione, sono necessari i privilegi e le risorse seguenti:

- Una sottoscrizione di Azure attiva.

- Se non hai un abbonamento Azure, crea un account.

- Un tenant di Microsoft Entra associato al tuo abbonamento, sincronizzato con una directory locale oppure con una directory esclusivamente cloud.

- Dominio gestito di Servizi di dominio configurato con un nome di dominio DNS personalizzato e un certificato SSL valido.

- Dominio di Active Directory locale raggiungibile dal dominio gestito tramite una connessione VPN o ExpressRoute.

- Amministratore delle applicazioni e Amministratore dei gruppi nei ruoli di Microsoft Entra nel tuo tenant per modificare l'istanza di Servizi di dominio.

- Un account amministratore di dominio nel dominio locale che dispone delle autorizzazioni per creare e verificare le relazioni di trust.

Importante

È necessario usare almeno SKU Enterprise per il dominio gestito. Se necessario, modificare lo SKU per un dominio gestito.

Accedere all'interfaccia di amministrazione di Microsoft Entra

In questa esercitazione, crei e configuri il trust foresta in uscita dai Servizi di Dominio utilizzando il centro di amministrazione di Microsoft Entra. Per iniziare, accedere prima all'interfaccia di amministrazione di Microsoft Entra .

Considerazioni sulla rete

La rete virtuale che ospita la foresta dei Servizi di dominio richiede una connessione VPN o ExpressRoute alla tua istanza locale di Active Directory. Le applicazioni e i servizi necessitano anche della connettività di rete alla rete virtuale che ospita la foresta di Servizi di dominio. La connettività di rete alla foresta di Servizi di dominio deve essere sempre attiva e stabile; in caso contrario, gli utenti potrebbero non eseguire l'autenticazione o l'accesso alle risorse.

Prima di configurare un trust di foresta in Servizi di dominio, è importante assicurarsi che la rete tra Azure e l'ambiente on-premise soddisfi i requisiti seguenti:

- Assicurarsi che le porte del firewall consentano il traffico necessario per creare e usare un trust. Per altre informazioni sulle porte da aprire per l'uso di un trust, vedere Configurare le impostazioni del firewall per i trust di Active Directory Domain Services.

- Usare indirizzi IP privati. Non fare affidamento su DHCP con assegnazione di indirizzi IP dinamici.

- Evitare la sovrapposizione degli spazi di indirizzi IP per consentire il peering e il routing della rete virtuale per comunicare correttamente tra Azure e l'ambiente locale.

- Una rete virtuale di Azure richiede una subnet gateway per configurare una VPN da sito a sito (S2S) di Azure o una connessione ExpressRoute.

- Creare subnet con indirizzi IP sufficienti per supportare lo scenario.

- Assicurarsi che Domain Services abbia una subnet specifica, non condividere questa subnet di rete virtuale con le macchine virtuali e i servizi dell'applicazione.

- Le reti virtuali con peering non sono transitive.

- Per utilizzare la trust della foresta di Azure Domain Services con l'ambiente locale di Active Directory Domain Services, i peering di rete virtuale di Azure devono essere creati tra tutte le reti virtuali che si desidera utilizzare.

- Fornire connettività di rete continua alla foresta Active Directory locale. Non usare connessioni su richiesta.

- Assicurarsi che la risoluzione dei nomi DNS sia continua tra il nome della foresta dei Servizi di dominio e quello della foresta locale di Active Directory.

Configurare IL DNS nel dominio locale

Per risolvere correttamente il dominio gestito dall'ambiente locale, potrebbe essere necessario aggiungere server d'inoltro ai server DNS esistenti. Per configurare l'ambiente locale per comunicare con il dominio gestito, completare i passaggi seguenti da una workstation di gestione per il dominio di Active Directory Domain Services locale:

Selezionare Avvia>Strumenti di Amministrazione>DNS.

Selezionare la zona DNS, ad esempio aaddscontoso.com.

Selezionare Inoltro condizionale, quindi selezionare con il tasto destro e scegliere Nuovo Inoltro condizionale...

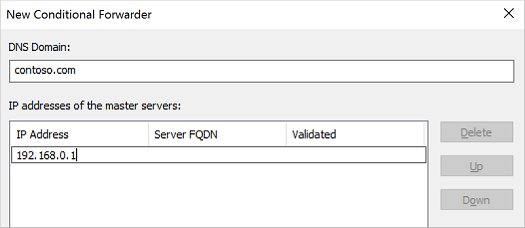

Immettere l'altro dominio DNS , ad esempio contoso.com, quindi immettere gli indirizzi IP dei server DNS per tale spazio dei nomi, come illustrato nell'esempio seguente:

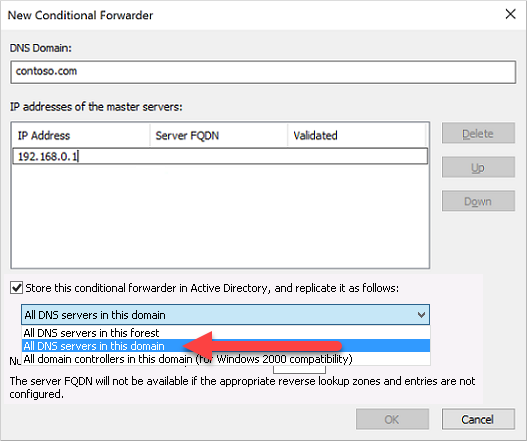

Selezionare la casella per Archiviare questo server d'inoltro condizionale in Active Directory e replicarlo come segue, quindi selezionare l'opzione per Tutti i server DNS in questo dominio, come illustrato nell'esempio seguente:

Importante

Se il server d'inoltro condizionale viene archiviato nella foresta anziché nel dominio , il server d'inoltro condizionale ha esito negativo.

Per creare l'inoltro condizionale, selezionare OK.

Creare un trust tra foreste bidirezionale nel dominio locale

Il dominio di Active Directory Domain Services locale richiede un trust tra foreste bidirezionale per il dominio gestito. Questo trust deve essere creato manualmente nel dominio di Active Directory Domain Services locale; non può essere creato dall'interfaccia di amministrazione di Microsoft Entra.

Per configurare un trust bidirezionale nel dominio di Active Directory Domain Services locale, completare la procedura seguente come amministratore di dominio da una workstation di gestione per il dominio di Active Directory Domain Services locale:

- Selezionare Start>Strumenti di amministrazione>Active Directory Domains and Trusts.

- Fare clic con il pulsante destro del mouse sul dominio, ad esempio onprem.contoso.com, quindi selezionare Proprietà.

- Scegliere la scheda Fiducie, quindi Nuova Fiducia.

- Immettere il nome di dominio di Domain Services, ad esempio aaddscontoso.com, quindi selezionare Avanti.

- Selezionare l'opzione per creare un trust Foresta, quindi creare un trust bidirezionale.

- Scegliere di creare l'attendibilità solo per questo dominio . Nel passaggio successivo si crea l'attendibilità nell'interfaccia di amministrazione di Microsoft Entra per il dominio gestito.

- Scegliere di usare autenticazione a livello di foresta, quindi immettere e confermare una password di attendibilità. Questa stessa password viene immessa anche nell'interfaccia di amministrazione di Microsoft Entra nella sezione successiva.

- Passare attraverso le finestre successive con le opzioni predefinite, quindi scegliere l'opzione per No, non confermare l'attestazione dell'attendibilità in uscita.

- Selezionare Fine.

Se il trust della foresta non è più necessario per un determinato contesto, completare la procedura seguente come amministratore di dominio per rimuoverlo dal dominio on-premise:

- Selezionare Start>Strumenti di amministrazione>Active Directory Domains and Trusts.

- Fare clic con il pulsante destro del mouse sul dominio, ad esempio onprem.contoso.com, quindi selezionare Proprietà.

- Scegli la scheda Attendibilità, quindi Domini che si fidano di questo dominio (attendibilità in ingresso), clicca sull'attendibilità da rimuovere e poi clicca su Rimuovi.

- Nella scheda Trusts, in Domini fidati da questo dominio (trust uscente), fare clic sul trust da rimuovere e quindi fare clic su Rimuovi.

- Fare clic su No, rimuovere solo l'attendibilità dal dominio locale.

Creare un trust bidirezionale tra foreste nei Servizi di dominio Active Directory

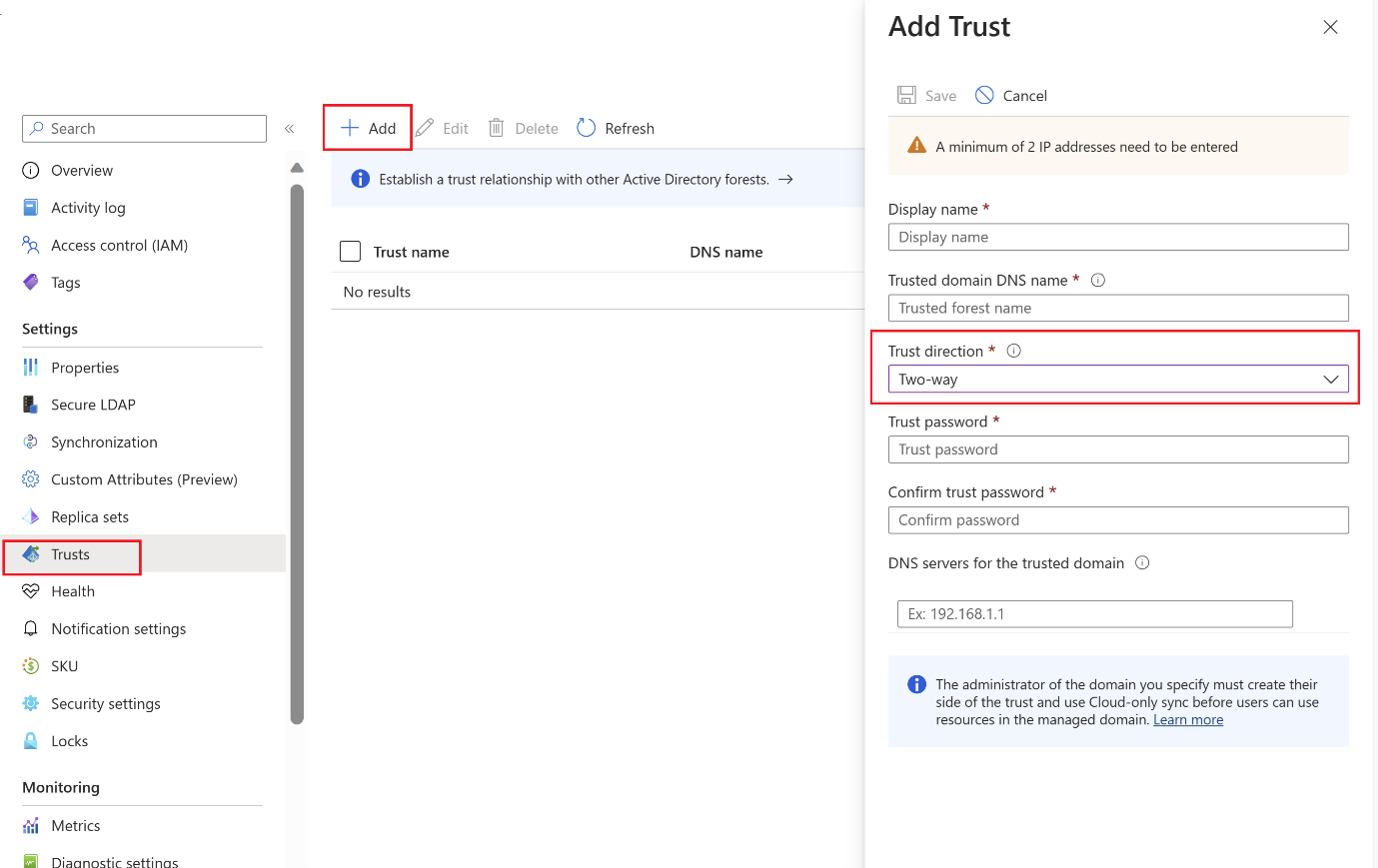

Per creare l'attendibilità bidirezionale per il dominio gestito nell'interfaccia di amministrazione di Microsoft Entra, seguire questa procedura:

Nell'interfaccia di amministrazione di Microsoft Entra cercare e selezionare Microsoft Entra Domain Services, quindi selezionare il dominio gestito, ad esempio aaddscontoso.com.

Dal menu sul lato sinistro del dominio gestito selezionare Trusts, quindi scegliere di + Aggiungi un trust.

Selezionare Bidirezionale come direzione di attendibilità.

Immettere un nome visualizzato che identifichi il trust, quindi il nome DNS della foresta attendibile locale, ad esempio onprem.contoso.com.

Provvedi a fornire la stessa password di trust usata per configurare il trust della foresta in entrata per il dominio locale dei Servizi di dominio Active Directory nella sezione precedente.

Fornire almeno due server DNS per il dominio di Active Directory Domain Services locale, ad esempio 10.1.1.4 e 10.1.1.5.

Quando si è pronti, Salva il trust di foresta in uscita.

Se il trust della foresta non è più necessario per un ambiente specifico, completare i seguenti passaggi per rimuoverlo da Servizi di Dominio:

- Nell'interfaccia di amministrazione di Microsoft Entra cercare e selezionare Microsoft Entra Domain Services, quindi selezionare il dominio gestito, ad esempio aaddscontoso.com.

- Dal menu sul lato sinistro del dominio gestito selezionare Trusts, scegliere l'attendibilità e fare clic su Rimuovi.

- Specificare la stessa password di fiducia utilizzata per configurare la trust forest e fare clic su OK.

Convalidare l'autenticazione delle risorse

Gli scenari comuni seguenti consentono di verificare che il trust di foresta autentichi correttamente gli utenti e l'accesso alle risorse.

- Autenticazione utente locale dalla foresta dei Servizi di dominio

- Accedere alle risorse nella foresta dei servizi di dominio utilizzando l'utente in sede

Autenticazione utente in locale dalla foresta dei Servizi di dominio

È necessario avere una macchina virtuale Windows Server aggiunta al dominio gestito. Utilizzare questa macchina virtuale per testare che l'utente in sede possa eseguire l'autenticazione su una macchina virtuale. Se necessario, creare una macchina virtuale Windows e aggiungerla al dominio gestito.

Connettersi alla macchina virtuale Windows Server aggiunta alla foresta di Servizi di dominio usando azure Bastion e le credenziali di amministratore di Servizi di dominio.

Aprire un prompt dei comandi e usare il comando

whoamiper visualizzare il nome distinto dell'utente attualmente autenticato:whoami /fqdnUsare il comando

runasper eseguire l'autenticazione come utente dal dominio locale. Nel comando seguente sostituireuserUpn@trusteddomain.comcon l'UPN di un utente dal dominio locale attendibile. Il comando richiede la password dell'utente:Runas /u:userUpn@trusteddomain.com cmd.exeSe l'autenticazione ha esito positivo, viene aperto un nuovo prompt dei comandi. Il titolo del nuovo prompt dei comandi include

running as userUpn@trusteddomain.com.Usare

whoami /fqdnnel nuovo prompt dei comandi per visualizzare il nome distinto dell'utente autenticato da Active Directory locale.

Accedere alle risorse nella foresta di Servizi di dominio usando l'utente locale

Dalla macchina virtuale Windows Server aggiunta alla foresta di Servizi di dominio è possibile testare gli scenari. Ad esempio, è possibile verificare se un utente che accede al dominio locale può accedere alle risorse nel dominio gestito. Gli esempi seguenti illustrano scenari di test comuni.

Abilitare la condivisione di file e stampanti

Connettersi alla macchina virtuale Windows Server aggiunta alla foresta di Servizi di dominio usando azure Bastion e le credenziali di amministratore di Servizi di dominio.

Aprire Impostazioni di Windows.

Cercare e selezionare Network and Sharing Center.

Scegli l'opzione per modificare le impostazioni avanzate di condivisione.

Nel Profilo di dominio, selezionare Attivare la condivisione di file e stampanti e poi Salva modifiche.

Chiudi Centro connessioni di rete e condivisione.

Creare un gruppo di sicurezza e aggiungere membri

Aprire Utenti e computer di Active Directory.

Fare clic con il tasto destro sul nome di dominio, scegliere Nuovoe quindi selezionare Unità organizzativa.

Nella casella nome digitare LocalObjects, quindi selezionare OK.

Selezionare e fare clic con il pulsante destro del mouse su LocalObjects nel riquadro di spostamento. Selezionare Nuovo e quindi Gruppo.

Digitare FileServerAccess nella casella Nome gruppo . Per Ambito gruppo, selezionare Locale di dominio, quindi scegliere OK.

Nel riquadro del contenuto fare doppio clic su FileServerAccess. Selezionare i Membri, scegliere Aggiungi, quindi selezionare Sedi.

Selezionare Active Directory locale dalla visualizzazione Posizione, quindi scegliere OK.

Digitare utenti del dominio nella casella Immettere i nomi degli oggetti per selezionare. Selezionare Controlla nomi, specificare le credenziali per Active Directory locale, quindi selezionare OK.

Nota

È necessario specificare le credenziali perché la relazione di fiducia è unidirezionale. Ciò significa che gli utenti del dominio gestito di Servizi di dominio non possono accedere alle risorse o cercare utenti o gruppi nel dominio attendibile (locale).

Il gruppo Domain Users dalla versione locale di Active Directory deve essere membro del gruppo FileServerAccess. Selezionare OK per salvare il gruppo e chiudere la finestra.

Creare una condivisione di file per l'accesso tra foreste

- Nella macchina virtuale Windows Server aggiunta alla foresta di Servizi di dominio creare una cartella e specificare un nome, ad esempio CrossForestShare.

- Selezionare la cartella con il pulsante destro del mouse e scegliere Proprietà.

- Selezionare la scheda Sicurezza, quindi scegliere Modifica.

- Nella finestra di dialogo Autorizzazioni per CrossForestShare selezionare Aggiungi.

- Digitare FileServerAccess in Immettere i nomi degli oggetti da selezionare, quindi selezionare OK.

- Selezionare FileServerAccess dall'elenco Gruppi o nomi utente. Nell'elenco Autorizzazioni per FileServerAccess, scegli Consenti per le autorizzazioni Modifica e Scrittura, quindi seleziona OK.

- Selezionare la scheda Condivisione, quindi scegliere Condivisione avanzata....

- Scegliere Condividi questa cartella, quindi immettere un nome memorabile per la condivisione file in Nome condivisione, ad esempio CrossForestShare.

- Selezionare Autorizzazioni. Nell'elenco Autorizzazioni per Tutti, scegliere Consenti per l'autorizzazione Modifica.

- Selezionare OK due volte e quindi Chiudi.

Convalidare l'autenticazione tra foreste in una risorsa

Accedi a un computer Windows connesso al tuo Active Directory locale usando un account utente di quest'ultimo.

Usando Esplora File di Windows, collegarsi alla condivisione che hai creato utilizzando il nome host completo e la condivisione, ad esempio

\\fs1.aaddscontoso.com\CrossforestShare.Per convalidare l'autorizzazione di scrittura, selezionare con il pulsante destro del computer nella cartella, scegliere Nuovo, quindi selezionare documento di testo. Usare il nome predefinito Nuovo documento di testo.

Se le autorizzazioni di scrittura sono impostate correttamente, viene creato un nuovo documento di testo. Completare i passaggi seguenti per aprire, modificare ed eliminare il file in base alle esigenze.

Per convalidare l'autorizzazione di lettura, aprire Nuovo documento di testo.

Per convalidare l'autorizzazione di modifica, aggiungere testo al file e chiudere Blocco Note. Quando viene richiesto di salvare le modifiche, scegliere Salva.

Per convalidare l'autorizzazione di eliminazione, selezionare Nuovo documento di testo e scegliere Elimina. Scegliere sì per confermare l'eliminazione del file.

Passaggi successivi

In questa esercitazione si è appreso come:

- Configurare DNS in un ambiente di Active Directory Domain Services locale per supportare la connettività di Domain Services

- Creare un trust tra foreste in ingresso unidirezionale in un ambiente di Active Directory Domain Services locale

- Creare un trust forestale unidirezionale in uscita nei Servizi di dominio

- Testare e convalidare la relazione di trust per l'autenticazione e l'accesso alle risorse

Per ulteriori informazioni concettuali sulle foreste nei Servizi di dominio, vedere Come funzionano i trust tra foreste nei Servizi di dominio?.