Abilitare i controlli di sicurezza e DNS per Microsoft Entra Domain Services

La sicurezza e i controlli DNS di Microsoft Entra consentono ad Azure di trasmettere gli eventi alle risorse di destinazione. Queste risorse includono Archiviazione di Azure, aree di lavoro di Azure Log Analytics o Hub eventi di Azure. Dopo aver abilitato gli eventi di controllo di sicurezza, Domain Services invia tutti gli eventi controllati per la categoria selezionata alla risorsa di destinazione.

È possibile archiviare gli eventi in Archiviazione di Azure e trasmettere eventi al software di informazioni di sicurezza e gestione degli eventi (SIEM) (o ad altro software equivalente) tramite Hub eventi di Azure, oppure eseguire analisi personalizzate e usare le aree di lavoro di Azure Log Analytics dall'Interfaccia di amministrazione di Microsoft Entra.

Destinazioni di controllo di sicurezza

È possibile usare Archiviazione di Azure, Hub eventi di Azure o aree di lavoro di Azure Log Analytics come risorsa di destinazione per i controlli di sicurezza di Domain Services. Queste destinazioni possono essere combinate. Ad esempio, è possibile usare Archiviazione di Azure per l'archiviazione degli eventi di controllo di sicurezza, ma un'area di lavoro Log Analytics di Azure per analizzare e segnalare le informazioni a breve termine.

La tabella seguente illustra gli scenari per ogni tipo di risorsa di destinazione.

Importante

È necessario creare la risorsa di destinazione prima di abilitare i controlli di sicurezza di Domain Services. È possibile creare queste risorse usando l'Interfaccia di amministrazione di Microsoft Entra, Azure PowerShell o l'interfaccia della riga di comando di Azure.

| Risorsa di destinazione | Scenario |

|---|---|

| Archiviazione di Azure | Questa destinazione deve essere usata quando è necessario archiviare gli eventi di controllo di sicurezza a scopo di archiviazione. Altre destinazioni possono essere usate per scopi di archiviazione, ma tali destinazioni offrono funzionalità aggiuntive rispetto alla necessità primaria di archiviazione. Prima di abilitare gli eventi di controllo di sicurezza di Domain Services, creare prima di tutto un account di archiviazione di Azure. |

| Hub eventi di Azure | Questa destinazione deve essere usata quando l’esigenza primaria è quella di condividere eventi di controllo di sicurezza con software aggiuntivi, ad esempio software di analisi dei dati o software di informazioni di sicurezza e gestione degli eventi (SIEM). Prima di abilitare gli eventi di controllo di sicurezza di Domain Services, creare un hub eventi usando l'Interfaccia di amministrazione di Microsoft Entra |

| Area di lavoro Azure Log Analytics | Questa destinazione deve essere usata quando l’esigenza primaria è quella di analizzare ed esaminare direttamente i controlli sicuri dall'Interfaccia di amministrazione di Microsoft Entra. Prima di abilitare gli eventi di controllo di sicurezza di Domain Services, creare un’area di lavoro Log Analytics nell'Interfaccia di amministrazione di Microsoft Entra. |

Abilitare gli eventi di controllo di sicurezza tramite l'Interfaccia di amministrazione di Microsoft Entra

Per abilitare gli eventi di controllo di sicurezza di Domain Services tramite l'Interfaccia di amministrazione di Microsoft Entra, completare i passaggi seguenti.

Importante

I controlli di sicurezza di Domain Services non sono retroattivi. Non è possibile recuperare o riprodurre eventi dal passato. Domain Services può inviare solo eventi che si verificano dopo l'abilitazione dei controlli di sicurezza.

-

Accedere all’interfaccia di amministrazione di Microsoft Entra come amministratore globale.

Cercare e selezionare Microsoft Entra Domain Services. Scegliere il dominio gestito, ad esempio aaddscontoso.com.

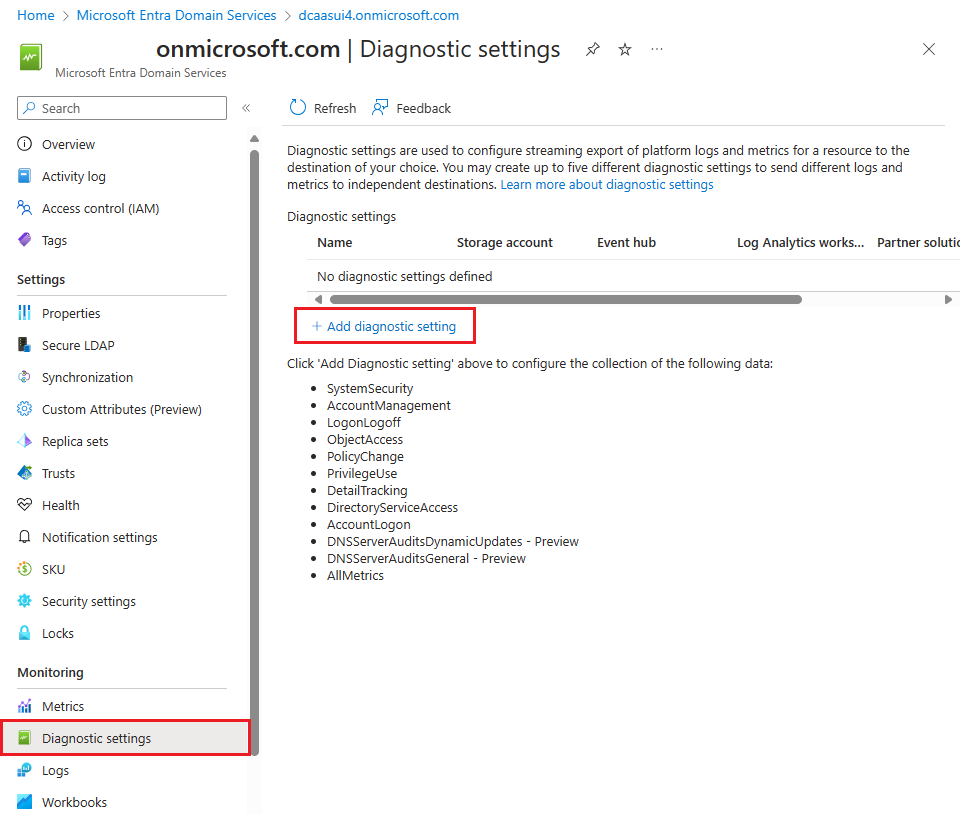

Nella finestra Domain Services, selezionare Impostazioni di diagnostica sul lato sinistro.

Per impostazione predefinita non è configurata nessuna diagnostica. Per iniziare, selezionare Aggiungere impostazione di diagnostica.

Immettere un nome per la configurazione di diagnostica, ad esempio aadds-auditing.

Selezionare la casella relativa alla destinazione di controllo DNS o di sicurezza desiderata. È possibile scegliere tra un'area di lavoro Log Analytics, un account di archiviazione di Azure, un hub eventi di Azure o una soluzione partner. Queste risorse di destinazione devono già esistere nella sottoscrizione di Azure. Non è possibile creare le risorse di destinazione in questa procedura guidata.

- Aree di lavoro di Azure Log Analytics

- Selezionare Invia a Log Analytics, quindi scegliere la sottoscrizione e l'area di lavoro Log Analytics da usare per archiviare gli eventi di controllo.

- Archiviazione di Azure

- Selezionare Archivia in un account di archiviazione, quindi selezionare Configurare.

- Selezionare la sottoscrizione e l'account di archiviazione da usare per archiviare gli eventi di controllo.

- Quando si è pronti, scegliere OK.

- Hub eventi di Azure

- Selezionare Flusso in un hub eventi, quindi scegliere Configurare.

- Selezionare la sottoscrizione e lo spazio dei nomi dell'hub eventi. Se necessario, scegliere anche un nome dell'hub eventi e quindi il nome dei criteri dell'hub eventi.

- Quando si è pronti, scegliere OK.

- Soluzione partner

- Selezionare Invia a soluzione partner, quindi scegliere la sottoscrizione e ladestinazione da usare per archiviare gli eventi di controllo.

- Aree di lavoro di Azure Log Analytics

Selezionare le categorie di log da includere per la risorsa di destinazione specifica. Se si inviano eventi di controllo a un account di archiviazione di Azure, è anche possibile configurare criteri di conservazione che definiscano il numero di giorni in cui mantenere dati. Un'impostazione predefinita di 0 mantiene tutti i dati e non ruota gli eventi dopo un periodo di tempo.

È possibile selezionare diverse categorie di log per ogni risorsa di destinazione all'interno di una singola configurazione. Questa possibilità consente di scegliere le categorie di log da mantenere per Log Analytics e, ad esempio, le categorie di log da archiviare.

Al termine, selezionare Salva per eseguire il commit delle modifiche. Le risorse di destinazione iniziano a ricevere eventi di controllo di Domain Services subito dopo il salvataggio della configurazione.

Abilitare gli eventi di controllo di sicurezza e DNS con Azure PowerShell

Per abilitare gli eventi di controllo di sicurezza e DNS di Domain Services tramite Azure PowerShell, completare i passaggi seguenti. Se necessario, per prima cosa installare il modulo Azure PowerShell e connettersi alla sottoscrizione di Azure.

Importante

I controlli di Domain Services non sono retroattivi. Non è possibile recuperare o riprodurre eventi dal passato. Domain Services può inviare solo eventi che si verificano dopo l'abilitazione dei controlli.

Eseguire l’autenticazione alla sottoscrizione di Azure usando il cmdlet Connect-AzAccount. Quando richiesto, immettere le credenziali del proprio account.

Connect-AzAccountCreare la risorsa di destinazione per gli eventi di controllo.

Aree di lavoro Log Analytics di Azure - Creare un'area di lavoro Log Analytics con Azure PowerShell.

Archiviazione di Azure - Creare un account di archiviazione usando Azure PowerShell

Hub eventi di Azure - Creare un hub eventi con Azure PowerShell. Potrebbe anche essere necessario usare il cmdlet New-AzEventHubAuthorizationRule per creare una regola di autorizzazione che concede le autorizzazioni di Domain Services allo spazio dei nomi dell'hub eventi. La regola di autorizzazione deve includere i diritti Gestione, Ascolto e Invio.

Importante

Assicurarsi di impostare la regola di autorizzazione nello spazio dei nomi dell'hub eventi e non nell'hub eventi stesso.

Ottenere l'ID risorsa per il dominio gestito di Domain Services usando il cmdlet Get-AzResource. Creare una variabile denominata $aadds. ResourceId che contenga il valore:

$aadds = Get-AzResource -name aaddsDomainNameConfigurare le impostazioni di Diagnostica di Azure usando il cmdlet Set-AzDiagnosticSetting per usare la risorsa di destinazione per gli eventi di controllo di Microsoft Entra Domain Services. Negli esempi seguenti la variabile $aadds. ResourceId viene usata dal passaggio precedente.

Archiviazione di Azure - Sostituire storageAccountId con il nome dell'account di archiviazione:

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $trueHub eventi di Azure - Sostituire eventHubName con il nome dell'hub eventi e eventHubRuleId con l'ID della regola di autorizzazione:

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $trueAree di lavoro di Log Analytics di Azure - Sostituire workspaceId con l'ID dell'area di lavoro Log Analytics:

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

Eseguire query e visualizzare gli eventi di controllo di sicurezza e DNS con Monitoraggio di Azure

Le aree di lavoro di Log Analytics consentono di visualizzare e analizzare gli eventi di controllo di sicurezza e DNS usando Monitoraggio di Azure e il linguaggio di query Kusto. Questo linguaggio di query è progettato per l'uso in sola lettura e offre funzionalità di analisi avanzate con una sintassi facile da leggere. Per altre informazioni su come iniziare a usare i linguaggi di query Kusto, vedere gli articoli seguenti:

- Documentazione di Monitoraggio di Azure

- Introduzione a Log Analytics in Monitoraggio di Azure

- Introduzione alle query su log in Monitoraggio di Azure

- Creare e condividere i dashboard dei dati di Log Analytics

È possibile usare le query di esempio seguenti per avviare l'analisi degli eventi di controllo da Domain Services.

Query di esempio 1

Visualizzare tutti gli eventi di blocco account negli ultimi sette giorni:

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

Query di esempio 2

Visualizzare tutti gli eventi di blocco account (4740) compresi tra il 3 giugno 2020 alle ore 9:00 e il 10 giugno 2020 a mezzanotte, ordinati in ordine crescente per data e ora:

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

Query di esempio 3

Visualizzare gli eventi di accesso all'account di sette giorni fa (da adesso) per l'account denominato utente:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

Query di esempio 4

Visualizzare gli eventi di accesso all'account di sette giorni fa a partire da adesso per l'account denominato utente che ha tentato di accedere usando una password non valida (0xC0000006a):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Query di esempio 5

Visualizzare gli eventi di accesso all'account di sette giorni fa a partire da adesso per l'account denominato utente che ha tentato di accedere mentre l’account era bloccato (0xC0000234):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Query di esempio 6

Visualizzare il numero di eventi di accesso all'account di sette giorni fa a partire da adesso per tutti i tentativi di accesso che si sono verificati per tutti gli utenti bloccati:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

Controllare le categorie di eventi di sicurezza e DNS

I controlli di sicurezza e DNS di Domain Services sono allineati al controllo tradizionale per i controller di dominio di Active Directory Domain Services tradizionali. Negli ambienti ibridi è possibile riutilizzare i modelli di controllo esistenti in modo che la stessa logica possa essere usata durante l'analisi degli eventi. A seconda dello scenario che è necessario risolvere o analizzare, è possibile impostare come destinazione le diverse categorie di eventi di controllo.

Sono disponibili le categorie di eventi di controllo seguenti:

ID evento per categoria

I controlli di sicurezza e DNS di Domain Services registrano gli ID evento seguenti quando l'azione specifica attiva un evento controllabile:

| Nome categoria evento | ID evento |

|---|---|

| Sicurezza dell'accesso agli account | 4767, 4774, 4775, 4776, 4777 |

| Sicurezza della gestione degli account | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| Sicurezza del rilevamento dei dettagli | None |

| Server DNS. | 513-523, 525-531, 533-537, 540-582 |

| Sicurezza dell'accesso DS | 5136, 5137, 5138, 5139, 5141 |

| Sicurezza di accesso-disconnessione | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| Sicurezza dell'accesso a oggetti | None |

| Sicurezza delle modifiche ai criteri | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| Sicurezza dell'uso dei privilegi | 4985 |

| Sicurezza del sistema | 4612, 4621 |

Passaggi successivi

Per informazioni specifiche su Kusto, vedere gli articoli seguenti:

- Panoramica del linguaggio di query di Kusto.

- Esercitazione su Kusto per acquisire familiarità con le nozioni di base sulle query.

- Query di esempio che consentono di apprendere nuovi modi di visualizzare i dati.

- Procedure consigliate di Kusto per ottimizzare le query e ottenere risultati positivi.