Aggiungere una macchina virtuale SUSE Linux Enterprise a un dominio gestito di Microsoft Entra Domain Services

Per consentire agli utenti di accedere alle macchine virtuali (VM) in Azure usando un singolo set di credenziali, è possibile aggiungere macchine virtuali a un dominio gestito di Microsoft Entra Domain Services. Quando si aggiunge una macchina virtuale a un dominio gestito di Servizi di dominio, è possibile usare account utente e credenziali dal dominio per accedere e gestire i server. Le appartenenze ai gruppi del dominio gestito vengono applicate anche per consentire di controllare l'accesso ai file o ai servizi nella macchina virtuale.

Questo articolo illustra come aggiungere una macchina virtuale SUSE Linux Enterprise (SLE) a un dominio gestito.

Prerequisiti

Per completare l'esercitazione, sono necessari i privilegi e le risorse seguenti:

- Una sottoscrizione di Azure attiva.

- Se non si ha una sottoscrizione di Azure, creare un account.

- Un tenant di Microsoft Entra associato alla sottoscrizione, sincronizzato con una directory locale o con una directory solo cloud.

- Un dominio gestito di Microsoft Entra Domain Services abilitato e configurato nel tenant di Microsoft Entra.

- Se necessario, seguire la prima esercitazione per creare e configurare un dominio gestito di Microsoft Entra Domain Services.

- Un account utente che fa parte del dominio gestito.

- Nomi univoci di macchine virtuali Linux con un massimo di 15 caratteri per evitare nomi troncati che potrebbero causare conflitti in Active Directory.

Creare e connettersi a una macchina virtuale Linux SLE

Se si dispone di una macchina virtuale Linux SLE esistente in Azure, connettersi con SSH, quindi continuare con il passaggio successivo per iniziare a configurare la macchina virtuale.

Se è necessario creare una macchina virtuale Linux SLE o creare una macchina virtuale di test da usare con questo articolo, è possibile usare uno dei metodi seguenti:

- Interfaccia di amministrazione di Microsoft Entra

- Interfaccia della riga di comando di Azure

- Azure PowerShell

Quando si crea la macchina virtuale, prestare attenzione alle impostazioni della rete virtuale per assicurarsi che la macchina virtuale possa comunicare con il dominio gestito:

- Distribuire la macchina virtuale nella stessa rete virtuale con peering in cui è stato abilitato Microsoft Entra Domain Services.

- Distribuire la macchina virtuale in una subnet diversa rispetto al dominio gestito di Microsoft Entra Domain Services.

Dopo aver distribuito la macchina virtuale, seguire la procedura per connettersi alla macchina virtuale tramite SSH.

Configurare il file hosts

Per assicurarsi che il nome host della macchina virtuale sia configurato correttamente per il dominio gestito, modificare il file /etc/hosts e impostare il nome host:

sudo vi /etc/hosts

Nel file hosts aggiornare l'indirizzo localhost. Nell'esempio seguente :

- aaddscontoso.com è il nome di dominio DNS del dominio gestito.

- linux-q2gr è il nome host della macchina virtuale SLE che si sta aggiungendo al dominio gestito.

Aggiornare questi nomi con i propri valori:

127.0.0.1 linux-q2gr linux-q2gr.aaddscontoso.com

Al termine, salvare ed uscire dal file hosts usando il :wq comando dell'editor.

Aggiungere una macchina virtuale al dominio gestito usando SSSD

Per aggiungere il dominio gestito usando SSSD e il modulo Gestione accesso utente di YaST, seguire questa procedura:

Installare il modulo YaST gestione accesso utente:

sudo zypper install yast2-auth-clientAprire YaST.

Per usare correttamente l'individuazione automatica DNS in un secondo momento, configurare gli indirizzi IP del dominio gestito (il server Active Directory) come server dei nomi per il client.

In YaST selezionare > di rete di sistema.

Selezionare la scheda nome host/DNS, quindi immettere uno o più indirizzi IP del dominio gestito nella casella di testo Name Server 1. Questi indirizzi IP vengono visualizzati nella finestra Proprietà dell'interfaccia di amministrazione di Microsoft Entra per il dominio gestito, ad esempio 10.0.2.4 e 10.0.2.5.

Aggiungere indirizzi IP del dominio gestito e quindi selezionare OK.

Nella finestra principale di YaST scegliere >di rete.

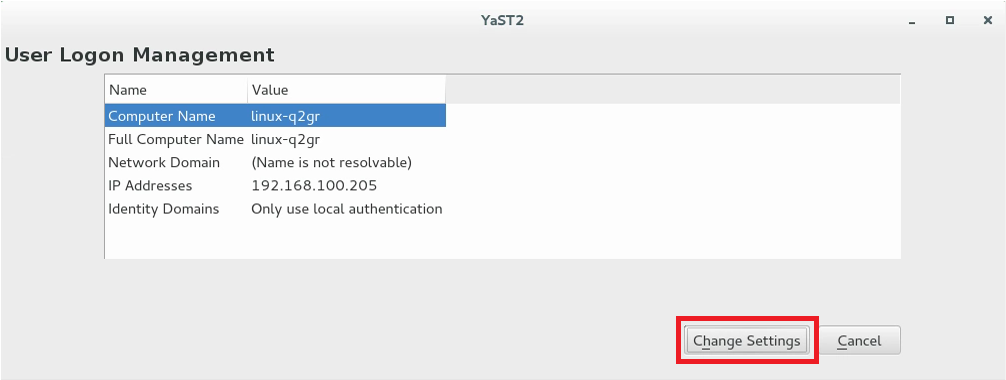

Il modulo viene aperto con una panoramica che mostra diverse proprietà di rete del computer e il metodo di autenticazione attualmente in uso, come illustrato nello screenshot di esempio seguente:

Per avviare la modifica, selezionare Modifica impostazioni.

Per aggiungere la macchina virtuale al dominio gestito, seguire questa procedura:

Nella finestra di dialogo selezionare Aggiungi dominio.

Specificare il nome di dominio corretto, ad esempio aaddscontoso.com, quindi specificare i servizi da usare per i dati di identità e l'autenticazione. Selezionare Microsoft Active Directory per entrambi.

Assicurarsi che l'opzione Abilita il dominio sia selezionata.

Al termine, selezionare OK.

Accettare le impostazioni predefinite nella finestra di dialogo seguente, quindi selezionare OK.

La macchina virtuale installa software aggiuntivo in base alle esigenze, quindi verifica se il dominio gestito è disponibile.

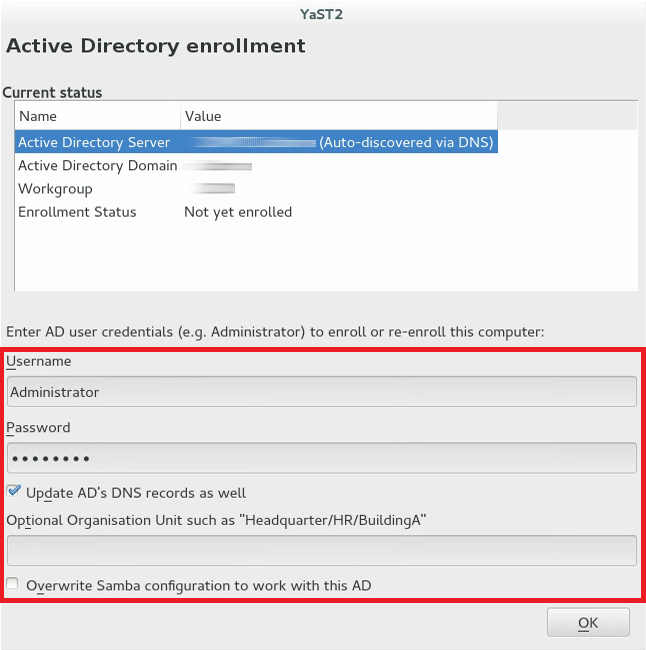

Se tutto è corretto, viene visualizzata la finestra di dialogo di esempio seguente per indicare che la macchina virtuale ha individuato il dominio gestito, ma che si è Non ancora registrato.

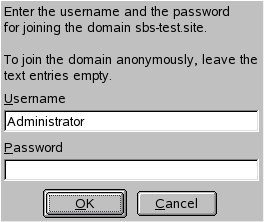

Nella finestra di dialogo specificare il nome utente e la password di un utente che fa parte del dominio gestito. Se necessario, aggiungere un account utente a un gruppo in Microsoft Entra ID.

Per assicurarsi che il dominio corrente sia abilitato per Samba, attivare la configurazione di Overwrite Samba per usare questa cartella di Active Directory.

Per eseguire la registrazione, selezionare OK.

Viene visualizzato un messaggio per confermare che la registrazione è stata completata. Per completare, selezionare OK.

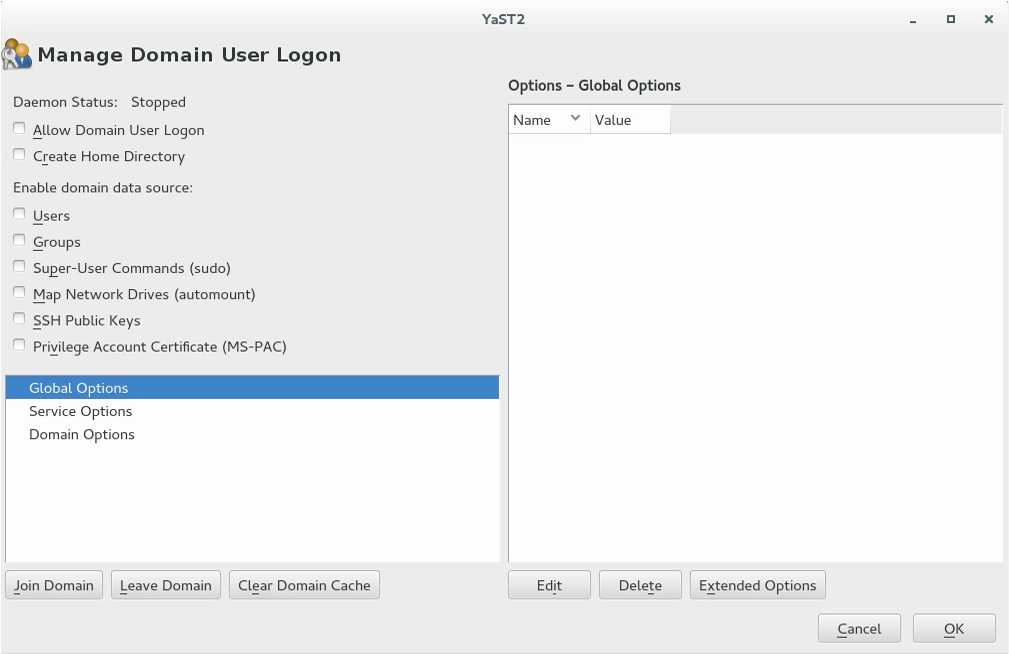

Dopo aver registrato la macchina virtuale nel dominio gestito, configurare il client usando Gestisci accesso utente dominio, come illustrato nello screenshot di esempio seguente:

Per consentire gli accessi usando i dati forniti dal dominio gestito, selezionare la casella Consenti accesso utente dominio.

Facoltativamente, in Abilita origine dati di dominio controllare le origini dati aggiuntive in base alle esigenze per l'ambiente. Queste opzioni includono quali utenti possono usare sudo o quali unità di rete sono disponibili.

Per consentire agli utenti nel dominio gestito di avere le home directory nella macchina virtuale, selezionare la casella Crea home directory.

Nella barra laterale selezionare Opzioni di servizio - Opzione nome , quindi Opzioni estese. In tale finestra selezionare fallback_homedir o override_homedir e quindi selezionare Aggiungi.

Specificare un valore per il percorso della home directory. Per avere directory home, seguire il formato di /home/USER_NAME, usare /home/%u. Per altre informazioni sulle possibili variabili, vedere la sezione sssd.conf man page (

man 5 sssd.conf), sezione override_homedir.Seleziona OK.

Per salvare le modifiche, selezionare OK. Assicurarsi quindi che i valori visualizzati siano corretti. Per lasciare la finestra di dialogo, selezionare Annulla.

Se si intende eseguire SSSD e Winbind contemporaneamente ,ad esempio quando si esegue l'aggiunta tramite SSSD, ma quindi si esegue un file server Samba, il metodo Kerberos dell'opzione Samba deve essere impostato su segreti e keytab in smb.conf. Anche l'opzione SSSD ad_update_samba_machine_account_password deve essere impostata su true in sssd.conf. Queste opzioni impediscono al keytab di sistema di uscire dalla sincronizzazione.

Aggiungere una macchina virtuale al dominio gestito usando Winbind

Per aggiungere il dominio gestito usando winbind e il modulo Appartenenza al dominio Windows di YaST, completare la procedura seguente:

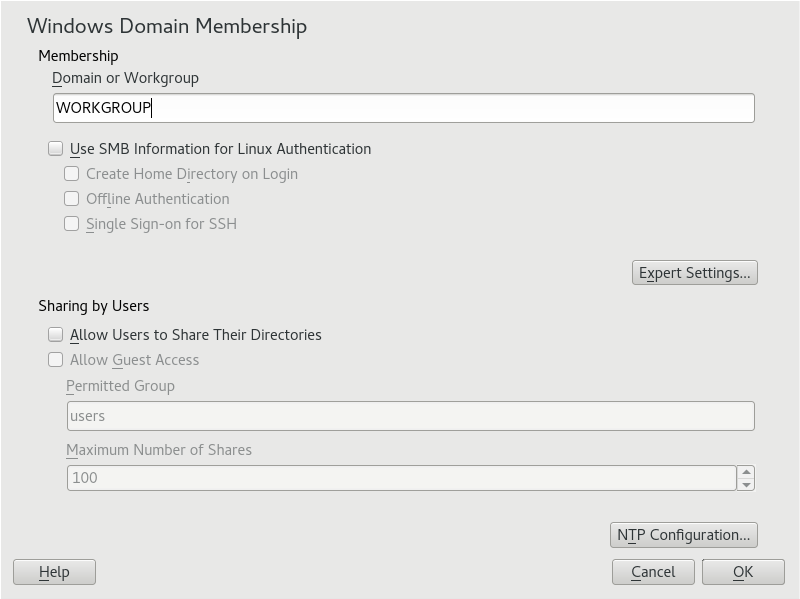

In YaST selezionare > al dominio Windows servizi di rete.

Immettere il dominio da aggiungere al dominio o al gruppo di lavoro nella schermata Appartenenza al dominio Windows. Immettere il nome di dominio gestito, ad esempio aaddscontoso.com.

Per usare l'origine SMB per l'autenticazione Linux, selezionare l'opzione Usa informazioni SMB per l'autenticazione Linux.

Per creare automaticamente una home directory locale per gli utenti del dominio gestito nella macchina virtuale, selezionare l'opzione Crea home directory nell'account di accesso.

Selezionare l'opzione Autenticazione offline per consentire agli utenti del dominio di accedere anche se il dominio gestito non è temporaneamente disponibile.

Per modificare gli intervalli UID e GID per gli utenti e i gruppi Samba, selezionare Impostazioni esperti.

Configurare la sincronizzazione dell'ora NTP (Network Time Protocol) per il dominio gestito selezionando Configurazione NTP. Immettere gli indirizzi IP del dominio gestito. Questi indirizzi IP vengono visualizzati nella finestra Proprietà dell'interfaccia di amministrazione di Microsoft Entra per il dominio gestito, ad esempio 10.0.2.4 e 10.0.2.5.

Selezionare OK e confermare l'aggiunta al dominio quando richiesto.

Specificare la password per un amministratore nel dominio gestito e selezionare OK.

Dopo aver aggiunto il dominio gestito, è possibile accedervi dalla workstation usando il gestore di visualizzazione del desktop o della console.

Aggiungere una macchina virtuale al dominio gestito usando Winbind dall'interfaccia della riga di comando YaST

Per aggiungere il dominio gestito usando winbind e l'interfaccia della riga di comando YaST:

Aggiungere il dominio:

sudo yast samba-client joindomain domain=aaddscontoso.com user=<admin> password=<admin password> machine=<(optional) machine account>

Aggiungere una macchina virtuale al dominio gestito usando Winbind dal terminale

Per aggiungere il dominio gestito usando winbind e il samba net comando :

Installare il client Kerberos e samba-winbind:

sudo zypper in krb5-client samba-winbindModificare i file di configurazione:

/etc/samba/smb.conf[global] workgroup = AADDSCONTOSO usershare allow guests = NO #disallow guests from sharing idmap config * : backend = tdb idmap config * : range = 1000000-1999999 idmap config AADDSCONTOSO : backend = rid idmap config AADDSCONTOSO : range = 5000000-5999999 kerberos method = secrets and keytab realm = AADDSCONTOSO.COM security = ADS template homedir = /home/%D/%U template shell = /bin/bash winbind offline logon = yes winbind refresh tickets = yes/etc/krb5.conf[libdefaults] default_realm = AADDSCONTOSO.COM clockskew = 300 [realms] AADDSCONTOSO.COM = { kdc = PDC.AADDSCONTOSO.COM default_domain = AADDSCONTOSO.COM admin_server = PDC.AADDSCONTOSO.COM } [domain_realm] .aaddscontoso.com = AADDSCONTOSO.COM [appdefaults] pam = { ticket_lifetime = 1d renew_lifetime = 1d forwardable = true proxiable = false minimum_uid = 1 }/etc/security/pam_winbind.conf

[global] cached_login = yes krb5_auth = yes krb5_ccache_type = FILE warn_pwd_expire = 14/etc/nsswitch.conf

passwd: compat winbind group: compat winbind

Verificare che la data e l'ora in Microsoft Entra ID e Linux siano sincronizzati. A tale scopo, aggiungere il server Microsoft Entra al servizio NTP:

Aggiungere la riga seguente a

/etc/ntp.conf:server aaddscontoso.comRiavviare il servizio NTP:

sudo systemctl restart ntpd

Aggiungere il dominio:

sudo net ads join -U Administrator%MypasswordAbilitare winbind come origine di accesso nei moduli di autenticazione pluggable (PAM) linux:

config pam-config --add --winbindAbilitare la creazione automatica delle home directory in modo che gli utenti possano accedere:

sudo pam-config -a --mkhomedirAvviare e abilitare il servizio winbind:

sudo systemctl enable winbind sudo systemctl start winbind

Consenti autenticazione password per SSH

Per impostazione predefinita, gli utenti possono accedere solo a una macchina virtuale usando l'autenticazione basata su chiave pubblica SSH. L'autenticazione basata su password ha esito negativo. Quando si aggiunge la macchina virtuale a un dominio gestito, questi account di dominio devono usare l'autenticazione basata su password. Aggiornare la configurazione SSH per consentire l'autenticazione basata su password come indicato di seguito.

Aprire il file sshd_conf con un editor:

sudo vi /etc/ssh/sshd_configAggiornare la riga per PasswordAuthentication su sì:

PasswordAuthentication yesAl termine, salvare e uscire dal file sshd_conf usando il

:wqcomando dell'editor.Per applicare le modifiche e consentire agli utenti di accedere usando una password, riavviare il servizio SSH:

sudo systemctl restart sshd

Concedere i privilegi sudo al gruppo "Amministratori di AAD DC"

Per concedere ai membri del gruppo Amministratori di AAD DC privilegi amministrativi nella macchina virtuale SLE, aggiungere una voce ai /etc/sudoers. Dopo l'aggiunta, i membri del gruppo AAD DC Administrators possono usare il sudo comando nella macchina virtuale SLE.

Aprire il file sudoers per la modifica:

sudo visudoAggiungere la voce seguente alla fine del file /etc/sudoers . Il gruppo AAD DC Administrators contiene spazi vuoti nel nome, quindi includere il carattere di escape barra rovesciata nel nome del gruppo. Aggiungere il proprio nome di dominio, ad esempio aaddscontoso.com:

# Add 'AAD DC Administrators' group members as admins. %AAD\ DC\ Administrators@aaddscontoso.com ALL=(ALL) NOPASSWD:ALLAl termine, salvare e uscire dall'editor usando il

:wqcomando dell'editor.

Accedere alla macchina virtuale usando un account di dominio

Per verificare che la macchina virtuale sia stata aggiunta correttamente al dominio gestito, avviare una nuova connessione SSH usando un account utente di dominio. Verificare che venga creata una home directory e che venga applicata l'appartenenza al gruppo dal dominio.

Creare una nuova connessione SSH dalla console. Usare un account di dominio appartenente al dominio gestito usando il

ssh -lcomando , ad esempiocontosoadmin@aaddscontoso.come quindi immettere l'indirizzo della macchina virtuale, ad esempio linux-q2gr.aaddscontoso.com. Se si usa Azure Cloud Shell, usare l'indirizzo IP pubblico della macchina virtuale anziché il nome DNS interno.sudo ssh -l contosoadmin@AADDSCONTOSO.com linux-q2gr.aaddscontoso.comDopo aver eseguito la connessione alla macchina virtuale, verificare che la home directory sia stata inizializzata correttamente:

sudo pwdSi dovrebbe trovarsi nella directory /home con la propria directory corrispondente all'account utente.

Verificare ora che le appartenenze ai gruppi siano state risolte correttamente:

sudo idVerranno visualizzate le appartenenze ai gruppi dal dominio gestito.

Se è stato eseguito l'accesso alla macchina virtuale come membro del gruppo AAD DC Administrators , verificare che sia possibile usare correttamente il

sudocomando :sudo zypper update

Passaggi successivi

In caso di problemi di connessione della macchina virtuale al dominio gestito o all'accesso con un account di dominio, vedere Risoluzione dei problemi di aggiunta al dominio.