Usare i log di accesso per esaminare gli eventi di autenticazione a più fattori di Microsoft Entra

Per esaminare e comprendere gli eventi di autenticazione a più fattori di Microsoft Entra, è possibile usare i log di accesso di Microsoft Entra. Questo report mostra i dettagli di autenticazione per gli eventi quando un utente richiede l'autenticazione a più fattori e se sono in uso criteri di accesso condizionale. Per informazioni dettagliate sui log di accesso, vedere la panoramica dei report sulle attività di accesso in Microsoft Entra ID.

Visualizzare i log di accesso di Microsoft Entra

I log di accesso forniscono informazioni sull'utilizzo delle applicazioni gestite e delle attività di accesso utente, che includono informazioni sull'utilizzo dell'autenticazione a più fattori. I dati di MFA forniscono informazioni dettagliate sul funzionamento dell'autenticazione a più fattori nell'organizzazione. Risponde a domande come:

- L'accesso è stato sfidato con L'autenticazione a più fattori?

- In che modo l'utente ha completato l'autenticazione a più fattori?

- Quali metodi di autenticazione sono stati usati durante un accesso?

- Perché l'utente non è riuscito a completare l'autenticazione a più fattori?

- Quanti utenti vengono sfidati per l'autenticazione a più fattori?

- Quanti utenti non sono in grado di completare la richiesta di autenticazione a più fattori?

- Quali sono i problemi comuni relativi all'autenticazione a più fattori che gli utenti finali incontrano?

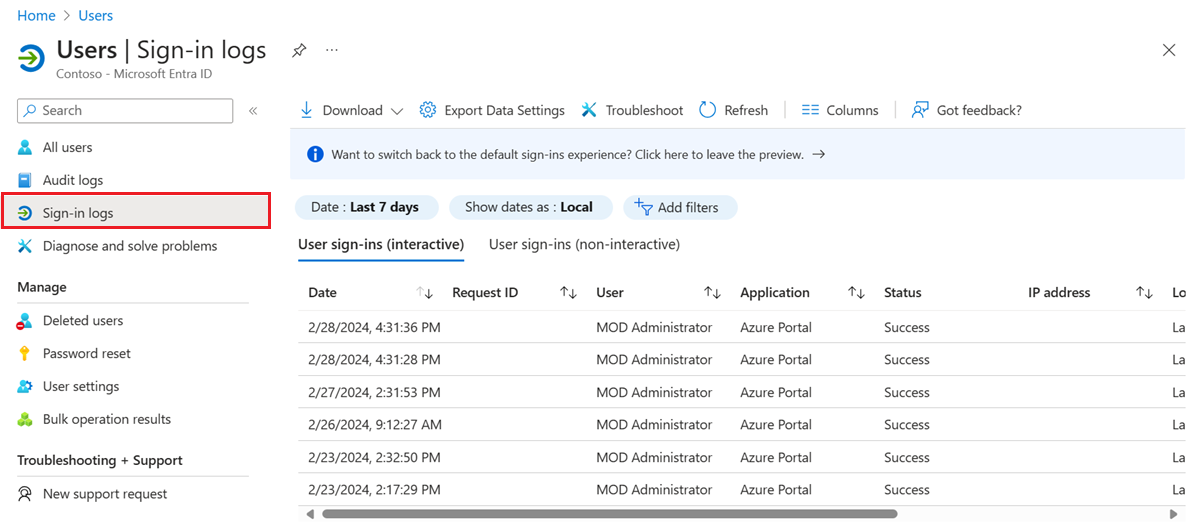

Per visualizzare il report delle attività di accesso nell'interfaccia di amministrazione di Microsoft Entra , completare i passaggi seguenti. È anche possibile eseguire query sui dati usando l'API per la creazione di report .

Accedere al centro di amministrazione di Microsoft Entra con un ruolo di almeno Amministratore dei criteri di autenticazione.

Passa a Identity> quindi scegli Users>Tutti gli utenti dal menu sulla sinistra.

Dal menu a sinistra, seleziona registri di accesso.

Viene visualizzato un elenco di eventi di accesso, incluso lo stato. È possibile selezionare un evento per visualizzare altri dettagli.

Nella scheda Accesso Condizionale dei dettagli dell'evento viene mostrato quale criterio ha attivato il prompt di autenticazione a più fattori.

Se disponibile, viene visualizzata l'autenticazione, ad esempio SMS, notifica dell'app Microsoft Authenticator o telefonata.

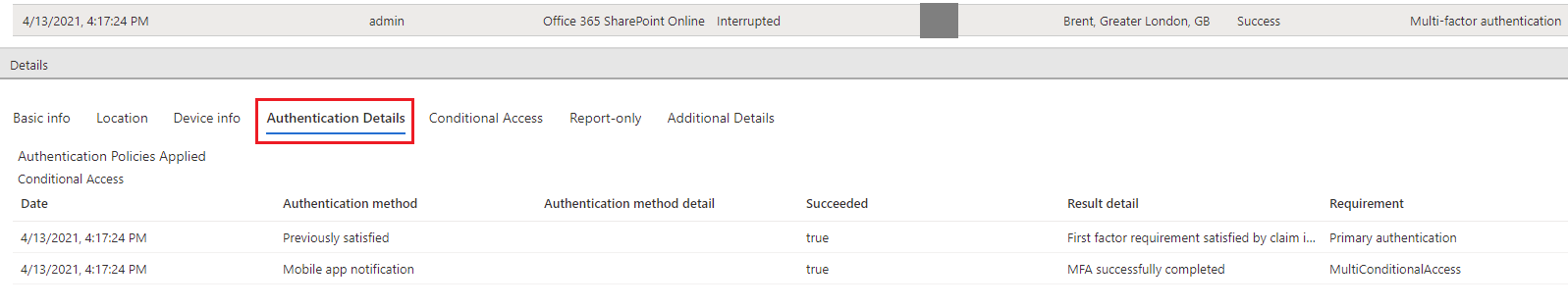

La scheda dei dettagli di autenticazione fornisce le seguenti informazioni per ogni tentativo di autenticazione:

- Elenco dei criteri di autenticazione applicati, ad esempio l'accesso condizionale, l'autenticazione a più fattori per utente, le impostazioni predefinite per la sicurezza

- Sequenza di metodi di autenticazione usati per l'accesso

- Indica se il tentativo di autenticazione è riuscito o meno

- Dettagli sul motivo per cui il tentativo di autenticazione ha avuto esito positivo o negativo

Queste informazioni consentono agli amministratori di risolvere i problemi di ogni passaggio nell'accesso di un utente e tenere traccia:

- Volume di accessi protetti dall'autenticazione a più fattori

- Frequenza di utilizzo e esito positivo per ogni metodo di autenticazione

- Utilizzo di metodi di autenticazione senza password (ad esempio Accesso tramite telefono senza password, FIDO2 e Windows Hello for Business)

- Frequenza con cui i requisiti di autenticazione vengono soddisfatti dalle attestazioni token (in cui agli utenti non viene richiesto in modo interattivo di immettere una password, immettere un SMS OTP e così via)

Durante la visualizzazione dei log di accesso, selezionare la scheda Dettagli Autenticazione:

Nota

codice di verifica OATH viene registrato come metodo di autenticazione sia per i token hardware OATH che per i token software ,ad esempio l'app Microsoft Authenticator.

Importante

La scheda dettagli autenticazione può visualizzare inizialmente dati incompleti o imprecisi, finché le informazioni di log non saranno completamente aggregate. Gli esempi noti includono:

- Il messaggio soddisfatto dall'attestazione nel token è visualizzato in modo errato quando gli eventi di accesso sono registrati inizialmente.

- La riga "autenticazione primaria" inizialmente non viene registrata nei log.

I dettagli seguenti vengono visualizzati nella finestra Dettagli autenticazione per un evento di accesso che mostra se la richiesta MFA è stata soddisfatta o negata:

Se l'autenticazione a più fattori è stata soddisfatta, questa colonna fornisce altre informazioni su come è stata soddisfatta l'autenticazione a più fattori.

- completato nel cloud

- è scaduto a causa delle politiche configurate nel tenant

- registrazione richiesta

- soddisfatto dalla dichiarazione del token

- soddisfatto dalla richiesta fornita dal fornitore esterno

- soddisfatto dall'autenticazione avanzata

- ignorato poiché il flusso eseguito era il flusso di accesso del broker di Windows

- ignorato a causa della password dell'app

- saltato a causa della posizione

- ignorato a causa del dispositivo registrato

- saltato a causa del dispositivo memorizzato

- Completato con successo

Se l'autenticazione a più fattori è stata negata, questa colonna fornirà il motivo della negazione.

- autenticazione in corso

- tentativo di autenticazione duplicato

- Codice non corretto immesso troppe volte

- autenticazione non valida

- codice di verifica dell'app per dispositivi mobili non valido

- Errata configurazione

- La telefonata è andata alla segreteria telefonica.

- il numero di telefono ha un formato non valido

- errore del servizio

- impossibile raggiungere il telefono dell'utente

- non è possibile inviare la notifica dell'app per dispositivi mobili al dispositivo

- non è possibile inviare la notifica dell'app per dispositivi mobili

- l'utente ha rifiutato l'autenticazione

- l'utente non ha risposto alla notifica dell'app per dispositivi mobili

- l'utente non dispone di metodi di verifica registrati

- codice non corretto immesso dall'utente

- PIN non corretto immesso dall'utente

- l'utente ha bloccato la telefonata senza aver completato l'autenticazione

- l'utente è bloccato

- l'utente non ha mai immesso il codice di verifica

- utente non trovato

- codice di verifica già usato una volta

Creazione di report di PowerShell sugli utenti registrati per MFA

Prima di tutto, assicurarsi di avere installato il Microsoft Graph PowerShell SDK.

Identificare gli utenti che si sono registrati per l'autenticazione a più fattori usando il PowerShell seguente. Questo set di comandi esclude gli utenti disabilitati perché questi account non possono eseguire l'autenticazione con Microsoft Entra ID:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identificare gli utenti che non sono registrati per MFA eseguendo i comandi di PowerShell seguenti. Questo set di comandi esclude gli utenti disabilitati perché questi account non possono eseguire l'autenticazione con Microsoft Entra ID:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identificare gli utenti e i metodi di output registrati:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Report aggiuntivi sull'autenticazione multi-fattore

Per gli eventi MFA sono disponibili le informazioni e i report aggiuntivi seguenti, inclusi quelli per il server MFA:

Gli eventi di accesso al cloud con MFA provenienti da un adattatore AD FS on-premises o un'estensione NPS non avranno tutti i campi popolati nei log di accesso a causa dei dati limitati restituiti dal componente locale. È possibile identificare questi eventi in base all'ID risorsa adfs o RADIUS nelle proprietà dell'evento. Includono:

- FirmaRisultato

- ID dell'app

- dettaglio del dispositivo

- statoAccessoCondizionale

- contesto di autenticazione

- èInterattivo

- tokenIssuerName

- dettaglioRischio, livelloRischioAggregato, livelloRischioDuranteAccesso, statoRischio, tipiEventoRischio, tipiEventoRischio_v2

- protocollo di autenticazione

- incomingTokenType

Le organizzazioni che eseguono la versione più recente dell'estensione NPS o usano Microsoft Entra Connect Health avranno l'indirizzo IP della posizione negli eventi.

Passaggi successivi

L'articolo forniva una panoramica del rapporto sulle attività di accesso. Per maggiori dettagli sul contenuto di questo report, vedere il report sulle attività di accesso in Microsoft Entra ID.