Abilitare l'accesso della chiave di sicurezza FIDO2 ai dispositivi Windows 10 e 11 con Microsoft Entra ID

Questo documento è incentrato sull'abilitazione dell'autenticazione senza password basata sulla chiave di sicurezza FIDO2 con dispositivi Windows 10 e 11. Dopo aver completato i passaggi descritti in questo articolo, è possibile accedere sia all'ID Microsoft Entra che ai dispositivi Windows aggiunti a Microsoft Entra ibrido con l'account Microsoft Entra usando una chiave di sicurezza FIDO2.

Requisiti

| Tipo di dispositivo | Aggiunto a Microsoft Entra | Aggiunto a Microsoft Entra ibrido |

|---|---|---|

| Autenticazione a più fattori Microsoft Entra | X | X |

| Registrazione combinata delle informazioni di sicurezza | X | X |

| Chiavi di sicurezza FIDO2 compatibili | X | X |

| WebAuthN richiede Windows 10 versione 1903 o successiva | X | X |

| I dispositivi aggiunti a Microsoft Entra richiedono Windows 10 versione 1909 o successiva | X | |

| I dispositivi aggiunti a Microsoft Entra ibrido richiedono Windows 10 versione 2004 o successiva | X | |

| Controller di dominio Windows Server 2016/2019 completamente con patch. | X | |

| Modulo Microsoft Entra Hybrid Authentication Management | X | |

| Microsoft Intune (facoltativo) | X | X |

| Pacchetto di provisioning (facoltativo) | X | X |

| Criteri di gruppo (facoltativo) | X |

Scenari non supportati

Non sono supportati gli scenari seguenti:

- Accesso o sblocco di un dispositivo Windows con una passkey in Microsoft Authenticator.

- Distribuzione di Windows Server Dominio di Active Directory Services (AD DS) aggiunta a un dominio (dispositivi solo locali).

- Scenari, ad esempio RDP, VDI e Citrix, che usano una chiave di sicurezza diversa dal reindirizzamento webauthn.

- S/MIME con una chiave di sicurezza.

- Eseguire come usando una chiave di sicurezza.

- Accesso a un server tramite una chiave di sicurezza.

- Se non si usa una chiave di sicurezza per accedere al dispositivo mentre è online, non è possibile usarla per accedere o sbloccare offline.

- Accesso o sblocco di un dispositivo Windows con una chiave di sicurezza contenente più account Microsoft Entra. Questo scenario usa l'ultimo account aggiunto alla chiave di sicurezza. WebAuthN consente agli utenti di scegliere l'account da usare.

- Sblocco di un dispositivo che esegue Windows 10 versione 1809. Per un'esperienza ottimale, usa Windows 10 versione 1903 o successiva.

Preparare i dispositivi

I dispositivi aggiunti a Microsoft Entra devono eseguire Windows 10 versione 1909 o successiva.

I dispositivi aggiunti a Microsoft Entra ibrido devono eseguire Windows 10 versione 2004 o successiva.

Abilitare le chiavi di sicurezza per l'accesso a Windows

Le organizzazioni possono scegliere di usare uno o più dei metodi seguenti per abilitare l'uso delle chiavi di sicurezza per l'accesso a Windows in base ai requisiti dell'organizzazione:

- Abilitare con Microsoft Intune

- Distribuzione di Microsoft Intune di destinazione

- Abilitare con un pacchetto di provisioning

- Abilitare con Criteri di gruppo (solo dispositivi aggiunti a Microsoft Entra ibrido)

Importante

Le organizzazioni con dispositivi aggiunti all'ibrido Microsoft Entra devono anche completare i passaggi descritti nell'articolo Abilitare l'autenticazione FIDO2 alle risorse locali prima che funzioni l'autenticazione della chiave di sicurezza FIDO2 di Windows 10.

Le organizzazioni con dispositivi aggiunti a Microsoft Entra devono eseguire questa operazione prima che i dispositivi possano eseguire l'autenticazione alle risorse locali con chiavi di sicurezza FIDO2.

Abilitare con Microsoft Intune

Per abilitare l'uso delle chiavi di sicurezza con Intune, completare la procedura seguente:

- Accedere all'interfaccia di amministrazione di Microsoft Intune.

- Passare a Dispositivi>Registrare la registrazione di>Windows di>Windows Hello for Business.

- Impostare Usa chiavi di sicurezza per l'accesso su Abilitato.

La configurazione delle chiavi di sicurezza per l'accesso non dipende dalla configurazione di Windows Hello for Business.

Nota

In questo modo non verranno abilitate le chiavi di sicurezza nei dispositivi di cui è già stato effettuato il provisioning. In tal caso usare il metodo successivo (distribuzione di Intune di destinazione)

Distribuzione di Intune di destinazione

Per specificare gruppi di dispositivi specifici per abilitare il provider di credenziali, usare le impostazioni personalizzate seguenti tramite Intune:

- Accedere all'interfaccia di amministrazione di Microsoft Intune.

- Passare a Dispositivi>Profili di configurazione di>Windows>Crea profilo.

- Configurare il nuovo profilo con le impostazioni seguenti:

- Piattaforma: Windows 10 e versioni successive

- Tipo di profilo: Modelli > personalizzati

- Nome: Chiavi di sicurezza per l'accesso a Windows

- Descrizione: abilita l'uso delle chiavi di sicurezza FIDO durante l'accesso a Windows

- Selezionare Aggiungi successivo> e in Aggiungi riga aggiungere le impostazioni OMA-URI personalizzate seguenti:

- Nome: attivare le chiavi di sicurezza FIDO per l'accesso a Windows

- Descrizione: (facoltativo)

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- Tipo di dati: Integer

- Valore: 1

- Assegnare il resto delle impostazioni dei criteri, inclusi utenti, dispositivi o gruppi specifici. Per altre informazioni, vedere Assegnare profili utente e dispositivo in Microsoft Intune.

Abilitare con un pacchetto di provisioning

Per i dispositivi non gestiti da Microsoft Intune, è possibile installare un pacchetto di provisioning per abilitare la funzionalità. L'app Progettazione configurazione di Windows può essere installata da Microsoft Store. Completare la procedura seguente per creare un pacchetto di provisioning:

- Avviare Progettazione configurazione di Windows.

- Selezionare File>Nuovo progetto.

- Assegnare un nome al progetto e prendere nota del percorso in cui viene creato il progetto, quindi selezionare Avanti.

- Lasciare selezionata l'opzione Pacchetto di provisioning come flusso di lavoro Progetto selezionato e selezionare Avanti.

- Selezionare Tutte le edizioni desktop di Windows in Scegliere le impostazioni da visualizzare e configurare, quindi selezionare Avanti.

- Selezionare Fine.

- Nel progetto appena creato passare a Impostazioni>di runtime WindowsHelloForBusiness>SecurityKeys>UseSecurityKeyForSignIn.

- Impostare UseSecurityKeyForSignIn su Abilitato.

- Selezionare Esporta>pacchetto di provisioning

- Lasciare le impostazioni predefinite nella finestra Compila in Descrivere il pacchetto di provisioning e quindi selezionare Avanti.

- Lasciare le impostazioni predefinite nella finestra Compila in Selezionare i dettagli di sicurezza per il pacchetto di provisioning e selezionare Avanti.

- Prendere nota o modificare il percorso nelle finestre di compilazione in Seleziona dove salvare il pacchetto di provisioning e selezionare Avanti.

- Selezionare Build (Compila ) nella pagina Build the provisioning package (Compila il pacchetto di provisioning).

- Salvare i due file creati (ppkg e cat) in un percorso in cui è possibile applicarli ai computer in un secondo momento.

- Per applicare il pacchetto di provisioning creato, vedere Applicare un pacchetto di provisioning.

Nota

I dispositivi che eseguono Windows 10 versione 1903 devono anche abilitare la modalità PC condiviso (EnableSharedPCMode). Per altre informazioni sull'abilitazione di questa funzionalità, vedi Configurare un PC condiviso o guest con Windows 10.

Abilitare con Criteri di gruppo

Per i dispositivi aggiunti a Microsoft Entra ibrido, le organizzazioni possono configurare l'impostazione di Criteri di gruppo seguente per abilitare l'accesso alla chiave di sicurezza FIDO. L'impostazione è disponibile in Configurazione>computer Modelli>amministrativi Accesso>sistema>Attiva accesso alla chiave di sicurezza:

- L'impostazione di questo criterio su Abilitato consente agli utenti di accedere con le chiavi di sicurezza.

- L'impostazione di questo criterio su Disabilitato o Non configurato impedisce agli utenti di accedere con le chiavi di sicurezza.

Questa impostazione di Criteri di gruppo richiede una versione aggiornata del CredentialProviders.admx modello Criteri di gruppo. Questo nuovo modello è disponibile con la versione successiva di Windows Server e con Windows 10 20H1. Questa impostazione può essere gestita con un dispositivo che esegue una di queste versioni più recenti di Windows o centralmente seguendo le indicazioni riportate qui: Come creare e gestire l'archivio centrale per i modelli amministrativi di Criteri di gruppo in Windows.

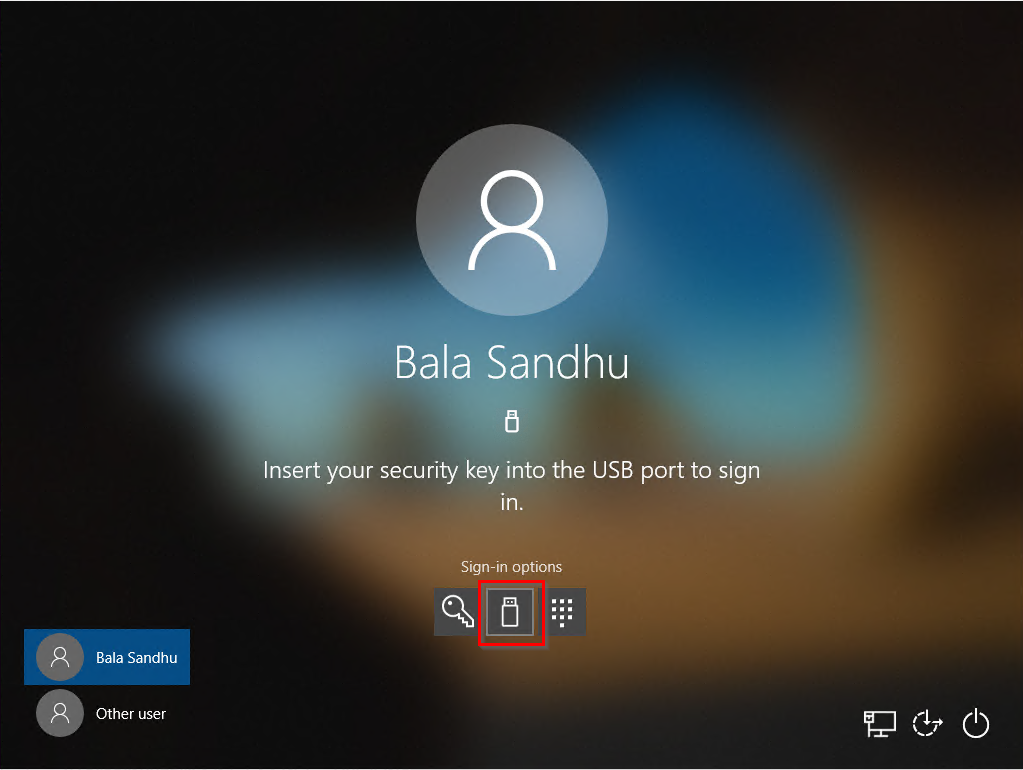

Accedere con la chiave di sicurezza FIDO2

In questo esempio, un utente di nome Bala Sandhu ha già effettuato il provisioning della chiave di sicurezza FIDO2 seguendo i passaggi descritti nell'articolo precedente, Abilitare l'accesso con chiave di sicurezza senza password. Per i dispositivi aggiunti a Microsoft Entra ibrido, assicurarsi anche di abilitare l'accesso tramite chiave di sicurezza senza password alle risorse locali. Bala può scegliere il provider di credenziali della chiave di sicurezza dalla schermata di blocco di Windows 10 e inserire la chiave di sicurezza per accedere a Windows.

Gestire la chiave di sicurezza biometrica, il PIN o reimpostare la chiave di sicurezza

- Windows 10 versione 1903 o successiva

- In un dispositivo gli utenti possono passare a Impostazioni di Windows Opzioni>>>di accesso Chiave di sicurezza e quindi selezionare il pulsante Gestisci.

- Gli utenti possono modificare il PIN, aggiornare la biometria o reimpostare la chiave di sicurezza

Risoluzione dei problemi e commenti e suggerimenti

Se vuoi condividere commenti e suggerimenti o riscontrare problemi relativi a questa funzionalità, condividi tramite l'app Hub di Windows Feedback seguendo questa procedura:

- Avviare Hub di Feedback e assicurarsi di aver eseguito l'accesso.

- Inviare commenti e suggerimenti nella categorizzazione seguente:

- Categoria: Sicurezza e privacy

- Sottocategoria: FIDO

- Per acquisire i log, usare l'opzione Ricreare il problema.

Passaggi successivi

Altre informazioni sulla registrazione dei dispositivi

Altre informazioni sull'autenticazione a più fattori di Microsoft Entra