Considerazioni per specifiche tipologie di utenti in una distribuzione di autenticazione senza password resistente al phishing in Microsoft Entra ID

Ogni tipologia di utenti ha le proprie sfide e considerazioni che in genere si presentano durante le distribuzioni di autenticazioni senza password resistenti al phishing. Quando si identificano le tipologie di utenti da soddisfare, è necessario tenere conto di queste considerazioni nella pianificazione del progetto di distribuzione. Le sezioni successive forniscono indicazioni specifiche per ogni tipologia di utenti.

Information worker

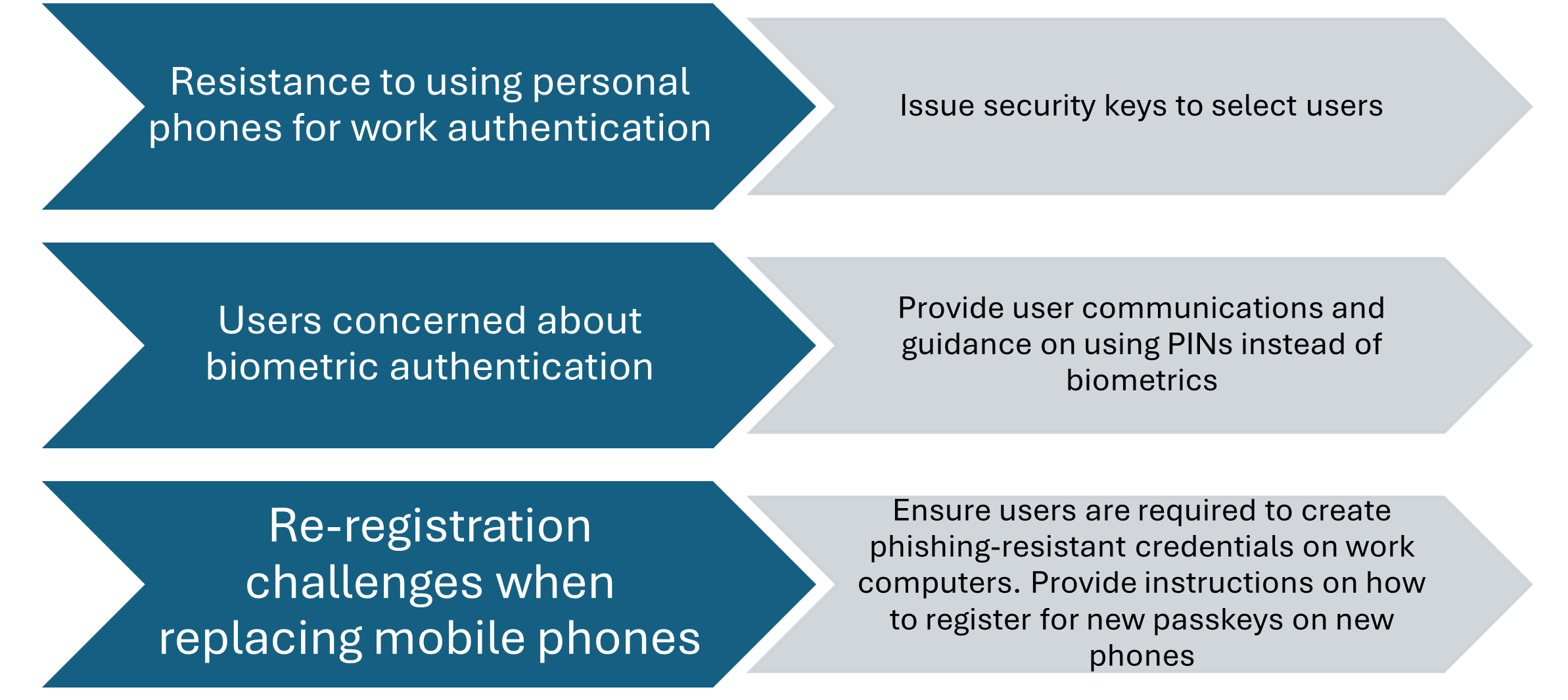

Gli information worker hanno in genere i requisiti più semplici e sono i più semplici per iniziare la distribuzione di un'autenticazione senza password resistente al phishing. Tuttavia, esistono ancora alcuni problemi che si verificano spesso durante la distribuzione per questi utenti. Esempi comuni prevedono:

Le distribuzioni di information worker, proprio come quelle di qualsiasi altra tipologia di utente, richiedono una comunicazione e un supporto appropriati. Questo implica in genere convincere gli utenti a installare determinate app sui loro telefoni, distribuendo chiavi di sicurezza ove gli utenti non useranno app, risolvendo le preoccupazioni sulla biometria e sviluppando processi per aiutare gli utenti a recuperare da una perdita parziale o totale delle credenziali.

Quando si gestiscono problemi di biometria, assicurarsi di comprendere in che modo le tecnologie come Windows Hello for Business gestiscono la biometria. I dati biometrici vengono archiviati solo localmente nel dispositivo e non possono essere riconvertiti in dati biometrici non elaborati anche se rubati:

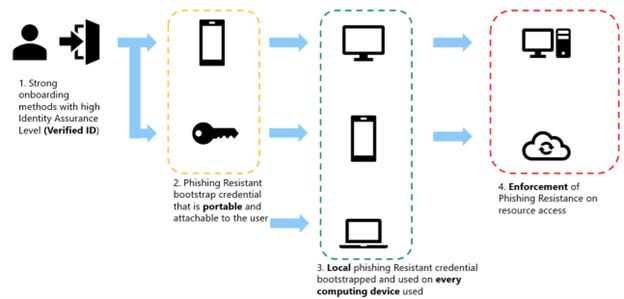

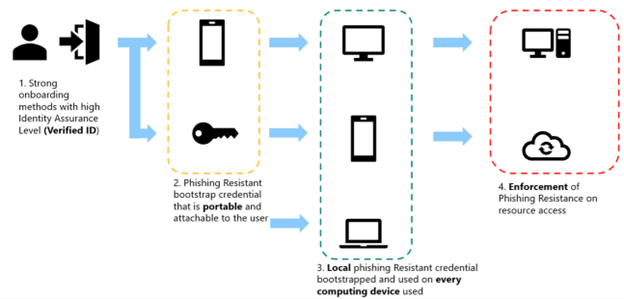

Flusso di distribuzione di information worker

Le fasi 1-3 del flusso di distribuzione per gli information worker devono in genere seguire il flusso di distribuzione standard, come illustrato nell'immagine seguente. Modificare i metodi usati in ogni passaggio in base alle esigenze dell'ambiente:

- Fase 1: onboarding

- Il servizio ID verificato di Microsoft Entra viene usato per acquisire un pass di accesso temporaneo

- Fase 2: registrazione delle credenziali portabili

- Passkey dell'app Microsoft Authenticator (scelta preferita)

- Chiave di sicurezza FIDO2

- Fase 3: registrazione delle credenziali locali

- Windows Hello for Business (Configurare Windows Hello for Business)

- Chiave della piattaforma SSO dell'enclave sicura

Personale sul campo

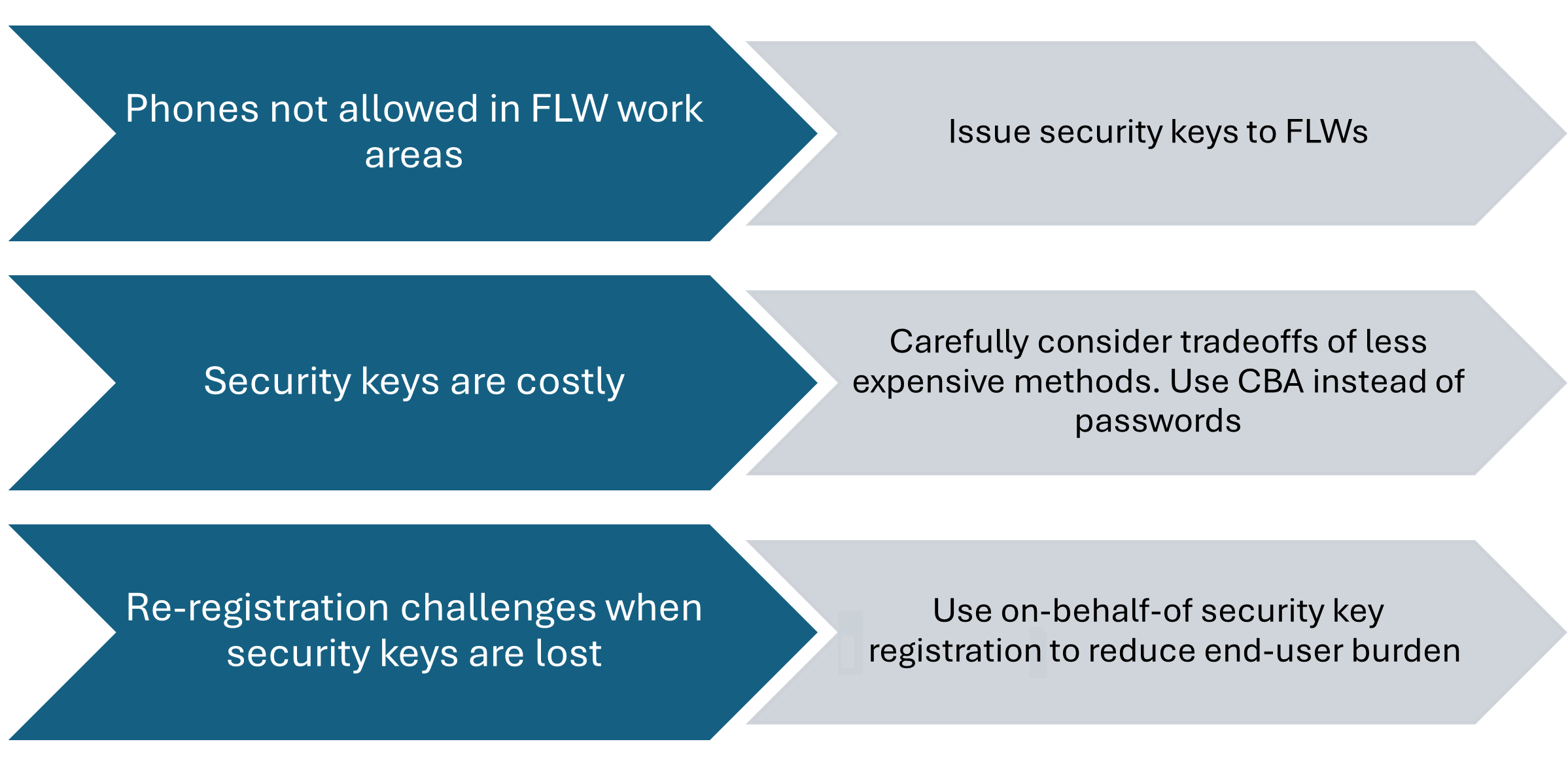

Il personale sul campo ha spesso requisiti più complessi a causa di un aumento delle esigenze di portabilità delle credenziali e delle limitazioni sui dispositivi che possono trasportare nelle impostazioni di vendita al dettaglio o produzione. Le chiavi di sicurezza sono un'ottima opzione per il personale sul campo, ma hanno un costo che deve essere considerato. Per ottenere la resistenza al phishing, assicurarsi di bilanciare i costi delle chiavi di sicurezza rispetto all'ulteriore carico di distribuzione delle smart card e dell'autenticazione basata su certificati. Valutare se nell'ambiente possono essere presenti diverse tipologie di utente tra il personale sul campo. È possibile che le chiavi di sicurezza siano migliori per alcuni membri del personale sul campo, mentre le smart card siano più adatte per altri.

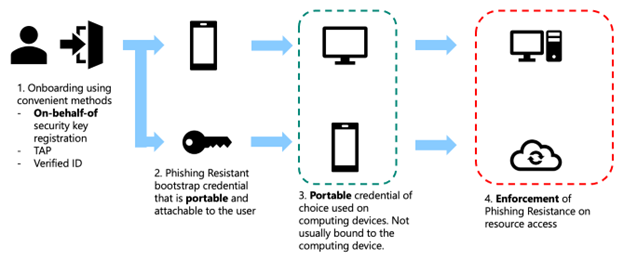

Flusso di distribuzione di un dipendente sul campo

Le fasi 1-3 del flusso di distribuzione per il personale sul campo devono in genere seguire un flusso modificato che enfatizza le credenziali portabili. Molti dipendenti sul campo potrebbero non avere un dispositivo di elaborazione permanente e non aver mai bisogno di credenziali locali in una workstation Windows o Mac. Al contrario, si basano in gran parte sulle credenziali portabili che possono portare con loro da dispositivo a dispositivo. Modificare i metodi usati in ogni passaggio in base alle esigenze dell'ambiente:

- Fase 1: onboarding

- Chiave di sicurezza FIDO2 on-behalf-of registration (scelta preferita)

- Il servizio ID verificato di Microsoft Entra viene usato per acquisire un pass di accesso temporaneo

- Fase 2: registrazione delle credenziali portabili

- Chiave di sicurezza FIDO2 (scelta preferita)

- Smart card

- Passkey dell'app Microsoft Authenticator

- Fase 3 (facoltativa): registrazione delle credenziali locali

- Facoltativa: Windows Hello for Business

- Facoltativa: chiave della piattaforma SSO dell'enclave sicura

Professionisti IT/ruoli di lavoro DevOps

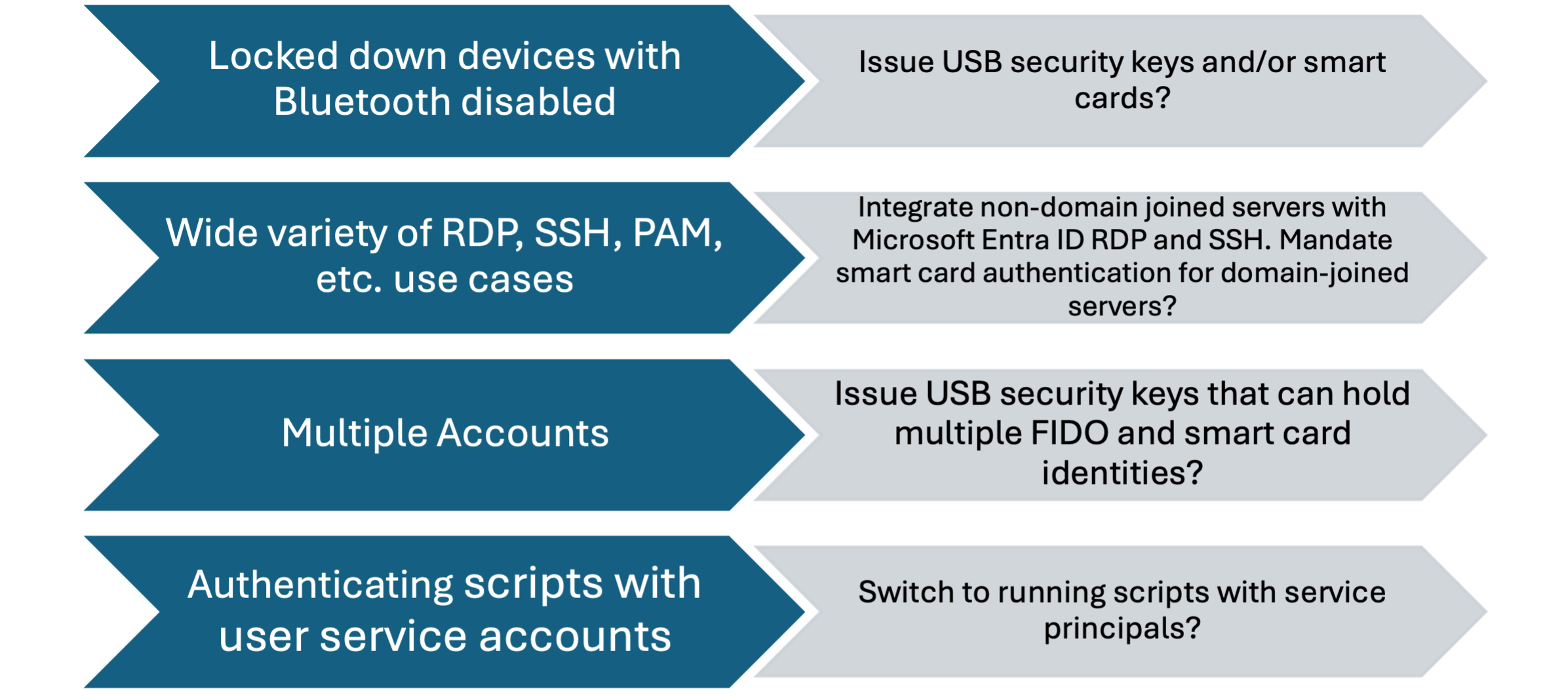

I professionisti IT e gli operatori DevOps dipendono in particolare dall'accesso remoto e da più account utente, motivo per cui sono considerati diversi dai lavoratori dell'informazione. Molte delle sfide poste dalle autenticazioni senza password resistenti al phishing per i professionisti IT sono causate dalla maggiore necessità di accesso remoto ai sistemi e dalla possibilità di eseguire automazione.

Comprendere le opzioni supportate per la resistenza al phishing con RDP, in particolare per questa tipologia di utente.

Assicurarsi di comprendere dove gli utenti usano script eseguiti nel contesto utente e quindi non usano attualmente la MFA. Indicare ai professionisti IT il modo corretto per eseguire le automazione usando entità servizio e identità gestite. È anche consigliabile prendere in considerazione i processi per consentire ai professionisti IT e ad altri professionisti di richiedere nuove entità servizio e farsi assegnare le autorizzazioni appropriate.

- Cosa sono le identità gestite per le risorse di Azure?

- Protezione delle entità servizio in Microsoft Entra ID

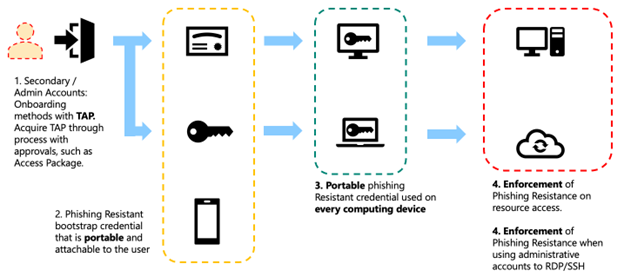

Flusso di distribuzione di professionisti IT/ruoli di lavoro DevOps

Le fasi 1-3 del flusso di distribuzione per i professionisti IT/DevOps devono in genere seguire il flusso di distribuzione standard come raffigurato in precedenza per l'account primario dell'utente. I professionisti IT/ruoli di lavoro DevOps spesso hanno account secondari che richiedono considerazioni diverse. Modificare i metodi usati in ogni passaggio in base alle esigenze dell'ambiente per gli account primari:

- Fase 1: onboarding

- Il servizio ID verificato di Microsoft Entra viene usato per acquisire un pass di accesso temporaneo

- Fase 2: registrazione delle credenziali portabili

- Passkey dell'app Microsoft Authenticator (scelta preferita)

- Chiave di sicurezza FIDO2

- Fase 3: registrazione delle credenziali locali

- Windows Hello for Business (Configurare Windows Hello for Business)

- Chiave della piattaforma SSO dell'enclave sicura

Se i professionisti IT/DevOps hanno account secondari, potrebbe essere necessario gestire tali account in modo diverso. Ad esempio, per gli account secondari è possibile scegliere di usare credenziali portabili alternative e rinunciare completamente alle credenziali locali nei dispositivi di elaborazione:

- Fase 1: onboarding

- Servizio di ID verificato di Microsoft Entra usato per acquisire un pass di accesso temporaneo (scelta preferita)

- Processo alternativo per fornire TAP per gli account secondari ai i professionisti IT/ruoli di lavoro DevOps

- Fase 2: registrazione delle credenziali portabili

- Passkey dell'app Microsoft Authenticator (scelta preferita)

- Chiave di sicurezza FIDO2

- Smart card

- Fase 3: uso di credenziali portabili anziché credenziali locali

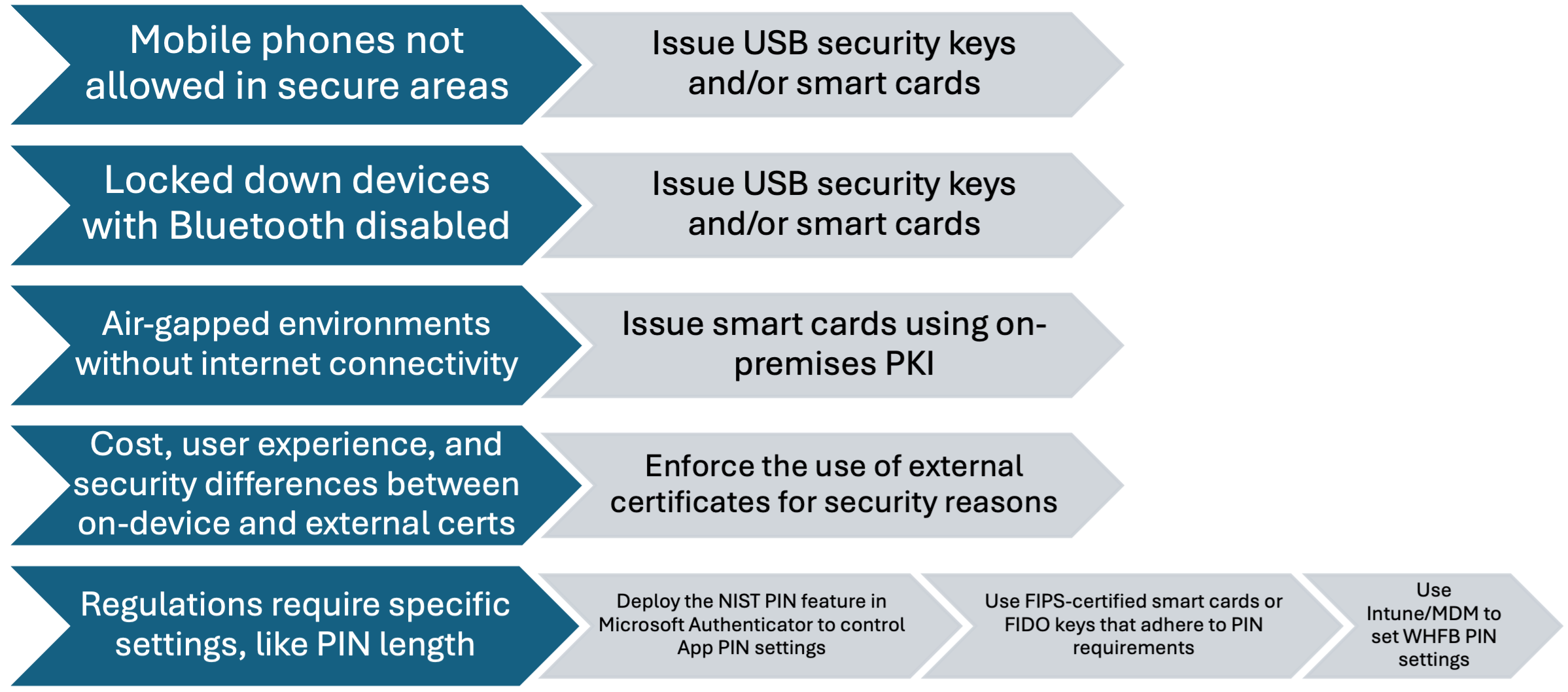

Lavoratori altamente regolamentati

I lavoratori altamente regolamentati presentano più sfide rispetto all'information worker medio perché possono lavorare su dispositivi bloccati, in ambienti bloccati o avere requisiti normativi speciali che devono soddisfare.

I lavoratori altamente regolamentati usano spesso smart card a causa di ambienti regolamentati che hanno già un'adozione pesante dell'infrastruttura PKI e smart card. Tuttavia, è il caso di considerare quando le smart card sono auspicabili e necessarie e quando possono essere bilanciate con opzioni più semplici da usare, ad esempio Windows Hello for Business.

Flusso di distribuzione di ruoli di lavoro altamente regolamentati senza PKI

Se non si prevede di usare certificati, smart card e PKI, la distribuzione di ruoli di lavoro altamente regolamentati rispecchia in modo piuttosto fedele quella degli information worker. Per ulteriori informazioni, vedere Information worker.

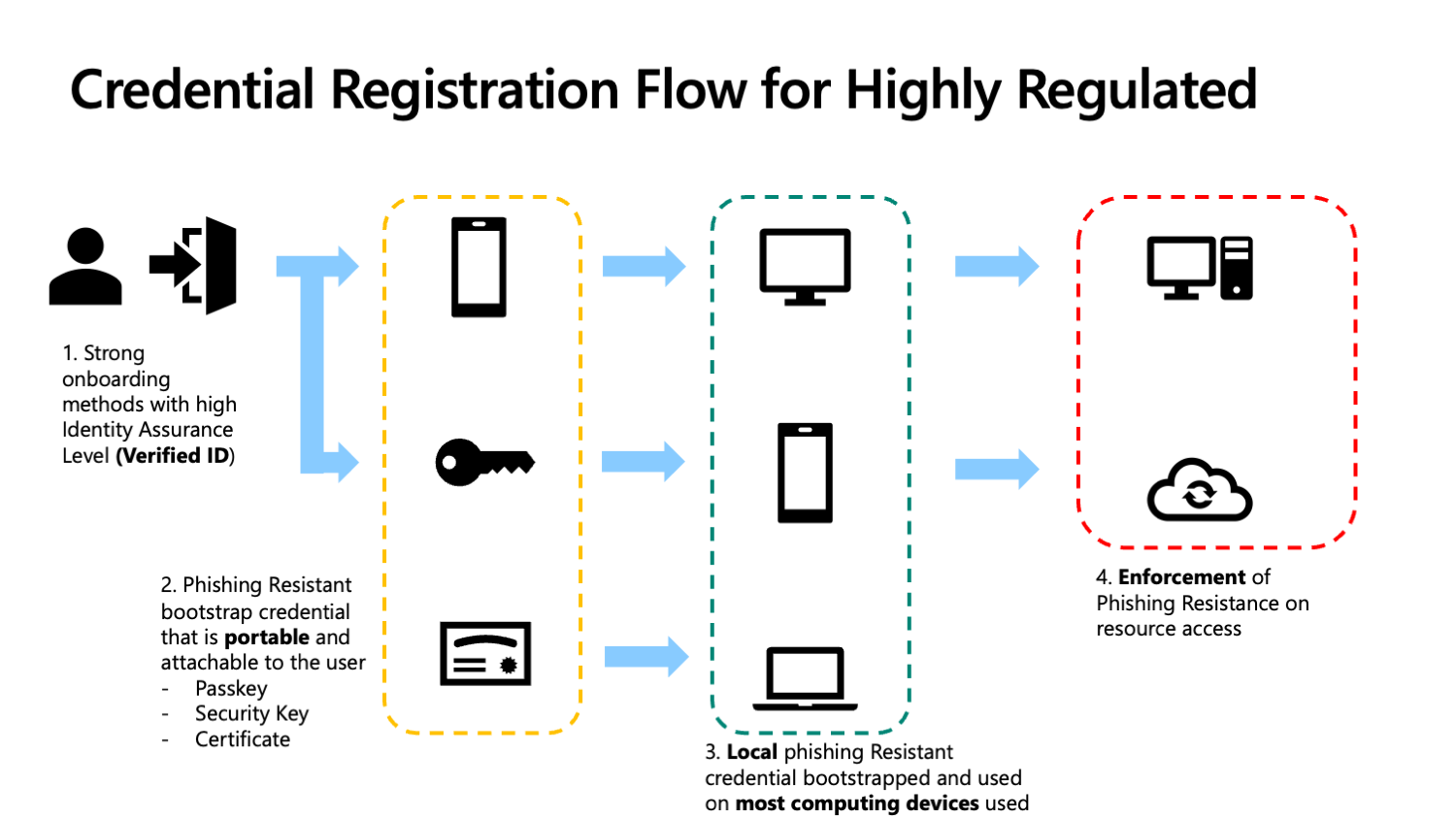

Flusso di distribuzione di ruoli di lavoro altamente regolamentati con PKI

Se si prevede di usare certificati, smart card e PKI, il flusso di distribuzione per i ruoli di lavoro altamente regolamentati in genere differisce dal flusso di configurazione degli information worker in punti chiave. C'è un aumento della necessità di identificare se i metodi di autenticazione locali sono validi per alcuni utenti. Analogamente, è necessario identificare se sono presenti utenti che necessitano di credenziali portabili, ad esempio smart card, che possono funzionare senza connessioni Internet. A seconda delle esigenze, è possibile modificare ulteriormente il flusso di distribuzione e adattarlo alle varie tipologie di utenti identificate nell'ambiente. Modificare i metodi usati in ogni passaggio in base alle esigenze dell'ambiente:

- Fase 1: onboarding

- Servizio di ID verificato di Microsoft Entra usato per acquisire un pass di accesso temporaneo (scelta preferita)

- Registrazione tramite smart card per conto dell'utente, seguendo un processo di correzione dell'identità

- Fase 2: registrazione delle credenziali portabili

- Smart card (scelta preferita)

- Chiave di sicurezza FIDO2

- Passkey dell'app Microsoft Authenticator

- Fase 3 (facoltativa): registrazione delle credenziali locali

- Facoltativa: Windows Hello for Business

- Facoltativa: chiave della piattaforma SSO dell'enclave sicura

Nota

È sempre consigliabile che gli utenti abbiano almeno due credenziali registrate. In questo modo, l'utente dispone di credenziali di backup disponibili se dovesse succedere qualcosa alle altre credenziali. Per i ruoli di lavoro altamente regolamentati, è consigliabile distribuire passkey o Windows Hello for Business oltre a qualsiasi smart card distribuita.

Passaggi successivi

Implementare un'autenticazione senza password resistente al phishing in Microsoft Entra ID