Migrazione del server MFA

Questo argomento spiega come migrare le impostazioni MFA per gli utenti di Microsoft Entra dal Server di autenticazione multifattoriale on-premise di Microsoft Entra all'autenticazione multifattoriale di Microsoft Entra.

Panoramica della soluzione

L'Utilità migrazione server MFA consente di sincronizzare i dati di autenticazione a più fattori archiviati nel server di autenticazione a più fattori Microsoft Entra locale direttamente con l'autenticazione a più fattori di Microsoft Entra. Dopo la migrazione dei dati di autenticazione a Microsoft Entra ID, gli utenti possono eseguire senza problemi mfa basati sul cloud senza dover eseguire di nuovo la registrazione o confermare i metodi di autenticazione. Gli amministratori possono usare l'Utilità migrazione server MFA per definire come destinazione singoli utenti o gruppi di utenti per il test e l'implementazione controllata senza dover apportare modifiche a livello di tenant.

Video: Come usare l'utilità di migrazione server MFA

Guardare il video per una panoramica di MFA Server Migration Utility e del relativo funzionamento.

Limitazioni e requisiti

L'Utilità migrazione server MFA richiede l'installazione di una nuova build della soluzione server MFA nel server MFA primario. La compilazione apporta aggiornamenti al file di dati del server MFA e include la nuova Utilità migrazione server MFA. Non è necessario aggiornare WebSDK o il portale utenti. L'installazione dell'aggiornamento non avvia automaticamente la migrazione.

Nota

L'Utilità migrazione server MFA può essere eseguita in un server MFA secondario. Per ulteriori informazioni, consultare Eseguire un server MFA secondario (facoltativo).

L'Utilità di migrazione del server MFA copia i dati dal file di database sugli oggetti utente in Microsoft Entra ID. Durante la migrazione, gli utenti possono essere selezionati per l'autenticazione multifattoriale di Microsoft Entra a scopo di test usando distribuzione graduale. La migrazione a fasi consente di eseguire test senza apportare modifiche alle impostazioni di federazione del dominio. Al termine delle migrazioni, è necessario finalizzare la migrazione apportando modifiche alle impostazioni di federazione del dominio.

AD FS che esegue Windows Server 2016 o una versione successiva è necessario per fornire l'autenticazione MFA su qualsiasi parte fidata di AD FS, esclusi Microsoft Entra ID e Office 365.

Esaminare i criteri di controllo di accesso di AD FS e assicurarsi che nessuno richieda che l'autenticazione a più fattori venga eseguita in sede come parte del processo di autenticazione.

L'implementazione a fasi può essere destinato a un massimo di 500.000 utenti (10 gruppi contenenti un massimo di 50.000 utenti ciascuno).

Guida alla migrazione

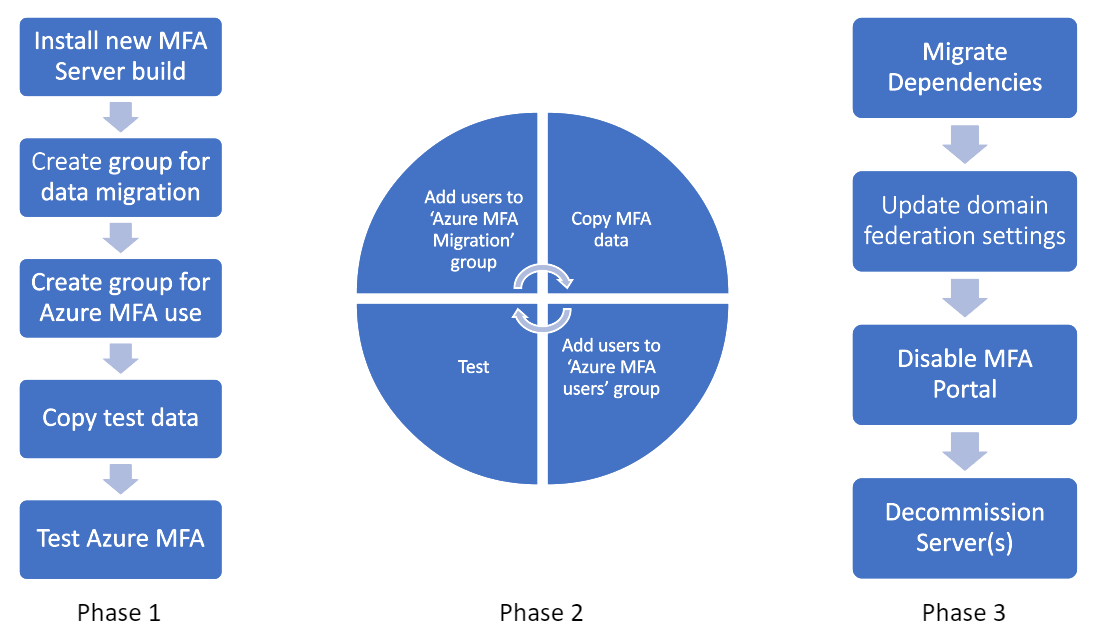

Una migrazione del server MFA include in genere i passaggi del processo seguente:

Alcuni punti importanti:

fase 1 deve essere ripetuta man mano che si aggiungono utenti di test.

- Lo strumento di migrazione usa i gruppi di Microsoft Entra per determinare gli utenti per i quali i dati di autenticazione devono essere sincronizzati tra il server MFA e l'autenticazione a più fattori Di Microsoft Entra. Dopo la sincronizzazione dei dati utente, l'utente è pronto per l'uso dell'autenticazione a più fattori Di Microsoft Entra.

- L'implementazione a fasi consente di reindirizzare gli utenti all'autenticazione a più fattori Di Microsoft Entra, usando anche i gruppi di Microsoft Entra. Sebbene sia possibile usare gli stessi gruppi per entrambi gli strumenti, non è consigliabile farlo poiché gli utenti possono essere potenzialmente reindirizzati all'autenticazione multifattoriale di Microsoft Entra prima che lo strumento abbia sincronizzato i dati. È consigliabile configurare i gruppi di Microsoft Entra per la sincronizzazione dei dati di autenticazione tramite l'Utilità migrazione server MFA e un altro set di gruppi per il rollout a fasi per indirizzare gli utenti target all'autenticazione a più fattori di Microsoft Entra anziché in locale.

fase 2 deve essere ripetuta durante la migrazione della tua base utenti. Alla fine della fase 2, l'intera base utente deve usare l'autenticazione a più fattori Di Microsoft Entra per tutti i carichi di lavoro federati con Microsoft Entra ID.

Durante le fasi precedenti, è possibile rimuovere gli utenti dalle cartelle del Rilascio progressivo per escluderli dall'ambito dell'autenticazione a più fattori di Microsoft Entra e reindirizzarli al server locale di autenticazione a più fattori di Microsoft Entra per tutte le richieste MFA provenienti da Microsoft Entra ID.

fase 3 richiede lo spostamento di tutti i client che si autenticano nel server locale MFA (VPN, gestori delle password, eccetera) alla federazione Microsoft Entra tramite SAML/OAUTH. Se gli standard di autenticazione moderni non sono supportati, è necessario configurare i server NPS con l'estensione di autenticazione a più fattori Microsoft Entra installata. Dopo la migrazione delle dipendenze, gli utenti non dovranno più utilizzare il portale utenti nel server MFA, ma dovranno gestire i metodi di autenticazione in Microsoft Entra ID (aka.ms/mfasetup). Quando gli utenti iniziano a gestire i dati di autenticazione in Microsoft Entra ID, questi metodi non vengono sincronizzati con il server MFA. Se si esegue il rollback al server MFA locale dopo che gli utenti hanno apportato modifiche ai relativi metodi di autenticazione in Microsoft Entra ID, tali modifiche andranno perse. Al termine delle migrazioni degli utenti, modificare l'impostazione di federazione federatedIdpMfaBehavior del dominio. La modifica indica a Microsoft Entra ID di non eseguire più MFA in sede e di eseguire tutte le richieste MFA con l'autenticazione multifattoriale di Microsoft Entra, indipendentemente dall'appartenenza a gruppi.

Le sezioni seguenti illustrano i passaggi di migrazione in modo più dettagliato.

Identificare le dipendenze del server di autenticazione a più fattori Microsoft Entra

Abbiamo lavorato duramente per garantire che il passaggio alla soluzione di Microsoft Entra per l'autenticazione multifattoriale basata su cloud mantenga e migliori la vostra posizione di sicurezza. Esistono tre categorie generali da usare per raggruppare le dipendenze:

Per facilitare la migrazione, sono stati confrontate le funzionalità del server MFA ampiamente usate con l'equivalente funzionale nell'autenticazione a più fattori Di Microsoft Entra per ogni categoria.

Metodi MFA

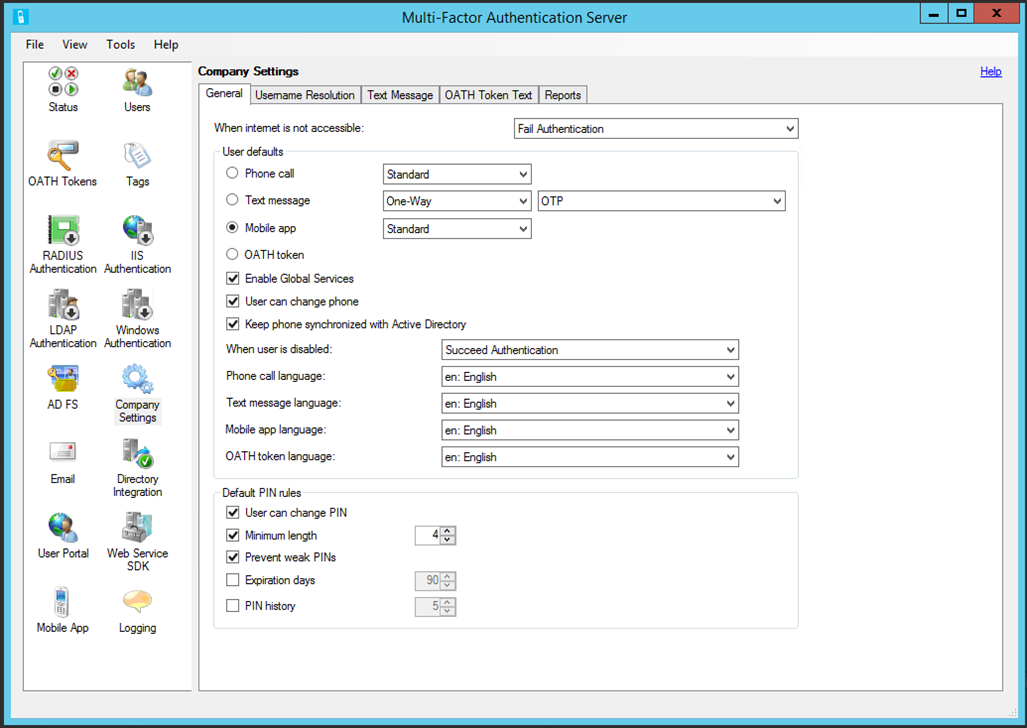

Apri il Server MFA, seleziona Impostazioni aziendali:

| Server di autenticazione a più fattori | Autenticazione a più fattori Microsoft Entra |

|---|---|

| scheda Generale | |

| sezione Impostazioni utente predefinite | |

| Telefonata (Standard) | Nessuna azione necessaria |

| Messaggio di testo (OTP)* | Nessuna azione necessaria |

| App per dispositivi mobili (Standard) | Nessuna azione necessaria |

| Chiamata telefonica (PIN)* | Abilitare OTP vocale |

| Messaggio di testo (OTP + PIN)** | Nessuna azione necessaria |

| * dell'app per dispositivi mobili (codice PIN) | Abilitare numero corrispondente |

| Chiamata telefonica/SMS/app per dispositivi mobili/lingua token OATH | Le impostazioni della lingua vengono applicate automaticamente a un utente in base alle impostazioni locali nel browser |

| Sezione regole PIN predefinite | Non applicabile; vedere i metodi aggiornati nello screenshot precedente |

| scheda Risoluzione del nome utente | Non applicabile; La risoluzione del nome utente non è necessaria per l'autenticazione a più fattori Di Microsoft Entra |

| scheda Messaggio di testo | Non applicabile; L'autenticazione a più fattori Microsoft Entra usa un messaggio predefinito per i messaggi di testo |

| Scheda OATH Token | Non applicabile; L'autenticazione a più fattori Microsoft Entra usa un messaggio predefinito per i token OATH |

| Rapporti | report delle attività sui metodi di autenticazione di Microsoft Entra |

*Quando viene usato un PIN per fornire funzionalità di verifica della presenza, viene fornito in precedenza l'equivalente funzionale. I PIN che non sono collegati a livello crittografico a un dispositivo non proteggono sufficientemente da scenari in cui un dispositivo è stato compromesso. Per proteggersi da questi scenari, inclusi gli attacchi di scambio sim , spostare gli utenti in metodi più sicuri in base ai metodi di autenticazione Microsoft procedure consigliate.

**L'esperienza predefinita dell'autenticazione a più fattori tramite testo in Microsoft Entra invia un codice agli utenti, che è necessario immettere nella finestra di accesso come parte dell'autenticazione. Il requisito di eseguire un ciclo completo del codice fornisce funzionalità di verifica della presenza.

Portale utenti

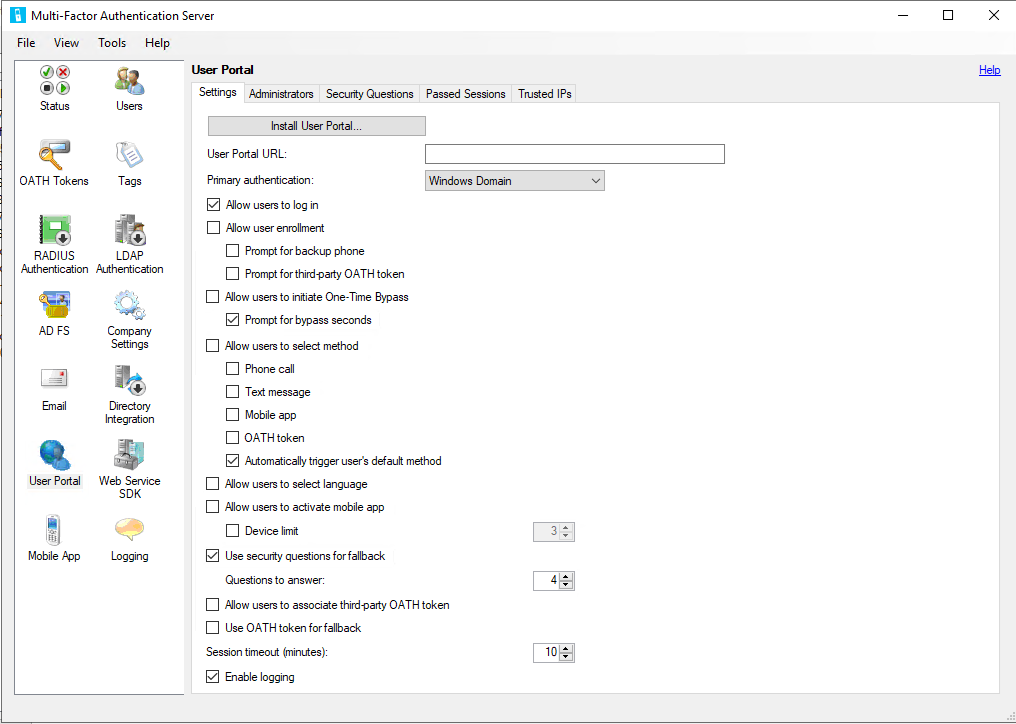

Aprire il server MFA, selezionare Portale Utenti:

| Server di Autenticazione Multifattore | Autenticazione a più fattori Microsoft Entra |

|---|---|

| scheda Impostazioni | |

| URL del portale degli utenti | aka.ms/mfasetup |

| Consenti registrazione utente | Vedere Registrazione combinata delle informazioni di sicurezza |

| - Richiedi telefono di backup | Consultare impostazioni del servizio MFA |

| - Richiedi un token OATH di una terza parte | Vedere impostazioni del servizio MFA |

| Consentire agli utenti di avviare un bypass One-Time | Vedere la funzionalità TAP di Microsoft Entra ID |

| Consenti agli utenti di selezionare il metodo | Vedere impostazioni del servizio MFA |

| -Telefonata | Vedere documentazione della chiamata telefonica |

| - Messaggio di testo | Consulta impostazioni del servizio MFA |

| - App per dispositivi mobili | Visualizza impostazioni del servizio MFA |

| - Token OATH | Vedere documentazione del token OATH |

| Consenti agli utenti di selezionare la lingua | Le impostazioni della lingua vengono applicate automaticamente a un utente in base alle impostazioni locali nel browser |

| Consenti agli utenti di attivare l'app per dispositivi mobili | Vedere impostazioni del servizio MFA |

| - Limite di dispositivi | Microsoft Entra ID limita gli utenti a cinque dispositivi cumulativi (istanze di app per dispositivi mobili + token OATH hardware + token OATH software) per utente |

| Usare le domande di sicurezza per il fallback | Microsoft Entra ID consente agli utenti di scegliere un metodo di fallback in fase di autenticazione in caso di esito negativo del metodo di autenticazione scelto |

| - Domande a cui rispondere | Le domande di sicurezza in Microsoft Entra ID possono essere usate solo per SSPR. Vedi ulteriori dettagli su domande di sicurezza personalizzate di Microsoft Entra |

| Consentire agli utenti di associare il token OATH di terze parti | Vedere documentazione del token OATH |

| Usare il token OATH per il fallback | Vedere documentazione del token OATH |

| Sessione scaduta | |

| scheda Domande di sicurezza | Le domande di sicurezza nel server MFA sono state usate per ottenere l'accesso al portale utenti. L'autenticazione a più fattori Microsoft Entra supporta solo domande di sicurezza per la reimpostazione della password self-service. Consulta la documentazione sulle domande di sicurezza . |

| scheda Sessioni passate | Tutti i flussi di registrazione del metodo di autenticazione vengono gestiti da Microsoft Entra ID e non richiedono la configurazione |

| IP Attendibili | IP attendibili di Microsoft Entra ID |

Tutti i metodi MFA disponibili nel server MFA devono essere abilitati nell'autenticazione a più fattori di Microsoft Entra usando le impostazioni del servizio MFA . Gli utenti non possono provare i metodi MFA appena migrati a meno che non siano abilitati.

Servizi di autenticazione

Microsoft Entra multifactor authentication Server può fornire funzionalità MFA per soluzioni di terze parti che usano RADIUS o LDAP fungendo da proxy di autenticazione. Per individuare le dipendenze RADIUS o LDAP, selezionare l'opzione di autenticazione RADIUS e l'opzione di autenticazione LDAP nel Server MFA. Per ognuna di queste dipendenze, determinare se queste terze parti supportano l'autenticazione moderna. In tal caso, prendere in considerazione la federazione direttamente con Microsoft Entra ID.

Per le distribuzioni RADIUS che non possono essere aggiornate, è necessario distribuire un server NPS e installare l'estensione di autenticazione a più fattori Microsoft Entra NPS .

Per le distribuzioni LDAP che non possono essere aggiornate o spostate in RADIUS, verificare se è possibile utilizzare Microsoft Entra Domain Services. Nella maggior parte dei casi, LDAP è stato distribuito per supportare le modifiche delle password in linea per gli utenti finali. Dopo la migrazione, gli utenti finali possono gestire le password usando reimpostazione della password self-service in Microsoft Entra ID.

Se hai abilitato il provider di autenticazione server MFA in AD FS 2.0 su qualsiasi terza parte fiduciaria, ad eccezione della terza parte fiduciaria di Office 365, sarà necessario eseguire l'aggiornamento a AD FS 3.0 oppure federare quelle terze parti direttamente a Microsoft Entra ID se supportano metodi di autenticazione moderni. Determinare il piano di azione migliore per ognuna delle dipendenze.

Eseguire il backup del file di dati del server di autenticazione a più fattori Microsoft Entra

Eseguire un backup del file di dati del server MFA disponibile in %programfiles%\Multi-Factor Authentication Server\Data\PhoneFactor.pfdata (percorso predefinito) nel server MFA primario. Assicurarsi di avere una copia del programma di installazione per la versione attualmente installata nel caso in cui sia necessario eseguire il rollback. Se non si ha più una copia, contattare il servizio supporto tecnico clienti.

A seconda dell'attività dell'utente, il file di dati può diventare obsoleto rapidamente. Eventuali modifiche apportate al server MFA o qualsiasi modifica apportata dall'utente finale tramite il portale dopo il backup non verranno catturate. Se si esegue il rollback, eventuali modifiche apportate dopo questo punto non verranno ripristinate.

Installare l'aggiornamento del server MFA

Eseguire il nuovo programma di installazione nel server MFA primario. Prima di aggiornare un server, rimuoverlo dal bilanciamento del carico o dalla condivisione del traffico con altri server MFA. Non è necessario disinstallare il server MFA corrente prima di eseguire il programma di installazione. Il programma di installazione esegue un aggiornamento in loco usando il percorso di installazione corrente (ad esempio, C:\Programmi\Server Multi-Factor Authentication). Se viene richiesto di installare un pacchetto di aggiornamento ridistribuibile di Microsoft Visual C++ 2015, accettare il prompt. Vengono installate sia le versioni x86 che x64 del pacchetto. Non è necessario installare gli aggiornamenti per il portale utenti, l'SDK Web o l'adapter AD FS.

Nota

Dopo aver eseguito il programma di installazione nel server primario, i server secondari possono iniziare a registrare voci SB non gestite. Ciò è dovuto alle modifiche apportate allo schema nel server primario che non sono riconosciute dai server secondari. Questi errori sono previsti. Negli ambienti con 10.000 utenti o più, il numero di voci di log può aumentare significativamente. Per attenuare questo problema, è possibile aumentare le dimensioni del file dei log del server MFA o aggiornare i server secondari.

Configurare l'utilità di migrazione del server MFA

Dopo aver installato l'aggiornamento del server MFA, aprire un prompt dei comandi di PowerShell con privilegi elevati: posizionare il cursore sull'icona di PowerShell, fare clic con il pulsante destro del mouse e selezionare Esegui come amministratore. Esegui lo script .\Configure-MultiFactorAuthMigrationUtility.ps1 che si trova nella directory di installazione del server MFA (C:\Program Files\Multi-Factor Authentication Server per impostazione predefinita).

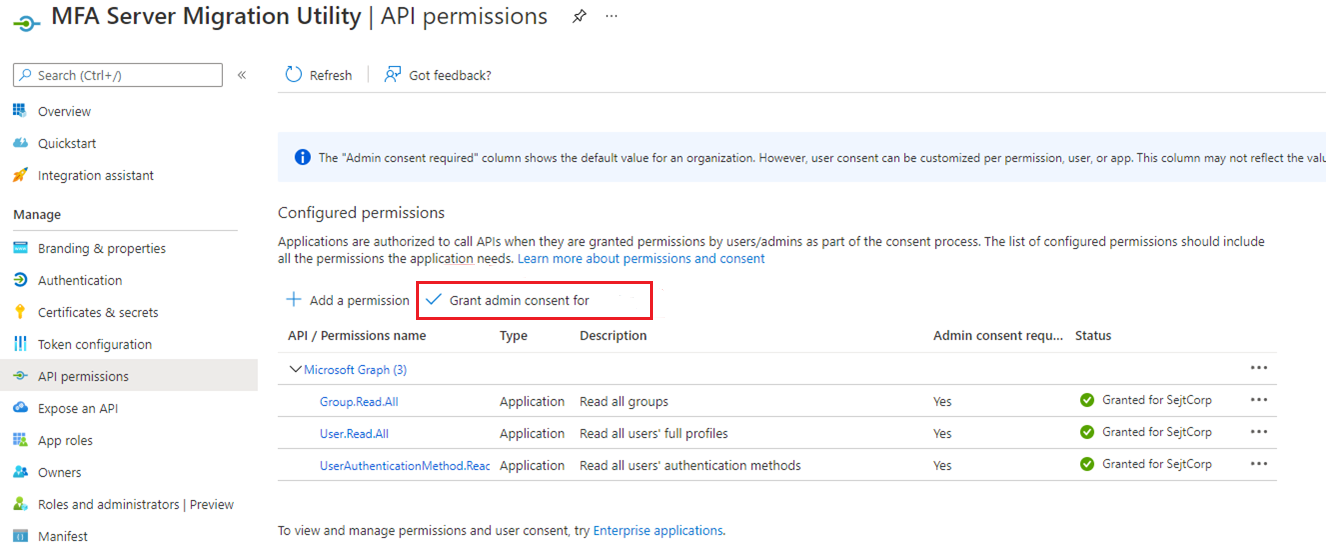

Questo script richiede di specificare le credenziali per un amministratore dell'applicazione nel tenant di Microsoft Entra. Crea una nuova applicazione MFA Server Migration Utility all'interno di Microsoft Entra ID, che viene usata per scrivere metodi di autenticazione utente in ogni oggetto utente Microsoft Entra.

Per i clienti del cloud per enti governativi che desiderano eseguire le migrazioni, sostituite le voci ".com" nello script con ".us". Questo script scrive le voci di registro HKLM:\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\ StsUrl e GraphUrl e istruisce l'Utilità di migrazione a usare gli endpoint di GRAPH appropriati.

Sarà anche necessario accedere agli URL seguenti:

-

https://graph.microsoft.com/*(ohttps://graph.microsoft.us/*per i clienti cloud per enti pubblici) -

https://login.microsoftonline.com/*(ohttps://login.microsoftonline.us/*per i clienti cloud per enti pubblici)

Lo script indica all'utente di concedere il consenso amministratore all'applicazione appena creata. Passare all'URL fornito o, all'interno dell'interfaccia di amministrazione di Microsoft Entra, selezionare Registrazioni applicazione, trovare e selezionare l'app Utilità migrazione server MFA, selezionare autorizzazioni API e quindi concedere le autorizzazioni appropriate.

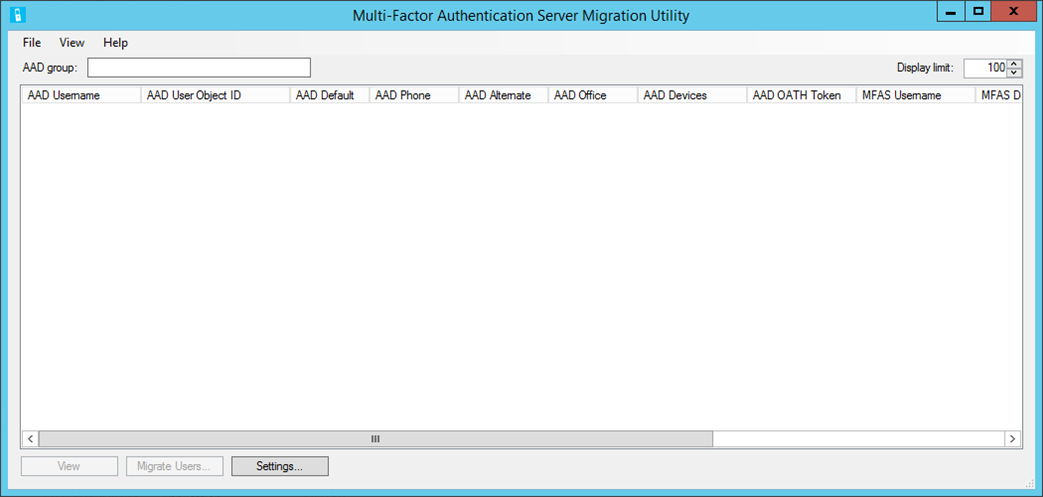

Al termine, accedere alla cartella Multi-Factor Authentication Server e aprire l'applicazione MultiFactorAuthMigrationUtilityUI. Verrà visualizzata la schermata seguente:

L'utilità di migrazione è stata installata correttamente.

Nota

Per assicurarsi che non vengano apportate modifiche al comportamento durante la migrazione, se il server MFA è associato a un provider MFA senza riferimento al tenant, è necessario aggiornare le impostazioni predefinite di MFA (come i saluti personalizzati) per il tenant a cui stai migrando, in modo che corrispondano alle impostazioni del provider MFA. È consigliabile eseguire questa operazione prima di eseguire la migrazione di tutti gli utenti.

Eseguire un server MFA secondario (facoltativo)

Se l'implementazione del server MFA ha un numero elevato di utenti o un server MFA primario occupato, è consigliabile valutare la possibilità di distribuire un server MFA secondario dedicato per l'esecuzione di MFA Server Migration Utility e dei servizi di sincronizzazione migrazione. Dopo l'aggiornamento del server MFA primario, aggiornare un server secondario esistente o distribuire un nuovo server secondario. Il server secondario scelto non deve gestire altro traffico MFA.

Lo script Configure-MultiFactorAuthMigrationUtility.ps1 deve essere eseguito sul server secondario per registrare un certificato con la registrazione dell'applicazione dello strumento di migrazione del server MFA. Il certificato viene usato per eseguire l'autenticazione a Microsoft Graph. L'esecuzione dei servizi utilità di migrazione e sincronizzazione in un server MFA secondario deve migliorare le prestazioni delle migrazioni utente manuali e automatizzate.

Eseguire la migrazione dei dati utente

La migrazione dei dati utente non rimuove o modifica i dati nel database del server Multi-Factor Authentication. Analogamente, questo processo non cambierà dove un utente esegue l'autenticazione a più fattori. Questo processo è una copia unidirezionale dei dati dal server locale all'oggetto utente corrispondente in Microsoft Entra ID.

L'utilità Migrazione server MFA è destinata a un singolo gruppo Microsoft Entra per tutte le attività di migrazione. È possibile aggiungere utenti direttamente a questo gruppo o aggiungere altri gruppi. È anche possibile aggiungerli in fasi durante la migrazione.

Per avviare il processo di migrazione, immettere il nome o il GUID del gruppo Microsoft Entra di cui si vuole eseguire la migrazione. Al termine, premere TAB o selezionare all'esterno della finestra per iniziare a cercare il gruppo appropriato. Tutti gli utenti del gruppo vengono popolati. Il completamento di un gruppo di grandi dimensioni può richiedere alcuni minuti.

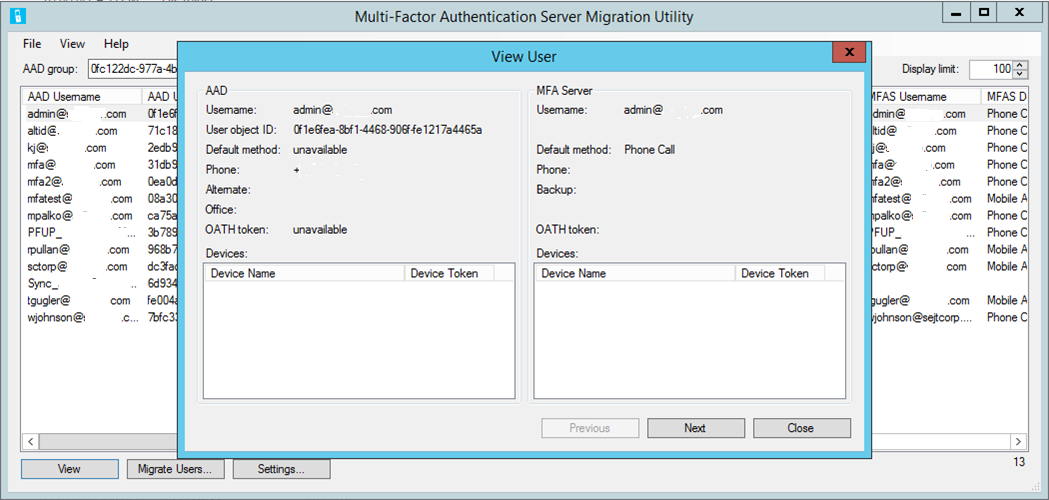

Per visualizzare i dati degli attributi per un utente, evidenziare l'utente e selezionare Visualizza:

In questa finestra vengono visualizzati gli attributi per l'utente selezionato sia in Microsoft Entra ID che nel server MFA locale. È possibile usare questa finestra per visualizzare il modo in cui i dati sono stati scritti per un utente dopo la migrazione.

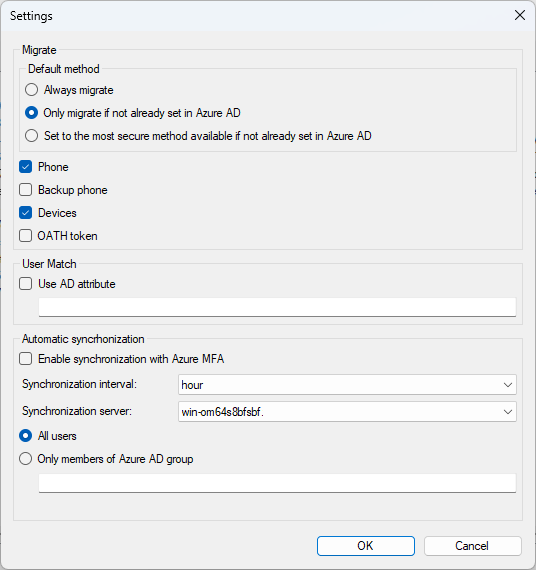

L'opzione Impostazioni consente di modificare le impostazioni per il processo di migrazione.

Eseguire la migrazione: sono disponibili tre opzioni per la migrazione del metodo di autenticazione predefinito dell'utente:

- Migrare sempre

- Effettuare la migrazione solo se non è già impostato in Microsoft Entra ID

- Impostare sul metodo più sicuro disponibile se non è già impostato in Microsoft Entra ID

Queste opzioni offrono flessibilità quando si esegue la migrazione del metodo predefinito. Inoltre, i criteri dei metodi di autenticazione vengono controllati durante la migrazione. Se il metodo predefinito di cui viene eseguita la migrazione non è consentito dai criteri, viene impostato sul metodo più sicuro disponibile.

Corrispondenza utente: consente di definire un attributo diverso di Active Directory locale per abbinare il Microsoft Entra UPN, invece della corrispondenza predefinita con il nome utente principale (userPrincipalName).

- L'utilità di migrazione tenta la corrispondenza diretta con l'UPN prima di usare l'attributo di Active Directory locale.

- Se non viene trovata alcuna corrispondenza, chiama un'API di Windows per trovare l'UPN di Microsoft Entra e ottenere il SID, che utilizza per cercare nella lista degli utenti del server MFA.

- Se l'API Di Windows non trova l'utente o il SID non viene trovato nel server MFA, usa l'attributo di Active Directory configurato per trovare l'utente in Active Directory locale e quindi usare il SID per cercare l'elenco utenti del server MFA.

Sincronizzazione automatica: avvia un servizio in background che monitora continuamente le modifiche apportate ai metodi di autenticazione agli utenti nel server MFA locale e li scrive in Microsoft Entra ID in corrispondenza dell'intervallo di tempo specificato definito.

Server di sincronizzazione: consente l'esecuzione del servizio di sincronizzazione migrazione server MFA in un server MFA secondario anziché e solo nel server primario. Per configurare il servizio Migration Sync per l'esecuzione su un server secondario, è necessario eseguire lo script

Configure-MultiFactorAuthMigrationUtility.ps1sul server per registrare un certificato con la registrazione dell'app Utility di migrazione del server MFA. Il certificato viene usato per eseguire l'autenticazione a Microsoft Graph.

Il processo di migrazione può essere automatico o manuale.

I passaggi del processo manuale sono:

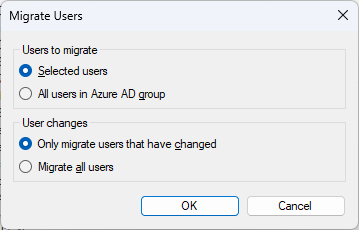

Per avviare il processo di migrazione per un utente o una selezione di più utenti, premere e tenere premuto CTRL durante la selezione di ognuno degli utenti di cui si vuole eseguire la migrazione.

Dopo aver selezionato gli utenti desiderati, selezionare Migrare gli utenti>Utenti selezionati>OK.

Per migrare tutti gli utenti del gruppo, selezionare Migrare utenti>Tutti gli utenti nel gruppo Microsoft Entra>OK.

È possibile eseguire la migrazione degli utenti anche se sono invariati. Per impostazione predefinita, l'utilità è impostata su per migrare solo gli utenti che hanno modificato. Selezionare Migrare tutti gli utenti per rimigrare gli utenti precedentemente migrati che non sono stati modificati. La migrazione di utenti non modificati può essere utile durante i test se un amministratore deve reimpostare le impostazioni di autenticazione a più fattori di Microsoft Entra di un utente e vuole eseguirne di nuovo la migrazione.

Per il processo automatico, selezionare sincronizzazione automatica in Impostazionie quindi selezionare se si desidera che tutti gli utenti vengano sincronizzati o solo i membri di un determinato gruppo di Microsoft Entra.

La tabella seguente elenca la logica di sincronizzazione per i vari metodi.

| Metodo | Logica |

|---|---|

| Telefono | Se non è presente alcuna estensione, aggiornare il telefono MFA. Se è presente un'estensione, aggiornare il telefono di Office. Eccezione: se il metodo predefinito è Sms, eliminare l'estensione e aggiornare il telefono MFA. |

| telefono di backup | Se non è presente alcuna estensione, aggiornare il telefono alternativo. Se c'è un'estensione, aggiornare il telefono aziendale. Eccezione: se sia Telefono che Telefono secondario hanno un'estensione, ignorare il Telefono secondario. |

| App per Dispositivi Mobili | Viene eseguita la migrazione massima di cinque dispositivi o solo quattro se l'utente ha anche un token OATH hardware. Se sono presenti più dispositivi con lo stesso nome, eseguire solo la migrazione di quella più recente. I dispositivi vengono ordinati dal più recente al meno recente. Se i dispositivi esistono già in Microsoft Entra ID, verificare la corrispondenza con la chiave segreta del token OATH e aggiornare. - Se non esiste alcuna corrispondenza nella chiave privata del token OATH, trova la corrispondenza nel token del dispositivo -- Se trovato, creare un Software OATH Token per il dispositivo del server MFA per consentire il funzionamento del metodo OATH Token. Le notifiche continuano a funzionare usando il dispositivo di autenticazione a più fattori Microsoft Entra esistente. - Se non viene trovato, creare un nuovo dispositivo. Se l'aggiunta di un nuovo dispositivo supera il limite di cinque dispositivi, il dispositivo viene ignorato. |

| token OATH | Se i dispositivi esistono già in Microsoft Entra ID, trova la corrispondenza con la chiave segreta del token OATH e aggiorna. - Se non viene trovato, aggiungere un nuovo dispositivo token OATH hardware. Se l'aggiunta di un nuovo dispositivo supera il limite di cinque dispositivi, il token OATH viene ignorato. |

I metodi MFA vengono aggiornati in base a ciò che è stato migrato e il metodo predefinito è impostato. Il server MFA tiene traccia del timestamp dell'ultima migrazione ed esegue di nuovo la migrazione dell'utente solo se le impostazioni MFA dell'utente cambiano o un amministratore modifica gli elementi di cui eseguire la migrazione nella finestra di dialogo Impostazioni

Durante i test, è consigliabile eseguire prima una migrazione manuale e testare per assicurarsi che un determinato numero di utenti si comporti come previsto. Al termine del test, attivare la sincronizzazione automatica per il gruppo Microsoft Entra di cui si vuole eseguire la migrazione. Quando si aggiungono utenti a questo gruppo, le informazioni vengono sincronizzate automaticamente con Microsoft Entra ID. L'utilità di migrazione del server MFA si rivolge a un gruppo Microsoft Entra; tuttavia, tale gruppo può includere sia utenti che gruppi annidati di utenti.

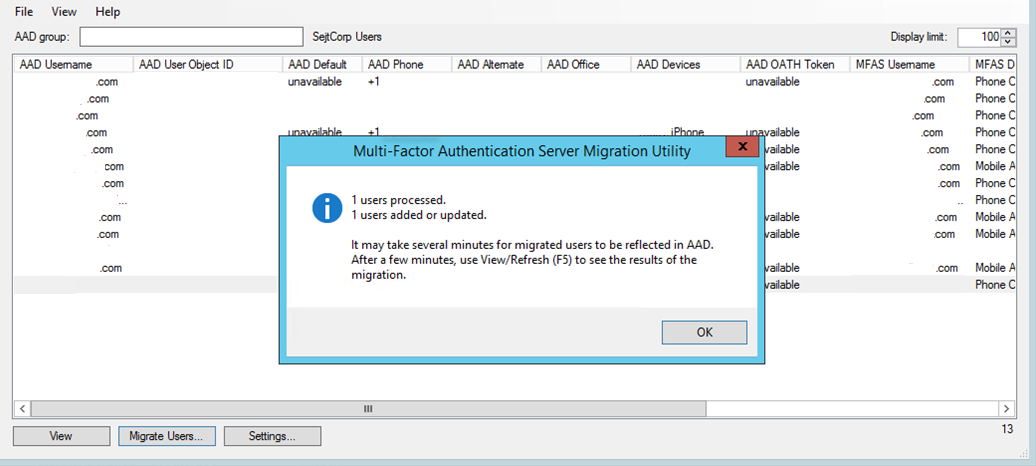

Al termine, una conferma informa l'utente delle attività completate:

Come indicato nel messaggio di conferma, la visualizzazione dei dati migrati negli oggetti utente all'interno di Microsoft Entra ID può richiedere alcuni minuti. Gli utenti possono visualizzare i metodi migrati navigando su aka.ms/mfasetup.

Suggerimento

È possibile ridurre il tempo necessario per visualizzare i gruppi se non è necessario visualizzare i metodi MFA di Microsoft Entra. Selezionare Visualizza>metodi di autenticazione Azure AD MFA per attivare o disattivare la visualizzazione delle colonne per AAD Predefinito, AAD Telefono, AAD Alternativo, AAD Ufficio, AAD Dispositivie AAD Token OATH. Quando le colonne sono nascoste, alcune chiamate API Microsoft Graph vengono ignorate, migliorando notevolmente il tempo di caricamento dell'utente.

Visualizzare i dettagli della migrazione

È possibile usare i log di controllo o Log Analytics per visualizzare i dettagli delle migrazioni degli utenti dal server MFA all'autenticazione multifattoriale di Microsoft Entra.

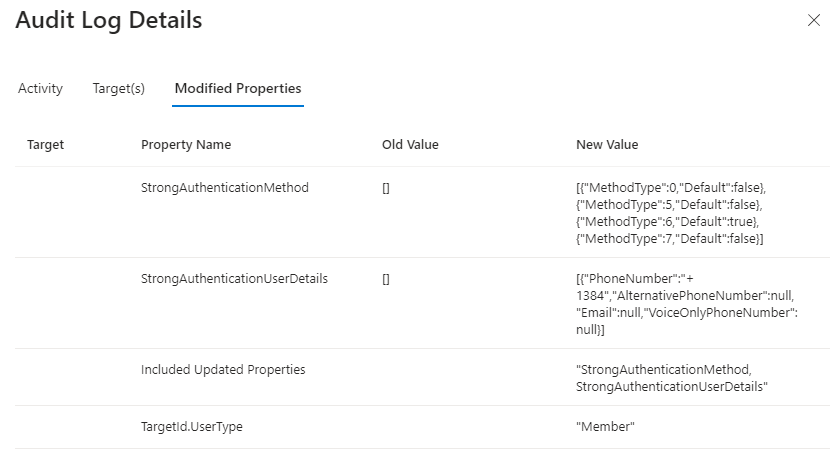

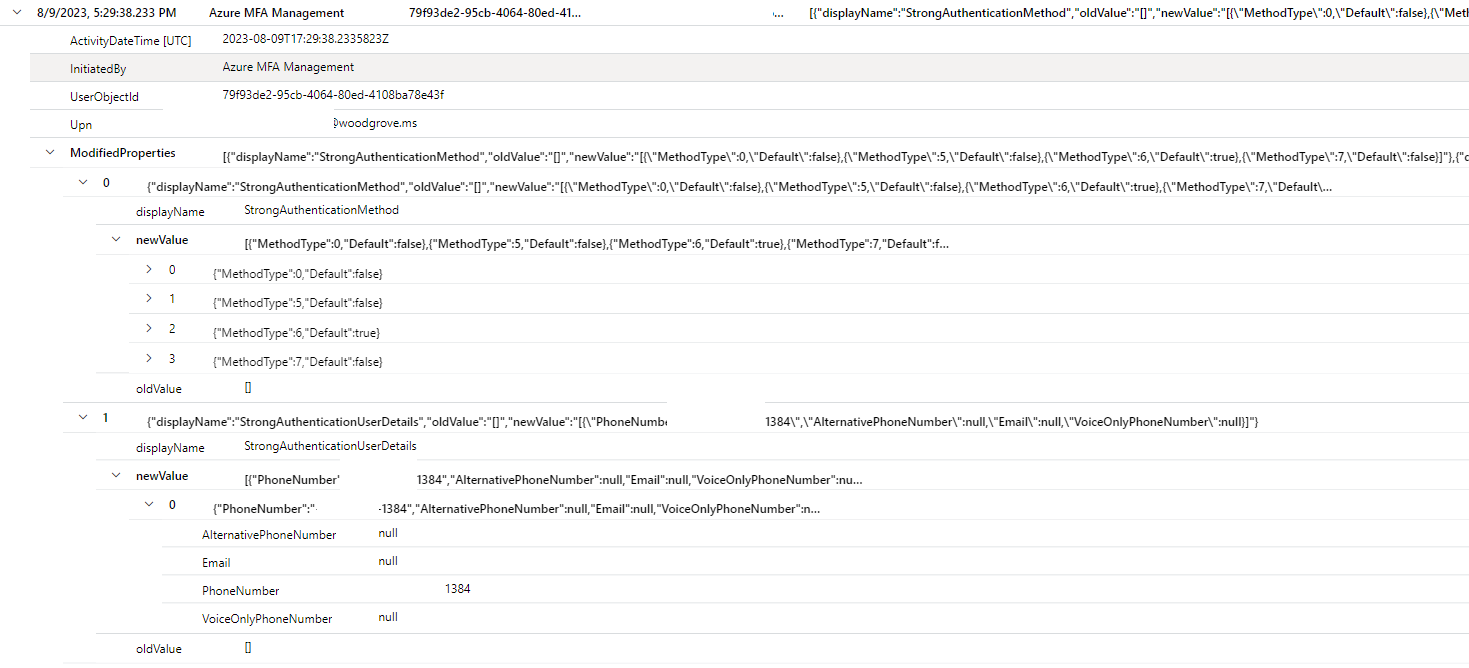

Usare i log di controllo

Per accedere ai log di controllo nell'interfaccia di amministrazione di Microsoft Entra per visualizzare i dettagli delle migrazioni degli utenti dal server MFA alla autenticazione multifattoriale Microsoft Entra, seguire questa procedura:

Accedi all'interfaccia di amministrazione di Microsoft Entra in qualità di almeno un amministratore di autenticazione.

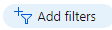

Naviga fino a Identità>Monitoraggio & salute>Registri di controllo. Per filtrare i log, selezionare Aggiungi filtri.

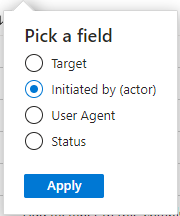

Selezionare avviato da (attore) e selezionare Applica.

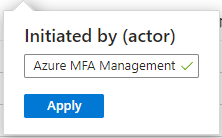

Digitare Gestione autenticazione a più fattori di Microsoft Entra e selezionare Applica.

Questo filtro visualizza solo i log dell'Utilità di migrazione del server MFA. Per visualizzare i dettagli per la migrazione di un utente, selezionare una riga e quindi scegliere la scheda Proprietà Modificate. Questa scheda mostra le modifiche apportate ai metodi di autenticazione multifattore registrati e ai numeri di telefono.

La tabella seguente elenca il metodo di autenticazione per ogni codice.

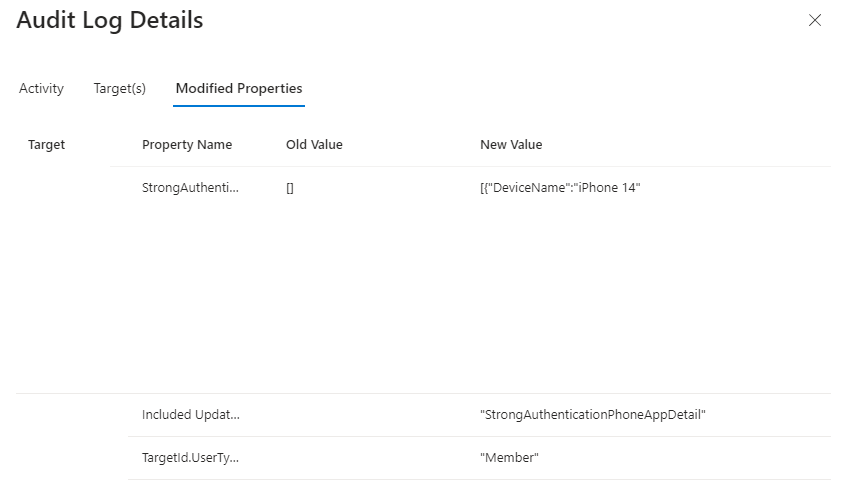

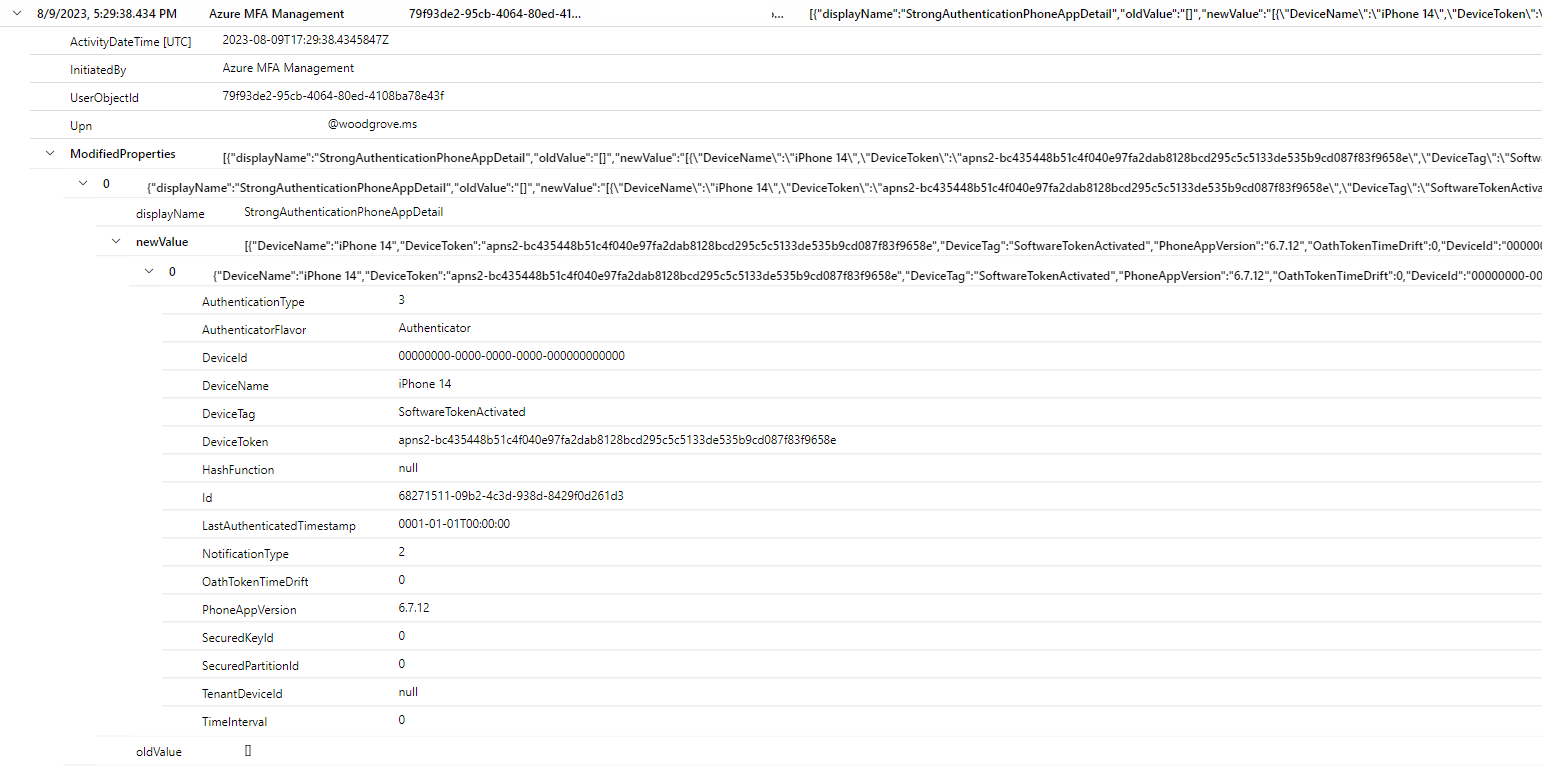

Codice Metodo 0 Servizi vocali mobili 2 Ufficio vocale 3 Numero di telefono cellulare alternativo per voce 5 SMS 6 Notifica push di Microsoft Authenticator 7 Codice OTP tramite token hardware o software Se sono stati migrati dei dispositivi degli utenti, c'è un'entrata di log separata.

Usare Log Analytics

È possibile eseguire anche query sui dettagli del server MFA per le migrazioni degli utenti con autenticazione multifattoriale di Microsoft Entra utilizzando Log Analytics.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Microsoft Entra multifactor authentication Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| extend Upn = tostring(TargetResources[0]["userPrincipalName"])

| extend ModifiedProperties = TargetResources[0]["modifiedProperties"]

| project ActivityDateTime, InitiatedBy, UserObjectId, Upn, ModifiedProperties

| order by ActivityDateTime asc

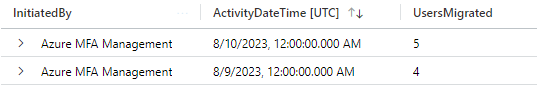

Questo screenshot mostra le modifiche per la migrazione degli utenti:

Questo screenshot mostra le modifiche per la migrazione dei dispositivi:

Log Analytics può essere usato anche per riepilogare l'attività di migrazione degli utenti.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Microsoft Entra multifactor authentication Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| summarize UsersMigrated = dcount(UserObjectId) by InitiatedBy, bin(ActivityDateTime, 1d)

Convalidare e testare

Dopo aver eseguito la migrazione dei dati utente, è possibile convalidare l'esperienza dell'utente finale usando l'implementazione a fasi prima di apportare la modifica del tenant globale. Il processo seguente consente di indirizzare specifici gruppi Microsoft Entra per la distribuzione progressiva per MFA. L'implementazione a fasi indica a Microsoft Entra ID di eseguire l'autenticazione a più fattori di Microsoft Entra per gli utenti nei gruppi di destinazione, anziché inviarli in locale per eseguire l'autenticazione a più fattori. È possibile convalidare e testare: è consigliabile usare l'interfaccia di amministrazione di Microsoft Entra, ma se si preferisce, è anche possibile usare Microsoft Graph.

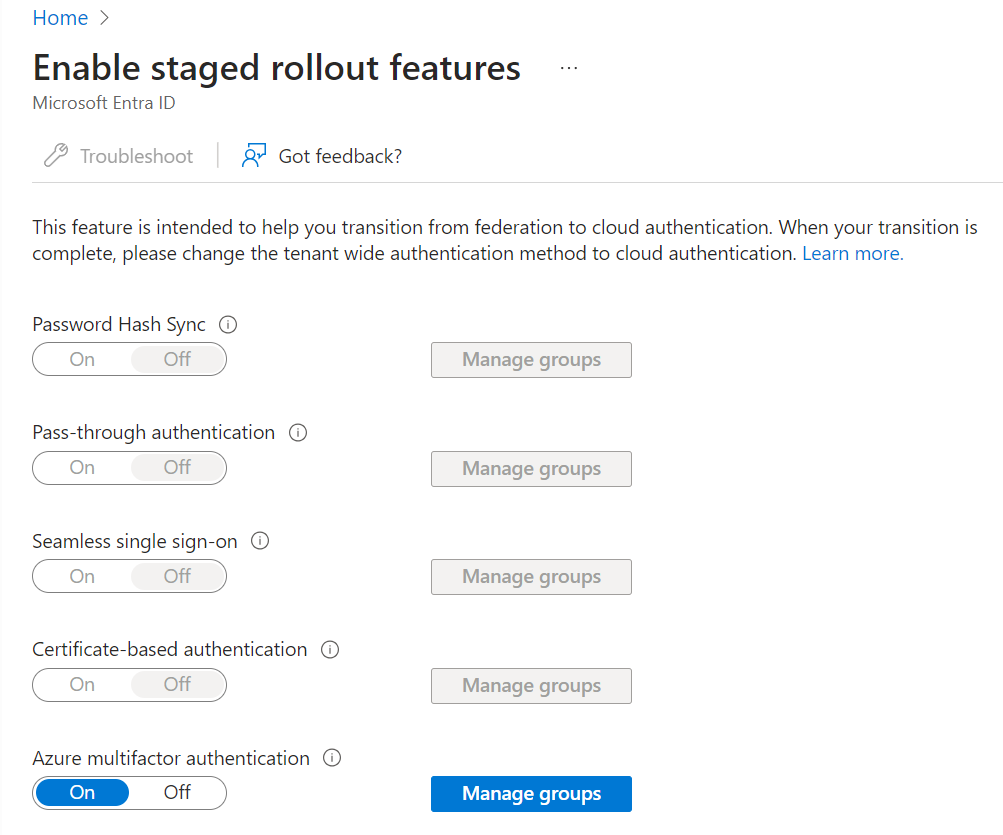

Abilitare l'implementazione a fasi

Passare all'URL seguente: Abilitare le funzionalità di implementazione a fasi - Microsoft Azure.

Modificare di autenticazione a più fattori di Azure in Ine quindi selezionare Gestisci gruppi.

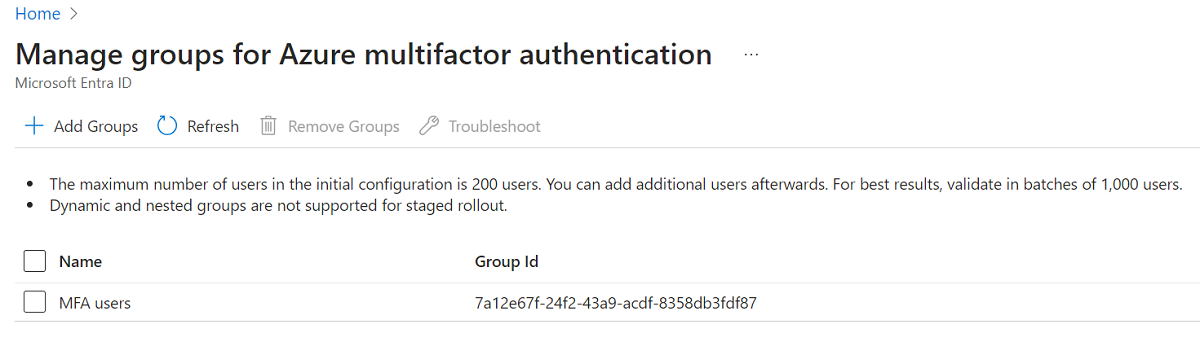

Selezionare Aggiungi gruppi e aggiungere i gruppi contenenti gli utenti da abilitare per l'autenticazione multifattore di Microsoft Entra. I gruppi selezionati vengono visualizzati nell'elenco visualizzato.

Nota

Tutti i gruppi di destinazione che usano il metodo Microsoft Graph seguente vengono visualizzati anche in questo elenco.

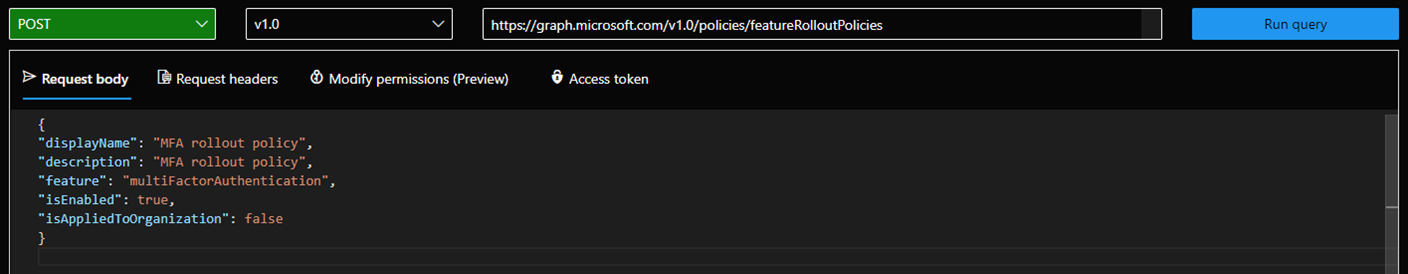

Abilitare l'implementazione a fasi con Microsoft Graph

Creare la funzionalitàRolloutPolicy

Navigare su aka.ms/ge e accedere a Graph Explorer usando un account amministratore di identità ibrida nel tenant che si vuole configurare per la distribuzione graduale.

Verifica che POST sia selezionato per il seguente endpoint:

https://graph.microsoft.com/v1.0/policies/featureRolloutPoliciesIl corpo della richiesta deve contenere i seguenti elementi (modificare la politica di implementazione MFA in un nome e una descrizione per la tua organizzazione):

{ "displayName": "MFA rollout policy", "description": "MFA rollout policy", "feature": "multiFactorAuthentication", "isEnabled": true, "isAppliedToOrganization": false }

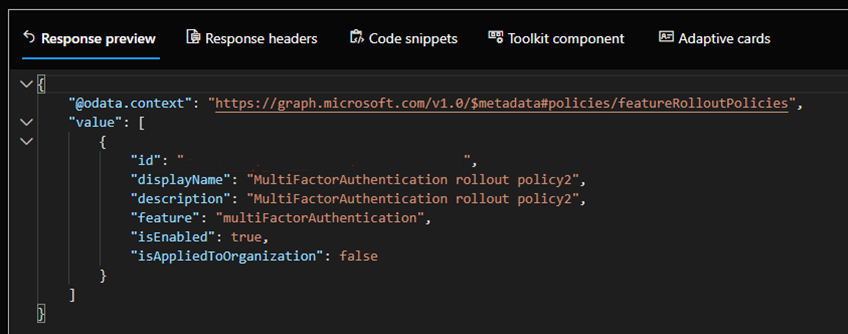

Eseguire un GET con lo stesso endpoint e annotare il valore ID (barrato nell'immagine seguente):

Scegliere come destinazione i gruppi di Microsoft Entra che contengono gli utenti che si desidera testare

Crea una richiesta POST con il seguente endpoint (sostituisci {ID della politica} con l'ID che hai copiato dal passaggio 1d):

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{ID of policy}/appliesTo/$refIl corpo della richiesta deve contenere quanto segue (sostituire {ID di gruppo} con l'ID oggetto del gruppo di destinazione per l'implementazione a fasi):

{ "@odata.id": "https://graph.microsoft.com/v1.0/directoryObjects/{ID of group}" }Ripeti i passaggi a e b per qualsiasi altro gruppo che desideri mirare con distribuzione graduale.

È possibile visualizzare i criteri correnti in uso eseguendo un'operazione GET rispetto all'URL seguente:

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{policyID}?$expand=appliesToIl processo precedente utilizza la risorsa featureRolloutPolicy. La documentazione pubblica non è ancora stata aggiornata con la nuova funzionalità multifactorAuthentication, ma contiene informazioni dettagliate su come interagire con l'API.

Verificare che l'esperienza MFA dell'utente finale. Ecco alcuni aspetti da controllare:

- Gli utenti visualizzano i loro metodi in aka.ms/mfasetup?

- Gli utenti ricevono telefonate/SMS?

- Sono in grado di eseguire correttamente l'autenticazione usando i metodi precedenti?

- Gli utenti ricevono correttamente le notifiche di Authenticator? Sono in grado di approvare queste notifiche? L'autenticazione ha esito positivo?

- Gli utenti possono eseguire correttamente l'autenticazione usando i token OATH hardware?

Informare gli utenti

Assicurarsi che gli utenti sappiano cosa aspettarsi quando passano all'autenticazione multifattoriale di Microsoft Entra, inclusi i nuovi flussi di autenticazione. È anche possibile indicare agli utenti di usare il portale di registrazione combinata di Microsoft Entra ID (aka.ms/mfasetup) per gestire i metodi di autenticazione anziché il portale utenti al termine delle migrazioni. Le modifiche apportate ai metodi di autenticazione in Microsoft Entra ID non verranno propagate nuovamente all'ambiente locale. In una situazione in cui è stato necessario eseguire il rollback al server MFA, eventuali modifiche apportate dagli utenti in Microsoft Entra ID non saranno disponibili nel portale utenti del server MFA.

Se si usano soluzioni di terze parti che dipendono dal server di autenticazione a più fattori Di Microsoft Entra per l'autenticazione (vedere Servizi di autenticazione), si vuole che gli utenti continuino a apportare modifiche ai relativi metodi MFA nel portale utenti. Queste modifiche vengono sincronizzate automaticamente con Microsoft Entra ID. Dopo aver eseguito la migrazione di queste soluzioni di terze parti, è possibile spostare gli utenti nella pagina di registrazione combinata di Microsoft Entra ID.

Completare la migrazione degli utenti

Ripetere i passaggi di migrazione disponibili nelle sezioni Eseguire la migrazione dei dati utente e Convalidare e testare fino a quando non viene eseguita la migrazione di tutti i dati utente.

Eseguire la migrazione delle dipendenze del server MFA

Usando i punti dati raccolti in Servizi di autenticazione, iniziate a eseguire le varie migrazioni necessarie. Al termine, considerare di far gestire agli utenti i loro metodi di autenticazione nel portale di registrazione combinato, anziché nel portale utenti sul server MFA.

Aggiornare le impostazioni di federazione del dominio

Dopo aver completato le migrazioni degli utenti e aver spostato tutti i servizi di autenticazione dal server MFA, è possibile aggiornare le impostazioni di federazione del dominio. Dopo l'aggiornamento, Microsoft Entra non invia più la richiesta MFA al server federativo locale.

Per configurare Microsoft Entra ID per ignorare le richieste MFA al server federativo locale, installare il Microsoft Graph PowerShell SDK e impostare federatedIdpMfaBehavior a rejectMfaByFederatedIdp, come illustrato nell'esempio seguente.

Richiesta

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc

Content-Type: application/json

{

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Risposta

Nota

L'oggetto risposta illustrato di seguito potrebbe essere abbreviato per la leggibilità.

HTTP/1.1 200 OK

Content-Type: application/json

{

"@odata.type": "#microsoft.graph.internalDomainFederation",

"id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc",

"issuerUri": "http://contoso.com/adfs/services/trust",

"metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex",

"signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"passiveSignInUri": "https://sts.contoso.com/adfs/ls",

"preferredAuthenticationProtocol": "wsFed",

"activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed",

"signOutUri": "https://sts.contoso.com/adfs/ls",

"promptLoginBehavior": "nativeSupport",

"isSignedAuthenticationRequestRequired": true,

"nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"signingCertificateUpdateStatus": {

"certificateUpdateResult": "Success",

"lastRunDateTime": "2021-08-25T07:44:46.2616778Z"

},

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Gli utenti non vengono più reindirizzati al server federativo locale per l'autenticazione a più fattori, indipendentemente dal fatto che siano inclusi nella distribuzione graduale o meno. Si noti che questo procedimento può richiedere fino a 24 ore.

Nota

L'aggiornamento dell'impostazione della federazione del dominio può richiedere fino a 24 ore.

Facoltativo: disabilitare il portale utenti del server MFA

Dopo aver completato la migrazione di tutti i dati utente, gli utenti finali possono iniziare a usare le pagine di registrazione combinate di Microsoft Entra ID per gestire i metodi MFA. Esistono due modi per impedire agli utenti di usare il portale utenti nel server MFA:

- Reindirizza l'URL del portale utenti del server MFA a aka.ms/mfasetup

- Deselezionare la casella di controllo Consenti agli utenti di accedere nella scheda Impostazioni della sezione Portale utenti del server MFA per impedire agli utenti di accedere completamente al portale.

Disattivare il server MFA

Quando il server Microsoft Entra per l'autenticazione a più fattori non è più necessario, segui le normali procedure di dismissione del server. Non è necessaria alcuna azione speciale in Microsoft Entra ID per indicare il ritiro del server MFA.

Piano di rollback

Se l'aggiornamento presenta problemi, seguire questa procedura per eseguire il rollback:

Disinstallare MFA Server 8.1.

Sostituire PhoneFactor.pfdata con il backup eseguito prima dell'aggiornamento.

Nota

Tutte le modifiche apportate dal backup vengono perse, ma devono essere minime se il backup è stato eseguito subito prima dell'aggiornamento e dell'aggiornamento non è riuscito.

Eseguire il programma di installazione per la versione precedente, ad esempio 8.0.x.x.

Configurare Microsoft Entra ID per accettare richieste MFA al server federativo locale. Usare Graph PowerShell per impostare federatedIdpMfaBehavior su

enforceMfaByFederatedIdp, come illustrato nell'esempio seguente.richiesta

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc Content-Type: application/json { "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }L'oggetto risposta seguente viene abbreviato per la leggibilità.

risposta

HTTP/1.1 200 OK Content-Type: application/json { "@odata.type": "#microsoft.graph.internalDomainFederation", "id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc", "issuerUri": "http://contoso.com/adfs/services/trust", "metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex", "signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "passiveSignInUri": "https://sts.contoso.com/adfs/ls", "preferredAuthenticationProtocol": "wsFed", "activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed", "signOutUri": "https://sts.contoso.com/adfs/ls", "promptLoginBehavior": "nativeSupport", "isSignedAuthenticationRequestRequired": true, "nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "signingCertificateUpdateStatus": { "certificateUpdateResult": "Success", "lastRunDateTime": "2021-08-25T07:44:46.2616778Z" }, "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }

Impostare l'implementazione a rilascio graduale per l'autenticazione a più fattori per Microsoft Entra su Disattivato. Gli utenti vengono nuovamente reindirizzati al server federativo locale per MFA.