Abilitare passkey nel Authenticator

Questo articolo elenca i passaggi necessari per abilitare e imporre l'uso di passkey in Authenticator per Microsoft Entra ID. Prima di tutto, si aggiornano i criteri dei metodi di autenticazione per consentire agli utenti di registrarsi e accedere con le passkey in Authenticator. È quindi possibile usare i criteri dei livelli di autenticazione dell'accesso condizionale per imporre l'accesso con passkey quando gli utenti accedono a una risorsa sensibile.

Requisiti

Android 14 e versioni successive o iOS 17 e versioni successive.

Per la registrazione e l'autenticazione tra dispositivi:

- Entrambi i dispositivi devono avere bluetooth abilitato.

- La connettività Internet a questi due endpoint deve essere consentita nell'organizzazione:

https://cable.ua5v.comhttps://cable.auth.com

Nota

Gli utenti non possono usare la registrazione tra dispositivi se si abilita l'attestazione.

Per altre informazioni sul supporto di FIDO2, vedere Supporto per l'autenticazione FIDO2 con Microsoft Entra ID.

Abilitare le passkey in Authenticator nell'interfaccia di amministrazione

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore dei criteri di autenticazione.

Passare a Protezione>Metodi di autenticazione>Criteri del metodo di autenticazione.

Nel metodo Passkey (FIDO2), selezionare Tutti gli utenti o Aggiungi gruppi per selezionare gruppi specifici. Sono supportati solo i gruppi di sicurezza.

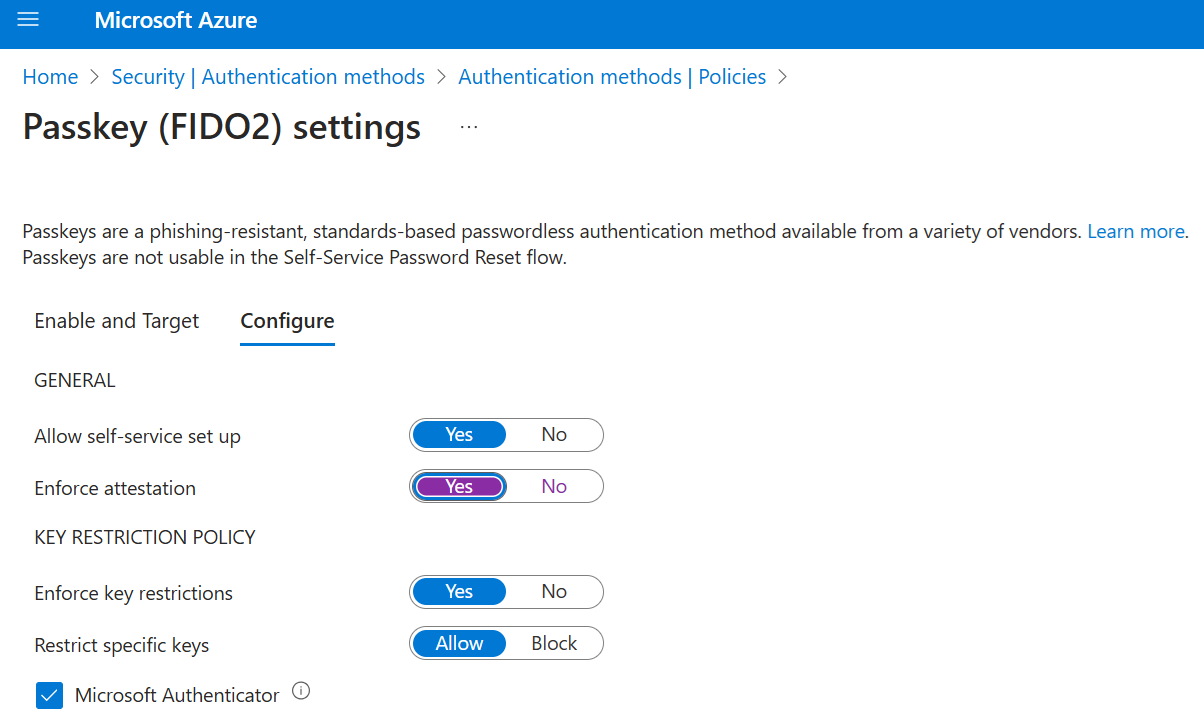

Nella scheda Configura:

Imposta Consenti la configurazione self-service su Sì. Se è impostato su No, gli utenti non possono registrare una passkey usando Informazioni di sicurezza, anche se la passkey (FIDO2) è abilitata dalla policy dei metodi di autenticazione.

Impostare Rendi obbligatoria l'attestazione a Sì o No.

Quando l'attestazione è abilitata nei criteri passkey (FIDO2), Microsoft Entra ID tenta di verificare la legittimità della passkey in fase di creazione. Quando l'utente registra una passkey nell'autenticatore, l'attestazione verifica che l'app Authenticator legittima ha creato la passkey usando i servizi Apple e Google. Ecco altri dettagli:

iOS : L'attestazione dell'Authenticator usa il servizio App Attest di iOS per garantire la legittimità dell'app Authenticator prima di registrare la passkey.

Android:

- Per l'attestazione play integrity, l'attestazione Authenticator usa l'API Play Integrity per garantire la legittimità dell'app Authenticator prima di registrare la passkey.

- Per l'attestazione chiave, l'attestazione dell'autenticatore usa l'attestazione della chiave da Android per verificare che la passkey che viene registrata sia supportata dall'hardware.

Nota

Sia per iOS che per Android, l'attestazione Authenticator si basa sui servizi Apple e Google per verificare l'autenticità dell'app Authenticator. Un utilizzo elevato del servizio può rendere la registrazione passkey non riuscita e gli utenti potrebbero dover riprovare. Se i servizi Apple e Google sono inattive, l'attestazione Authenticator blocca la registrazione che richiede l'attestazione fino al ripristino dei servizi. Per monitorare lo stato del servizio integrità di Google Play, vedi Dashboard dello stato di Google Play. Per monitorare lo stato del servizio attestazione app iOS, vedere Stato del sistema.

Nota

Gli utenti possono registrare solo passkey attestati direttamente nell'app Authenticator. I flussi di registrazione tra dispositivi non supportano la registrazione di passkey attestati.

Restrizioni chiave impostare l'usabilità di passkey specifici per la registrazione e l'autenticazione. È possibile impostare Imponi restrizioni chiave su Nessuno per consentire agli utenti di registrare qualsiasi passkey supportato, inclusa la registrazione di un passkey direttamente nell'app Authenticator.

È possibile impostare Applicare restrizioni chiave su Sì solo per consentire o bloccare determinati passkey, identificati dai relativi AAGUID. Fino a metà febbraio, le informazioni di sicurezza richiedono che questa impostazione sia impostata su Sì in modo che gli utenti possano scegliere Passkey in Authenticator e passare attraverso un flusso di registrazione di passkey di Authenticator dedicato. Se si sceglie Nessuna, gli utenti che navigano verso SecurityInfo potrebbero comunque essere in grado di aggiungere una passkey in Authenticator scegliendo il metodo chiave di sicurezza o passkey, a seconda del loro sistema operativo e browser. Tuttavia, non ci aspettiamo che molti utenti rilevino e usino tale metodo.

Se si applicano restrizioni chiave e si ha già un utilizzo passkey attivo, è consigliabile raccogliere gli AAGUID dei passkey usati oggi. È possibile usare uno script di PowerShell per trovare gli AAGUID utilizzati nel tuo tenant. Per altre informazioni, vedere Find AAGUIDs.

Se si imposta Limita chiavi specifiche su Consenti, selezionare Microsoft Authenticator per aggiungere automaticamente gli AAGUID dell'app Authenticator all'elenco delle restrizioni delle chiavi. È anche possibile aggiungere manualmente gli AAGUID seguenti per consentire agli utenti di registrare passkey in Authenticator accedendo all'app Authenticator o passando attraverso un flusso guidato in Informazioni di sicurezza:

-

Authenticator per Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Authenticator per iOS:

90a3ccdf-635c-4729-a248-9b709135078f

Se si modificano le restrizioni delle chiavi e si rimuove un AAGUID consentito in precedenza, gli utenti che in precedenza avevano registrato un metodo consentito non potranno più usarlo per accedere.

Nota

Se si disattivano le restrizioni alle chiavi, assicurarsi di deselezionare la casella di controllo Microsoft Authenticator in modo che agli utenti non venga richiesto di configurare una passkey nell'app Authenticator alla voce Informazioni di sicurezza.

-

Authenticator per Android:

Al termine della configurazione, selezionare Salva.

Se viene visualizzato un errore quando si tenta di salvare, sostituire più gruppi con un singolo gruppo in un'unica operazione e quindi selezionare di nuovo Salva.

Abilitare le passkey in Authenticator usando il Graph Explorer

Oltre all'Interfaccia di amministrazione di Microsoft Entra, è anche possibile usare Graph explorer per abilitare passkey in Authenticator. Se ti è stato assegnato almeno il ruolo di amministratore dei criteri di autenticazione, è possibile aggiornare i criteri dei metodi di autenticazione per consentire gli AAGUIDs per Autenticatore.

Per configurare il criterio con Graph explorer:

Accedere a Graph explorer e fornire il consenso per le autorizzazioni Policy.Read.All e Policy.ReadWrite.AuthenticationMethod.

Recuperare la politica sui metodi di autenticazione.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Per disabilitare l'imposizione dell'attestazione e applicare restrizioni chiave per consentire solo AAGUIDs per Authenticator, eseguire un'operazione di

PATCHusando il corpo della richiesta seguente:PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": true, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Assicurati che la politica della passkey (FIDO2) venga aggiornata correttamente.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Trova gli AAGUID

Usare lo script di PowerShell di Microsoft Graph GetRegisteredPasskeyAAGUIDsForAllUsers.ps1 per enumerare gli AAGUID di tutti i passkey registrati nel tenant.

Salvare il corpo di questo script in un file denominato GetRegisteredPasskeyAAGUIDsForAllUsers.ps1.

# Disconnect from Microsoft Graph

Disconnect-MgGraph

# Connect to Microsoft Graph with required scopes

Connect-MgGraph -Scope 'User.Read,UserAuthenticationMethod.Read,UserAuthenticationMethod.Read.All'

# Define the output file [If the script is run more than once, delete the file to avoid appending to it.]

$file = ".\AAGUIDs.txt"

# Initialize the file with a header

Set-Content -Path $file -Value '---'

# Retrieve all users

$UserArray = Get-MgBetaUser -All

# Iterate through each user

foreach ($user in $UserArray) {

# Retrieve Passkey authentication methods for the user

$fidos = Get-MgBetaUserAuthenticationFido2Method -UserId $user.Id

if ($fidos -eq $null) {

# Log and write to file if no Passkey methods are found

Write-Host "User object ID $($user.Id) has no Passkey"

Add-Content -Path $file -Value "User object ID $($user.Id) has no Passkey"

} else {

# Iterate through each Passkey method

foreach ($fido in $fidos) {

# Log and write to file the Passkey details

Write-Host "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

Add-Content -Path $file -Value "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

}

}

# Log and write a separator to file

Write-Host "==="

Add-Content -Path $file -Value "==="

}

Limitare l'utilizzo di Bluetooth ai passkey in Authenticator

Alcune organizzazioni limitano l'utilizzo di Bluetooth, che include l'uso di passkey. In questi casi, le organizzazioni possono consentire l'uso di passkey permettendo l'associazione Bluetooth esclusivamente con autenticatori FIDO2 con funzionalità passkey. Per altre informazioni su come configurare l'utilizzo bluetooth solo per le passkey, vedere Passkeys in ambienti con restrizioni Bluetooth.

Eliminare una passkey

Se un utente elimina una passkey in Authenticator, la passkey viene rimossa anche dai metodi di accesso dell'utente. Un amministratore dei criteri di autenticazione può anche seguire questi passaggi per eliminare una passkey dai metodi di autenticazione dell'utente, ma non rimuoverà la passkey da Authenticator.

Accedi all'interfaccia di amministrazione di Microsoft Entra e cerca l'utente la cui chiave di accesso deve essere rimossa.

Selezionare Metodi di autenticazione, fare clic con il pulsante destro del mouse Passkeye selezionare Elimina.

A meno che l'utente non abbia avviato l'eliminazione della passkey stessa in Authenticator, è necessario rimuovere anche la passkey attraverso Authenticator sul loro dispositivo.

Imporre l'accesso con passkey in Authenticator

Per consentire agli utenti di accedere con una passkey quando accedono a una risorsa sensibile, usare il livello di autenticazione predefinito resistente al phishing o creare un livello di autenticazione personalizzato seguendo questa procedura:

Accedere all'Interfaccia di amministrazione di Microsoft Entra come amministratore dell'accesso condizionale.

Passare a Protezione>Metodi di autenticazione>Livelli di autenticazione.

Selezionare Nuovo livello di autenticazione.

Specificare un nome descrittivo per il nuovo livello di autenticazione.

Facoltativamente, specificare una descrizione.

Selezionare Passkeys (FIDO2)e quindi selezionare Opzioni avanzate.

Selezionare il livello di sicurezza MFA resistente al phishing oppure aggiungere gli AAGUID per i codici di accesso in Authenticator:

-

Authenticator per Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Authenticator per iOS:

90a3ccdf-635c-4729-a248-9b709135078f

-

Authenticator per Android:

Selezionare Avantied esaminare la configurazione dei criteri.