Gestire un metodo di autenticazione esterno in Microsoft Entra ID (anteprima)

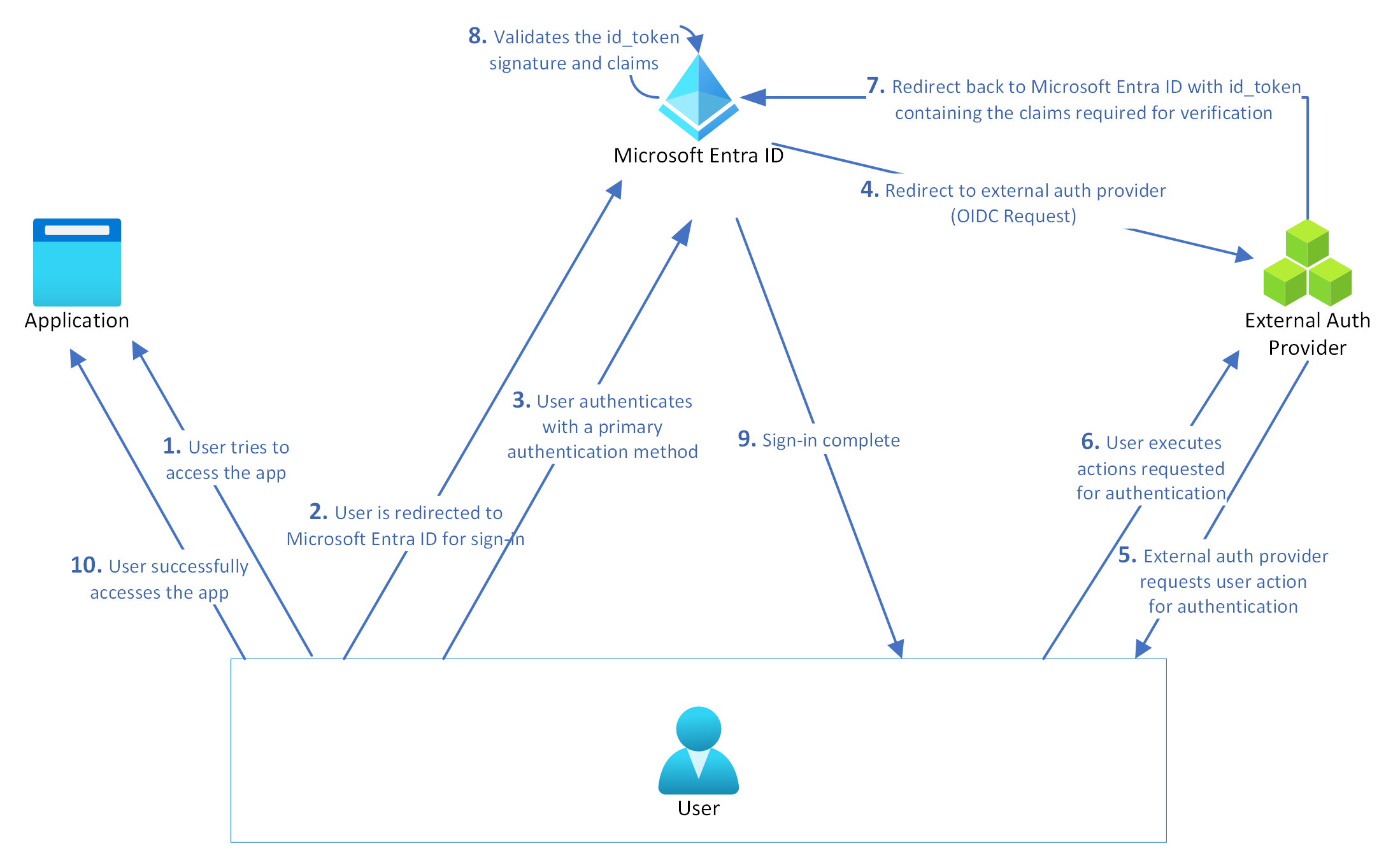

Un metodo di autenticazione esterno (EAM) consente agli utenti di scegliere un provider esterno per soddisfare i requisiti di autenticazione a più fattori (MFA) quando accedono a Microsoft Entra ID. Un EAM può soddisfare i requisiti di autenticazione a più fattori richiesti dai criteri di accesso condizionale, dai criteri di accesso condizionale basati sul rischio di Microsoft Entra ID Protection, dall'attivazione di Privileged Identity Management (PIM) e quando l'applicazione stessa richiede l'autenticazione a più fattori.

Gli EAM differiscono dalla federazione in quanto l'identità dell'utente viene originata e gestita in Microsoft Entra ID. Con la federazione, l'identità viene gestita nel provider di identità esterno. Gli EAM richiedono almeno una licenza Microsoft Entra ID P1.

Metadati necessari per configurare un EAM

Per creare un EAM, sono necessarie le informazioni seguenti del proprio provider di autenticazione esterno:

Un ID applicazione è in genere un'applicazione multi-tenant del proprio provider, che viene usata come parte dell'integrazione. È necessario fornire il consenso amministratore per questa applicazione nel proprio tenant.

Un ID cliente è un identificatore fornito dal tuo provider utilizzato come parte dell'integrazione di autenticazione per identificare il Microsoft Entra ID che richiede l'autenticazione.

Un URL di individuazione è l'endpoint di individuazione OIDC (OpenID Connect) per il provider di autenticazione esterno.

Nota

Vedere Configurare un nuovo provider di autenticazione esterno con Microsoft Entra ID per configurare la registrazione dell'app.

Importante

Assicurarsi che la proprietà kid (KEY ID) sia codificata in base64 sia nell'intestazione JWT del id_token che nel set di chiavi Web JSON (JWKS) recuperato dal jwks_uri del provider. Questo allineamento della codifica è essenziale per la convalida senza problemi delle firme dei token durante i processi di autenticazione. Il disallineamento può causare problemi relativi alla corrispondenza delle chiavi o alla convalida della firma.

Gestire un EAM nell'interfaccia di amministrazione di Microsoft Entra

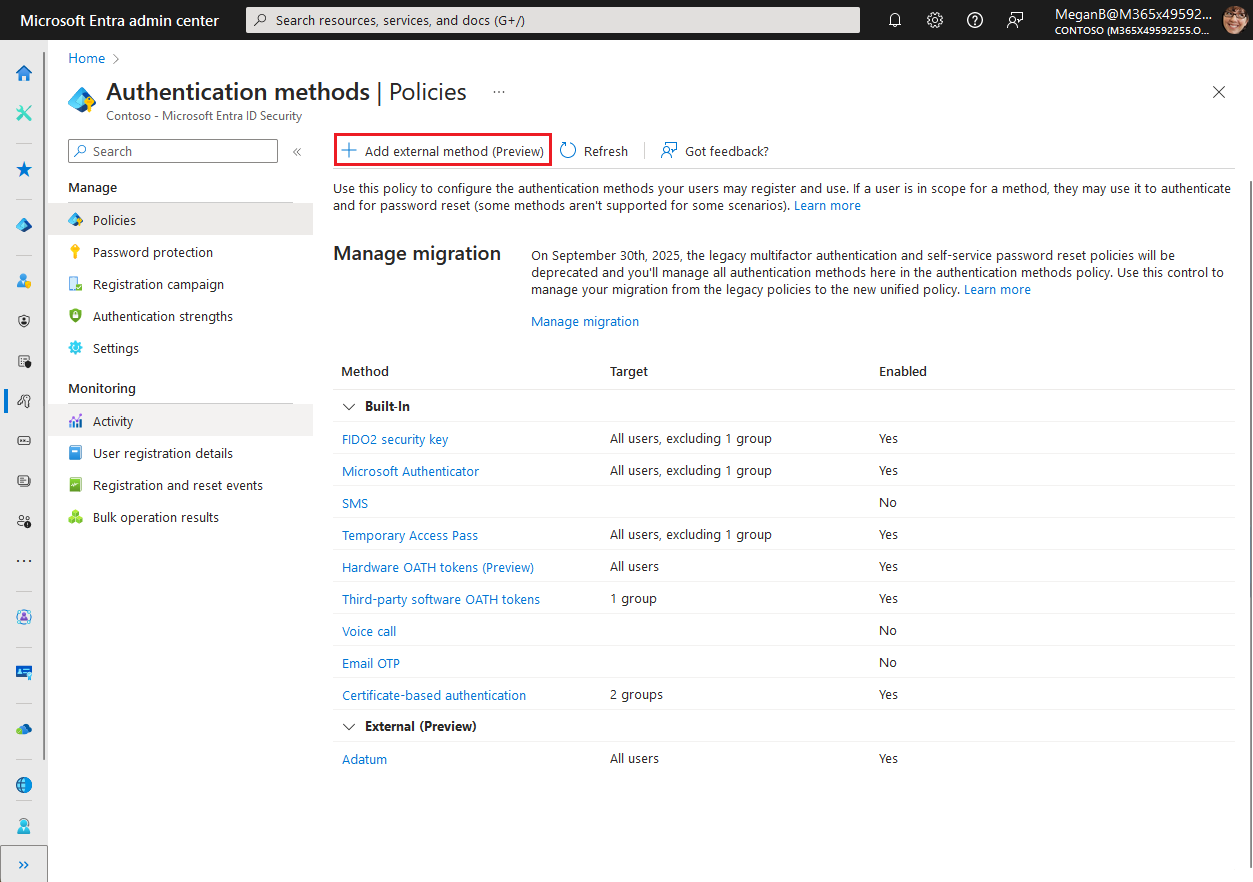

Gli EAM vengono gestiti con la politica dei metodi di autenticazione di Microsoft Entra ID, proprio come i metodi predefiniti.

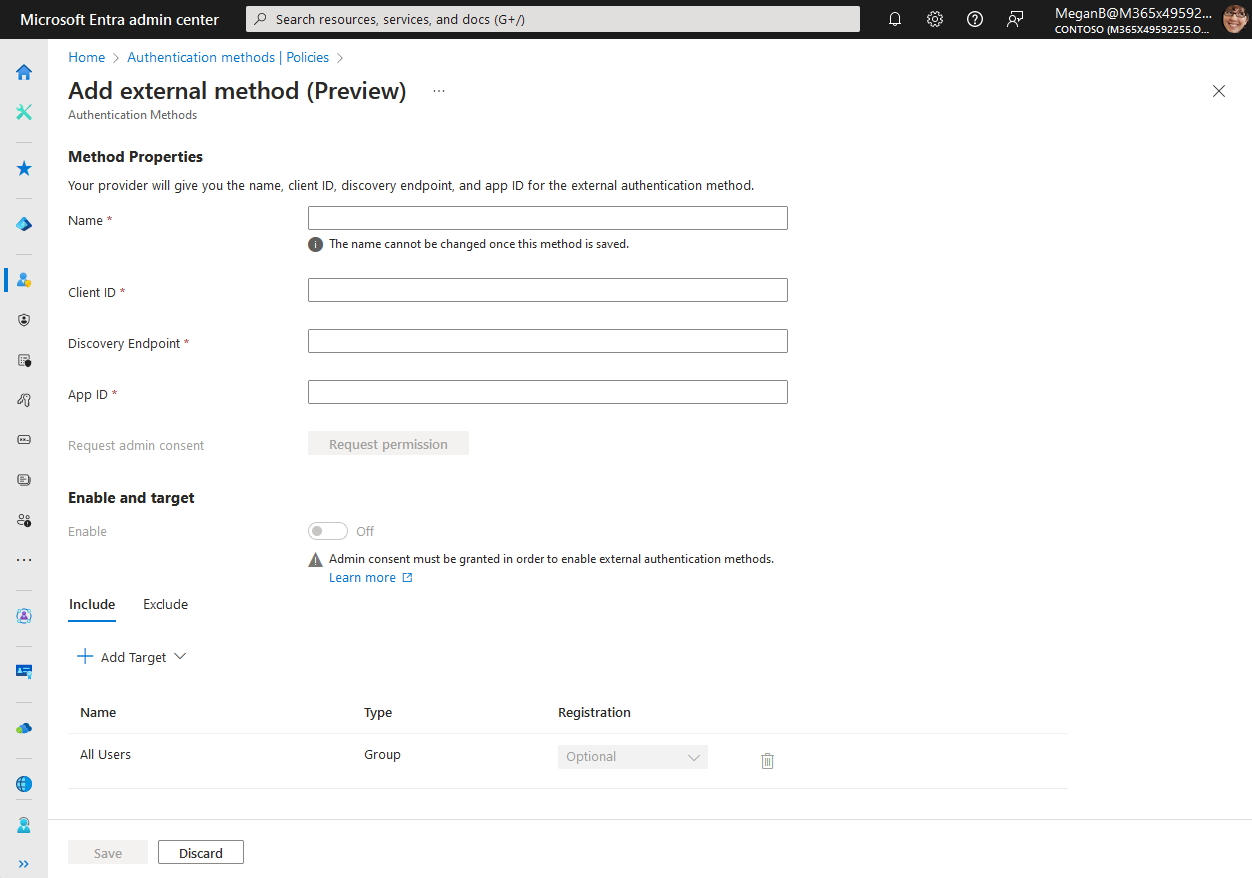

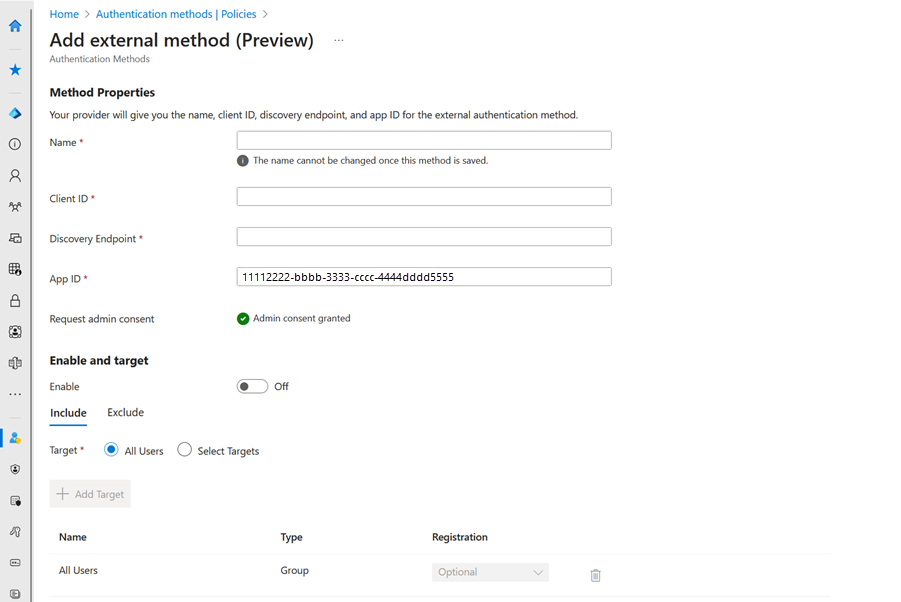

Creare un EAM nell'interfaccia di amministrazione

Prima di creare un EAM nell'interfaccia di amministrazione, assicurarsi di avere i metadati per configurare un EAM.

Accedi all'interfaccia di amministrazione di Microsoft Entra almeno in qualità di Amministratore di ruolo privilegiato.

Passare a Protezione>Metodi di autenticazione>Aggiungi metodo esterno (anteprima).

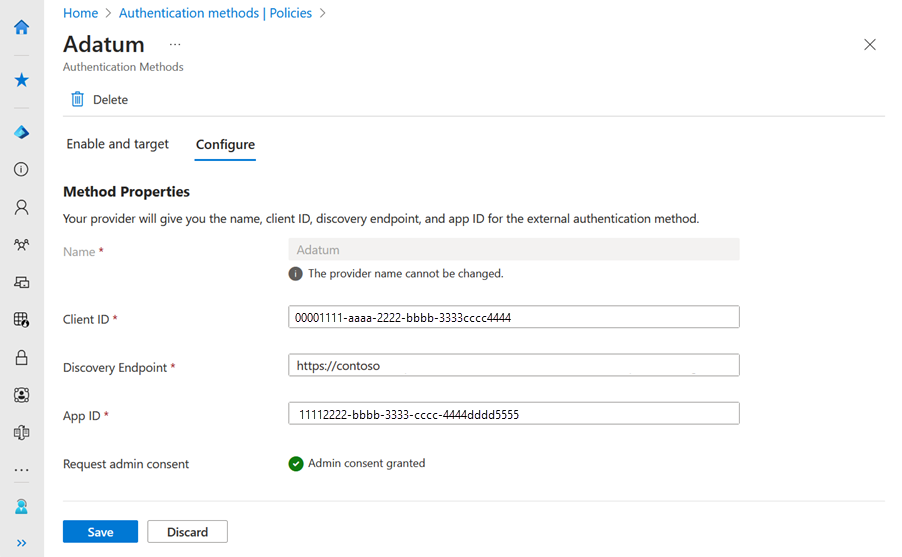

Aggiungere proprietà del metodo in base alle informazioni di configurazione ottenute dal proprio provider. Ad esempio:

- Nome: Adatum

- ID cliente: 00001111-aaaa-2222-bbbb-3333cccc4444

- Endpoint di individuazione:

https://adatum.com/.well-known/openid-configuration - ID app: 11112222-bbbb-3333-cccc-4444ddddd5555

Importante

Il nome visualizzato è il nome mostrato all'utente nella selezione del metodo. Non può essere modificato dopo la creazione del metodo. I nomi visualizzati devono essere univoci.

È necessario il ruolo di almeno Amministratore ruolo con privilegi per concedere il consenso amministrativo per l'applicazione del fornitore. Se non si ha il ruolo necessario per concedere il consenso, è comunque possibile salvare il metodo di autenticazione, ma non è possibile abilitarlo fino a quando non viene concesso il consenso.

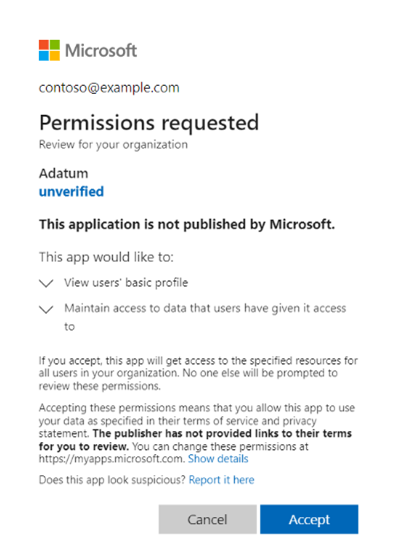

Dopo aver immesso i valori del provider, premere il pulsante per richiedere il consenso amministratore da concedere all'applicazione in modo che questa possa leggere le informazioni richieste all’utente per la corretta autenticazione. Viene richiesto di accedere con un account con autorizzazioni di amministratore e di concedere all'applicazione del provider le autorizzazioni necessarie.

Dopo l'accesso, fare clic su Accetta per concedere il consenso amministratore:

È possibile visualizzare le autorizzazioni richieste dall'applicazione del provider prima di concedere il consenso. Dopo aver concesso il consenso amministratore e la modifica viene replicata, la pagina viene aggiornata per indicare che è stato concesso il consenso amministratore.

Se l'applicazione dispone delle autorizzazioni, è anche possibile abilitare il metodo prima del salvataggio. In caso contrario, è necessario salvare il metodo in uno stato disabilitato e abilitarlo dopo che è stato concesso il consenso per l’applicazione.

Dopo aver abilitato il metodo, tutti gli utenti nell'ambito possono scegliere il metodo per eventuali richieste di MFA. Se non è stato approvato il consenso per l'applicazione del provider, qualsiasi accesso con il metodo avrà esito negativo.

Se l'applicazione viene eliminata o non dispone più dell'autorizzazione, gli utenti visualizzano un errore e l'accesso avrà esito negativo. Non è possibile usare il metodo .

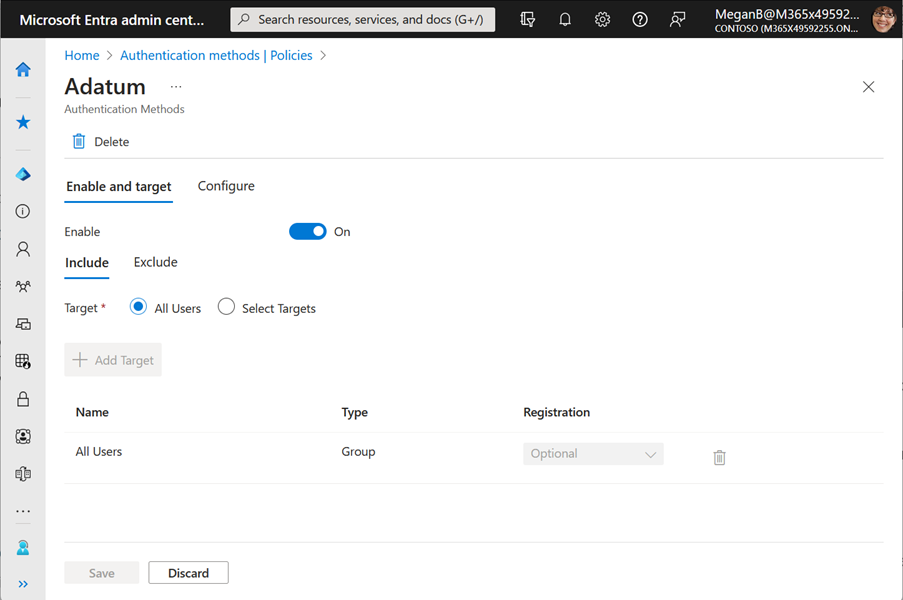

Configurare un EAM nell'interfaccia di amministrazione

Per gestire gli EAM nell'interfaccia di amministrazione di Microsoft Entra, aprire i criteri dei metodi di autenticazione. Selezionare il nome del metodo per aprire le opzioni di configurazione. È possibile scegliere quali utenti sono inclusi ed esclusi dall'uso di questo metodo.

Eliminare un EAM nell'interfaccia di amministrazione

Se non si vuole più fare usare agli utenti l’EAM, è possibile:

- Impostare Abilita su Disattivato per salvare la configurazione del metodo

- Fare clic su Elimina per rimuovere il metodo

Gestire un EAM con Microsoft Graph

Per gestire i criteri dei metodi di autenticazione usando Microsoft Graph, è necessaria l'Policy.ReadWrite.AuthenticationMethodautorizzazione. Per ulteriori informazioni, vedere Aggiornamento del criterio di autenticazione dei metodi.

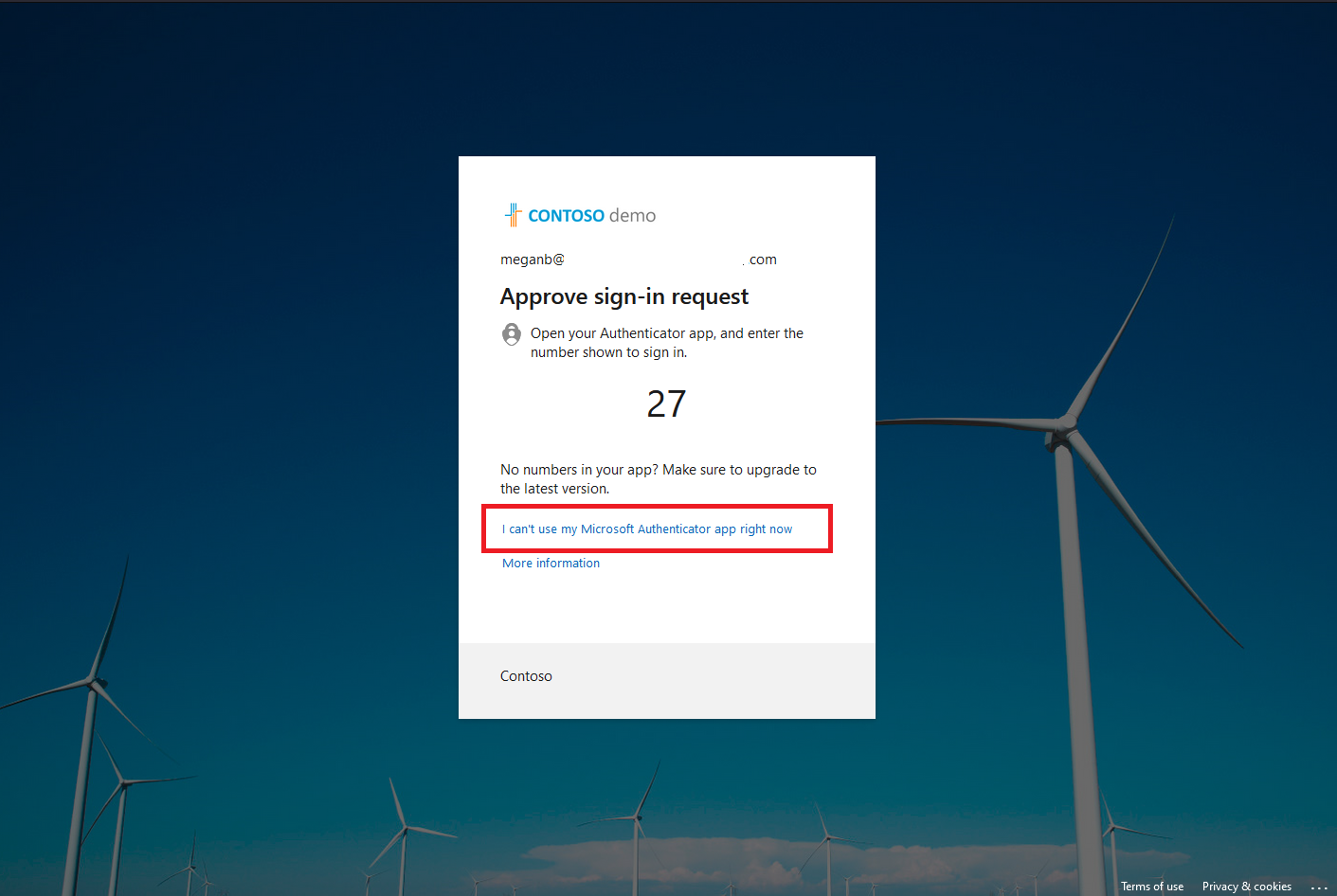

Esperienza utente

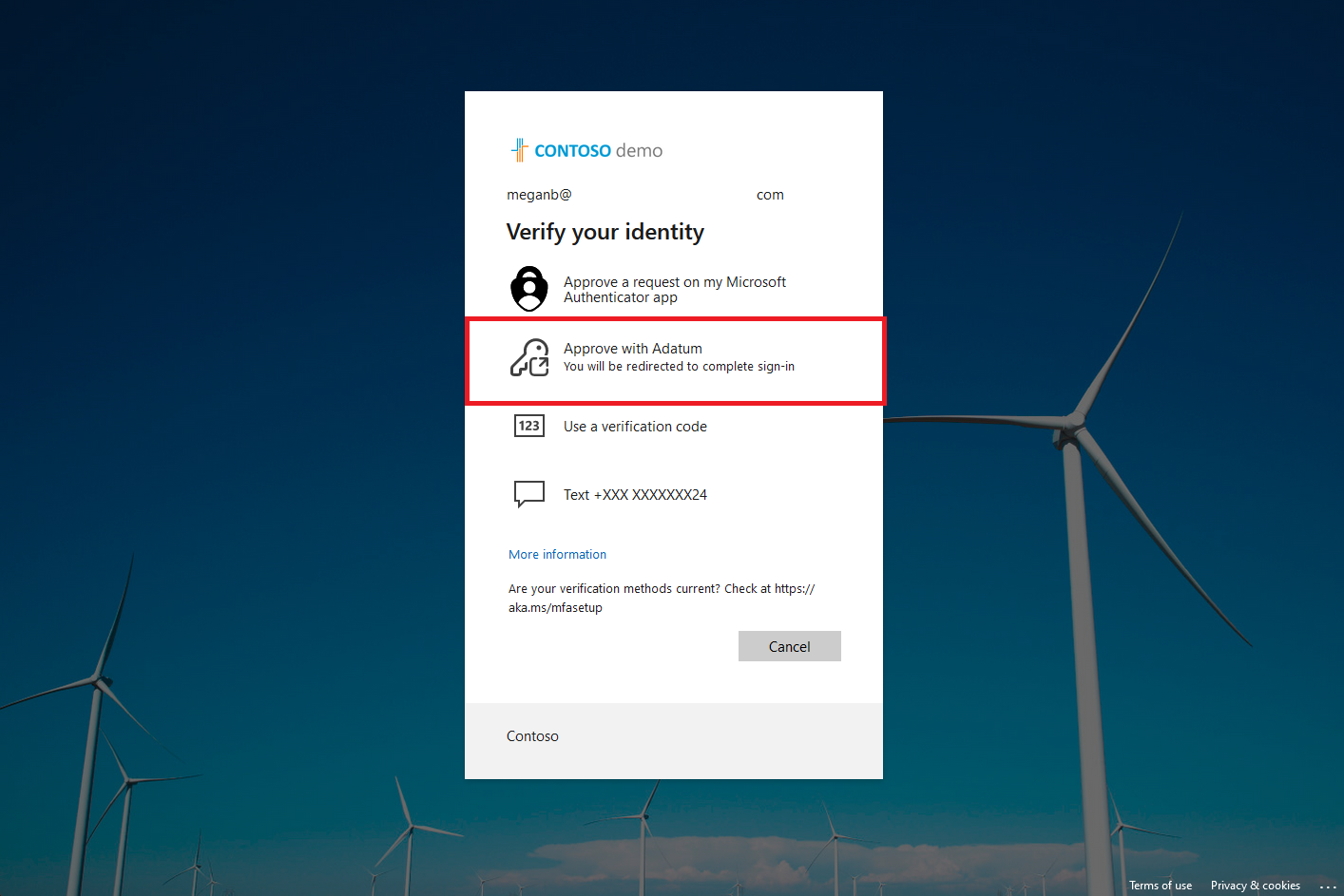

Gli utenti abilitati per l’EAM possono usarlo quando accedono e l'MFA è necessaria.

Se l'utente ha altri modi per accedere e l’MFA preferita dal sistema è abilitata, tali altri metodi vengono visualizzati per impostazione predefinita. L'utente può scegliere di usare un metodo diverso e quindi selezionare l’EAM. Ad esempio, se l'utente ha abilitato Authenticator come altro metodo, gli viene richiesto di trovare la corrispondenza dei numeri.

Se l'utente non dispone di altri metodi abilitati, può semplicemente scegliere l’EAM. Viene reindirizzato al provider di autenticazione esterno per completare l'autenticazione.

Registrazione del metodo di autenticazione per gli EAM

Nell'anteprima, tutti gli utenti di un gruppo incluso per l'EAM sono considerati idonei per MFA e possono usare il metodo di autenticazione esterna per soddisfare i requisiti di MFA. Gli utenti che sono idonei all'utilizzo dell'MFA perché target di inclusione per un EAM non sono inclusi nei report sulla registrazione del metodo di autenticazione.

Nota

Microsoft sta lavorando attivamente all'aggiunta di funzionalità di registrazione per gli EAM. Dopo l'aggiunta della registrazione, gli utenti che in precedenza utilizzavano un EAM dovranno registrare l'EAM con l'ID Entra prima che venga richiesto di usarlo per soddisfare l'autenticazione a più fattori.

Uso parallelo di EAM e di controlli personalizzati di accesso condizionale

Gli EAM e i controlli personalizzati possono operare in parallelo. Microsoft consiglia agli amministratori di configurare due criteri di accesso condizionale:

- Una politica per applicare il controllo personalizzato

- Un'altra politica con la concessione MFA richiesta.

Includere un gruppo di utenti di test per ogni criterio, ma non entrambi. Se un utente è incluso in entrambi i criteri o in qualsiasi criterio con entrambe le condizioni, deve soddisfare l'MFA durante l'accesso. Devono anche soddisfare il controllo personalizzato, che li reindirizza al provider esterno una seconda volta.

Passaggi successivi

Per altre informazioni su come gestire i metodi di autenticazione, vedere Gestire i metodi di autenticazione per Microsoft Entra ID.

Per informazioni di riferimento sul provider di EAM, vedere Informazioni di riferimento sul provider di metodi esterni per l'MFA di Microsoft Entra (anteprima).