Considerazioni sulla sicurezza per l'accesso remoto alle app con il proxy dell'applicazione Microsoft Entra

Questo articolo illustra i componenti che funzionano per proteggere gli utenti e le applicazioni quando si usa il proxy dell'applicazione Microsoft Entra.

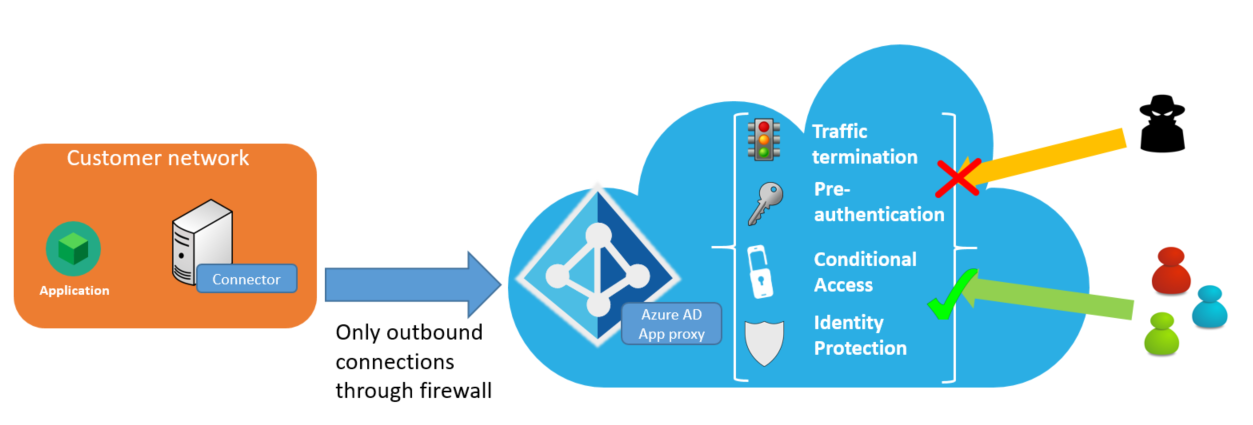

Il diagramma seguente illustra come Microsoft Entra ID consente l'accesso remoto sicuro alle applicazioni locali.

Vantaggi di sicurezza

Il proxy dell'applicazione Microsoft Entra offre molti vantaggi per la sicurezza. L'elenco dei vantaggi è:

- Accesso autenticato

- Accesso condizionale

- Terminazione di traffico

- Tutti gli accessi in uscita

- Analisi su scala cloud e Machine Learning

- Accesso remoto come servizio

- Servizio di protezione DDoS (Distributed Denial of Service) Microsoft

Accesso autenticato

Solo le connessioni autenticate possono accedere alla rete quando si usa l'autenticazione preliminare di Microsoft Entra.

Microsoft Entra application proxy si basa sul servizio token di sicurezza Microsoft Entra per tutte le autenticazioni. La preautenticazione, per natura, blocca un numero significativo di attacchi anonimi, perché solo le identità autenticate possono accedere all'applicazione back-end.

Se si sceglie Passthrough come metodo di preautenticazione, non si ottiene questo vantaggio.

Accesso condizionale

Applicare controlli delle policy più avanzati prima che vengano stabilite connessioni alla rete.

Con l'accesso condizionale è possibile definire restrizioni per il modo in cui gli utenti possono accedere alle applicazioni. È possibile, ad esempio, creare criteri per definire restrizioni in base alla posizione, al livello di autenticazione e al profilo di rischio.

È anche possibile usare l'accesso condizionale per configurare i criteri di autenticazione a più fattori, aggiungendo un altro livello di sicurezza alle autenticazioni utente. Inoltre, le applicazioni possono anche essere instradate alle app di Microsoft Defender per il cloud tramite l'accesso condizionale di Microsoft Entra per fornire il monitoraggio e i controlli in tempo reale, tramite criteri di accesso e sessione.

Terminazione di traffico

Tutto il traffico viene terminato nel cloud.

Poiché Microsoft Entra proxy per applicazioni è un proxy inverso, tutto il traffico verso le applicazioni back-end viene terminato nel servizio. La sessione può essere ristabilita solo con il server back-end, il che significa che i server back-end non sono esposti al traffico HTTP diretto. La configurazione significa che si è protetti meglio da attacchi mirati.

Tutti gli accessi sono in uscita

Non è necessario aprire alcuna connessione in ingresso nella rete aziendale.

i connettori di rete privata usano solo connessioni in uscita al servizio proxy dell'applicazione Microsoft Entra. Non è necessario aprire le porte del firewall per le connessioni in ingresso. I proxy tradizionali richiedono una rete perimetrale (nota anche come rete perimetrale, zona demilitarizzata o subnet schermata) e consentire l'accesso alle connessioni non autenticate nella rete perimetrale. Con il proxy dell'applicazione non è necessaria una rete perimetrale perché tutte le connessioni sono in uscita e avvengono su un canale sicuro.

Per altre informazioni sui connettori, vedere Informazioni sui connettori di rete privata di Microsoft Entra.

Machine Learning e analisi di livello cloud

Ottenere una protezione all'avanguardia.

Poiché fa parte di Microsoft Entra ID, il proxy dell'applicazione usa Microsoft Entra ID Protection, con i dati di Microsoft Security Response Center e Digital Crimes Unit. Insieme vengono identificati in modo proattivo gli account compromessi e viene offerta la protezione dagli accessi ad alto rischio. Si prendono in considerazione numerosi fattori per determinare quali tentativi di accesso sono ad alto rischio. Questi fattori includono l'uso di flag per contrassegnare i dispositivi infettati, l'anonimizzazione delle reti e i percorsi atipici o improbabili.

Molti di questi eventi e segnalazioni sono già disponibili tramite un'API per l'integrazione con i sistemi SIEM (Security Information and Event Management, Sistema di gestione delle informazioni e degli eventi di sicurezza).

Accesso remoto come servizio

Non è necessario preoccuparsi di mantenere e applicare patch ai server locali.

Il software senza patch è tuttora responsabile di un numero elevato di attacchi. Microsoft Entra application proxy è un servizio su scala Internet di proprietà di Microsoft, in modo da ottenere sempre le patch e gli aggiornamenti di sicurezza più recenti.

Per migliorare la sicurezza delle applicazioni pubblicate dal proxy dell'applicazione Microsoft Entra, blocchiamo i robot crawler web dall'indicizzazione e dall'archiviazione delle applicazioni. Ogni volta che un robot web crawler tenta di recuperare le impostazioni del robot per un'app pubblicata, il proxy dell'applicazione risponde con un file robots.txt che include User-agent: * Disallow: /.

Servizio di protezione DDoS (Distributed Denial of Service) Microsoft

Le applicazioni pubblicate tramite proxy dell'applicazione sono protette da attacchi DDoS (Distributed Denial of Service). Microsoft abilita automaticamente questa protezione in tutti i data center. Il servizio di protezione DDoS Microsoft fornisce il monitoraggio del traffico sempre attivo e la mitigazione in tempo reale degli attacchi comuni a livello di rete.

Informazioni dettagliate

Microsoft Entra application proxy è costituito da due parti:

- Il servizio basato sul cloud: questo servizio viene eseguito nel cloud Microsoft ed è la posizione in cui vengono effettuate le connessioni client/utente esterne.

- Connettore locale: un componente locale, il connettore resta in ascolto delle richieste dal servizio proxy dell'applicazione Microsoft Entra e gestisce le connessioni alle applicazioni interne.

Viene stabilito un flusso tra il connettore e il servizio proxy dell'applicazione quando:

- Il connettore viene configurato per la prima volta.

- Il connettore esegue il pull delle informazioni di configurazione dal servizio proxy dell'applicazione.

- Un utente accede a un'applicazione pubblicata.

Nota

Tutte le comunicazioni avvengono tramite TLS e hanno sempre origine nel connettore al servizio proxy dell'applicazione. Il servizio è solo in uscita.

Il connettore usa un certificato client per eseguire l'autenticazione al servizio proxy dell'applicazione per quasi tutte le chiamate. L'unica eccezione a questo processo è il passaggio di configurazione iniziale in cui viene stabilito il certificato client.

Installazione del connettore

Quando il connettore viene configurato per la prima volta, si verificano gli eventi di flusso seguenti:

- La registrazione del connettore al servizio avviene durante l'installazione del connettore. Agli utenti viene richiesto di immettere le credenziali di amministratore di Microsoft Entra. Il token acquisito da questa autenticazione viene quindi presentato al servizio proxy dell'applicazione Microsoft Entra.

- Il servizio proxy dell'applicazione valuta il token. Verifica se l'utente è almeno un amministratore dell'applicazione nel tenant. Se l'utente non lo è, il processo viene terminato.

- Il connettore genera una richiesta di certificato client e la passa, insieme al token, al servizio proxy dell'applicazione. che a sua volta verifica il token e firma la richiesta del certificato client.

- Il connettore usa il certificato client per comunicazioni future con il servizio proxy dell'applicazione.

- Il connettore esegue un pull iniziale dei dati di configurazione del sistema dal servizio usando il relativo certificato client ed è ora pronto per accettare le richieste.

Aggiornamento delle impostazioni di configurazione

Ogni volta che il servizio proxy dell'applicazione aggiorna le impostazioni di configurazione, si svolgono gli eventi di flusso seguenti:

- Il connettore si connette all'endpoint di configurazione all'interno del servizio proxy dell'applicazione usando il relativo certificato client.

- Il certificato client viene convalidato.

- Il servizio proxy dell'applicazione restituisce i dati di configurazione al connettore, ad esempio il gruppo di connettori di cui deve far parte il connettore.

- Il connettore genera una nuova richiesta di certificato se il certificato corrente ha più di 180 giorni.

Accesso alle applicazioni pubblicate

Quando gli utenti accedono a un'applicazione pubblicata, si svolgono gli eventi seguenti tra il servizio proxy dell'applicazione e il connettore di rete privata:

- Il servizio autentica l'utente per l'app

- Il servizio inserisce la richiesta nella coda del connettore

- La richiesta dalla coda viene elaborata da un connettore.

- Il connettore attende una risposta

- Il servizio trasmette i dati all'utente

Per altre informazioni sugli eventi che si verificano in ognuno di questi passaggi, continuare la lettura.

1. Il servizio autentica l'utente per l'app

Se l'applicazione usa il pass-through come metodo di autenticazione preliminare, i passaggi descritti in questa sezione vengono ignorati.

Gli utenti vengono reindirizzati al servizio token di sicurezza di Microsoft Entra per l'autenticazione se l'applicazione è configurata per l'autenticazione preliminare con Microsoft Entra ID. I passaggi seguenti avvengono:

- Il proxy dell'applicazione verifica i requisiti dei criteri di accesso condizionale. Il passaggio garantisce che l'utente venga assegnato all'applicazione. Se è necessaria la verifica in due passaggi, la sequenza di autenticazione richiede all'utente di usare un secondo metodo di autenticazione.

- Microsoft Entra STS rilascia un token firmato per l'applicazione e reindirizza l'utente al servizio proxy dell'applicazione.

- Il proxy dell'applicazione verifica che il token sia stato rilasciato all'applicazione corretta, firmato ed è valido.

- Il proxy dell'applicazione imposta un cookie di autenticazione crittografato per indicare l'autenticazione riuscita all'applicazione. Il cookie include un timestamp di scadenza basato sul token di Microsoft Entra ID. Il cookie include anche il nome utente su cui si basa l'autenticazione. Il cookie viene crittografato con una chiave privata nota solo al servizio proxy dell'applicazione.

- Il proxy di applicazione reindirizza l'utente all'URL richiesto originariamente.

Se una parte dei passaggi di preautenticazione ha esito negativo, la richiesta dell'utente viene negata e viene visualizzato un messaggio che indica l'origine del problema.

2. Il servizio inserisce una richiesta nella coda del connettore

I connettori mantengono aperta una connessione in uscita al servizio proxy dell'applicazione. Quando viene ricevuta una richiesta, il sevizio la mette in coda su una delle connessioni aperte affinché il connettore la accetti.

La richiesta include le intestazioni della richiesta, i dati del cookie crittografato, l'utente che ha effettuato la richiesta e l'ID della richiesta. Anche se i dati del cookie crittografato vengono inviati con la richiesta, il cookie di autenticazione stesso non viene inviato.

3. Il connettore elabora la richiesta dalla coda.

In base alla richiesta, il proxy dell'applicazione esegue una delle azioni seguenti:

Se la richiesta è un'operazione semplice (ad esempio, non sono presenti dati all'interno del corpo così come con una richiesta API

GETRESTful), il connettore effettua una connessione alla risorsa interna di destinazione e quindi attende una risposta.Se alla richiesta sono associati dati nel corpo (ad esempio, un'operazione API

POSTRESTful), il connettore effettua una connessione in uscita usando il certificato client all'istanza del proxy dell'applicazione. Esegue questa connessione per richiedere i dati e aprire una connessione alla risorsa interna. Dopo aver ricevuto la richiesta dal connettore, il servizio proxy dell'applicazione inizia ad accettare il contenuto dall'utente e inoltra i dati al connettore. Il connettore, a sua volta, inoltra i dati alla risorsa interna.

4. Il connettore attende una risposta.

Dopo aver completato la richiesta e la trasmissione di tutto il contenuto al back-end, il connettore attende una risposta.

Dopo aver ricevuto una risposta, il connettore effettua una connessione in uscita al servizio proxy dell'applicazione per restituire i dettagli dell'intestazione e iniziare a trasmettere i dati restituiti.

5. Il servizio trasmette i dati all'utente.

In questo momento viene eseguita un'elaborazione dell'applicazione. Ad esempio, il proxy dell'applicazione converte intestazioni o URL.