Configurare un'app SAML per ricevere token con attestazioni da un archivio esterno

Questo articolo descrive come configurare un'applicazione SAML per ricevere token con attestazioni esterne dal provider di attestazioni personalizzate.

Prerequisiti

Prima di configurare un'applicazione SAML per ricevere token con attestazioni esterne, seguire queste sezioni:

- Configurare un evento di avvio del rilascio del token del provider di attestazioni personalizzato

- Registrare un'estensione di attestazioni personalizzata

Configurare un'applicazione SAML che riceve token arricchiti

I singoli amministratori o proprietari di app possono usare un provider di attestazioni personalizzato per arricchire i token per le applicazioni esistenti o le nuove applicazioni. Queste app possono usare i token nei formati JWT (per OpenID Connect) o SAML.

I passaggi seguenti consentono di registrare un'applicazione XRayClaims demo per verificare se può ricevere un token con attestazioni arricchite.

Aggiungere una nuova applicazione SAML

Aggiungere una nuova applicazione SAML non raccolta nel tenant:

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Identità>Applicazioni>Applicazioni aziendali.

Selezionare Nuova applicazione e quindi Crea un'applicazione personalizzata.

Aggiungere un nome per l'app. Ad esempio, AzureADClaimsXRay. Selezionare l'opzione Integrate any other application you don't find in the gallery (Non-gallery) (Integra qualsiasi altra applicazione non trovata nella raccolta) e selezionare Crea.

Configurare l'accesso Single Sign-On con SAML

Configurare l'accesso Single Sign-On per l'app:

Nella pagina Panoramica selezionare Configura Single Sign-On e quindi SAML. Selezionare Modifica in Configurazione SAML di base.

Selezionare Aggiungi identificatore e aggiungere "urn:microsoft:adfs:claimsxray" come identificatore. Se tale identificatore è già usato da un'altra applicazione nell'organizzazione, è possibile usare un'alternativa come urn:microsoft:adfs:claimsxray12

Selezionare URL di risposta e aggiungere

https://adfshelp.microsoft.com/ClaimsXray/TokenResponsecome URL di risposta.Seleziona Salva.

Configurare le attestazioni

Gli attributi restituiti dall'API del provider di attestazioni personalizzati non vengono inclusi automaticamente nei token restituiti dall'ID Microsoft Entra. È necessario configurare l'applicazione per fare riferimento agli attributi restituiti dal provider di attestazioni personalizzati e restituirli come attestazioni nei token.

Nella pagina di configurazione delle applicazioni aziendali per la nuova app passare al riquadro Single Sign-On.

Selezionare Modifica per la sezione Attributi e attestazioni

Espandere la sezione Impostazioni avanzate .

Selezionare Configura per provider di attestazioni personalizzate.

Selezionare l'estensione di autenticazione personalizzata registrata in precedenza nell'elenco a discesa Provider di attestazioni personalizzate. Seleziona Salva.

Selezionare Aggiungi nuova attestazione per aggiungere una nuova attestazione.

Specificare un nome per l'attestazione da rilasciare, ad esempio "DoB". Facoltativamente, impostare un URI dello spazio dei nomi.

Per Origine selezionare Attributo e selezionare l'attributo fornito dal provider di attestazioni personalizzato dall'elenco a discesa Attributo di origine. Gli attributi visualizzati sono gli attributi definiti come "da rendere disponibili" dal provider di attestazioni personalizzato nella configurazione del provider di attestazioni personalizzato. Gli attributi forniti dal provider di attestazioni personalizzati sono preceduti da customclaimsprovider. Ad esempio, customclaimsprovider. DateOfBirth e customclaimsprovider. CustomRoles. Queste attestazioni possono essere singole o multivalore dipendono dalla risposta dell'API.

Selezionare Salva per aggiungere l'attestazione alla configurazione del token SAML.

Chiudere le finestre Gestisci attestazioni e attributi e attestazioni .

Assegnare un utente o gruppo all'app

Prima di testare l'accesso dell'utente, è necessario assegnare un utente o un gruppo di utenti all'app. In caso contrario, l'errore viene restituito durante l'accesso AADSTS50105 - The signed in user is not assigned to a role for the application .

Nella pagina Panoramica dell'applicazione selezionare Assegna utenti e gruppi in Introduzione.

Nella pagina Utenti e gruppi selezionare Aggiungi utente/gruppo.

Cercare e selezionare l'utente per accedere all'app. Selezionare il pulsante Assegna.

Testare l'applicazione

Verificare che il token venga arricchito per gli utenti che accedono all'applicazione:

Nella pagina di panoramica dell'app selezionare Single Sign-On nella barra di spostamento a sinistra.

Scorrere verso il basso e selezionare Test in Test Single Sign-On con {nome app}.

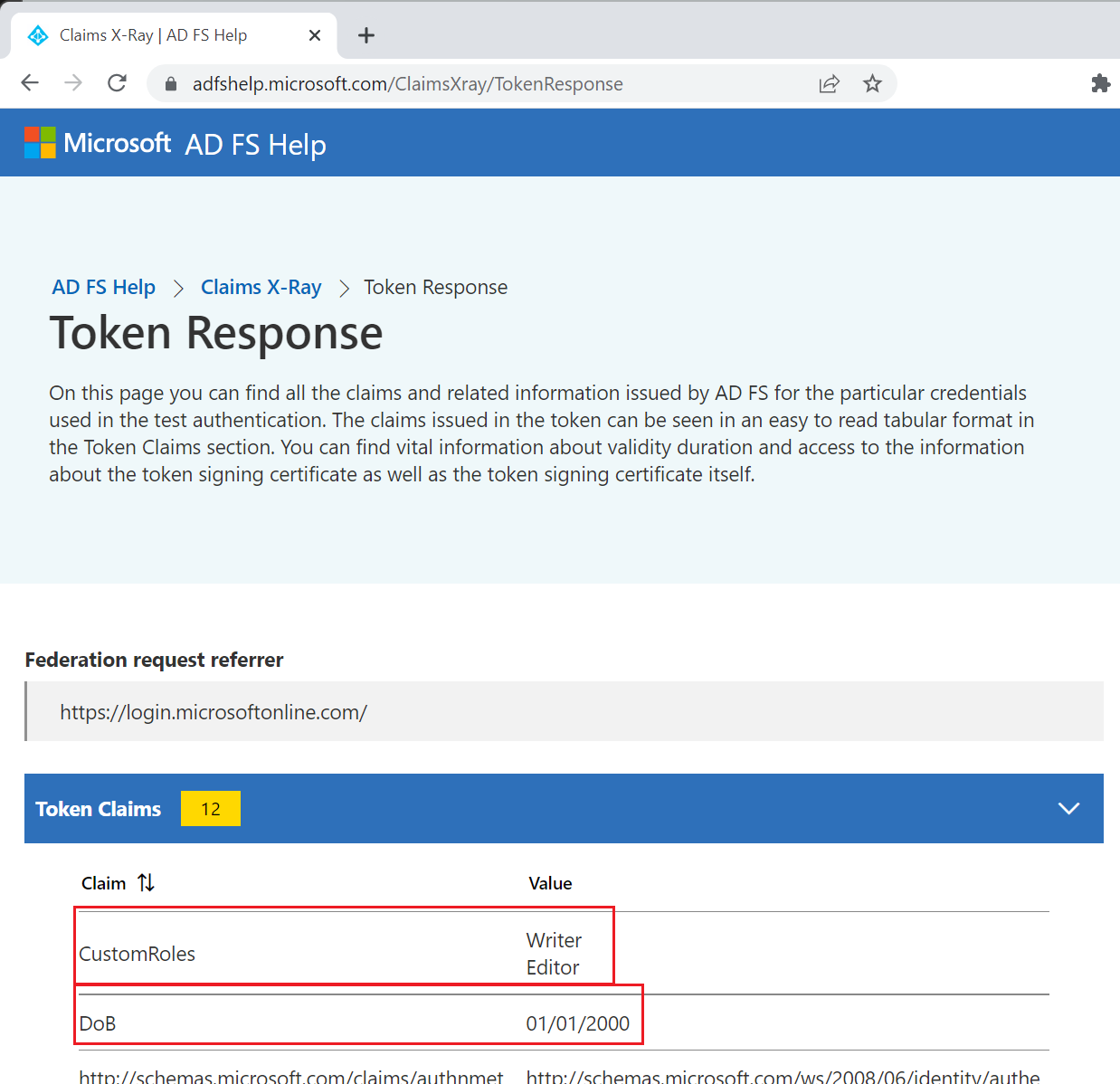

Selezionare Test sign in and sign in (Testa accesso e accesso). Al termine dell'accesso, dovrebbe essere visualizzato lo strumento Token response Claims X-ray . Le attestazioni configurate per essere visualizzate nel token devono essere elencate tutte se hanno valori non Null, inclusi quelli che usano il provider di attestazioni personalizzate come origine.

Passaggi successivi

Risolvere i problemi dell'API del provider di attestazioni personalizzato.

Visualizzare il trigger degli eventi di autenticazione per Funzioni di Azure'app di esempio.