Individuazione e informazioni dettagliate (anteprima) per i ruoli di Microsoft Entra (in precedenza Creazione guidata sicurezza)

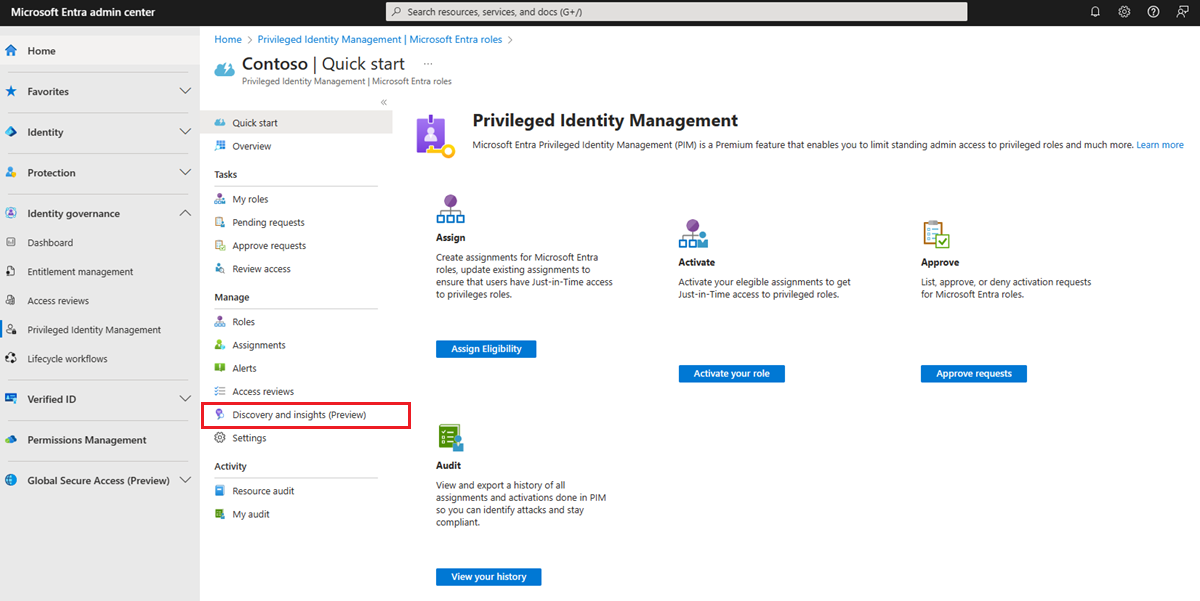

Se si inizia a usare Privileged Identity Management (PIM) in Microsoft Entra ID per gestire le assegnazioni di ruolo nell'organizzazione, è possibile usare la pagina Individuazione e informazioni dettagliate (anteprima) per iniziare. Questa funzionalità mostra chi è assegnato ai ruoli con privilegi nell'organizzazione e come usare PIM per modificare rapidamente le assegnazioni di ruolo permanenti in assegnazioni JIT. È possibile visualizzare o apportare modifiche alle assegnazioni di ruolo con privilegi permanenti in Individuazione e Informazioni dettagliate (anteprima). Si tratta di uno strumento di analisi e di azione.

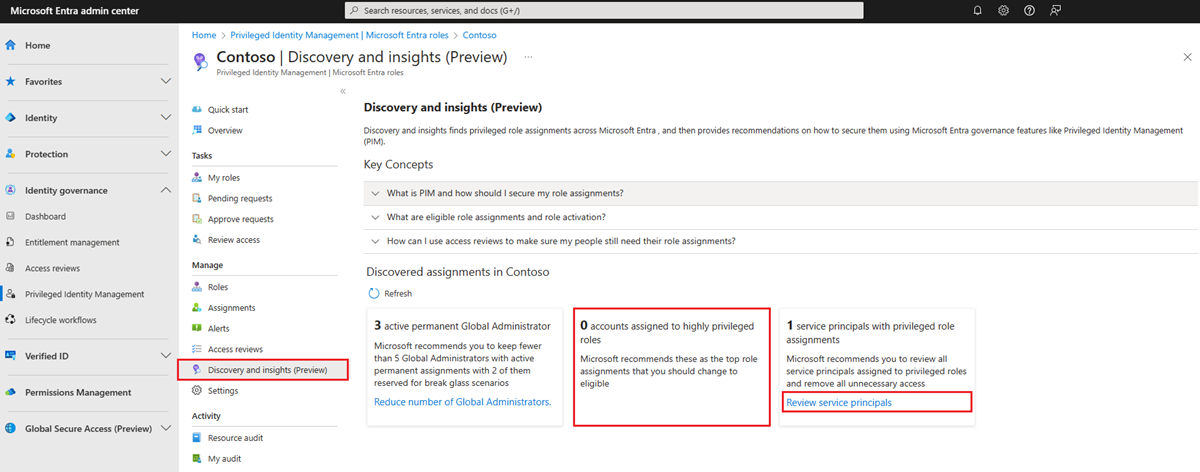

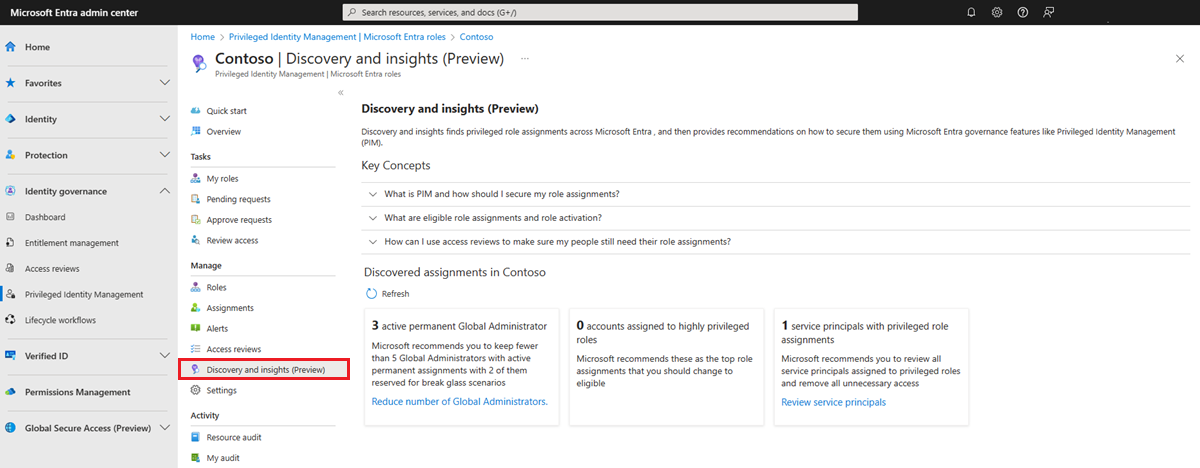

Individuazione e informazioni dettagliate (anteprima)

Prima che l'organizzazione inizi a usare Privileged Identity Management, tutte le assegnazioni di ruolo sono permanenti. Gli utenti sono sempre conformi ai ruoli a loro assegnati anche quando non hanno bisogno dei privilegi. Individuazione e informazioni dettagliate (anteprima), che sostituisce la precedente Creazione guidata sicurezza, mostra un elenco di ruoli con privilegi e il numero di utenti attualmente presenti in tali ruoli. È possibile elencare le assegnazioni per un ruolo per ottenere altre informazioni sugli utenti assegnati se uno o più di essi non sono familiari.

✔️ Microsoft consiglia alle organizzazioni di avere due account di accesso di emergenza solo cloud assegnati in modo permanente al ruolo di amministratore globale. Si tratta di account con privilegi elevati non assegnati a utenti specifici. Tali account sono limitati a scenari di emergenza o "break glass", in cui gli account normali non possono essere usati o tutti gli altri amministratori vengono accidentalmente bloccati. Questi account devono essere creati seguendo le raccomandazioni per l'account di accesso di emergenza.

Inoltre, mantenere permanenti le assegnazioni di ruolo se un utente ha un account Microsoft (in altre parole, un account usato per accedere a servizi Microsoft come Skype o Outlook.com). Se è necessaria l'autenticazione a più fattori per un utente con un account Microsoft per attivare un'assegnazione di ruolo, l'utente verrà bloccato.

Aprire Individuazione e informazioni dettagliate (anteprima)

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore del ruolo con privilegi .

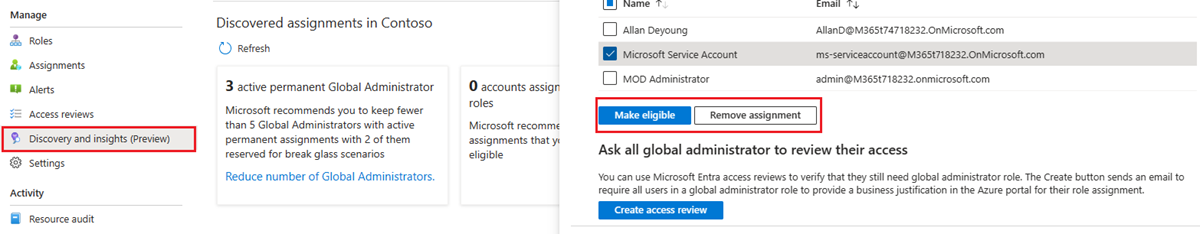

Passare a Identity Governance Privileged Identity Management>Microsoft Entra roles>Discovery and insights (Preview) (Individuazione e informazioni dettagliate sulla governance>delle identità - Anteprima).

L'apertura della pagina avvia il processo di individuazione per trovare le assegnazioni di ruolo pertinenti.

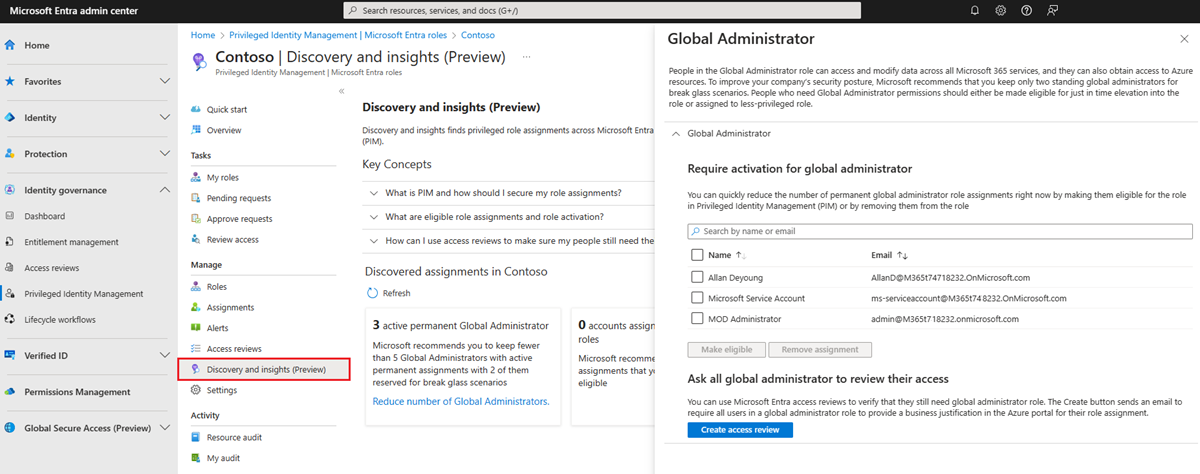

Selezionare Riduci amministratori globali.

Esaminare l'elenco delle assegnazioni di ruolo Amministratore globale.

Selezionare Avanti per selezionare gli utenti o i gruppi da rendere idonei e quindi selezionare Rendi idoneo o Rimuovi assegnazione.

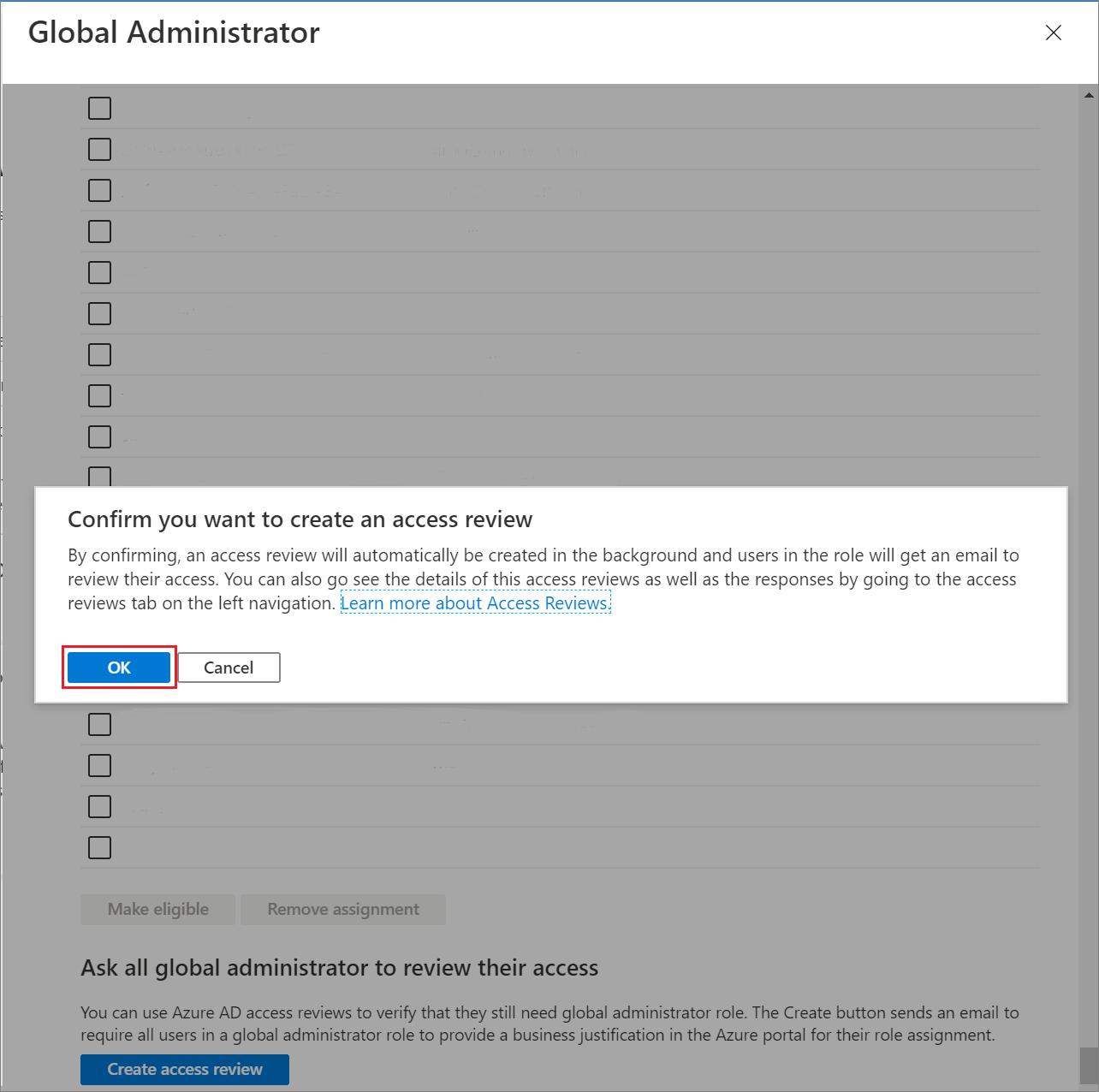

È anche possibile richiedere a tutti gli amministratori globali di esaminare il proprio accesso.

Dopo aver selezionato una di queste modifiche, verrà visualizzata una notifica di Azure.

È quindi possibile selezionare Elimina l'accesso permanente o Esaminare le entità servizio per ripetere i passaggi precedenti su altri ruoli con privilegi e sulle assegnazioni di ruolo dell'entità servizio. Per le assegnazioni di ruolo dell'entità servizio, è possibile rimuovere solo le assegnazioni di ruolo.