Esercitazione: creazione automatica di ticket in ServiceNow con l'integrazione di Microsoft Entra Gestione delle Autorizzazioni

Scenario: in questo scenario si apprenderà a usare l'estendibilità personalizzata e un'App per la logica per generare automaticamente dei ticket di ServiceNow per il provisioning manuale degli utenti che hanno ricevuto assegnazioni e hanno bisogno dell'accesso alle app.

In questa esercitazione si apprenderà come:

- Aggiunta di un flusso di lavoro di App Logiche a un catalogo esistente.

- Aggiunta di un'estensione personalizzata a una policy all'interno di un access package esistente.

- Registrazione di un'applicazione in Microsoft Entra ID per riprendere il flusso di lavoro di Gestione delle autorizzazioni

- Configurazione di ServiceNow per l'autenticazione di automazione.

- Richiesta di accesso a un pacchetto di accesso come utente finale.

- Ricezione dell'accesso al pacchetto di accesso richiesto come utente finale.

Prerequisiti

- Un account utente di Microsoft Entra con una sottoscrizione di Azure attiva. Se non si dispone già di un account, è possibile creare un account gratuitamente.

- Uno dei ruoli con privilegi minimi seguenti: Amministratore applicazione cloud, Amministratore applicazione o proprietario dell'entità servizio.

- Un'istanza di ServiceNow di Roma o superiore

- Integrazione dell'accesso Single Sign-On con ServiceNow. Se non è già configurato, consulta:Esercitazione: integrazione Single Sign-On (SSO) di Microsoft Entra con ServiceNow prima di continuare.

Nota

È consigliabile usare un ruolo con privilegi minimi quando si completano questi passaggi.

Aggiunta del flusso di lavoro di Logic App a un catalogo esistente per la gestione delle autorizzazioni

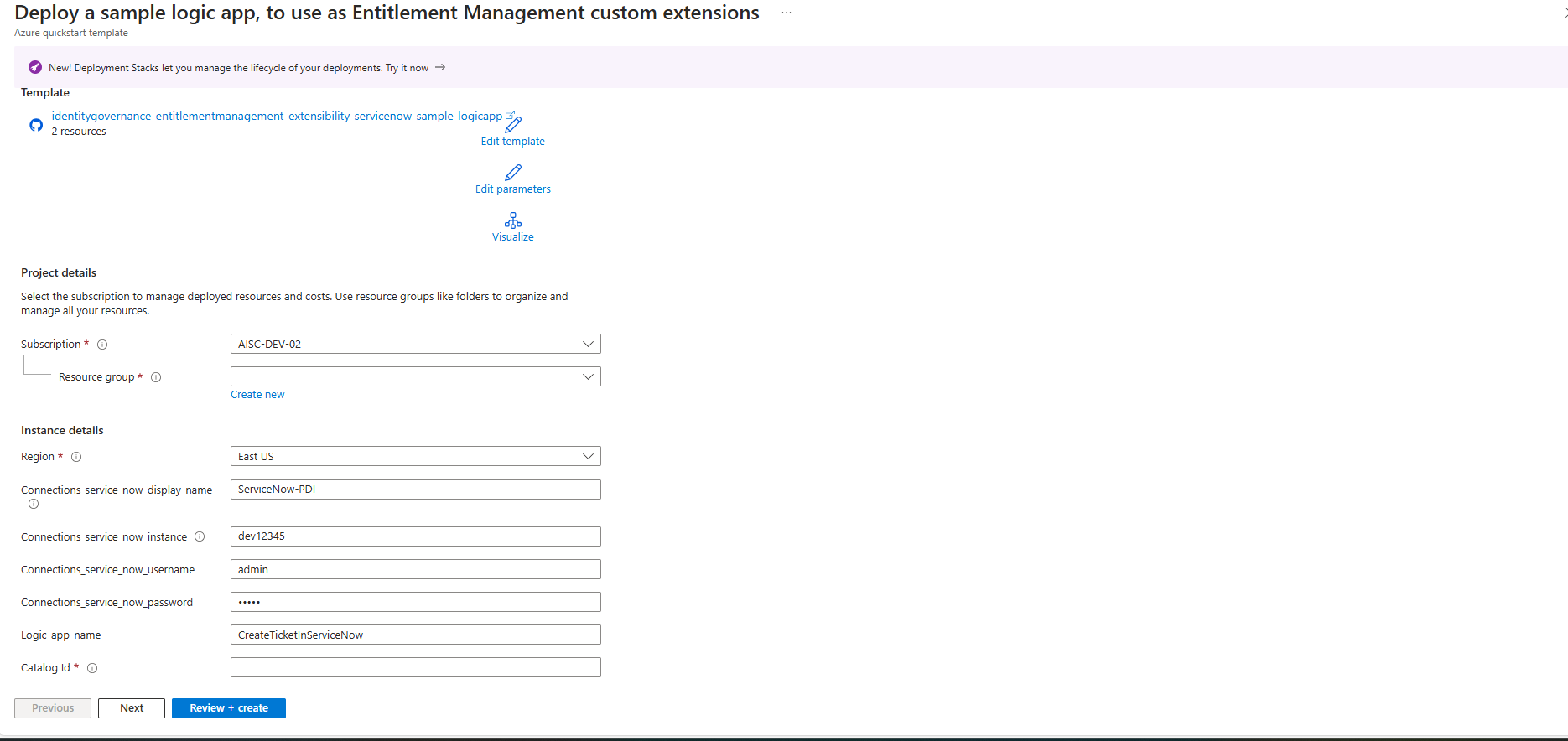

Per aggiungere un flusso di lavoro della Logic App a un catalogo esistente, utilizzare il modello ARM per creare la Logic App qui:

Specificare i dettagli del gruppo di risorse, insieme all'ID catalogo per associare la Logic App e selezionare 'Acquista'. Per ulteriori informazioni su come creare un nuovo catalogo, consultare Creare e gestire un catalogo di risorse nella gestione delle autorizzazioni.

Dopo aver creato un catalogo, è necessario aggiungere un flusso di lavoro dell'app per la logica seguendo questa procedura:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono il Proprietario catalogo e il proprietario del gruppo di risorse.

Nel menu a sinistra selezionare Cataloghi.

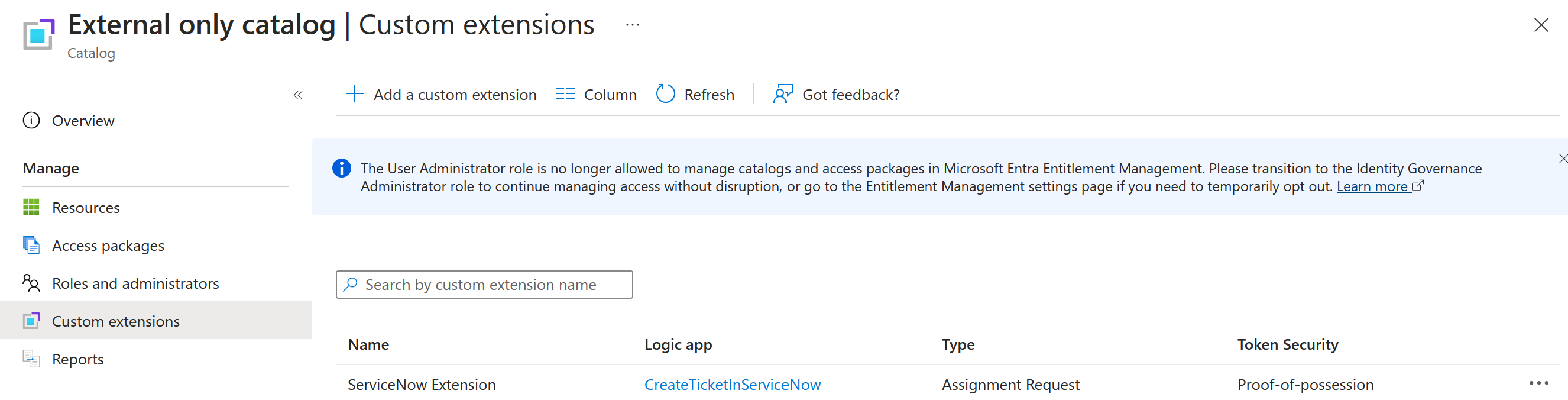

Selezionare il catalogo per il quale si intende aggiungere un'estensione personalizzata e quindi nel menu a sinistra selezionare Estensioni personalizzate.

Nella barra di spostamento dell'intestazione selezionare Aggiungi un'Estensione personalizzata.

Nella scheda Dati principali immettere il nome dell'estensione personalizzata e una descrizione del flusso di lavoro. Questi campi vengono visualizzati nella scheda Estensioni personalizzate del catalogo.

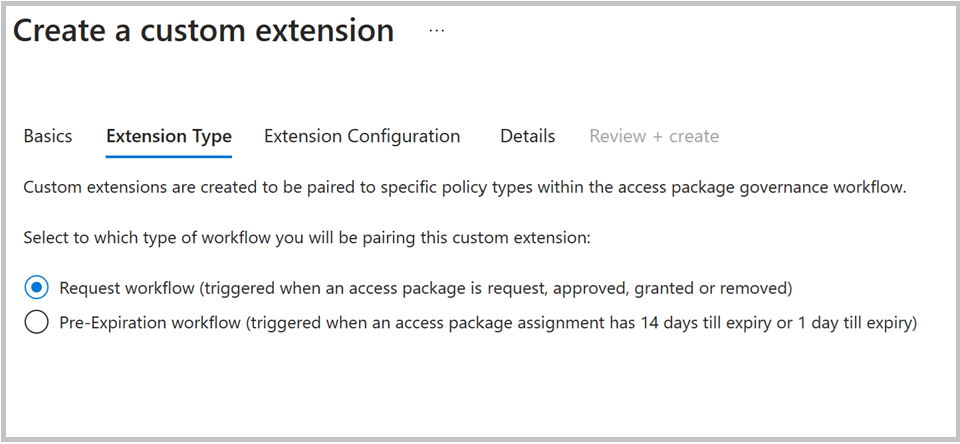

Selezionare il Tipo di estensione come "Richiedi flusso di lavoro" affinché corrisponda alla fase dei criteri del pacchetto di accesso richiesto per la creazione.

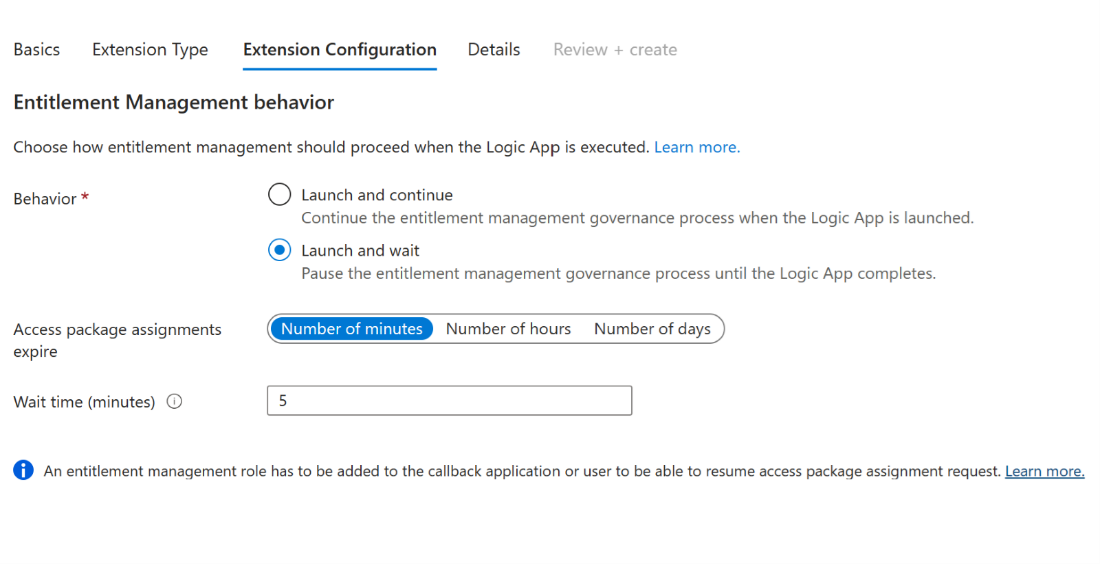

Selezionare Avvia e attendi nella Configurazione dell'estensione che sospende l'azione associata al pacchetto di accesso fino a quando l'app per la logica collegata all'estensione completa l'attività e un'azione di ripresa viene inviata dall'amministratore per continuare il processo. Per ulteriori informazioni su questo processo, consultare Configurazione di estensioni personalizzate che interrompono i processi di gestione dei diritti.

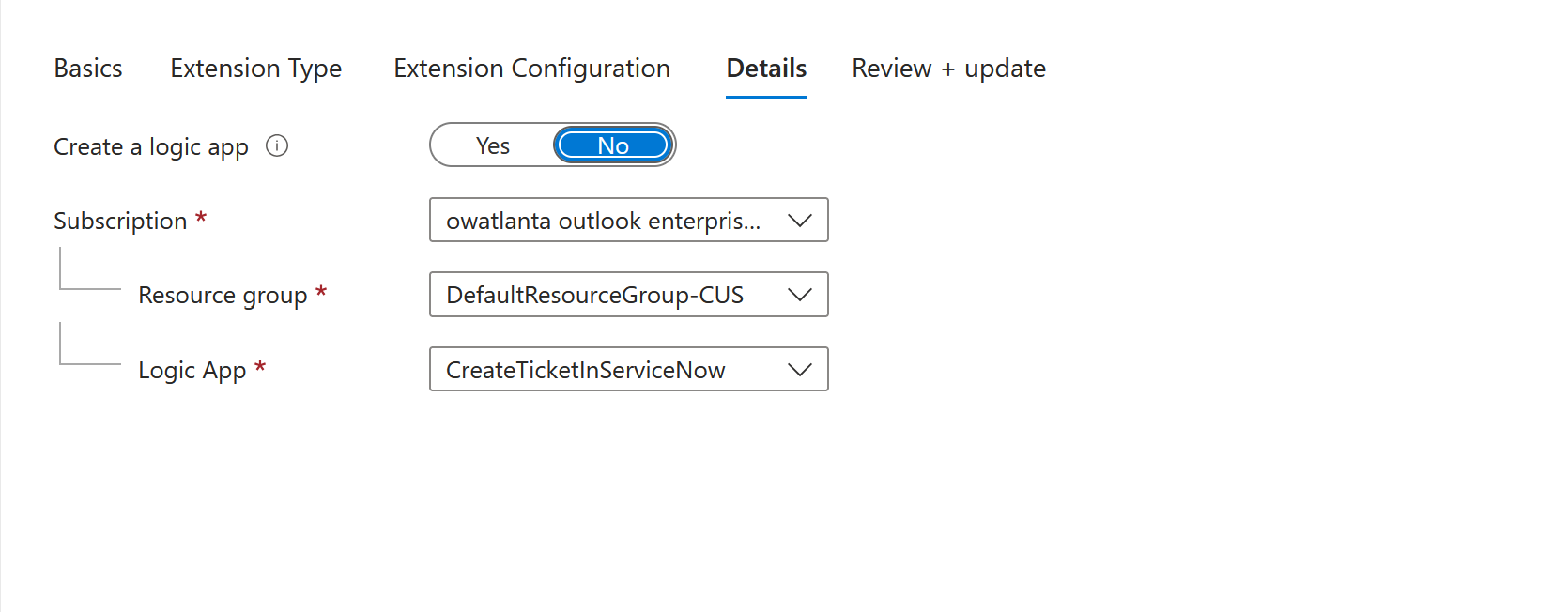

Nella scheda Dettagli, scegliere No nel campo "Crea nuova Logic App" perché la Logic App è già stata creata nei passaggi precedenti. Tuttavia, è necessario fornire i dettagli della sottoscrizione di Azure e del gruppo di risorse, insieme al nome della Logic App.

In Revisiona e crea, esamina il riepilogo della tua estensione personalizzata e assicurati che i dettagli per il richiamo della Logic App siano corretti. Selezionare quindi Crea.

Dopo la creazione, l'app per la logica è accessibile in App per la logica accanto all'estensione personalizzata nella pagina delle estensioni personalizzate. È possibile richiamare questo nelle politiche dei pacchetti di accesso.

Suggerimento

Per altre informazioni sulla funzionalità di estensione personalizzata che sospende i processi di gestione entitlement, vedere Configurazione di estensioni personalizzate che sospendono i processi di gestione entitlement.

Aggiunta di un'estensione personalizzata a una politica in un pacchetto di accesso esistente

Dopo aver configurato l'estendibilità personalizzata nel catalogo, gli amministratori possono creare un pacchetto di accesso con un criterio per attivare l'estensione personalizzata quando la richiesta è stata approvata. In questo modo è possibile definire requisiti di accesso specifici e personalizzare il processo di verifica dell'accesso per soddisfare le esigenze dell'organizzazione.

Nel portale di Identity Governance con il ruolo almeno di Amministratore di Identity Governance selezionare Pacchetti di accesso.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono Proprietario catalogo e Responsabile dei pacchetti di accesso.

Selezionare il pacchetto di accesso a cui si intende aggiungere un'estensione personalizzata (App per la logica) dall'elenco dei pacchetti di accesso già creati.

Passare alla scheda criteri, selezionare il criterio e selezionare Modifica.

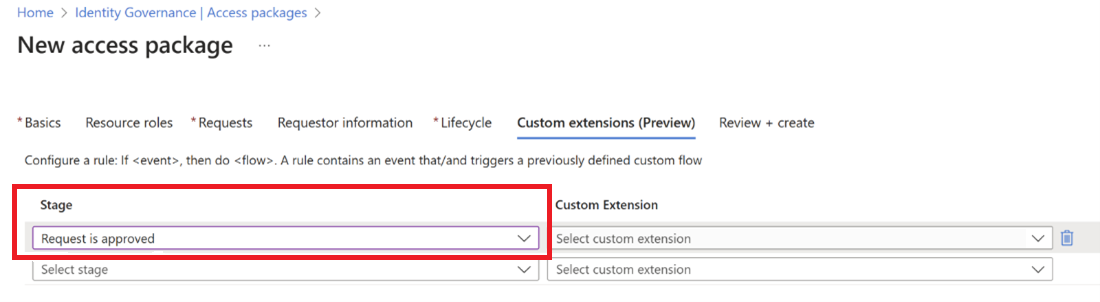

Nelle impostazioni dei criteri passare alla scheda Estensioni personalizzate.

Nel menu sottostante Stage, selezionare l'evento del pacchetto di accesso che si intende usare come trigger di questa estensione personalizzata (Logic App). Per il nostro scenario, per attivare il flusso di lavoro di Logic App dell'estensione personalizzata quando viene approvata la richiesta del pacchetto di accesso, selezionare La richiesta è approvata.

Nota

Per creare un ticket ServiceNow per un'assegnazione scaduta con autorizzazione concessa in precedenza, aggiungere un nuovo passaggio per "Assegnazione rimossa", quindi selezionare il LogicApp.

Nel menu sotto Estensione personalizzata selezionare l'estensione personalizzata (App per la logica) creata nei passaggi precedenti per aggiungerla a questo pacchetto di accesso. L'azione selezionata viene eseguita quando l'evento selezionato nel campo when si verifica.

Selezionare Aggiorna per aggiungerlo ai criteri di un pacchetto di accesso esistente.

Nota

Selezionare Nuovo pacchetto di accesso se si intende creare un nuovo pacchetto di accesso. Per ulteriori informazioni su come creare un pacchetto di accesso, consultare: Creare un nuovo pacchetto di accesso nella gestione delle autorizzazioni. Per altre informazioni su come modificare un pacchetto di accesso esistente, vedere: Modificare le impostazioni delle richieste per un pacchetto di accesso nella gestione entitlement di Microsoft Entra.

Registrare un'applicazione con segreti nell'Interfaccia di amministrazione di Microsoft Entra

Con Azure è possibile usare Azure Key Vault per archiviare segreti dell'applicazione, ad esempio password. Per registrare un'applicazione con segreti nell'Interfaccia di amministrazione di Microsoft Entra, seguire questa procedura:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Identità>Applicazioni>Registrazioni delle app.

Sotto la voce Gestisci selezionare Registrazioni app > Nuova registrazione.

Inserisci il nome visualizzato dell'applicazione.

Selezionare "Solo account in questa directory organizzativa" nel tipo di account supportato.

Seleziona Registra.

Dopo aver registrato l'applicazione, è necessario aggiungere un segreto client seguendo questa procedura:

Passare a Identità>Applicazioni>Registrazioni app.

selezionare l'applicazione.

Selezionare Certificati & segreti > Segreti del client > Nuovo segreto del client.

Aggiungi una descrizione per il segreto del client.

Selezionare una scadenza per il segreto o specificare una durata personalizzata.

Seleziona Aggiungi.

Nota

Per informazioni più dettagliate sulla registrazione di un'applicazione, vedere Avvio rapido: registrare un'app in Microsoft Identity Platform:

Per autorizzare l'applicazione creata a chiamare l'API di ripresa di MS Graph, seguire questa procedura:

Passare all'Interfaccia di amministrazione di Microsoft Entra Identity Governance - Interfaccia di amministrazione di Microsoft Entra

Nel menu a sinistra selezionare Cataloghi.

Selezionare il catalogo per il quale è stata aggiunta l'estensione personalizzata.

Selezionare il menu "Ruoli e amministratori" e selezionare "+ Aggiungi gestione assegnazione pacchetti di accesso".

Nella finestra di dialogo Seleziona membri, cercare l'applicazione creata in base al nome o all'identificatore dell'applicazione. Selezionare l'applicazione e scegliere il pulsante "Seleziona".

Suggerimento

Per informazioni più dettagliate sulla delega e sui ruoli, vedere la documentazione ufficiale di Microsoft disponibile qui: Delega e ruoli nella gestione delle autorizzazioni.

Configurazione di ServiceNow per l'autenticazione di automazione

A questo punto, è il momento di configurare ServiceNow per riprendere il flusso di lavoro per la gestione dei diritti dopo la chiusura del ticket di ServiceNow.

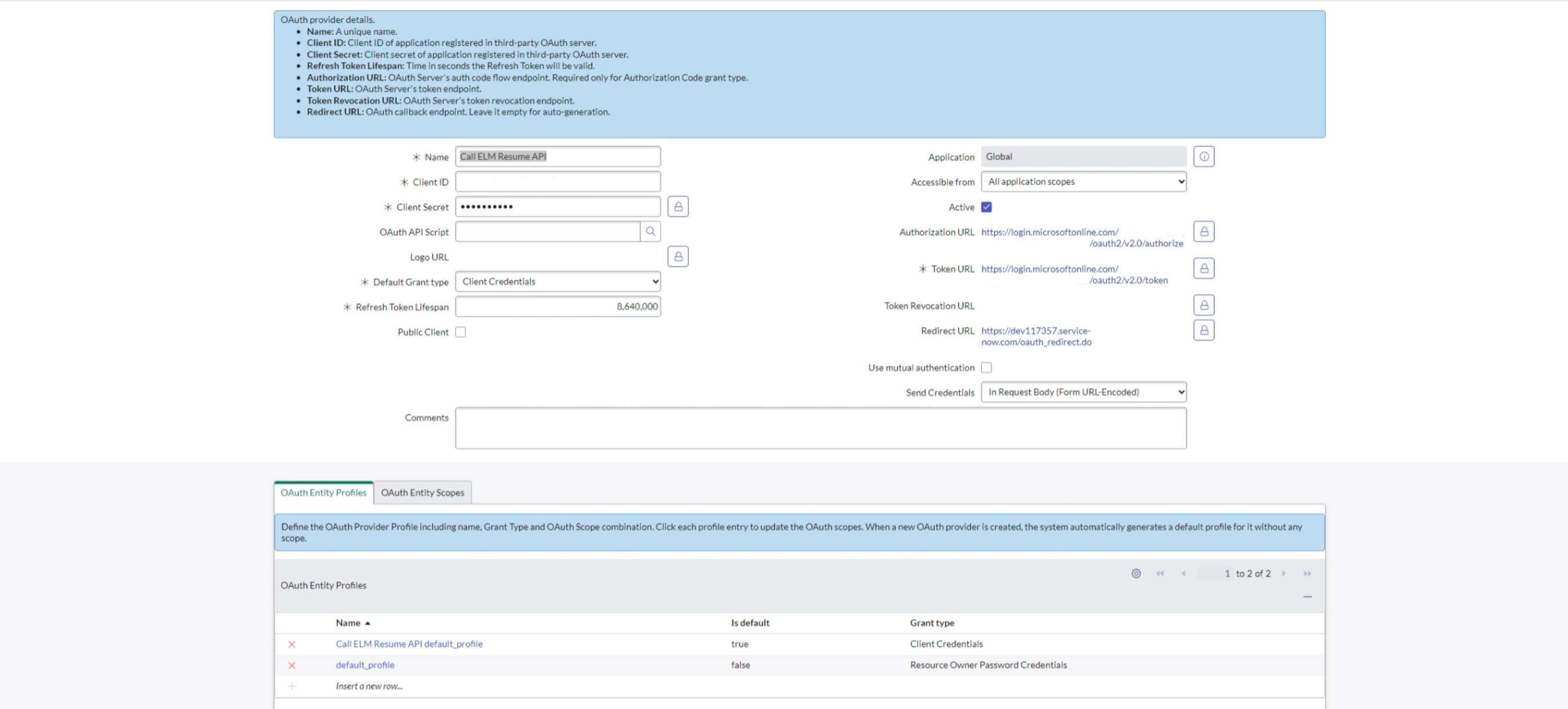

- Registrare un'applicazione Microsoft Entra nel Registro applicazioni di ServiceNow seguendo questa procedura:

- Accedere a ServiceNow e passare al Registro applicazioni.

- Selezionare "Nuovo", quindi "Connetti a un provider OAuth di terze parti".

- Fornisci un nome all'applicazione e seleziona Credenziali client come tipo di concessione predefinito.

- Immettere il nome client, l'ID, il segreto client, l'URL di autorizzazione, l'URL del token generato quando è stata registrata l'applicazione Microsoft Entra nell'Interfaccia di amministrazione di Microsoft Entra.

- Inviare l'applicazione.

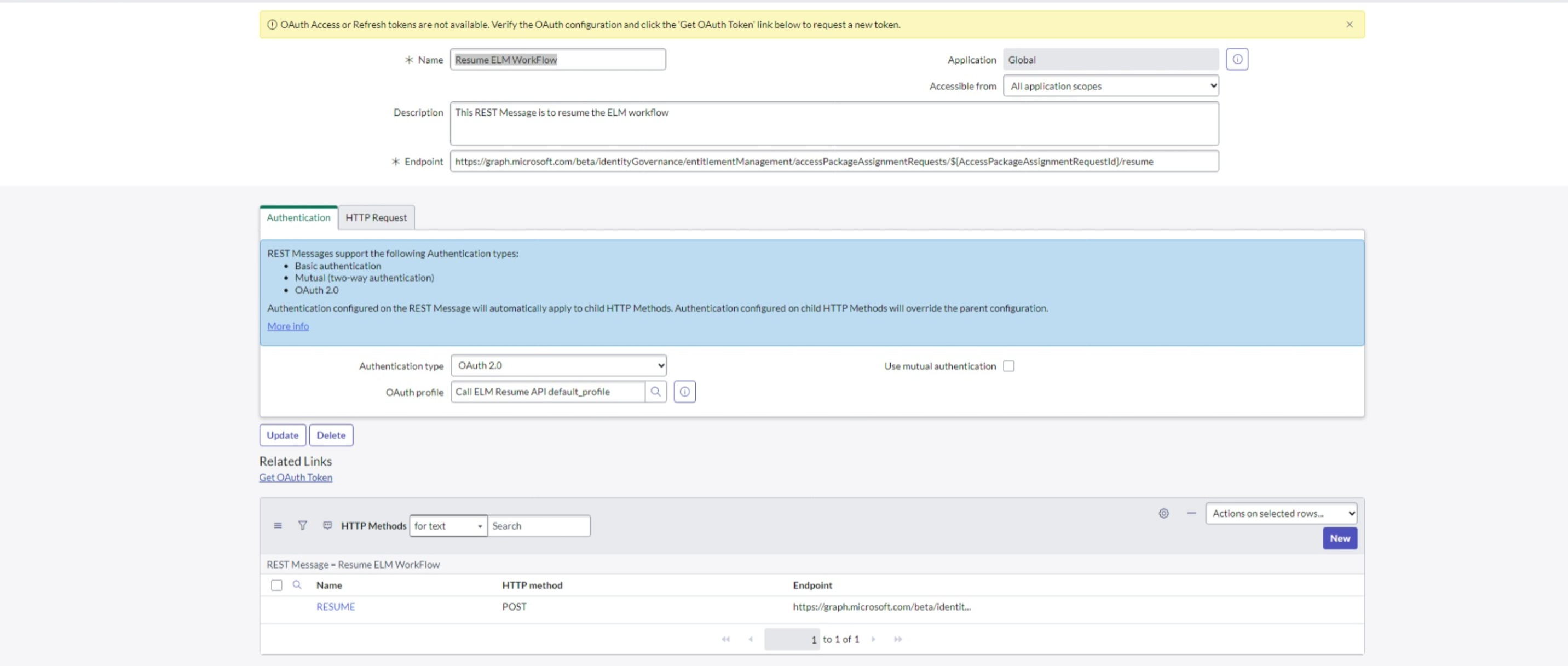

- Creare un messaggio dell'API REST del servizio Web di sistema seguendo questa procedura:

Passare alla sezione Messaggi dell'API REST in Servizi Web di sistema.

Selezionare il pulsante "Nuovo" per creare un nuovo messaggio dell'API REST.

Compilare tutti i campi obbligatori, il che comprende l'URL dell'endpoint:

https://learn.microsoft.com/en-us/graph/api/accesspackageassignmentrequest-resume?view=graph-rest-1.0&tabs=httpPer Autenticazione selezionare OAuth2.0 e scegliere il profilo OAuth creato durante il processo di registrazione dell'app.

Selezionare il pulsante "Invia" per salvare le modifiche.

Tornare alla sezione Messaggi dell'API REST in Servizi Web di sistema.

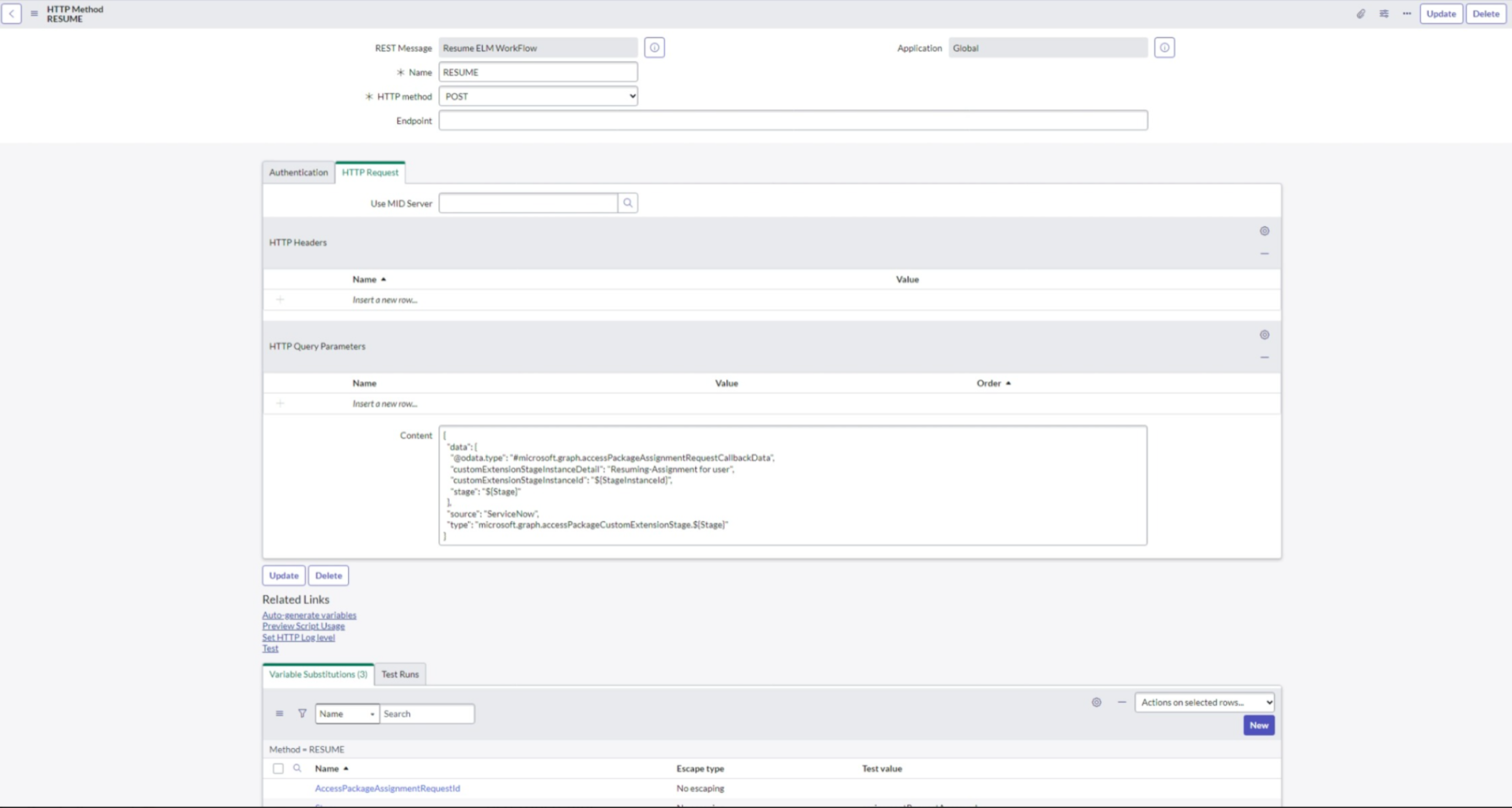

Selezionare Richiesta HTTP, quindi selezionare "Nuovo". Immettere un nome e selezionare "POST" come metodo HTTP.

Nella richiesta Http aggiungere il contenuto per i parametri di query Http usando lo schema API seguente:

{ "data": { "@odata.type": "#microsoft.graph.accessPackageAssignmentRequestCallbackData", "customExtensionStageInstanceDetail": "Resuming-Assignment for user", "customExtensionStageInstanceId": "${StageInstanceId}", "stage": "${Stage}" }, "source": "ServiceNow", "type": "microsoft.graph.accessPackageCustomExtensionStage.${Stage}" }

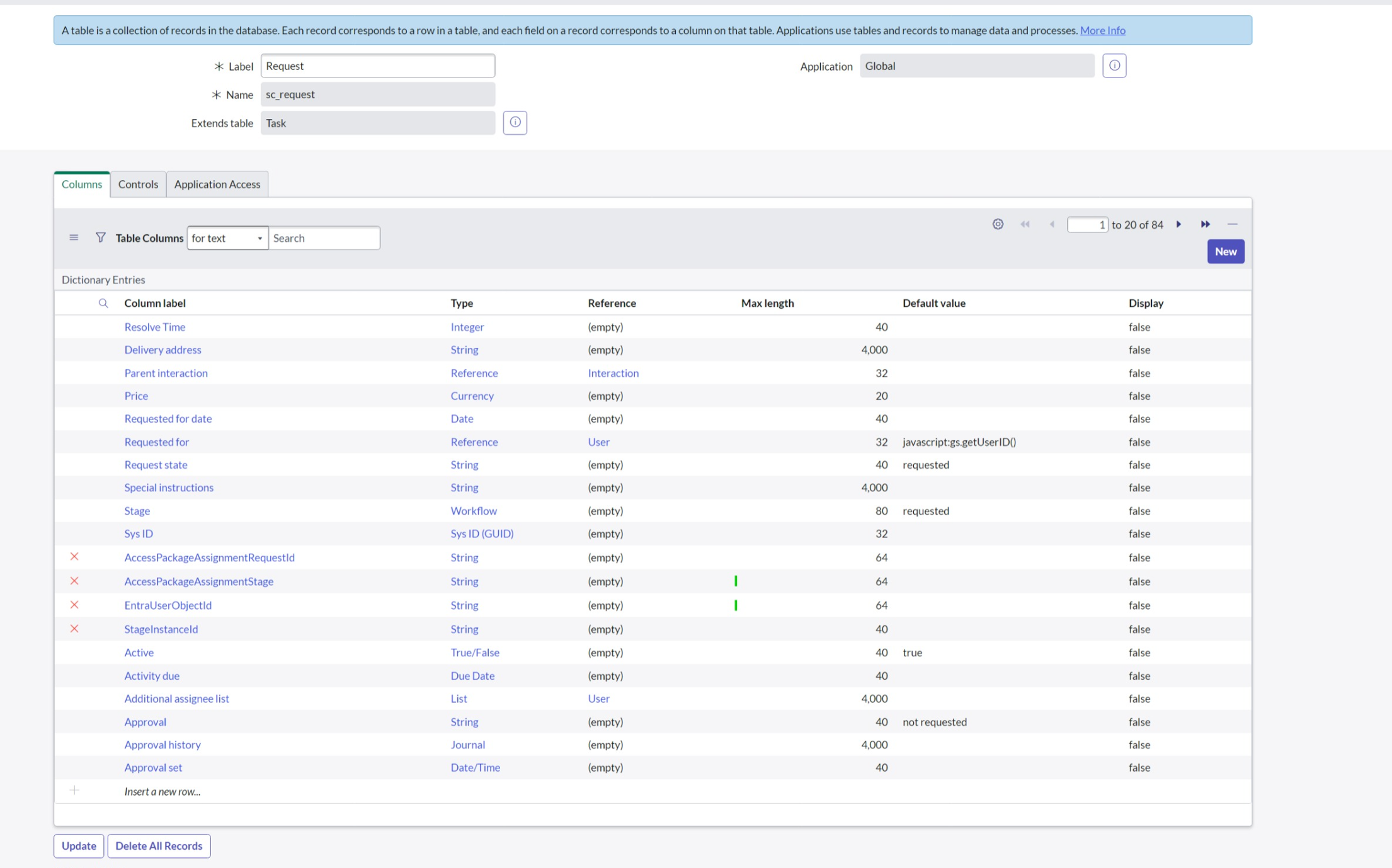

- Modificare lo schema della tabella delle richieste: per modificare lo schema della tabella delle richieste, apportare modifiche alle tre tabelle illustrate nell'immagine seguente:

Aggiungere l'etichetta di quattro colonne e digitare come stringa:

Aggiungere l'etichetta di quattro colonne e digitare come stringa: - ID Richiesta Assegnazione Pacchetto Accesso

- Fase di Assegnazione del Pacchetto di Accesso

- StageInstanceId

- EntraUserObjectId

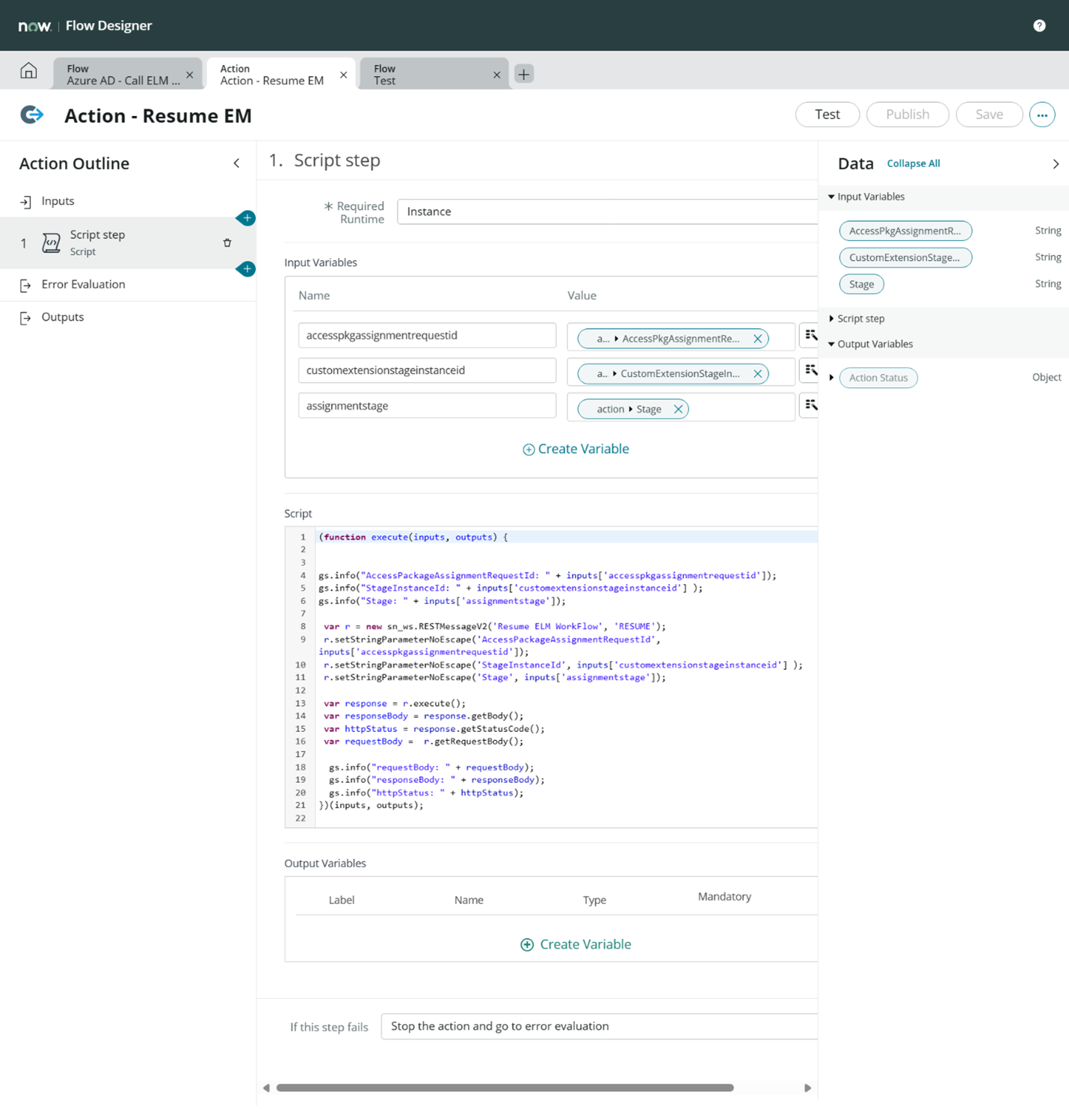

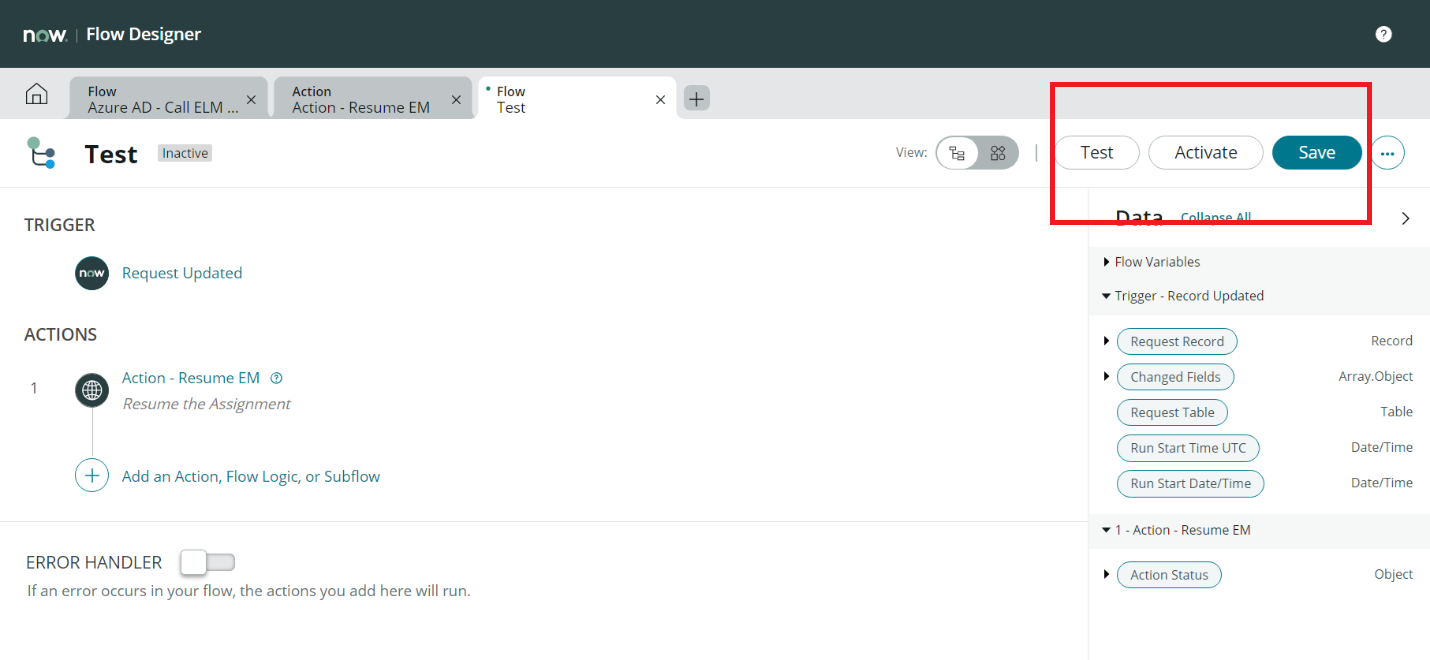

- Per automatizzare il flusso di lavoro con Progettazione flusso, eseguire le operazioni seguenti:

- Effettuare l'accesso a ServiceNow e passare a Flow Designer.

- Selezionare il pulsante "Nuovo" e creare una nuova azione.

- Aggiungere un'azione per richiamare il messaggio dell'API REST del servizio Web di sistema creato nel passaggio precedente.

Script per l'azione: (aggiornare lo script con le etichette di colonna create nel passaggio precedente):

Script per l'azione: (aggiornare lo script con le etichette di colonna create nel passaggio precedente): (function execute(inputs, outputs) { gs.info("AccessPackageAssignmentRequestId: " + inputs['accesspkgassignmentrequestid']); gs.info("StageInstanceId: " + inputs['customextensionstageinstanceid'] ); gs.info("Stage: " + inputs['assignmentstage']); var r = new sn_ws.RESTMessageV2('Resume ELM WorkFlow', 'RESUME'); r.setStringParameterNoEscape('AccessPackageAssignmentRequestId', inputs['accesspkgassignmentrequestid']); r.setStringParameterNoEscape('StageInstanceId', inputs['customextensionstageinstanceid'] ); r.setStringParameterNoEscape('Stage', inputs['assignmentstage']); var response = r.execute(); var responseBody = response.getBody(); var httpStatus = response.getStatusCode(); var requestBody = r.getRequestBody(); gs.info("requestBody: " + requestBody); gs.info("responseBody: " + responseBody); gs.info("httpStatus: " + httpStatus); })(inputs, outputs); - Salva l'azione

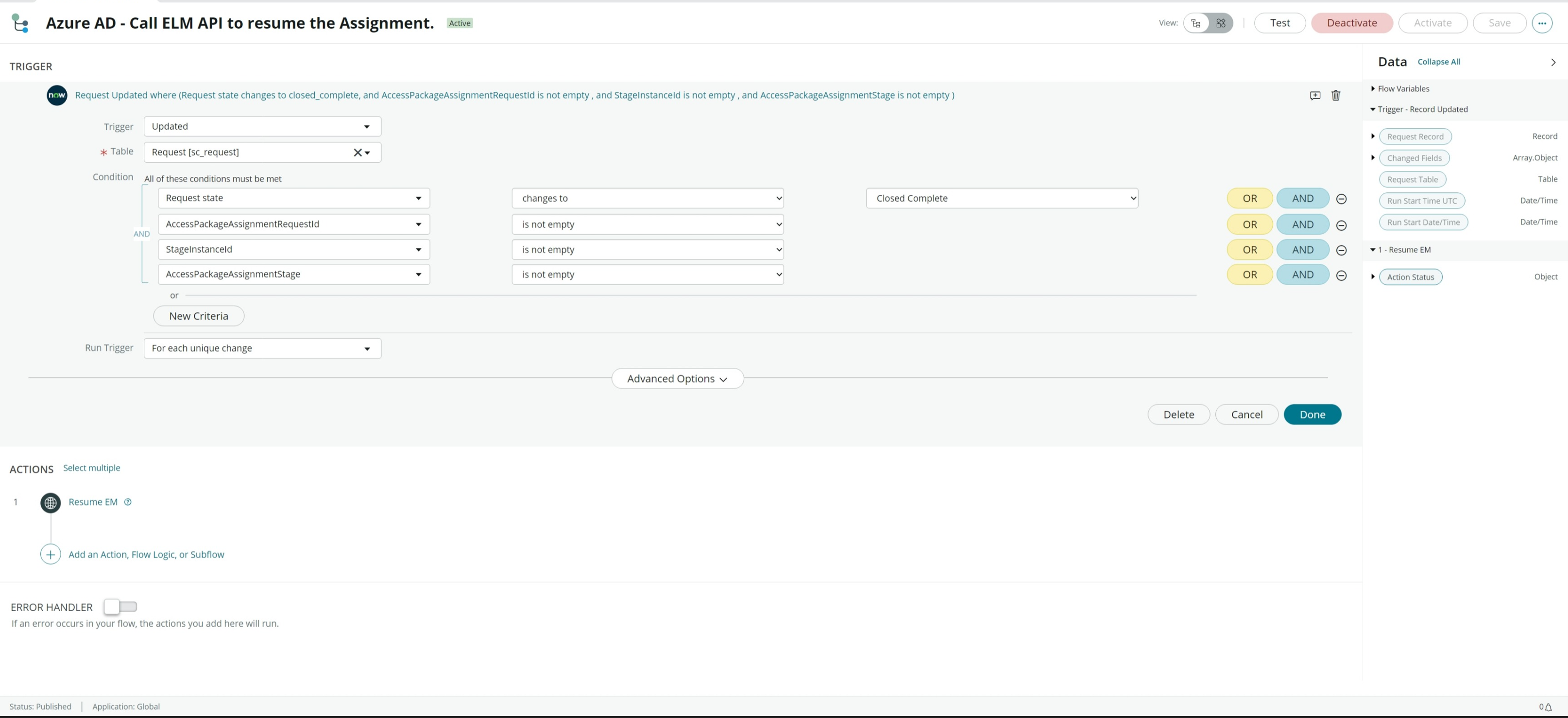

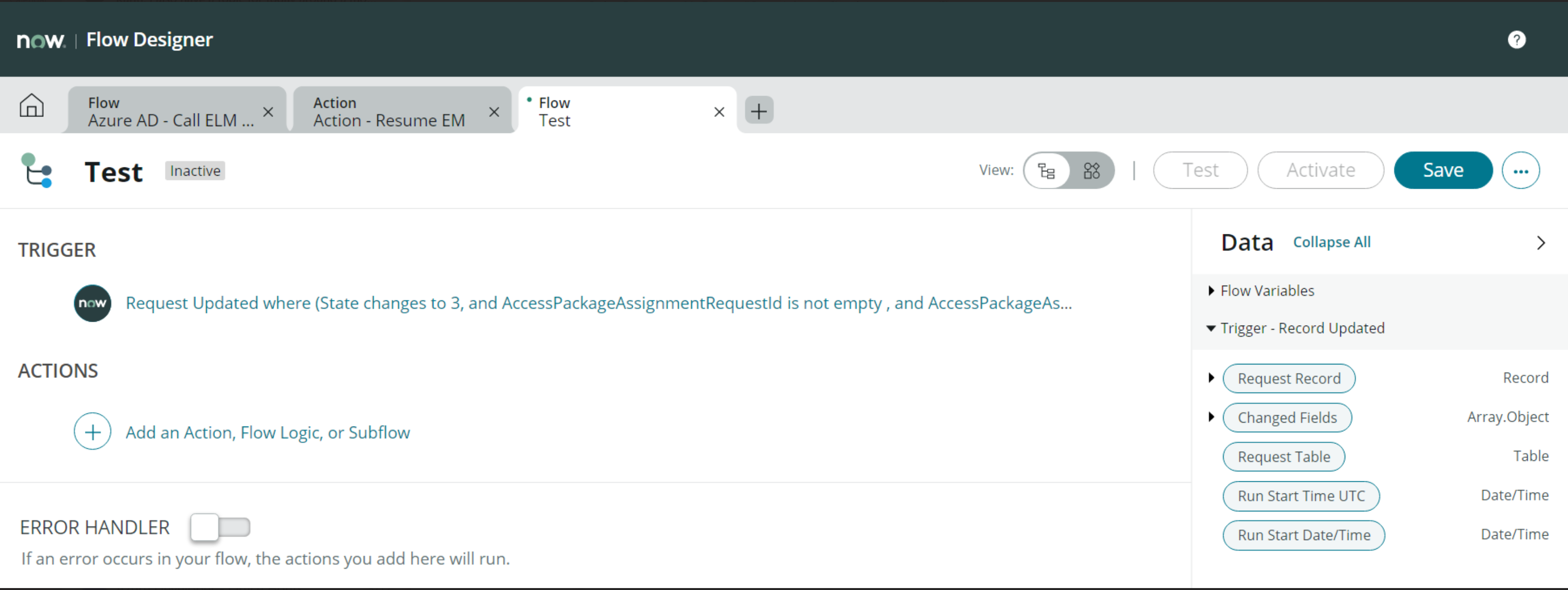

- Selezionare il pulsante "Nuovo" per creare un nuovo flusso.

- Immettere il nome del flusso, selezionare Esegui come - Utente di sistema e selezionare Invia.

- Per creare trigger all'interno di ServiceNow, seguire questa procedura:

- Selezionare "Aggiungi trigger" e quindi selezionare il trigger "aggiornato" ed eseguire il trigger per ogni aggiornamento.

- Aggiungere una condizione di filtro aggiornando i parametri come illustrato nell'immagine seguente:

- Seleziona Fatto.

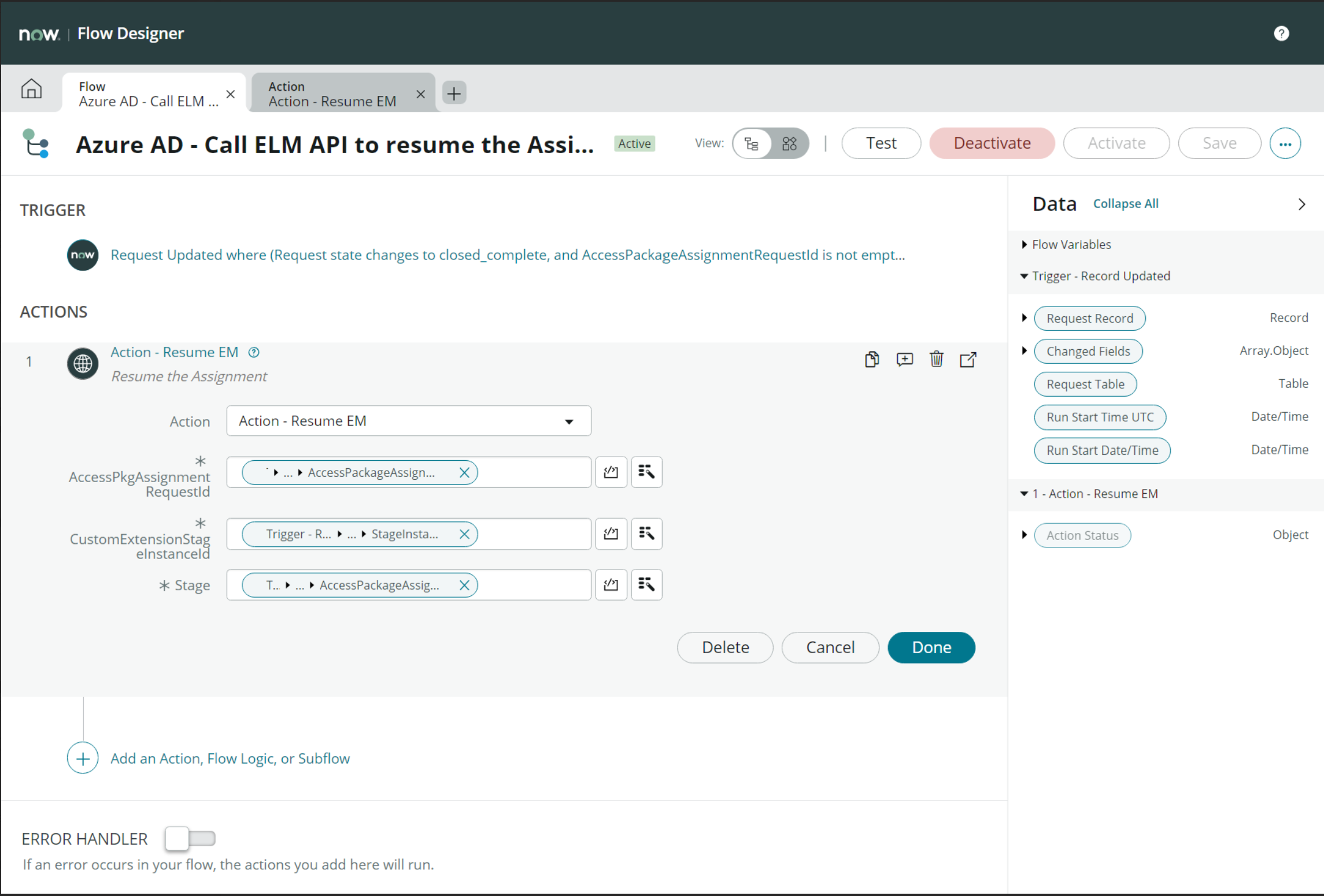

- Seleziona l'opzione 'aggiungi un'azione'

- Selezionare Azione, quindi selezionare l'azione creata nel passaggio precedente.

- Trascina e rilascia le colonne appena create dal record della richiesta nei parametri di azione appropriati.

- Selezionare "Fatto", "Salva", quindi "Attiva".

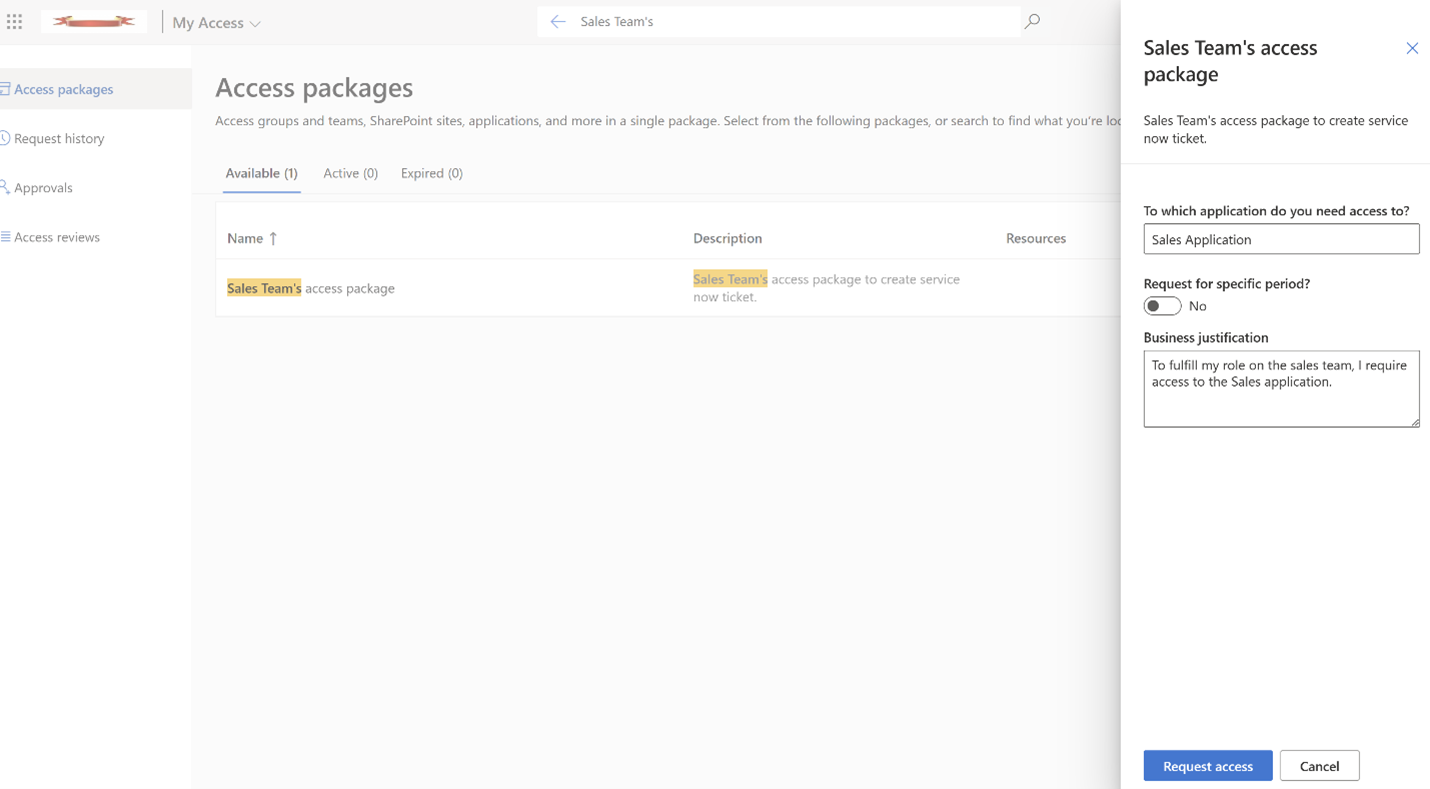

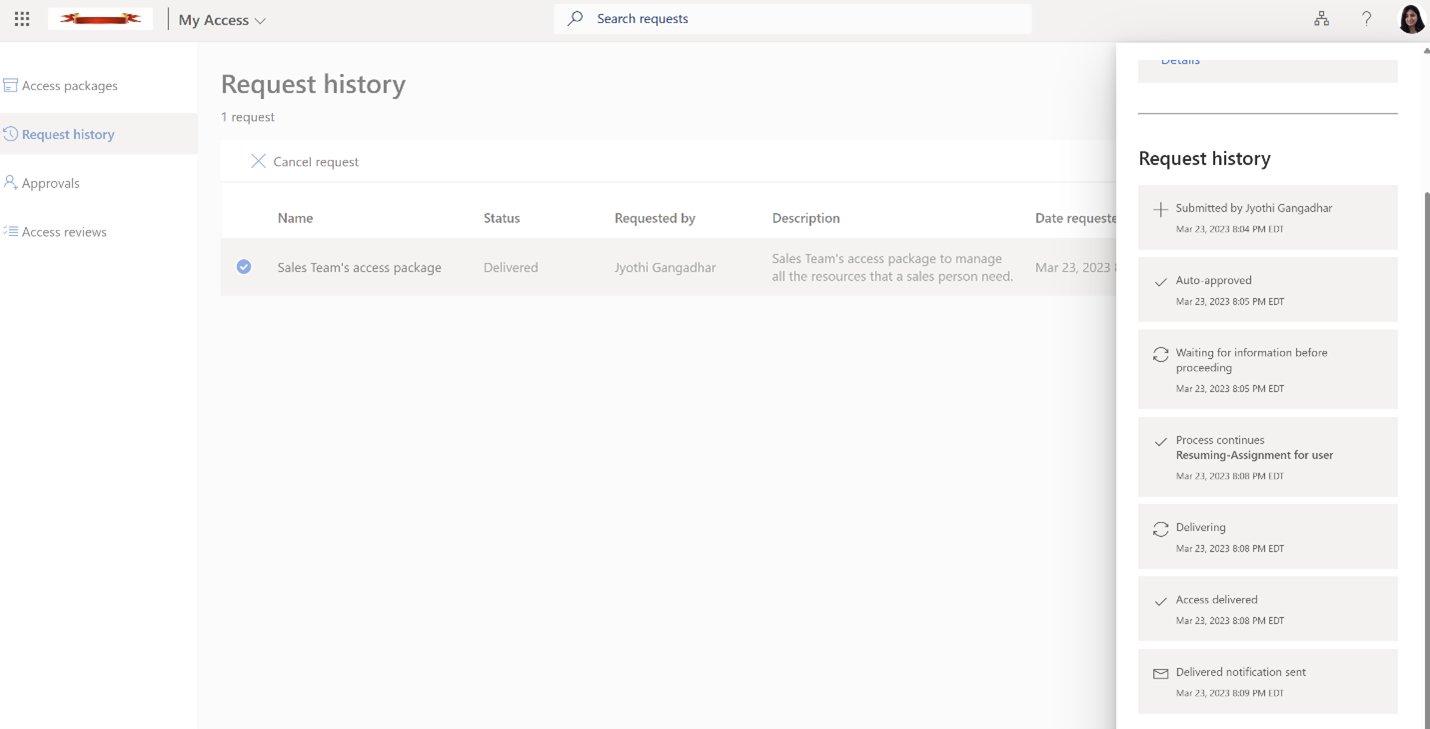

Richiesta di accesso a un pacchetto di accesso come utente finale

Quando un utente finale richiede l'accesso a un pacchetto di accesso, la richiesta viene inviata all'approvatore appropriato. Dopo che il responsabile delle approvazioni concede l'approvazione, Entitlement Management chiama la Logic App. L'app Logica chiama quindi ServiceNow per creare una nuova richiesta/ticket e Gestione delle autorizzazioni attende una richiamata da ServiceNow.

Ricezione dell'accesso al pacchetto di accesso richiesto come utente finale

Il team di supporto IT lavora sul ticket precedente creato per eseguire le disposizioni necessarie e chiudere il ticket ServiceNow. Quando il ticket è chiuso, ServiceNow attiva una chiamata per riavviare il flusso di lavoro di Gestione delle autorizzazioni. Una volta completata la richiesta, il richiedente riceve una notifica dalla gestione delle autorizzazioni che la richiesta è stata soddisfatta. Questo flusso di lavoro semplificato garantisce che le richieste di accesso vengano soddisfatte in modo efficiente e che gli utenti vengano informati tempestivamente.

Nota

All'utente finale verrà mostrato il messaggio "assegnazione non riuscita" nel portale MyAccess se il ticket non viene chiuso entro 14 giorni.

Passaggi successivi

Passare all'articolo successivo per informazioni su come creare: