Assegnare ruoli Microsoft Entra (anteprima)

La gestione dei diritti supporta il ciclo di vita dell'accesso per vari tipi di risorse, ad esempio applicazioni, siti di SharePoint, gruppi e Teams. A volte gli utenti hanno bisogno di autorizzazioni aggiuntive per usare queste risorse in modi specifici. Ad esempio un utente potrebbe dover avere accesso ai dashboard di Power BI dell'organizzazione, ma avrebbe bisogno del ruolo di amministratore di Power BI per visualizzare le metriche a livello di organizzazione. Anche se altre funzionalità di Microsoft Entra ID, ad esempio gruppi assegnabili a ruoli, potrebbero supportare queste assegnazioni di ruolo di Microsoft Entra, l'accesso concesso tramite tali metodi è meno esplicito. Ad esempio è possibile gestire direttamente l'appartenenza di un gruppo anziché gestire direttamente le assegnazioni di ruolo degli utenti.

Assegnando ruoli di Microsoft Entra ai dipendenti e agli ospiti, usando Gestione delle autorizzazioni, è possibile esaminare i diritti di un utente per determinare rapidamente quali ruoli vengono assegnati a tale utente. Quando si include un ruolo Microsoft Entra come risorsa in un pacchetto di accesso, è anche possibile specificare se l'assegnazione di ruolo è "idonea" o "attiva".

L'assegnazione dei ruoli di Microsoft Entra tramite pacchetti di accesso consente di gestire in modo efficiente le assegnazioni di ruolo su larga scala e migliora il ciclo di vita dei ruoli.

Scenari per l'assegnazione dei ruoli tramite pacchetti di accesso di Microsoft Entra

Si supponga che l'organizzazione ha recentemente assunto 50 nuovi dipendenti per il team di supporto e che si sia incaricati di concedere a questi nuovi dipendenti l'accesso alle risorse necessarie. Questi dipendenti devono accedere al gruppo di supporto e a determinate applicazioni correlate al supporto. Hanno anche bisogno di tre ruoli di Microsoft Entra, incluso il ruolo amministratore di supporto tecnico per svolgere il loro lavoro. Anziché assegnare singolarmente ognuno dei 50 dipendenti a tutte le risorse e ai ruoli, è possibile configurare un pacchetto di accesso contenente il sito, il gruppo di SharePoint e i ruoli specifici di Microsoft Entra. È quindi possibile configurare il pacchetto di accesso in modo che i responsabili approvazione siano i manager e condividere il collegamento con il team di supporto.

Ora, i nuovi membri che partecipano al team di supporto possono richiedere l'accesso a questo pacchetto di accesso in Accesso personale e ottenere l'accesso a tutto ciò di cui hanno bisogno non appena il manager approva la richiesta. Ciò consente di risparmiare tempo ed energia perché il team di supporto sta pianificando l'espansione a livello globale, l'assunzione di circa 1.000 nuovi dipendenti, ma non è più necessario assegnare manualmente ogni persona a un pacchetto di accesso.

Nota di accesso PIM:

Nota

È consigliabile usare Privileged Identity Management per fornire l'accesso just-in-time a un utente per eseguire un'attività che richiede autorizzazioni elevate. Queste autorizzazioni vengono fornite tramite i ruoli di Microsoft Entra, contrassegnati come "con privilegi"nella documentazione seguente: Ruoli predefiniti di Microsoft Entra. La gestione entitlement è più adatta per assegnare agli utenti un pacchetto di risorse, che può includere un ruolo di Microsoft Entra, necessario per svolgere il proprio lavoro. Gli utenti assegnati ai pacchetti di accesso tendono ad avere accesso più lungo alle risorse. Sebbene sia consigliabile gestire ruoli con privilegi elevati tramite Privileged Identity Management, è possibile configurare l'ammissibilità per tali ruoli tramite pacchetti di accesso in Gestione degli Entitlement.

Prerequisiti

L'uso di questa funzionalità richiede le licenze di Microsoft Entra ID Governance o della Famiglia di prodotti Microsoft Entra. Per trovare la licenza appropriata per i requisiti, vedere Nozioni fondamentali sulle licenze di Microsoft Entra ID Governance.

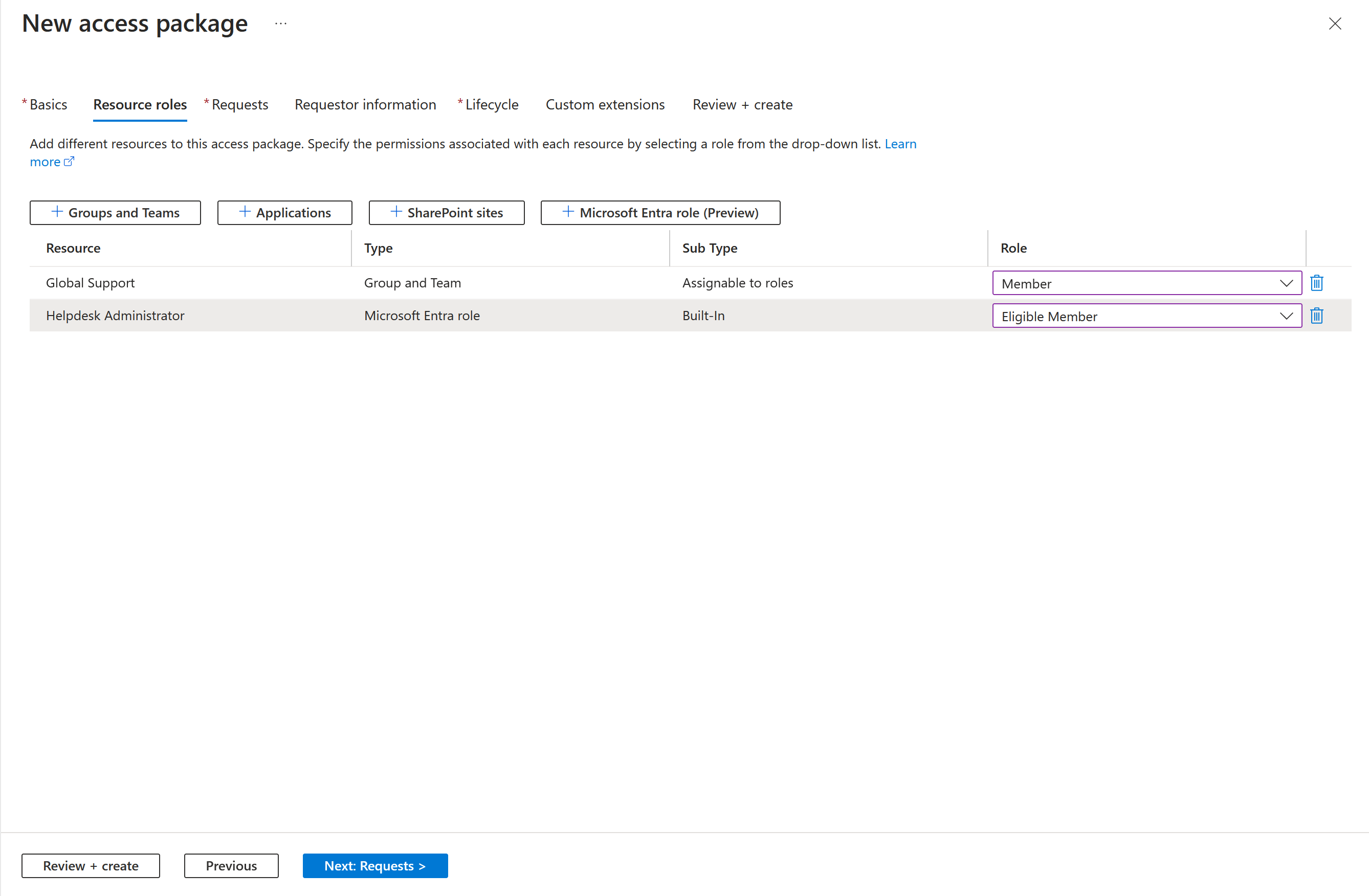

Aggiungere un ruolo Microsoft Entra come risorsa in un pacchetto di accesso

Seguire questa procedura per modificare l'elenco di gruppi incompatibili o di altri pacchetti di accesso per un pacchetto di accesso esistente:

Accedi all'Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

Passare a Governance delle identità>Gestione dei diritti>Pacchetti di accesso.

Nella pagina Pacchetti di accesso aprire il pacchetto di accesso a cui si intende aggiungere i ruoli delle risorse e selezionare Ruoli risorse.

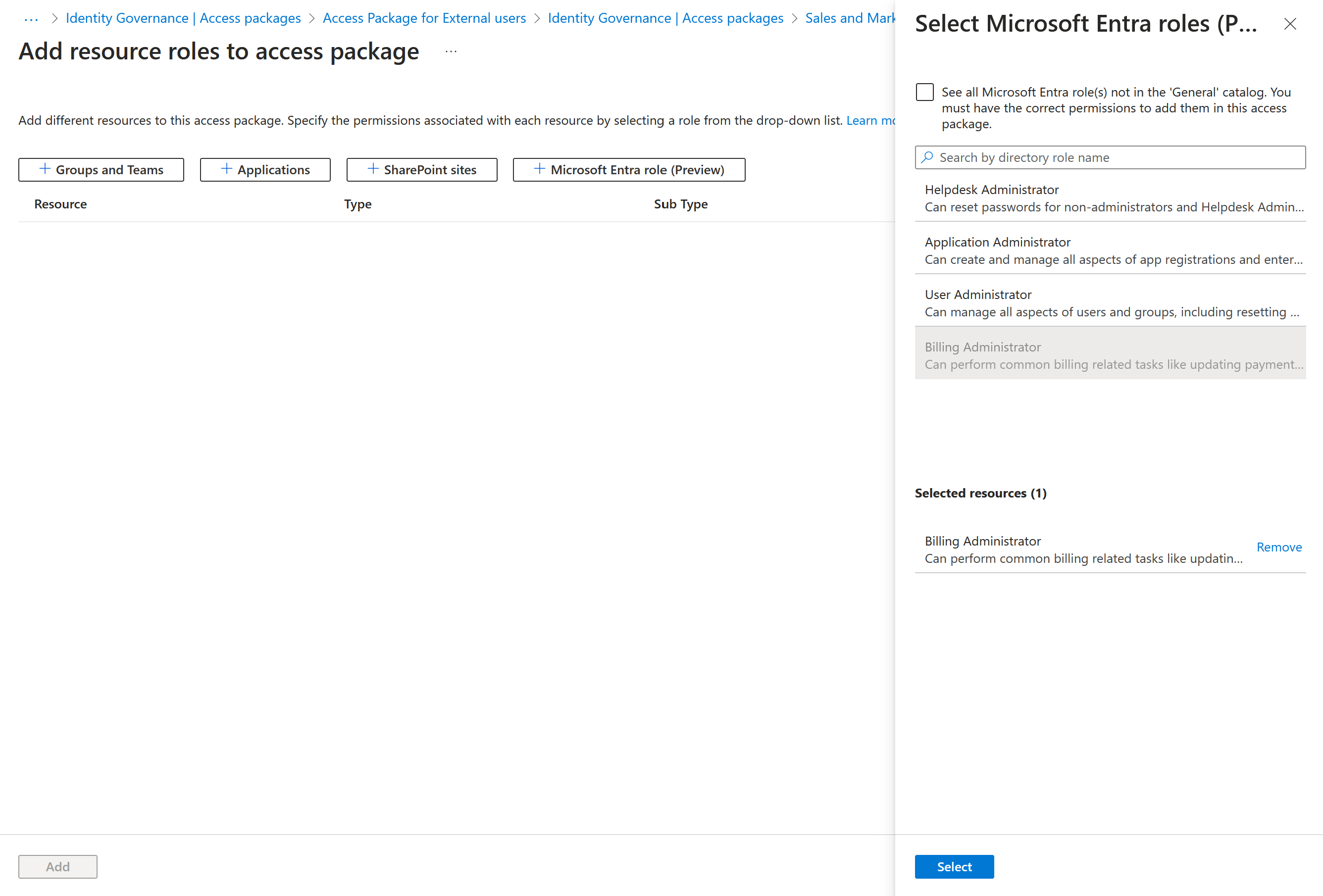

Nella pagina Aggiungi ruoli risorsa al pacchetto di accesso selezionare Ruoli di Microsoft Entra (anteprima) per aprire il riquadro Seleziona ruoli di Microsoft Entra.

Selezionare i ruoli di Microsoft Entra da includere nel pacchetto di accesso.

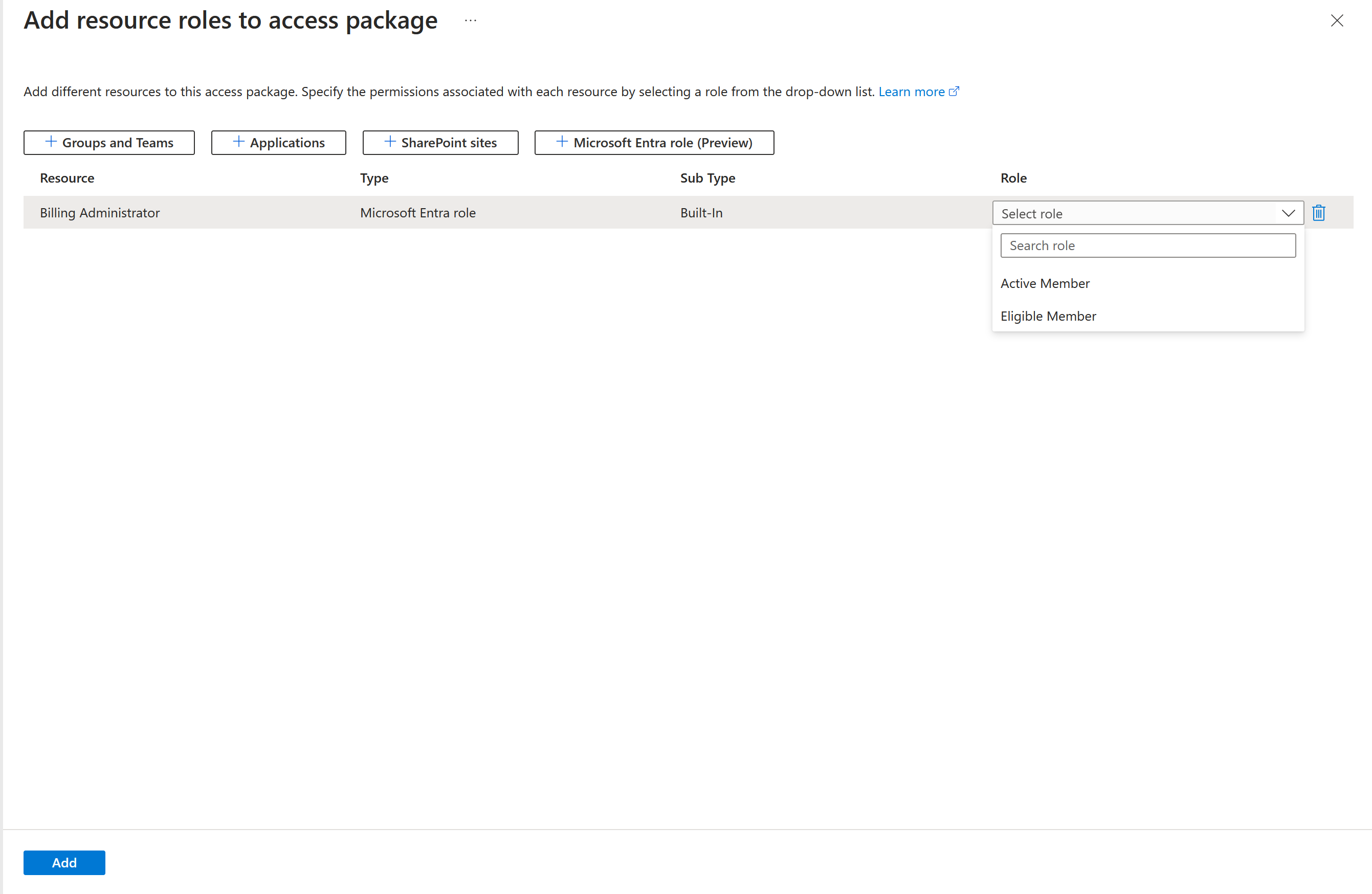

Nell'elenco Ruolo selezionare Membro idoneo o Membro attivo.

Seleziona Aggiungi.

Nota

Se si seleziona Idoneo, gli utenti diventeranno idonei per tale ruolo e potranno attivarne l'assegnazione usando Privileged Identity Management nell'Interfaccia di amministrazione di Microsoft Entra. Se si seleziona Attivo, gli utenti avranno un'assegnazione di ruolo attiva finché non avranno più accesso al pacchetto di accesso. Per i ruoli Entra contrassegnati come "con privilegi" è possibile selezionare solo Idoneo. Un elenco dei ruoli con privilegi è disponibile qui: Ruoli predefiniti di Microsoft Entra.

Aggiungere un ruolo Microsoft Entra come risorsa in un pacchetto di accesso a livello di codice

Per aggiungere un ruolo Microsoft Entra a livello di codice, usare il codice seguente:

"role": {

"originId": "Eligible",

"displayName": "Eligible Member",

"originSystem": "DirectoryRole",

"resource": {

"id": "ea036095-57a6-4c90-a640-013edf151eb1"

}

},

"scope": {

"description": "Root Scope",

"displayName": "Root",

"isRootScope": true,

"originSystem": "DirectoryRole",

"originId": "c4e39bd9-1100-46d3-8c65-fb160da0071f"

}

}

Aggiungere un ruolo Microsoft Entra come risorsa in un pacchetto di accesso usando Graph

È possibile aggiungere ruoli Microsoft Entra come risorse in un pacchetto di accesso usando Microsoft Graph. Un utente in un ruolo appropriato con un'applicazione che dispone di autorizzazioni delegate EntitlementManagement.ReadWrite.All permission, o un'applicazione con l'autorizzazione dell’applicazione EntitlementManagement.ReadWrite.All, può chiamare l'API per creare un pacchetto di accesso contenente i ruoli di Microsoft Entra e assegnare utenti a tale pacchetto di accesso.

Aggiungere un ruolo Microsoft Entra come risorsa in un pacchetto di accesso usando PowerShell

È possibile inoltre aggiungere ruoli di Microsoft Entra come risorse nei pacchetti di accesso in PowerShell con i cmdlet del modulo cmdlet di Microsoft Graph PowerShell per Identity Governance versione 1.16.0 o successiva.

Lo script seguente illustra come aggiungere un ruolo Microsoft Entra come risorsa in un pacchetto di accesso:

Recuperare prima di tutto l'ID del catalogo e della risorsa in tale catalogo e i relativi ambiti e ruoli da includere nel pacchetto di accesso. Usare uno script simile all'esempio seguente. Si assume che nel catalogo ci sia una risorsa di ruolo Microsoft Entra.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Entra Admins'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'DirectoryRole'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Assegnare quindi il ruolo Microsoft Entra da tale risorsa al pacchetto di accesso. Ad esempio se si desidera includere il primo ruolo risorsa della risorsa restituita in precedenza come ruolo risorsa di un pacchetto di accesso, si userà uno script simile al seguente.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams