Usare le verifiche di accesso per gestire gli utenti esclusi dai criteri di accesso condizionale

In una situazione ideale, tutti gli utenti rispettano i criteri di accesso per proteggere l'accesso alle risorse dell'organizzazione. Esistono tuttavia casi aziendali che richiedono di introdurre eccezioni. Questo articolo illustra alcuni esempi di situazioni in cui potrebbero essere necessarie esclusioni. L'amministratore IT può gestire questa esigenza, evitare sviste nelle eccezioni dei criteri e offrire ai revisori una prova della revisione regolare delle eccezioni tramite le verifiche di accesso di Microsoft Entra.

Nota

Per usare le revisioni degli accessi di Microsoft Entra, è necessaria una licenza valida di Microsoft Entra ID P2 o Microsoft Entra ID Governance, una licenza a pagamento o di valutazione di Enterprise Mobility + Security E5. Per altre informazioni, vedere Edizioni di Microsoft Entra.

Motivi per escludere utenti dai criteri

Si supponga che l'amministratore decida di usare l'accesso condizionale Microsoft Entra per richiedere l'autenticazione a più fattori (MFA) e limitare le richieste di autenticazione a reti o dispositivi specifici. Durante la pianificazione della distribuzione, ci si rende conto che non tutti gli utenti sono in grado di soddisfare questi requisiti. Ad esempio, è possibile avere utenti che lavorano da uffici remoti, non parte della rete interna. Potrebbe anche essere necessario ospitare gli utenti che si connettono usando dispositivi non supportati durante l'attesa della sostituzione di tali dispositivi. In breve, poiché è necessario che gli utenti accedano ed eseguano il proprio lavoro, si escludono gli utenti dai criteri di accesso condizionale.

Come altro esempio, è possibile usare località denominate nell'accesso condizionale per specificare un set di paesi e aree da cui non si vuole consentire agli utenti di accedere al tenant.

Sfortunatamente, alcuni utenti potrebbero avere ancora un motivo valido per accedere da questi paesi/aree geografiche bloccate. Ad esempio, è possibile che gli utenti viaggino per lavoro e necessitino di accedere alle risorse aziendali. In questo caso, i criteri di accesso condizionale per bloccare i paesi o le aree geografiche potrebbero usare un gruppo di sicurezza cloud per gli utenti esclusi dai criteri. Gli utenti che necessitano di accesso mentre viaggiano possono aggiungersi al gruppo utilizzando la gestione del Gruppo self-service di Microsoft Entra.

Un altro esempio potrebbe essere che si dispone di un criterio di accesso condizionale che blocca l'autenticazione legacy per la maggior parte degli utenti. Tuttavia, se alcuni utenti devono usare metodi di autenticazione legacy per accedere a risorse specifiche, è possibile escludere questi utenti dai criteri che bloccano i metodi di autenticazione legacy.

Nota

Microsoft consiglia di bloccare l'uso di protocolli legacy nel tenant per migliorare il comportamento di sicurezza.

Perché le esclusioni sono complesse?

In Microsoft Entra ID è possibile definire l'ambito di un criterio di accesso condizionale a un set di utenti. È anche possibile configurare le esclusioni selezionando ruoli di Microsoft Entra, singoli utenti o utenti guest. Tenere presente che quando vengono configurate le esclusioni, non è possibile applicare la finalità dei criteri agli utenti esclusi. Se le esclusioni vengono configurate usando un elenco di utenti o l'uso di gruppi di sicurezza locali legacy, si ha una visibilità limitata sulle esclusioni. Di conseguenza:

Gli utenti potrebbero non sapere che sono esclusi.

Gli utenti possono unirsi al gruppo di sicurezza per ignorare i criteri.

Gli utenti esclusi potrebbero aver ottenuto la qualifica per l'esclusione prima, ma non sono più idonei.

Spesso, quando si configura per la prima volta un'esclusione, è presente un elenco di utenti che ignorano i criteri. Nel corso del tempo, più utenti vengono aggiunti all'esclusione e l'elenco aumenta. A un certo punto diventa necessario rivedere l'elenco e verificare che ognuno di questi utenti sia ancora idoneo all'esclusione. La gestione dell'elenco di esclusione, dal punto di vista tecnico, può essere relativamente semplice, ma chi prende le decisioni aziendali e come assicurarsi che sia tutto controllabile? Tuttavia, se si configura l'esclusione usando un gruppo Microsoft Entra, è possibile usare le verifiche di accesso come controllo di compensazione, per favorire la visibilità e ridurre il numero di utenti esclusi.

Come creare un gruppo di esclusione nei criteri di accesso condizionale

Seguire questa procedura per creare un nuovo gruppo di Microsoft Entra e un criterio di accesso condizionale che non si applica a tale gruppo.

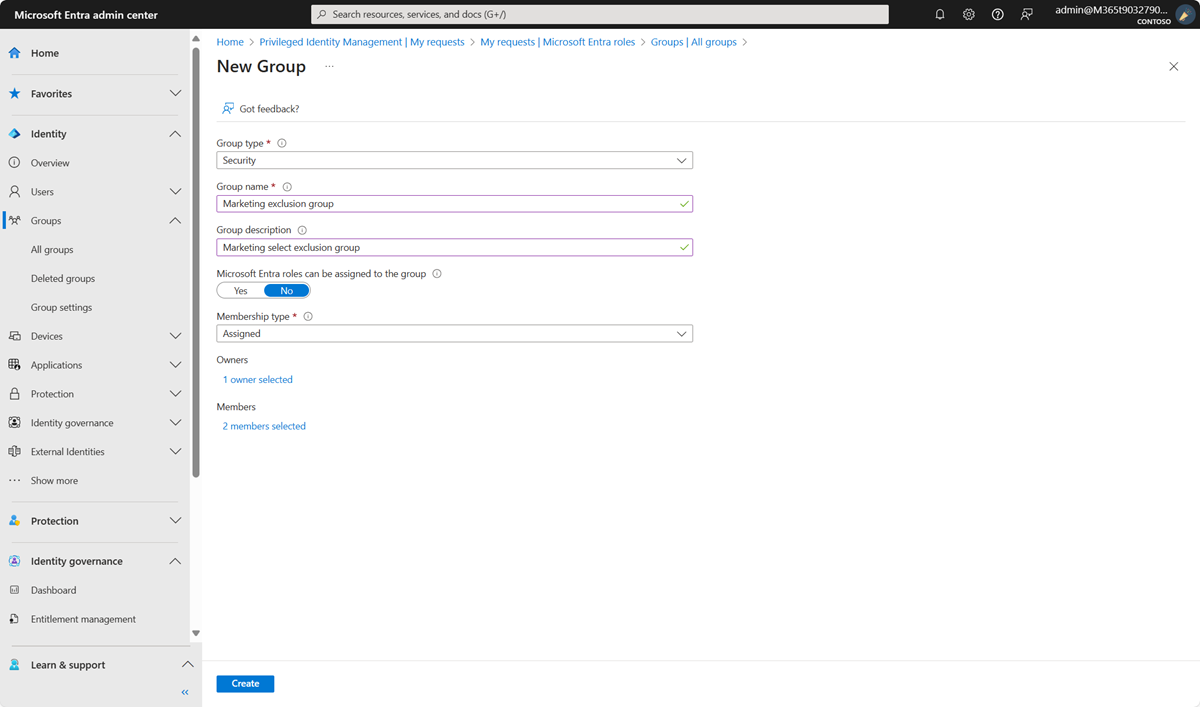

Creare un gruppo di esclusione

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore utenti.

Passare a Identità>Gruppi>Tutti i gruppi.

Selezionare Nuovo gruppo.

Selezionare Sicurezza nell'elenco Tipo gruppo. Specificare un nome e una descrizione.

Assicurarsi di impostare il tipo di Appartenenza su Assegnato.

Selezionare gli utenti che devono far parte di questo gruppo di esclusione e quindi selezionare Crea.

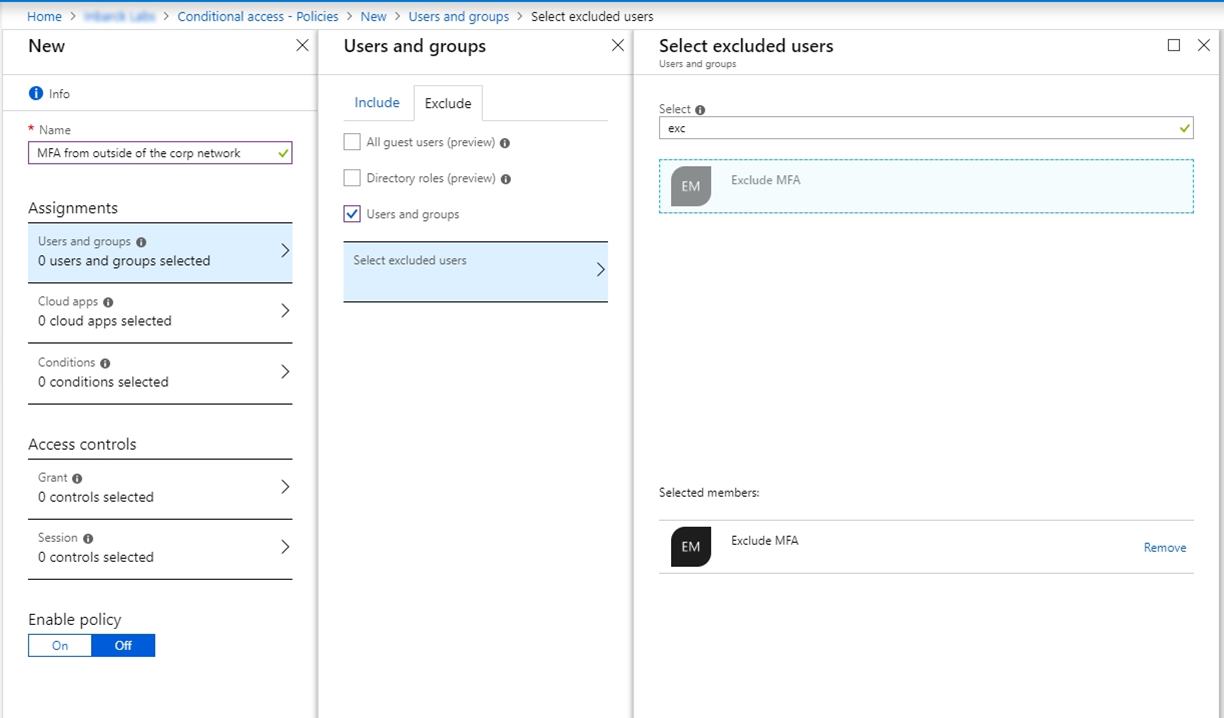

Creare criteri di accesso condizionale che escludono il gruppo

È ora possibile creare criteri di accesso condizionale che usano il gruppo di esclusione.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

Passare a Protezione>Accesso condizionale.

Selezionare Crea nuovo criterio.

Dai un nome alla tua politica. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

In Assegnazioni selezionare Utenti e gruppi.

Nella scheda Includi selezionare Tutti gli utenti.

In Escludi selezionare Utenti e gruppi e scegliere il gruppo di esclusione creato.

Nota

Come procedura consigliata, è consigliabile escludere almeno un account amministratore dai criteri durante i test per assicurarsi di non rimanere bloccati fuori dal tenant.

Continuare con la configurazione dei criteri di accesso condizionale in base ai requisiti dell'organizzazione.

Di seguito vengono illustrati due esempi in cui è possibile usare le verifiche di accesso per gestire le esclusioni nei criteri di accesso condizionale.

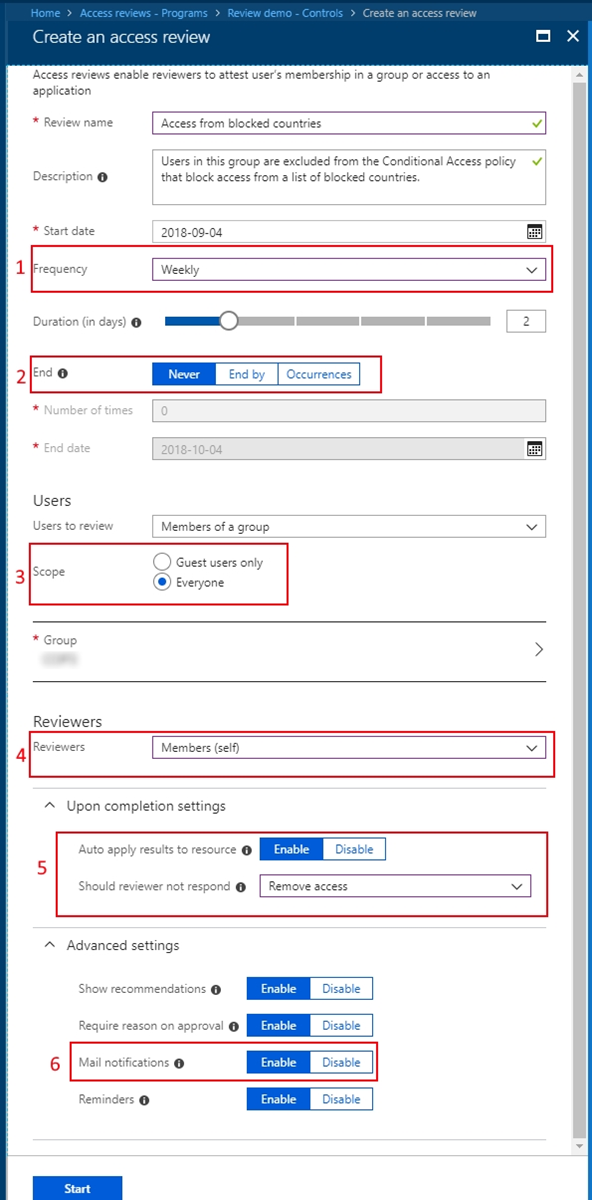

Esempio 1: Verifica di accesso per gli utenti che accedono da paesi/aree geografiche bloccate

Si supponga che esistano criteri di accesso condizionale per bloccare l'accesso da determinati paesi o aree. La politica include un gruppo escluso dalla stessa. Ecco una verifica di accesso consigliata in cui vengono esaminati i membri del gruppo.

Nota

Per creare verifiche di accesso, è necessario almeno il ruolo Amministratore di Identity Governance o Amministratore utenti. Per una guida dettagliata alla creazione di una verifica di accesso, vedere Creare una verifica di accesso di gruppi e applicazioni.

La revisione viene eseguita ogni settimana.

La revisione non termina mai per assicurarsi di mantenere il gruppo di esclusione più aggiornato.

Tutti i membri di questo gruppo sono inclusi nell'ambito della revisione.

Ogni utente deve autocertificare che ha ancora bisogno dell'accesso da questi paesi/aree geografiche bloccate, pertanto deve comunque essere membro del gruppo.

Se l'utente non risponde alla richiesta di revisione, viene rimosso automaticamente dal gruppo e non ha più accesso al tenant durante il viaggio in questi paesi o aree geografiche.

Abilitare le notifiche tramite posta elettronica in modo che gli utenti siano a conoscenza dell'inizio e del completamento della verifica di accesso.

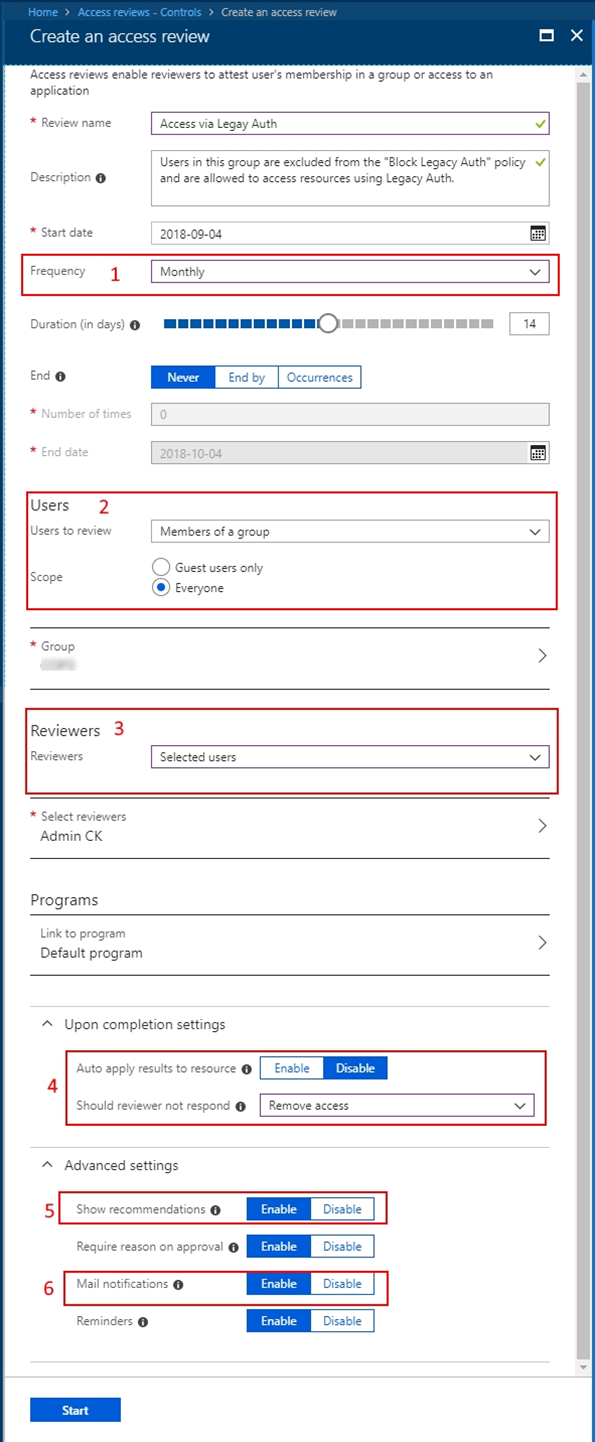

Esempio 2: Verifica di accesso per gli utenti che accedono con l'autenticazione legacy

Si supponga che esistano criteri di accesso condizionale che bloccano l'accesso agli utenti che usano l'autenticazione legacy e versioni precedenti del client e includono un gruppo escluso dai criteri. Ecco una verifica di accesso consigliata in cui vengono esaminati i membri del gruppo.

Questa verifica dovrà essere periodica.

Tutti i membri del gruppo dovranno essere verificati.

Può essere configurata in modo da elencare i responsabili delle unità aziendali come revisori selezionati.

Applicare automaticamente i risultati e rimuovere gli utenti che non sono approvati per continuare a usare i metodi di autenticazione legacy.

Potrebbe essere utile abilitare le raccomandazioni, in modo che i revisori di gruppi di grandi dimensioni possano prendere facilmente le decisioni necessarie.

Abilitare le notifiche tramite posta elettronica, in modo che gli utenti ricevano notifica dell'inizio e del completamento della verifica di accesso.

Importante

Se sono presenti molti gruppi di esclusione e pertanto è necessario creare più verifiche di accesso, Microsoft Graph consente di crearli e gestirli a livello di codice. Per iniziare, vedere la documentazione di riferimento dell'API delle verifiche di accesso e l'esercitazione usando l'API delle verifiche di accesso in Microsoft Graph.

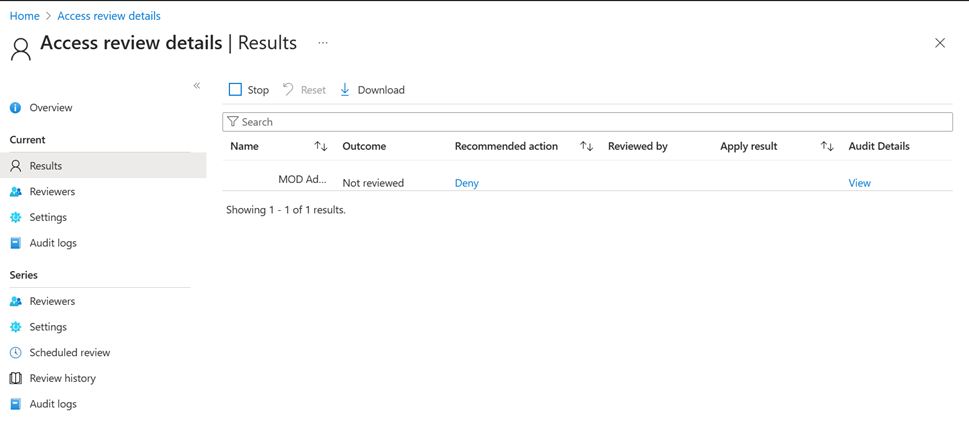

Risultati delle verifiche di accesso e log di controllo

Ora che sono disponibili tutti gli elementi, il gruppo, i criteri di accesso condizionale e le verifiche di accesso, è possibile monitorare e tenere traccia dei risultati di queste revisioni.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Identity governance>Verifiche di accesso.

Selezionare la verifica di accesso usata con il gruppo per cui è stato creato un criterio di esclusione.

Selezionare Risultati per visualizzare chi è stato approvato per rimanere nell'elenco e chi è stato rimosso.

Selezionare Log di controllo per visualizzare le azioni eseguite durante questa revisione.

In qualità di amministratore IT, sai che gestire gruppi di esclusione per le tue politiche è talvolta inevitabile. Tuttavia, mantenere questi gruppi, esaminarli regolarmente dal proprietario dell'azienda o dagli utenti stessi e controllare queste modifiche possono essere semplificate con le verifiche di accesso.