Abilitare le restrizioni di tenant universali

Le restrizioni del tenant universale migliorano la funzionalità della restrizione del tenant v2 usando l'accesso sicuro globale per contrassegnare tutto il traffico indipendentemente dal sistema operativo, dal browser o dal fattore di forma del dispositivo. Consente il supporto per la connettività di rete remota e client. Gli amministratori non devono più gestire le configurazioni del server proxy o le configurazioni di rete complesse.

Le restrizioni del tenant universale usano la segnalazione dei criteri basati su accesso sicuro globale sia per il piano di autenticazione (disponibile a livello generale) che per il piano dati (anteprima). Le restrizioni di tenant v2 consentono alle aziende di impedire l'esfiltrazione di dati da parte degli utenti che usano identità tenant esterne per applicazioni integrate di Microsoft Entra come Microsoft Graph, SharePoint Online ed Exchange Online. Queste tecnologie interagiscono per impedire l'esfiltrazione dei dati universalmente in tutti i dispositivi e in tutte le reti.

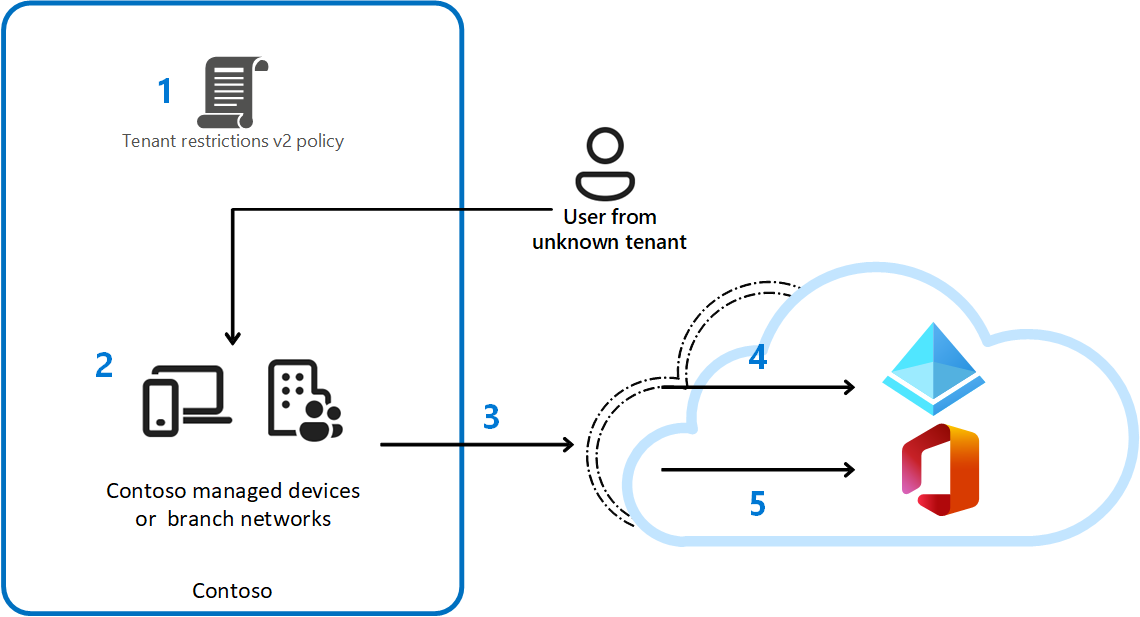

Nella tabella seguente vengono descritti i passaggi eseguiti in ogni punto del diagramma precedente.

| Procedi | Description |

|---|---|

| 1 | Contoso configura un **criterio di restrizioni del tenant v2** nelle impostazioni di accesso tra tenant per bloccare tutti gli account esterni e le app esterne. Contoso applica i criteri usando le restrizioni di tenant universali del servizio Accesso globale sicuro. |

| 2 | Un utente con un dispositivo gestito da Contoso tenta di accedere a un'app integrata Microsoft Entra con un'identità esterna non approvata. |

| 3 | Protezione del piano di autenticazione: usando Microsoft Entra ID, i criteri di Contoso impediscono agli account esterni non autorizzati di accedere ai tenant esterni. |

| 4 | Protezione del piano dati: se l'utente tenta nuovamente di accedere a un'applicazione esterna non approvata copiando un token di risposta di autenticazione ottenuto all'esterno della rete di Contoso e incollandolo nel dispositivo, tale utente viene bloccato. La mancata corrispondenza del token attiva la riautenticazione e blocca l'accesso. Per SharePoint Online, qualsiasi tentativo di accesso anonimo alle risorse verrà bloccato. Per Teams, i tentativi di partecipare alle riunioni in modo anonimo verranno negati. |

Le restrizioni di tenant universali consentono di evitare l'esfiltrazione di dati tra browser, dispositivi e reti nei modi seguenti:

- Consente a Microsoft Entra ID, account Microsoft e applicazioni Microsoft di cercare e applicare i criteri di restrizioni del tenant associati v2. Questa ricerca consente l'applicazione coerente dei criteri.

- Funziona con tutte le app di terze parti integrate di Microsoft Entra nel piano di autenticazione durante l'accesso.

- Funziona con Exchange, SharePoint/OneDrive, Teams e Microsoft Graph per la protezione del piano dati (anteprima)

Punti di applicazione delle restrizioni per locatari universali

Piano di autenticazione

L'applicazione della disciplina di autenticazione avviene al momento dell'autenticazione tramite ID Entra o account Microsoft. Quando l'utente è connesso al Global Secure Access client o tramite connettività di rete remota, viene controllato il criterio Tenant Restrictions versione 2 per determinare se l'autenticazione deve essere consentita. Se l'utente effettua l'accesso al tenant della propria organizzazione, i criteri di restrizione del tenant non vengono applicati. Se l'utente effettua l'accesso a un tenant diverso, la politica viene applicata. Qualsiasi applicazione integrata con Entra ID o che utilizza l'account Microsoft per l'autenticazione supporta le restrizioni universali del tenant al livello di autenticazione.

Piano dati (anteprima)

L'applicazione del piano dei dati viene eseguita dal provider di risorse (un servizio Microsoft che supporta le restrizioni del tenant) quando si accede ai dati. La protezione del piano dati garantisce che gli artefatti di autenticazione importati (ad esempio, un token di accesso ottenuto in un altro dispositivo, ignorando le imposizioni del piano di autenticazione definite nei criteri Restrizioni Tenant v2) non possano essere riutilizzati dai dispositivi della vostra organizzazione per esfiltrare i dati. Inoltre, la protezione del piano dati impedisce agli utenti di utilizzare collegamenti di accesso anonimo in SharePoint/OneDrive for Business e impedisce agli utenti di partecipare anonimamente alle riunioni di Teams.

Prerequisiti

- Gli amministratori che interagiscono con le funzionalità di Accesso globale sicuro , a seconda delle attività che svolgono, devono avere almeno una delle seguenti assegnazioni di ruolo.

- Il ruolo di Amministratore Accesso globale sicuro per gestire le funzionalità di Accesso globale sicuro.

- Il prodotto richiede licenze. Per informazioni dettagliate, vedi la sezione relativa alle licenze di Che cos'è l'accesso sicuro globale. Se necessario è possibile acquistare licenze o ottenere licenze di test.

- profilo di traffico Microsoft deve essere abilitato e gli indirizzi FQDN/IP dei servizi con restrizioni del tenant universale sono impostati sulla modalità "Tunnel".

- I client di accesso sicuro globale vengono distribuiti o la connettività di rete remota è configurata.

Configurare i criteri delle restrizioni del tenant v2

Prima che un'organizzazione possa usare le restrizioni di tenant universali, è necessario configurare sia le restrizioni di tenant predefinite che le restrizioni di tenant per i partner specifici.

Per altre informazioni su come configurare questi criteri, vedere l'articolo Configurare le restrizioni del tenant v2.

Abilitare la segnalazione dell'accesso sicuro globale per le restrizioni del locatario

Dopo aver creato i criteri delle restrizioni di tenant v2, è possibile usare l'accesso globale sicuro per applicare l'assegnazione di tag per le restrizioni di tenant v2. Un amministratore con entrambi i ruoli Amministratore accesso globale sicuro e Amministratore della sicurezza deve eseguire la procedura seguente per abilitare l'imposizione con l'accesso globale sicuro.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra come Amministratore Accesso globale sicuro.

- Passare a Global Secure Access Settings Session Management Universal Tenant Restrictions (Restrizioni del tenant universale per la gestione>> di accesso>sicuro globale).

- Selezionare l'interruttore Abilita restrizioni tenant per Entra ID (che copre tutte le app cloud).

Provare le restrizioni del tenant universale

Le restrizioni del tenant non vengono applicate quando un utente (o un utente guest) tenta di accedere alle risorse nel tenant in cui sono configurati i criteri. I criteri delle restrizioni dei tenant v2 vengono elaborati solo quando un'identità di un tenant diverso tenta di accedere alle risorse e/o accede. Ad esempio, se si configura un criterio Restrizioni tenant v2 nel tenant contoso.com per bloccare tutte le organizzazioni ad eccezione fabrikam.comdi , i criteri verranno applicati in base alla tabella seguente:

| Utente | Type | Tenant | Criteri TRv2 elaborati? | Accesso autenticato consentito? | Accesso anonimo consentito? |

|---|---|---|---|---|---|

alice@contoso.com |

Membro | contoso.com | No(stesso tenant) | Sì | No |

alice@fabrikam.com |

Membro | fabrikam.com | Sì | Sì(tenant consentito dai criteri) | No |

bob@northwinds.com |

Membro | northwinds.com | Sì | No(tenant non consentito dai criteri) | No |

alice@contoso.com |

Membro | contoso.com | No(stesso tenant) | Sì | No |

bob_northwinds.com#EXT#@contoso.com |

Guest | contoso.com | No(utente guest) | Sì | No |

Convalidare la protezione del piano di autenticazione

- Assicurarsi che la segnalazione delle restrizioni del tenant universale sia disattivata nelle impostazioni di accesso sicuro globale.

- Usare il browser per passare a

https://myapps.microsoft.com/e accedere con l'identità di un tenant diverso da quello specificato in un criterio di restrizione del tenant v2. Si noti che potrebbe essere necessario usare una finestra del browser privato e/o disconnettersi dall'account primario per eseguire questo passaggio.- Ad esempio, se il tenant è Contoso, accedere come utente Fabrikam nel tenant di Fabrikam.

- L'utente di Fabrikam deve essere in grado di accedere al portale MyApps, perché la segnalazione delle restrizioni dei tenant è disabilitata in Accesso sicuro globale.

- Attivare le restrizioni del tenant universale nell'interfaccia di amministrazione di Microsoft Entra -> Accesso sicuro globale -> Gestione delle sessioni -> Restrizioni del tenant universale.

- Disconnettersi dal portale MyApps e riavviare il browser.

- Come utente finale, con il client Accesso sicuro globale in esecuzione, accedere

https://myapps.microsoft.com/usando la stessa identità (utente Fabrikam nel tenant di Fabrikam).- L'utente Fabrikam deve essere bloccato dall'autenticazione a MyApps con il messaggio di errore: l'accesso è bloccato, il reparto IT contoso ha limitato le organizzazioni a cui è possibile accedere. Per ottenere l'accesso, contattare il reparto IT di Contoso.

Convalidare la protezione del piano dati

- Assicurarsi che la segnalazione delle restrizioni del tenant universale sia disattivata nelle impostazioni di accesso sicuro globale.

- Usare il browser per passare a

https://yourcompany.sharepoint.com/e accedere con l'identità di un tenant diverso da quello specificato in un criterio restrizioni tenant v2. Si noti che potrebbe essere necessario usare una finestra del browser privato e/o disconnettersi dall'account primario per eseguire questo passaggio.- Ad esempio, se il tenant è Contoso, accedere come utente Fabrikam nel tenant di Fabrikam.

- L'utente Fabrikam deve essere in grado di accedere a SharePoint, perché la segnalazione delle restrizioni del tenant v2 è disabilitata in Accesso sicuro globale.

- Facoltativamente, nello stesso browser con SharePoint Online aprire, aprire Strumenti di sviluppo o premere F12 sulla tastiera. Avviare l'acquisizione dei log di rete. Le richieste HTTP restituiscono lo stato

200quando si esplora SharePoint quando tutto funziona come previsto. - Verificare che l'opzione Mantieni log sia selezionata prima di continuare.

- Mantenere aperta la finestra del browser con i log.

- Attivare Le restrizioni del tenant universale nell'interfaccia di amministrazione di Microsoft Entra -> Accesso sicuro globale -> Gestione delle sessioni -> Restrizioni del tenant universale.

- Poiché l'accesso è stato effettuato da un utente Fabrikam, nel browser con SharePoint Online aperto entro pochi minuti vengono visualizzati i nuovi log. Inoltre, il browser può aggiornarsi in base alla richiesta e alle risposte eseguite nel back-end. Se il browser non viene aggiornato automaticamente dopo un paio di minuti, aggiornare la pagina.

- L'utente Fabrikam rileva che l'accesso è ora bloccato con il messaggio: l'accesso è bloccato, il reparto IT contoso ha limitato le organizzazioni a cui è possibile accedere. Per ottenere l'accesso, contattare il reparto IT di Contoso.

- Nei log cercare lo stato .

302Questa riga mostra le restrizioni di tenant universali applicate al traffico.- Nella stessa risposta, nelle intestazioni controllare la presenza delle informazioni seguenti, che indicano l'applicazione delle restrizioni di tenant universali:

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requres";error_category="insufficiant_claims"

- Nella stessa risposta, nelle intestazioni controllare la presenza delle informazioni seguenti, che indicano l'applicazione delle restrizioni di tenant universali:

Limitazioni note

- Le funzionalità di protezione del piano dati sono in anteprima (la protezione del piano di autenticazione è disponibile a livello generale)

- Quando si usano restrizioni del tenant universale e si accede all'interfaccia di amministrazione di Microsoft Entra per gestire un tenant partner consentito dai criteri Restrizioni tenant v2, è possibile che vengano visualizzati errori di autorizzazione. Per risolvere questo problema, è necessario aggiungere

?exp.msaljsoptedoutextensions=%7B%7Dil parametro di query all'URL dell'interfaccia di amministrazione di Microsoft Entra , ad esempiohttps://entra.microsoft.com/?exp.msaljsoptedoutextensions=%7B%7D. - Quando il servizio Teams blocca l'aggiunta anonima alle riunioni a causa di restrizioni universali dei tenant, viene visualizzato un messaggio di errore generico nell'applicazione client di Teams.