Che cosa sono i log di integrità della rete remota?

Le reti remote, ad esempio una succursale, si basano su attrezzature locali del cliente (CPE) per connettere gli utenti in tali località alle risorse e ai servizi online necessari. Gli utenti si aspettano che le attrezzature CPE funzionino in modo che possano svolgere il proprio lavoro. Per mantenere tutti connessi, è necessario garantire l'integrità del tunnel IPSec e dell'annuncio della route BGP (Border Gateway Protocol). Queste informazioni sul tunnel e sul routing a esecuzione prolungata sono le chiavi per garantire l'integrità della rete remota.

Questo articolo descrive diversi metodi per accedere e analizzare i log di integrità della rete remota.

- Accedere ai log nell'interfaccia di amministrazione di Microsoft Entra o nell'API Microsoft Graph

- Esportare i log in Log Analytics o in uno strumento SIEM (Security Information and Events Management)

- Analizzare i log usando una cartella di lavoro di Azure per Microsoft Entra

- Scaricare i log per l'archiviazione a lungo termine

Prerequisiti

Per visualizzare i log di integrità della rete remota nell'interfaccia di amministrazione di Microsoft Entra, è necessario:

- Uno dei ruoli seguenti: Amministratore accesso sicuro globale o Amministratore della sicurezza.

- Il prodotto richiede licenze. Per informazioni dettagliate, vedi la sezione relativa alle licenze di Che cos'è l'accesso sicuro globale. Se necessario è possibile acquistare licenze o ottenere licenze di test.

- I ruoli separati sono necessari per accedere ai log con l'API Microsoft Graph e per l'integrazione con Log Analytics e cartelle di lavoro di Azure.

Visualizzare i log

Per visualizzare i log di integrità della rete remota, è possibile usare l'Interfaccia di amministrazione di Microsoft Entra o l'API Microsoft Graph.

Per visualizzare i log di integrità della rete remota nell'Interfaccia di amministrazione di Microsoft Entra:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'Accesso globale sicuro.

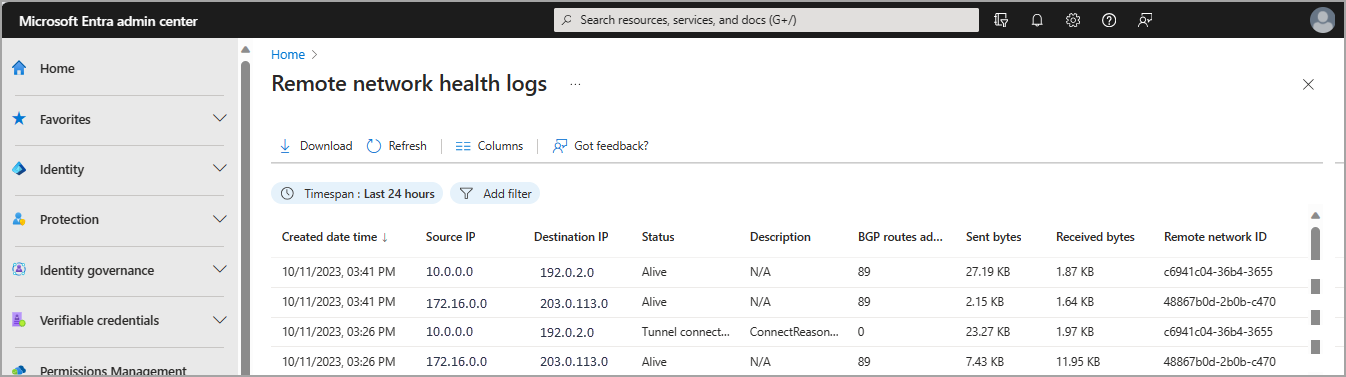

Passare a Global Secure Access>Monitor>Remote network health logs (Log di integrità della rete remota).

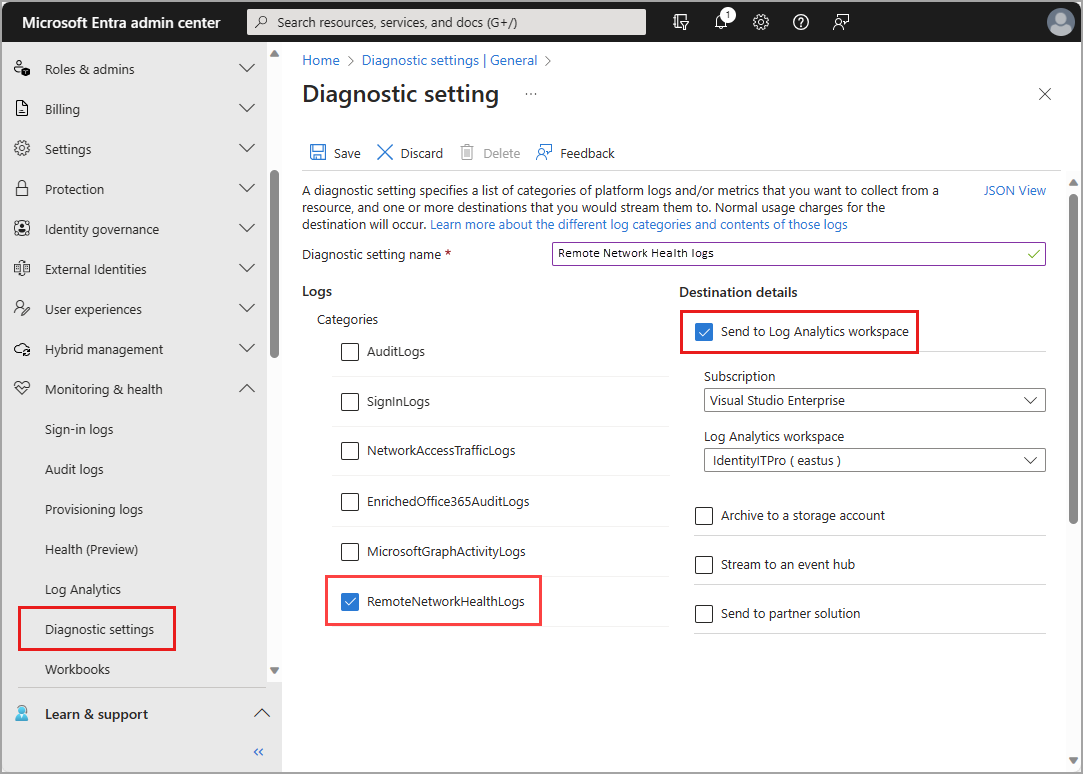

Configurare le impostazioni diagnostiche per esportare i log

L'integrazione dei log con uno strumento SIEM come Log Analytics viene configurata tramite le impostazioni di diagnostica in Microsoft Entra ID. Questo processo è descritto in dettaglio nell'articolo Configurare le impostazioni di diagnostica di Microsoft Entra per i log attività.

Per configurare le impostazioni di diagnostica è necessario:

- Accesso amministratore della sicurezza.

- Un'area di lavoro Log Analytics.

I passaggi di base per configurare le impostazioni di diagnostica sono i seguenti:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore della sicurezza.

Passare a Identità> Monitoraggio e stato>Impostazioni di diagnostica .

Tutte le impostazioni di diagnostica esistenti vengono visualizzate nella tabella. Selezionare Modifica impostazioni se è disponibile un'impostazione esistente o selezionare Aggiungi impostazione di diagnostica per creare una nuova impostazione.

Specificare un nome.

Selezionare (

RemoteNetworkHealthLogse tutti gli altri log) da includere.

Selezionare le destinazioni a cui inviare i log.

Selezionare la sottoscrizione e la destinazione dai menu a discesa visualizzati.

Selezionare il pulsante Salva.

Nota

Potrebbero essere necessari fino a tre giorni prima che i log inizino a essere visualizzati nella destinazione.

Dopo aver indirizzato i log a Log Analytics, è possibile sfruttare le funzionalità seguenti:

- Creare regole di avviso per ricevere una notifica per elementi come un errore del tunnel BGP.

- Per altre informazioni, vedere Creare una regola di avviso.

- Visualizzare i dati con una cartella di lavoro di Azure per Microsoft Entra (illustrata nella sezione successiva).

- Integrare i log con Microsoft Sentinel per l'analisi della sicurezza e l'intelligence sulle minacce.

- Per altre informazioni, seguire la guida introduttiva all'onboarding di Microsoft Sentinel .

Analizzare i log con una cartella di lavoro

Cartelle di lavoro di Azure per Microsoft Entra forniscono una rappresentazione visiva dei dati. Dopo aver configurato un'area di lavoro Log Analytics e le impostazioni di diagnostica per integrare i log con Log Analytics, è possibile usare una cartella di lavoro per analizzare i dati tramite questi potenti strumenti.

Vedere queste risorse utili per le cartelle di lavoro:

- Creare una cartella di lavoro di Azure

- Come usare le cartelle di lavoro di identità

- Creare un avviso per la cartella di lavoro

Download dei log

Un pulsante Download è disponibile in tutti i log, sia in Global Secure Access che in Microsoft Entra Monitoring and health( Monitoraggio e integrità di Microsoft Entra). È possibile scaricare i log come file JSON o CSV. Per altre informazioni, vedere Come scaricare i log.

Per limitare i risultati restituiti dei log, selezionare Aggiungi filtro. È possibile impostare i filtri in base a:

- Descrizione

- ID rete remota

- IP di origine

- IP destinazione

- Conteggio delle route BGP annunciate

Nella tabella seguente vengono descritti ognuno dei campi presenti nei log di integrità della rete remota.

| Nome | Descrizione |

|---|---|

| Data/ora di creazione | Ora della generazione di eventi originali |

| Indirizzo IP di origine | Indirizzo IP dell'attrezzatura CPE. La coppia di indirizzi IP di origine/destinazione è univoca per ogni tunnel IPsec. |

| Indirizzo IP di destinazione | Indirizzo IP del gateway Microsoft Entra. La coppia di indirizzi IP di origine/destinazione è univoca per ogni tunnel IPsec. |

| Status | Tunnel connesso: questo evento viene generato quando viene stabilito correttamente un tunnel IPsec. Tunnel disconnesso: questo evento viene generato quando viene disconnesso un tunnel IPsec. BGP connesso: questo evento viene generato quando viene stabilita correttamente una connettività BGP. BGP disconnesso: questo evento viene generato quando una connettività BGP diventa inattiva. Rete remota attiva: questa statistica periodica viene generata ogni 15 minuti per tutti i tunnel attivi. |

| Descrizione | Descrizione facoltativa dell'evento. |

| Conteggio delle route BGP annunciate | Conteggio facoltativo delle route BGP annunciate mediante il tunnel IPsec. Questo valore è 0 per gli eventi disconnessi tunnel, tunnel disconnessi, BGP connessi e BGP disconnessi. |

| Byte inviati | Numero facoltativo di byte inviati dall'origine alla destinazione su un tunnel negli ultimi 15 minuti. Questo valore è 0 per gli eventi disconnessi tunnel, tunnel disconnessi, BGP connessi e BGP disconnessi. |

| Byte ricevuti | Numero facoltativo di byte ricevuti dall'origine dalla destinazione su un tunnel negli ultimi 15 minuti. Questo valore è 0 per gli eventi disconnessi tunnel, tunnel disconnessi, BGP connessi e BGP disconnessi. |

| ID rete remota | ID della rete remota a cui è associato il tunnel. |