Guida di riferimento alle operazioni di Azure Active Directory Identity Governance

Questa sezione della guida di riferimento alle operazioni di Microsoft Entra descrive i controlli e le azioni da eseguire per valutare e attestare l'accesso concesso alle identità non privilegiate e privilegiate, di effettuare audit e di controllare le modifiche all'ambiente.

Nota

Queste raccomandazioni sono aggiornate a partire dalla data di pubblicazione, ma possono cambiare nel tempo. Le organizzazioni devono valutare continuamente le procedure di governance man mano che i prodotti e i servizi Microsoft si evolvono nel tempo.

Processi operativi chiave

Assegnare proprietari alle attività principali

La gestione di Microsoft Entra ID richiede l'esecuzione continua di attività e processi operativi chiave, che potrebbero non far parte di un progetto di implementazione. È comunque importante configurare queste attività per ottimizzare l'ambiente. Le attività principali e i relativi proprietari consigliati includono:

| Attività | Proprietario |

|---|---|

| Archiviare i log di audit di Microsoft Entra nel sistema SIEM | Team operativo di InfoSec |

| Individuare le applicazioni gestite non conformi | Team operativo IAM |

| Verificare regolarmente l'accesso alle applicazioni | Team responsabile dell'architettura di InfoSec |

| Verificare regolarmente l'accesso alle identità esterne | Team responsabile dell'architettura di InfoSec |

| Verificare regolarmente chi ha ruoli con privilegi | Team responsabile dell'architettura di InfoSec |

| Definire i controlli di sicurezza per attivare i ruoli con privilegi | Team responsabile dell'architettura di InfoSec |

| Rivedere regolarmente le concessioni del consenso | Team responsabile dell'architettura di InfoSec |

| Progettare cataloghi e pacchetti di accesso per applicazioni e risorse basati sui dipendenti dell'organizzazione | Proprietari dell'app |

| Definire i criteri di sicurezza per assegnare gli utenti ai pacchetti di accesso | Team InfoSec e proprietari di app |

| Se i criteri includono flussi di lavoro di approvazione, rivedere regolarmente le approvazioni dei flussi di lavoro | Proprietari di app |

| Esaminare le eccezioni nei criteri di sicurezza, ad esempio i criteri di accesso condizionale, usando le verifiche di accesso | Team operativo di InfoSec |

Mentre si rivede l'elenco, potrebbe essere necessario assegnare un proprietario alle attività in cui manca o modificare la proprietà delle attività i cui proprietari non sono allineati agli elementi consigliati forniti.

Lettura consigliata dal proprietario

Test delle modifiche della configurazione

Alcune modifiche richiedono considerazioni speciali durante il test, a partire da tecniche semplici, ad esempio l'implementazione di un subset di destinazione di utenti, fino alla distribuzione di una modifica in un tenant di test parallelo. Se non è ancora stata implementata una strategia di test, è necessario definire un approccio al test basato sulle linee guida riportate nella tabella seguente:

| Scenario | Elemento consigliato |

|---|---|

| Modificare il tipo di autenticazione da federato a PHS/PTA o viceversa | Usare l'implementazione a fasi per testare l'impatto della modifica del tipo di autenticazione. |

| Implementazione di un nuovo criterio di accesso condizionale | Creare un nuovo criterio di accesso condizionale e assegnarlo agli utenti di test. |

| Eseguire l'onboarding di un ambiente di test di un'applicazione | Aggiungere l'applicazione a un ambiente di produzione, nasconderla dal pannello MyApps e assegnarla agli utenti di test durante la fase di controllo della qualità (QA). |

| Modifica delle regole di sincronizzazione | Eseguire le modifiche in un test di Microsoft Entra Connect con la stessa configurazione attualmente in produzione, nota anche come modalità di gestione temporanea, e analizzare i risultati Export. Se i risultati sono soddisfacenti, passare all'ambiente di produzione quando si è pronti. |

| Modifica della personalizzazione | Eseguire il test in un tenant di test separato. |

| Implementazione di una nuova funzionalità | Se la funzionalità supporta l'implementazione in un set di utenti di destinazione, identificare gli utenti pilota ed eseguire la compilazione. Ad esempio, la reimpostazione della password self-service e l'autenticazione a più fattori possono essere destinate a utenti o gruppi specifici. |

| Passare ad un'applicazione da un provider di identità locale (IdP), ad esempio Active Directory, a Microsoft Entra ID | Se l'applicazione supporta configurazioni di più provider di identità, ad esempio Salesforce, configurare entrambe e testare Microsoft Entra ID durante una finestra di modifica (nel caso in cui l'applicazione aggiunga una pagina). Se l'applicazione non supporta più provider di identità, pianificare il test durante una finestra di controllo delle modifiche e durante i tempi di inattività del programma. |

| Aggiornare le regole per gruppi di appartenenza dinamica | Creare un gruppo dinamico parallelo con la nuova regola. Eseguire un confronto con il risultato calcolato, ad esempio, eseguire PowerShell con la stessa condizione. Se il test viene superato, scambiare le posizioni in cui è stato usato il gruppo precedente (se possibile). |

| Eseguire la migrazione delle licenze dei prodotti | Fare riferimento a Modificare la licenza di un singolo utente in un gruppo con licenza in Microsoft Entra ID. |

| Modificare le regole di Active Directory Federation Services, ad esempio autorizzazione, rilascio, autenticazione a più fattori | Usare l'attestazione di gruppo per specificare come destinazione un subset di utenti. |

| Modificare l'esperienza di autenticazione di Active Directory Federation Services o apportare modifiche simili a livello di farm | Creare una farm parallela con lo stesso nome host, implementare le modifiche della configurazione, testare i client usando il file HOSTS, le regole di routing del bilanciamento carico di rete o un routing simile. Se la piattaforma di destinazione non supporta i file HOSTS (ad esempio i dispositivi mobili), controllare la modifica. |

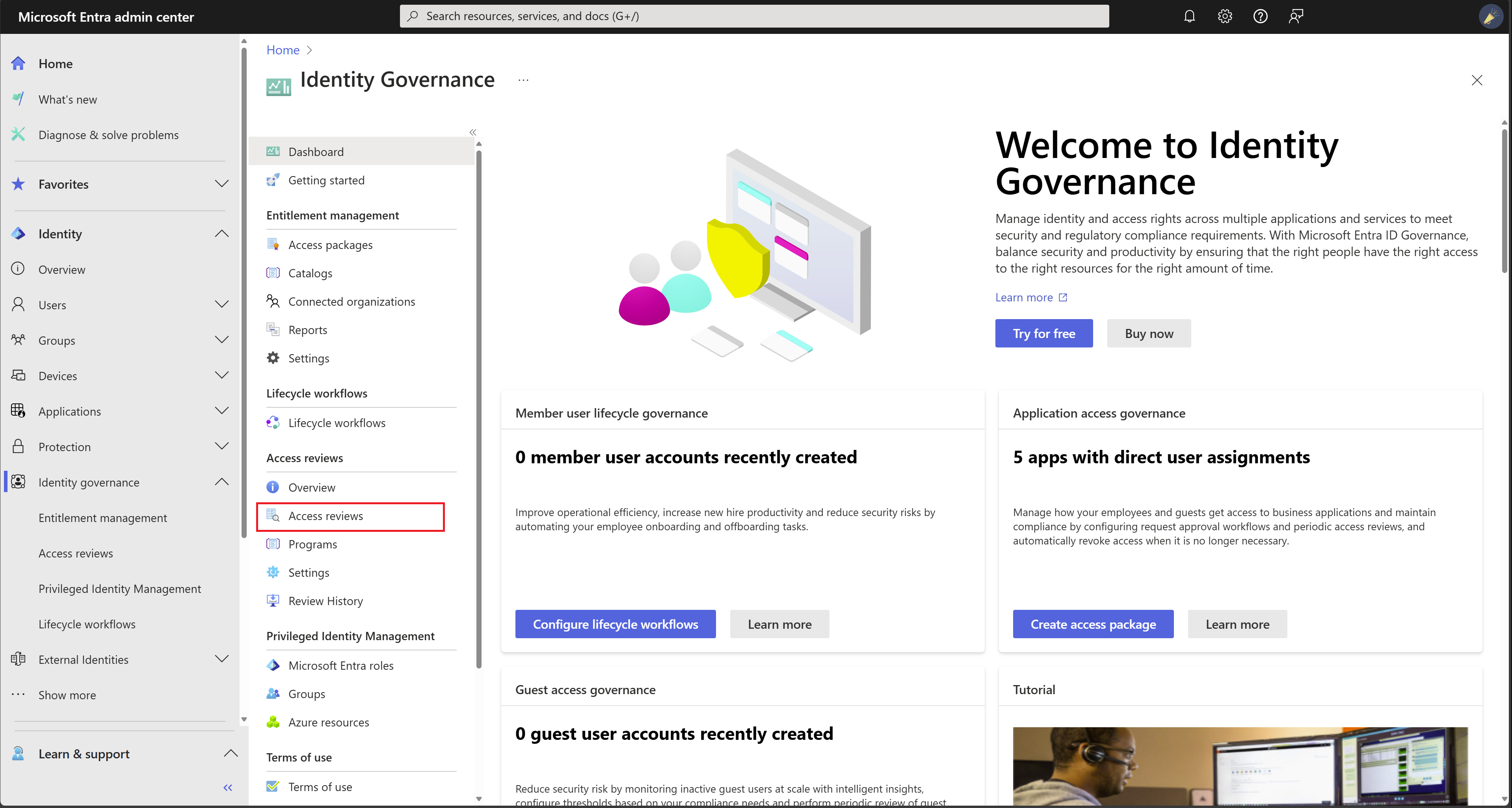

Verifiche di accesso

Verifiche di accesso alle applicazioni

Nel corso del tempo, cambiando team e posizioni all’interno dell’organizzazione, gli utenti possono accumulare l'accesso alle risorse. È importante che i proprietari delle risorse rivedano regolarmente l'accesso alle applicazioni. Questo processo di revisione può comportare la rimozione di privilegi non più necessari per tutto il ciclo di vita degli utenti. Le verifiche di accesso di Microsoft Entra consentono alle organizzazioni di gestire in modo efficiente l'appartenenza a gruppi, l'accesso alle applicazioni aziendali e le assegnazioni dei ruoli. I proprietari delle risorse devono rivedere regolarmente l'accesso degli utenti per assicurarsi che solo le persone idonee continuino a disporre dell’accesso. Idealmente, è consigliabile usare le verifiche di accesso di Microsoft Entra per questa attività.

Nota

Ogni utente che interagisce con le verifiche di accesso deve disporre di una licenza a pagamento per Microsoft Entra ID P2.

Verifiche di accesso alle identità esterne

È fondamentale mantenere l'accesso alle identità esterne vincolate solo alle risorse necessarie, per il tempo necessario. Stabilire un normale processo di verifica di accesso automatico per tutte le identità esterne e dell'accesso alle applicazioni usando le verifiche di accesso di Microsoft Entra. Se esiste già un processo locale, è consigliabile usare le verifiche di accesso di Microsoft Entra. Non appena un'applicazione viene ritirata o non viene più usata, rimuovere tutte le identità esterne che hanno accesso a tale applicazione.

Nota

Ogni utente che interagisce con le verifiche di accesso deve disporre di una licenza a pagamento per Microsoft Entra ID P2.

Gestione degli account con privilegi

Utilizzo di account con privilegi

Gli hacker prendono spesso di mira gli account amministratore e altri elementi di accesso con privilegi per un accesso veloce ai dati sensibili e ai sistemi. Poiché gli utenti con ruoli con privilegi tendono ad accumularsi nel tempo, è importante verificare e gestire l'accesso amministratore a intervalli regolari e fornire l'accesso privilegiato just-in-time alle risorse di Microsoft Entra ID e Azure.

Se nell'organizzazione non esiste alcun processo per gestire gli account con privilegi o se attualmente sono presenti amministratori che usano i propri account utente per gestire servizi e risorse, è consigliabile iniziare immediatamente a usare account separati. Ad esempio, uno per le normali attività quotidiane e l'altro per l'accesso con privilegi e configurato con MFA. Meglio ancora, se l'organizzazione ha una sottoscrizione Microsoft Entra ID P2, è necessario distribuire immediatamente Privileged Identity Management (PIM) di Microsoft Entra. Nello stesso token è anche necessario rivedere gli account con privilegi e assegnare ruoli con meno privilegi, se applicabile.

Un altro aspetto della gestione degli account con privilegi da implementare consiste nella definizione delle verifiche di accesso per tali account, manuali o automatiche tramite PIM.

Lettura consigliata per la gestione degli account con privilegi

Account di accesso di emergenza

Microsoft consiglia alle organizzazioni di avere due account di accesso di emergenza solo cloud assegnati in modo permanente al ruolo di amministratore globale. Si tratta di account con privilegi elevati non assegnati a utenti specifici. Gli account sono limitati a scenari di emergenza o "break glass", in cui gli account normali non possono essere usati o tutti gli altri amministratori vengono accidentalmente bloccati. Questi account devono essere creati seguendo le raccomandazioni per l'account di accesso di emergenza.

Accesso con privilegi a EA Portal di Azure

Il contratto Enterprise nel portale di Azure (Azure EA) consente di creare sottoscrizioni di Azure con un contratto Enterprise primario, ovvero un ruolo potente all'interno dell'organizzazione. È comune avviare la creazione di questo portale prima ancora di disporre del Microsoft Entra ID. In tal caso, è necessario usare le identità di Microsoft Entra per bloccarlo, rimuovere gli account personali dal portale, assicurarsi che sia presente una delega appropriata e ridurre il rischio di blocco.

In altre parole, se il livello di autorizzazione di EA Portal è attualmente impostato sulla "modalità mista", è necessario rimuovere tutti gli account Microsoft da tutti gli accessi con privilegi in EA Portal e configurare EA Portal solo per l'uso degli account Microsoft Entra. Se i ruoli delegati di EA Portal non sono configurati, è necessario cercare e implementare i ruoli delegati per reparti e account.

Lettura consigliata per l'accesso con privilegi

Gestione dei diritti

Gestione entitlement consente ai proprietari di app di aggregare le risorse e assegnarle a persone specifiche nell'organizzazione (sia interne che esterne). La funzionalità Gestione entitlement consente l'iscrizione self-service e la delega ai proprietari aziendali mantenendo i criteri di governance per la concessione dell'accesso, l'impostazione della durata dell'accesso e l'abilitazione dei flussi di lavoro di approvazione.

Nota

La funzionalità Gestione entitlement di Microsoft Entra richiede licenze Microsoft Entra ID P2.

Riepilogo

Esistono otto aspetti per una governance sicura delle identità. Questo elenco consente di identificare le azioni da eseguire per valutare e attestare l'accesso concesso alle identità con e senza privilegio, i controlli e di controllare le modifiche all'ambiente.

- Assegnare proprietari alle attività principali.

- Implementare una strategia di test.

- Usare le verifiche di accesso di Microsoft Entra per gestire in modo efficiente l'appartenenza a gruppi, l'accesso alle applicazioni aziendali e le assegnazioni dei ruoli.

- Stabilire un processo di verifica di accesso automatico regolare, per tutti i tipi di identità esterne e di accesso alle applicazioni.

- Stabilire un processo di verifica dell'accesso per esaminare e gestire l'accesso amministratore a intervalli regolari e fornire l'accesso con privilegi just-in-time a Microsoft Entra ID e alle risorse di Azure.

- Effettuare il provisioning degli account di emergenza per gestire Microsoft Entra ID in caso di interruzioni impreviste.

- Bloccare l'accesso ad Azure EA Portal.

- Implementare la funzionalità Gestione entitlement per fornire l'accesso regolamentato a una raccolta di risorse.

Passaggi successivi

Iniziare con i controlli operativi e le azioni di Microsoft Entra.