Configura l'accesso federato per i dispositivi Windows

A partire da Windows 11 SE, versione 22H2 e Windows 11 Pro Edu/Education, versione 22H2 con KB5022913, è possibile consentire agli utenti di accedere usando un provider di identità federato (IdP) tramite un'esperienza di accesso Web. L'accesso con un'identità federata può essere un ottimo modo per semplificare il processo di accesso per gli utenti: invece di dover ricordare un nome utente e una password definiti nell'ID di Microsoft Entra, possono accedere usando le credenziali esistenti dal provider di identità. Ad esempio, gli studenti e i docenti possono usare i badge del codice a matrice per accedere.

Vantaggi dell'accesso federato

Un'esperienza di accesso federata consente agli studenti di accedere meno tempo e con meno problemi. Con meno credenziali da ricordare e un processo di accesso semplificato, gli studenti sono più impegnati e concentrati sull'apprendimento.

Sono disponibili due funzionalità di Windows che consentono un'esperienza di accesso federata:

- Accesso federato, progettato per i dispositivi studente 1:1. Per un'esperienza ottimale, non è consigliabile abilitare l'accesso federato nei dispositivi condivisi

- Accesso Web, che offre un'esperienza simile all'accesso federato e può essere usato per i dispositivi condivisi

Importante

L'accesso federato e l'accesso Web richiedono configurazioni diverse, descritte in questo documento.

Prerequisiti

Per abilitare un'esperienza di accesso federato, è necessario soddisfare i prerequisiti seguenti:

Un tenant di Microsoft Entra, con uno o più domini federati in un IdP di terze parti. Per altre informazioni, vedere Che cos'è la federazione con Microsoft Entra ID? e Usare un IDP SAML 2.0 per Single Sign-On

Nota

Se l'organizzazione usa una soluzione federativa di terze parti, è possibile configurare l'accesso Single Sign-On a Microsoft Entra ID se la soluzione è compatibile con l'ID Microsoft Entra. Per domande sulla compatibilità, contattare il provider di identità. Se si è un IdP e si vuole convalidare la soluzione per l'interoperabilità, vedere queste linee guida.

- Per una guida dettagliata su come configurare Google Workspace come provider di identità per l'ID Microsoft Entra, vedere Configurare la federazione tra Google Workspace e Microsoft Entra ID

- Per una guida dettagliata su come configurare Clever come provider di identità per Microsoft Entra ID, vedere Guida alla configurazione di Badge in Windows e Microsoft Entra ID

Singoli account IdP creati: ogni utente richiede un account definito nella piattaforma IdP di terze parti

Singoli account Microsoft Entra creati: ogni utente richiede un account corrispondente definito nell'ID Microsoft Entra. Questi account vengono comunemente creati tramite soluzioni automatizzate, ad esempio:

- School Data Sync (SDS)

- Microsoft Entra Connect Sync per l'ambiente con Active Directory Domain Services locale

- Script di PowerShell che chiamano l'API Microsoft Graph

- strumenti di provisioning offerti dall'IdP

Per altre informazioni sulla corrispondenza delle identità, vedere Corrispondenza delle identità in Microsoft Entra ID.

Licenze assegnate agli account utente di Microsoft Entra. È consigliabile assegnare licenze a un gruppo dinamico: quando viene effettuato il provisioning dei nuovi utenti in Microsoft Entra ID, le licenze vengono assegnate automaticamente. Per altre informazioni, vedere Assegnare licenze agli utenti in base all'appartenenza al gruppo in Microsoft Entra ID

Abilitare l'accesso federato o l'accesso Web nei dispositivi Windows, a seconda che i dispositivi siano condivisi o assegnati a un singolo studente

Per usare l'accesso federato o l'accesso Web, i dispositivi devono avere accesso a Internet. Queste funzionalità non funzionano senza di esse, poiché l'autenticazione viene eseguita tramite Internet.

Importante

WS-Fed è l'unico protocollo federato supportato per aggiungere un dispositivo a Microsoft Entra ID. Se si dispone di un IDP SAML 2.0, è consigliabile completare il processo di aggiunta a Microsoft Entra usando uno dei metodi seguenti:

- Pacchetti di provisioning (PPKG)

- Modalità di distribuzione automatica di Windows Autopilot

Requisiti di licenza ed edizione di Windows

Nella tabella seguente sono elencate le edizioni di Windows che supportano l'accesso federato:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| No | No | Sì | Sì |

I diritti di licenza per l'accesso federato vengono concessi dalle licenze seguenti:

| Windows Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| Sì | No | No | Sì | Sì |

Per ulteriori informazioni sulle licenze di Windows, vedi Panoramica delle licenze di Windows.

L'accesso federato è supportato nelle seguenti edizioni e versioni di Windows:

- Windows 11 SE, versione 22H2 e successive

- Windows 11 Pro Edu/Education, versione 22H2 con KB5022913

L'accesso Web è supportato a partire da Windows 11 SE/Pro Edu/Education, versione 22H2 con KB5026446.

Configurare un'esperienza di accesso federata

È possibile configurare un'esperienza di accesso federata per i dispositivi assegnati agli studenti (1:1) o per i dispositivi condivisi degli studenti:

- Quando l'accesso federato è configurato per i dispositivi assegnati agli studenti (1:1), si usa una funzionalità di Windows denominata Accesso federato. Il primo utente che accede al dispositivo con un'identità federata diventa l'utente primario. L'utente primario viene sempre visualizzato nell'angolo inferiore sinistro della schermata di accesso

- Quando l'accesso federato è configurato per i dispositivi condivisi degli studenti, si usa una funzionalità di Windows denominata Accesso Web. Con l'accesso Web non è presente alcun utente primario e nella schermata di accesso viene visualizzato, per impostazione predefinita, l'ultimo utente che ha eseguito l'accesso al dispositivo

La configurazione è diversa per ogni scenario ed è descritta nelle sezioni seguenti.

Configurare l'accesso federato per i dispositivi assegnati agli studenti (1:1)

Esaminare le istruzioni seguenti per configurare i dispositivi usando Microsoft Intune o un pacchetto di provisioning (PPKG).

Per configurare i dispositivi con Microsoft Intune, creare un criterio del catalogo impostazioni e usare le impostazioni seguenti:

| Categoria | Nome dell'impostazione | Valore |

|---|---|---|

| Education | Ambiente dell'istruzione | Abilitato |

| Autenticazione federata | Abilitare l'accesso Web per l'utente primario | Abilitato |

| Authentication | Configurare gli URL consentiti per l'accesso Web | Immettere l'elenco di domini, con ogni URL in una riga separata. Ad esempio: - samlidp.clever.com- clever.com- mobile-redirector.clever.com |

| Authentication | Configurare i nomi di dominio di Accesso webcam | Questa impostazione è facoltativa e deve essere configurata se è necessario usare la webcam durante il processo di accesso. Specificare l'elenco di domini che possono usare la webcam durante il processo di accesso, separati da un punto e virgola. Per esempio: clever.com |

Assegnare i criteri a un gruppo che contiene come membri i dispositivi o gli utenti che si desidera configurare.

In alternativa, è possibile configurare i dispositivi usando criteri personalizzati con le impostazioni seguenti:

| Impostazione |

|---|

URI OMA: ./Vendor/MSFT/Policy/Config/Education/IsEducationEnvironmentTipo di dati: int Valore: 1 |

URI OMA: ./Vendor/MSFT/Policy/Config/FederatedAuthentication/EnableWebSignInForPrimaryUserTipo di dati: int Valore: 1 |

URI OMA: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebSignInAllowedUrlsTipo di dati: String Valore: elenco di domini separati da punto e virgola, ad esempio: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

URI OMA: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebCamAccessDomainNames** Tipo di dati: String Valore: questa impostazione è facoltativa e deve essere configurata se è necessario usare la webcam durante il processo di accesso. Specificare l'elenco di domini che possono usare la webcam durante il processo di accesso, separati da un punto e virgola. Per esempio: clever.com |

Configurare l'accesso Web per i dispositivi condivisi degli studenti

Esaminare le istruzioni seguenti per configurare i dispositivi condivisi usando Microsoft Intune o un pacchetto di provisioning (PPKG).

Per configurare i dispositivi con Microsoft Intune, creare un criterio del catalogo impostazioni e usare le impostazioni seguenti:

| Categoria | Nome dell'impostazione | Valore |

|---|---|---|

| Education | Ambiente dell'istruzione | Abilitato |

| SharedPC | Abilitare la modalità PC condiviso con OneDrive Sync | True |

| Authentication | Abilitare l'accesso Web | Abilitato |

| Authentication | Configurare gli URL consentiti per l'accesso Web | Immettere l'elenco di domini, con ogni URL in una riga separata. Ad esempio: - samlidp.clever.com- clever.com- mobile-redirector.clever.com |

| Authentication | Configurare i nomi di dominio di Accesso webcam | Questa impostazione è facoltativa e deve essere configurata se è necessario usare la webcam durante il processo di accesso. Specificare l'elenco di domini che possono usare la webcam durante il processo di accesso, separati da un punto e virgola. Per esempio: clever.com |

Assegnare i criteri a un gruppo che contiene come membri i dispositivi o gli utenti che si desidera configurare.

In alternativa, è possibile configurare i dispositivi usando criteri personalizzati con le impostazioni seguenti:

| Impostazione |

|---|

URI OMA: ./Vendor/MSFT/Policy/Config/Education/IsEducationEnvironmentTipo di dati: int Valore: 1 |

URI OMA: ./Vendor/MSFT/SharedPC/EnableSharedPCModeWithOneDriveSyncTipo di dati: Boolean Valore: True |

URI OMA: ./Vendor/MSFT/Policy/Config/Authentication/EnableWebSignInTipo di dati: numero intero Valore: 1 |

URI OMA: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebSignInAllowedUrlsTipo di dati: String Valore: elenco di domini separati da punto e virgola, ad esempio: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

URI OMA: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebCamAccessDomainNamesTipo di dati: String Valore: questa impostazione è facoltativa e deve essere configurata se è necessario usare la webcam durante il processo di accesso. Specificare l'elenco di domini che possono usare la webcam durante il processo di accesso, separati da un punto e virgola. Per esempio: clever.com |

Come usare l'accesso federato

Dopo aver configurato i dispositivi, diventa disponibile una nuova esperienza di accesso.

Quando gli utenti immettono il nome utente, vengono reindirizzati alla pagina di accesso del provider di identità. Dopo aver autenticato gli utenti, l'Idp ha eseguito l'accesso. Nell'animazione seguente è possibile osservare il funzionamento del primo processo di accesso per uno studente assegnato (1:1) dispositivo:

Importante

Per i dispositivi assegnati agli studenti (1:1), una volta abilitati i criteri, il primo utente che accede al dispositivo imposterà anche la pagina di disambiguazione sul dominio del provider di identità nel dispositivo. Ciò significa che per impostazione predefinita il dispositivo sarà l'IdP. L'utente può uscire dal flusso di accesso federato premendo CTRL+ALT+CANC per tornare alla schermata di accesso standard di Windows. Il comportamento è diverso per i dispositivi condivisi degli studenti, in cui viene sempre visualizzata la pagina di disambiguazione, a meno che non sia configurato il nome tenant di Microsoft Entra preferito.

Considerazioni importanti

Problemi noti che interessano i dispositivi assegnati agli studenti (1:1)

L'accesso federato per i dispositivi assegnati agli studenti (1:1) non funziona con le impostazioni seguenti abilitate:

- EnableSharedPCMode o EnableSharedPCModeWithOneDriveSync, che fanno parte del CSP SharedPC

- Accesso interattivo: non visualizzare l'ultimo accesso, che è una parte dei criteri di sicurezza del provider di servizi di configurazione dei criteri

- Eseguire un test in modalità tutto schermo, poiché usa i criteri di sicurezza indicati sopra

Problemi noti che interessano i dispositivi condivisi degli studenti

È noto che i problemi seguenti influiscono sui dispositivi condivisi degli studenti:

- Gli utenti non federati non possono accedere ai dispositivi, inclusi gli account locali

- Eseguire un test in modalità tutto schermo, poiché usa un account guest locale per accedere

Gestione degli account

Per i dispositivi condivisi degli studenti, è consigliabile configurare i criteri di gestione degli account per eliminare automaticamente i profili utente dopo un determinato periodo di inattività o livelli di disco. Per altre informazioni, vedere Configurare un dispositivo Windows condiviso o guest.

Nome tenant preferito di Microsoft Entra

Per migliorare l'esperienza utente, è possibile configurare la funzionalità di nome tenant di Microsoft Entra preferita .

Quando si usa il nome tenant di Microsoft Entra preferito, gli utenti ignorano la pagina di disambiguazione e vengono reindirizzati alla pagina di accesso del provider di identità. Questa configurazione può essere particolarmente utile per i dispositivi condivisi degli studenti, in cui viene sempre visualizzata la pagina di disambiguazione.

Per altre informazioni sul nome del tenant preferito, vedere Authentication CSP - PreferredAadTenantDomainName.

Corrispondenza delle identità in Microsoft Entra ID

Quando un utente di Microsoft Entra è federato, l'identità dell'utente dall'IdP deve corrispondere a un oggetto utente esistente in Microsoft Entra ID. Dopo la convalida del token inviato dall'IdP, Microsoft Entra ID cerca un oggetto utente corrispondente nel tenant usando un attributo denominato ImmutableId.

Nota

ImmutableId è un valore stringa che deve essere univoco per ogni utente nel tenant e non deve cambiare nel tempo. Ad esempio, ImmutableId potrebbe essere l'ID studente o l'ID SIS. Il valore ImmutableId deve essere basato sulla configurazione e sulla configurazione della federazione con idP, quindi confermare con idP prima di impostarlo.

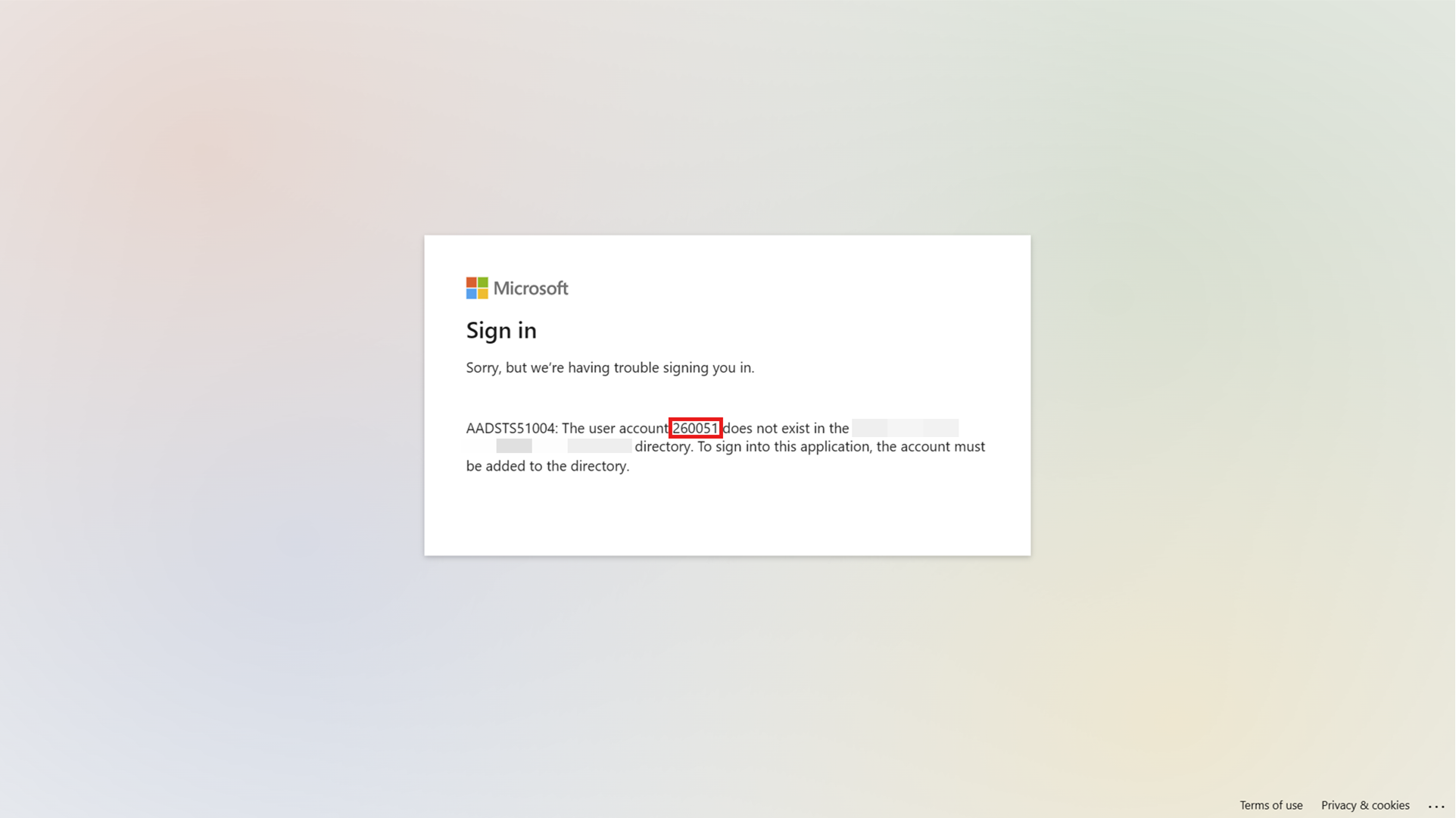

Se viene trovato l'oggetto corrispondente, l'utente ha eseguito l'accesso. In caso contrario, all'utente viene visualizzato un messaggio di errore. L'immagine seguente mostra che non è possibile trovare un utente con l'260051 ImmutableId:

Importante

La corrispondenza ImmutableId fa distinzione tra maiuscole e minuscole.

ImmutableId viene in genere configurato quando l'utente viene creato in Microsoft Entra ID, ma può anche essere aggiornato in un secondo momento.

In uno scenario in cui un utente è federato e si vuole modificare ImmutableId, è necessario:

- Convertire l'utente federato in un utente solo cloud (aggiornare l'UPN a un dominio non federato)

- Aggiornare ImmutableId

- Convertire di nuovo l'utente in un utente federato

Ecco un esempio di PowerShell per aggiornare ImmutableId per un utente federato:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser -Force

Install-Module Microsoft.Graph -Scope CurrentUser

Import-Module Microsoft.Graph

Connect-MgGraph -Scopes 'User.Read.All', 'User.ReadWrite.All'

#1. Convert the user from federated to cloud-only

Update-MgUser -UserId alton@example.com -UserPrincipalName alton@example.onmicrosoft.com

#2. Convert the user back to federated, while setting the immutableId

Update-MgUser -UserId alton@example.onmicrosoft.com -UserPrincipalName alton@example.com -OnPremisesImmutableId '260051'

Risoluzione dei problemi

- L'utente può uscire dal flusso di accesso federato premendo CTRL+ALT+CANC per tornare alla schermata di accesso standard di Windows

- Selezionare il pulsante Altro utente e le credenziali standard nome utente/password sono disponibili per accedere al dispositivo