Uso di progetti

Microsoft Defender Threat Intelligence (Defender TI) consente di sviluppare progetti privati personali o del team per organizzare indicatori di interesse e indicatori di compromissione (IOC) da un'indagine. I progetti contengono un elenco di tutti gli elementi associati e una cronologia dettagliata che conserva i nomi, le descrizioni, i collaboratori e i profili di monitoraggio.

Quando si cerca un indirizzo IP, un dominio o un host in Intel Explorer all'interno del portale di Microsoft Defender e se tale indicatore è elencato all'interno di un progetto a cui si ha accesso, è possibile passare alla scheda Progetti e passare ai dettagli del progetto per ulteriori informazioni sul contesto dell'indicatore prima di esaminare gli altri set di dati per altre informazioni. È anche possibile visualizzare i progetti del team privato nel portale di Defender passando aProgetti Intel di Intelligence per le minacce>.

La visualizzazione dei dettagli di un progetto mostra un elenco di tutti gli artefatti associati e una cronologia dettagliata che conserva tutto il contesto descritto in precedenza. L'utente e gli altri utenti all'interno dell'organizzazione non devono più dedicare tempo alla comunicazione. È possibile creare profili di attori delle minacce all'interno di Defender TI, che possono fungere da set di indicatori "viventi". Quando si individuano o si trovano nuove informazioni, è possibile aggiungerle a tale progetto.

La piattaforma TI di Defender consente di sviluppare più tipi di progetto per l'organizzazione di indicatori di interesse e ioc da un'indagine.

Il proprietario del progetto può aggiungere collaboratori (utenti elencati nel tenant di Azure con una licenza Premium di Defender TI), che possono quindi apportare modifiche al progetto come se fossero proprietari del progetto. Tuttavia, i collaboratori non possono eliminare i progetti. I collaboratori possono visualizzare i progetti condivisi con loro nella scheda Progetti condivisi nella pagina Progetti Intel.

È anche possibile scaricare elementi all'interno di un progetto selezionando l'icona Scarica . Questa funzionalità è un ottimo modo per i team di ricerca delle minacce di usare i risultati di un'indagine per bloccare le operazioni di I/O o creare più regole di rilevamento all'interno delle proprie applicazioni siEM (Security Information and Event Management).

I progetti di domande possono aiutare a rispondere:

Uno dei miei colleghi ha creato un progetto team che include questo indicatore?

- In caso affermativo, quali altri ioc correlati hanno acquisito questo membro del team e quali descrizioni e tag hanno incluso per descrivere il tipo di indagine?

Quando il membro del team ha modificato il progetto per l'ultima volta?

Prerequisiti

Un Microsoft Entra ID o un account Microsoft personale. Accedere o creare un account

Una licenza Defender TI Premium.

Nota

Gli utenti senza una licenza Defender TI Premium possono comunque accedere all'offerta Gratuita di Defender TI.

Aprire la pagina Dei progetti Di Defender TI Intel nel portale di Microsoft Defender

La pagina Dei progetti Intel mostra i progetti di cui si è proprietari o che sono stati condivisi con l'utente da altri utenti di Defender TI nel tenant.

- Accedere al portale di Defender e completare il processo di autenticazione Microsoft. Scopri di più sul portale di Defender

- Passare aProgetti Intel di Intelligence per le minacce>.

Creazione di un progetto

È possibile creare un progetto nel portale di Defender in due modi:

Per creare un progetto dalla pagina Dei progetti Intel , selezionare Nuovo progetto.

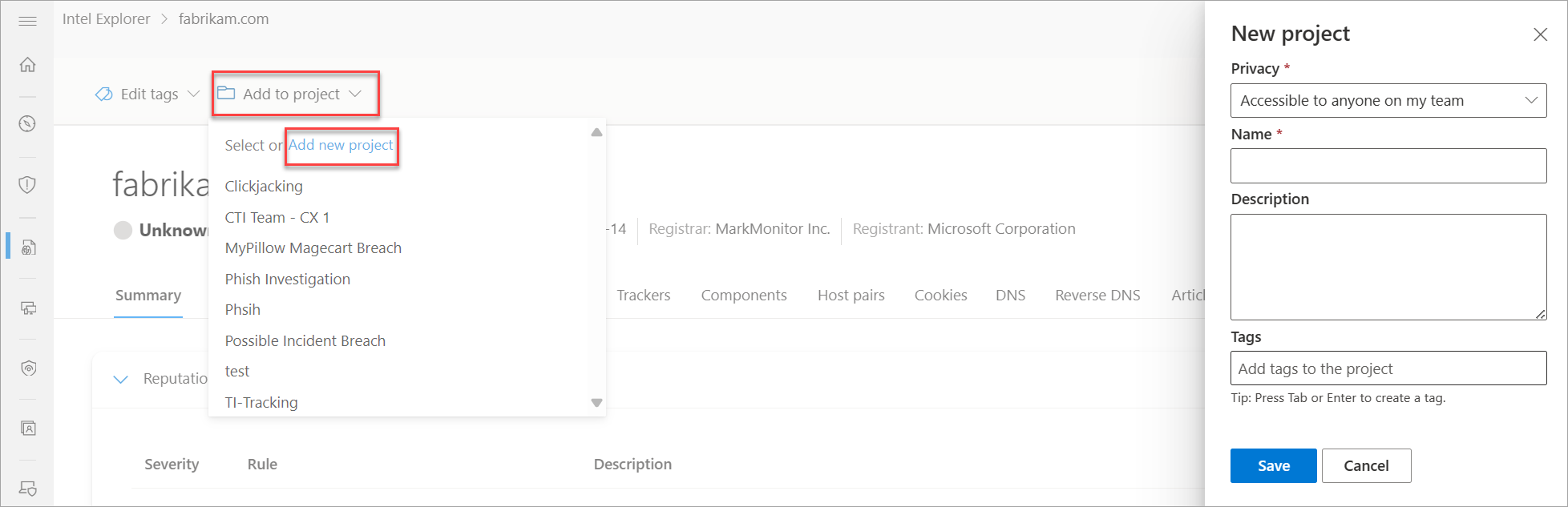

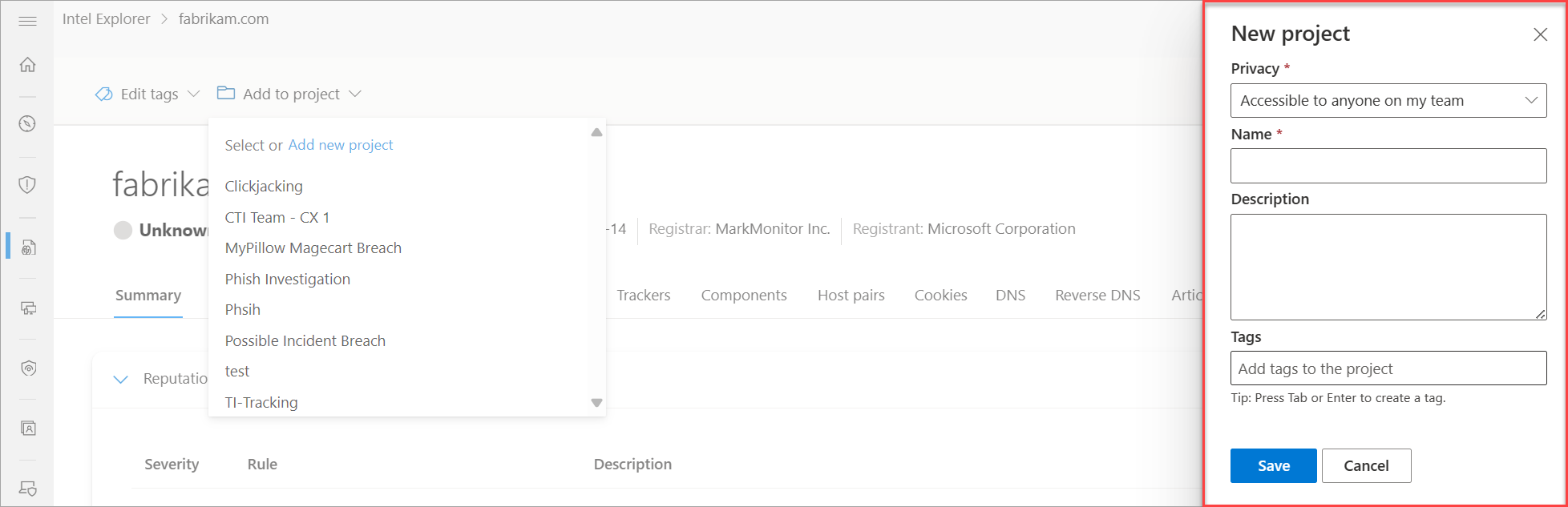

Per creare un nuovo progetto durante l'esecuzione di un'indagine nella pagina Intel Explorer , eseguire una ricerca di indicatori dalla ricerca di Intel Explorer e quindi selezionare Aggiungi al progetto>Aggiungi nuovo progetto nei risultati della ricerca.

Nel pannello sul lato Nuovo progetto visualizzato compilare i campi obbligatori e selezionare Salva.

Gestione dei progetti

Dopo aver creato un progetto, è possibile gestirlo nella pagina Dei progetti Intel . In questa pagina vengono visualizzati tutti i progetti a cui è possibile accedere e vengono forniti meccanismi di filtro in base alle proprietà del progetto.

Per impostazione predefinita, nella pagina Dei progetti Intel vengono visualizzati i progetti team associati a tutti gli utenti di Defender TI nel tenant. È possibile scegliere di visualizzare solo i progetti personali creati o i progetti condivisi con l'utente a cui contribuire.

- Per visualizzare i dettagli di un progetto, selezionare il nome del progetto.

- Per apportare direttamente modifiche al progetto, selezionare Modifica nell'angolo superiore destro della pagina del progetto. È possibile modificare i progetti solo se si dispone del livello di accesso sufficiente.

- Per aggiungere manualmente elementi in un progetto, selezionare Aggiungi artefatto nell'angolo superiore destro della pagina del progetto.

- Per eliminare un progetto, selezionare Rimuovi progetto. È possibile eliminare solo i progetti di cui si è proprietari.

Procedure consigliate

Quando si tratta di usare Defender TI per analizzare potenziali minacce, è consigliabile eseguire i flussi di lavoro seguenti perché questi passaggi consentono di raccogliere informazioni strategiche e operative prima di approfondire l'intelligence tattica.

È possibile eseguire vari tipi di ricerche all'interno di Defender TI. Di conseguenza, è importante affrontare il metodo di raccolta dell'intelligence in modo da presentare risultati generali prima di approfondire l'analisi di indicatori specifici. Ad esempio, se si cerca un indirizzo IP nella pagina Intel Explorer, quali articoli sono associati a tale indirizzo IP? Quali informazioni presentano questi articoli sull'indirizzo IP che altrimenti non si troverebbe passando direttamente alla scheda Dati dell'indirizzo IP per l'arricchimento del set di dati. Ad esempio, questo indirizzo IP è stato identificato come un possibile server di comando e controllo (C2)? Chi è l'attore di minacce? Quali altre operazioni di I/O correlate sono elencate nell'articolo, quali tattiche, tecniche e procedure (TTTP) è l'attore di minacce che usa e chi sono destinati?

Oltre a eseguire vari tipi di ricerche in Defender TI, è possibile collaborare con altri utenti alle indagini. Detto questo, è consigliabile creare progetti, aggiungere indicatori correlati a un'indagine a un progetto e aggiungere collaboratori a un progetto se più di una persona sta lavorando alla stessa indagine. Ciò consente di ridurre il tempo dedicato all'analisi degli stessi ioc e dovrebbe comportare un flusso di lavoro più rapido osservato.