Esercitazione: Raccolta di informazioni sulle vulnerabilità

Questa esercitazione illustra come eseguire diversi tipi di ricerche di indicatori per raccogliere informazioni sulle vulnerabilità usando Microsoft Defender Threat Intelligence (Defender TI) nel portale di Microsoft Defender.

Prerequisiti

Un Microsoft Entra ID o un account Microsoft personale. Accedere o creare un account

Una licenza di Defender TI Premium.

Nota

Gli utenti senza una licenza Defender TI Premium possono comunque accedere all'offerta gratuita Defender TI.

Dichiarazione di non responsabilità

Defender TI può includere osservazioni in tempo reale e indicatori di minaccia, tra cui infrastruttura dannosa e strumenti per minacce antagoniste. Qualsiasi indirizzo IP e ricerca di dominio all'interno di Defender TI è sicuro da cercare. Microsoft condivide risorse online (ad esempio, indirizzi IP, nomi di dominio) considerate minacce reali che rappresentano un pericolo chiaro e presente. Ti chiediamo di usare il loro giudizio migliore e ridurre al minimo i rischi non necessari durante l'interazione con sistemi dannosi durante l'esecuzione dell'esercitazione seguente. Microsoft riduce al minimo i rischi riducendo al minimo gli indirizzi IP, gli host e i domini dannosi.

Prima di iniziare

Come indicato in precedenza dalla dichiarazione di non responsabilità, gli indicatori sospetti e dannosi vengono defangati per la sicurezza. Rimuovere eventuali parentesi quadre da indirizzi IP, domini e host durante la ricerca in Defender TI. Non cercare questi indicatori direttamente nel browser.

Aprire Defender TI nel portale di Microsoft Defender

- Accedere al portale di Defender e completare il processo di autenticazione Microsoft. Scopri di più sul portale di Defender

- Passare a Intelligence per le minacce>Intel Explorer.

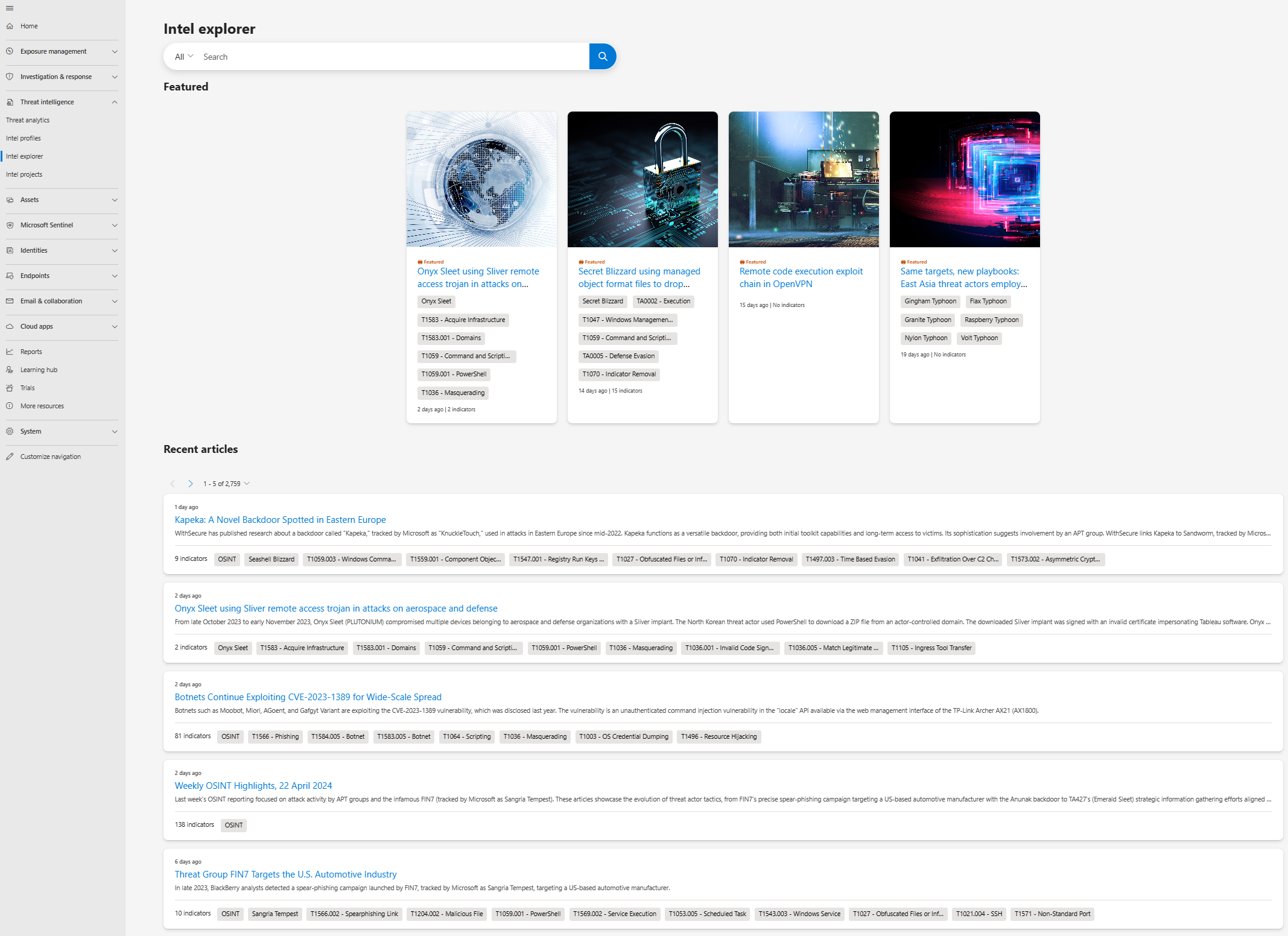

Informazioni sulle funzionalità della home page di Intel Explorer

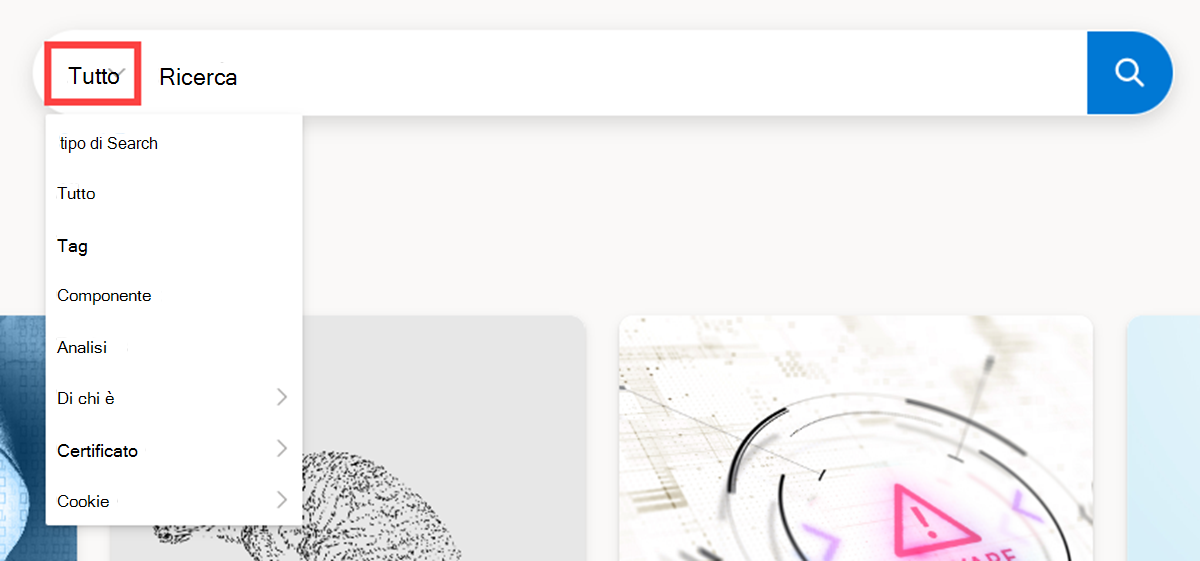

Esaminare le opzioni della barra di ricerca di Intel Explorer selezionando il menu a discesa.

Scorrere verso il basso ed esaminare gli articoli in primo piano e recenti nelle rispettive sezioni. Altre informazioni sugli articoli di Defender TI

Eseguire ricerche di indicatori e raccogliere informazioni sulle vulnerabilità

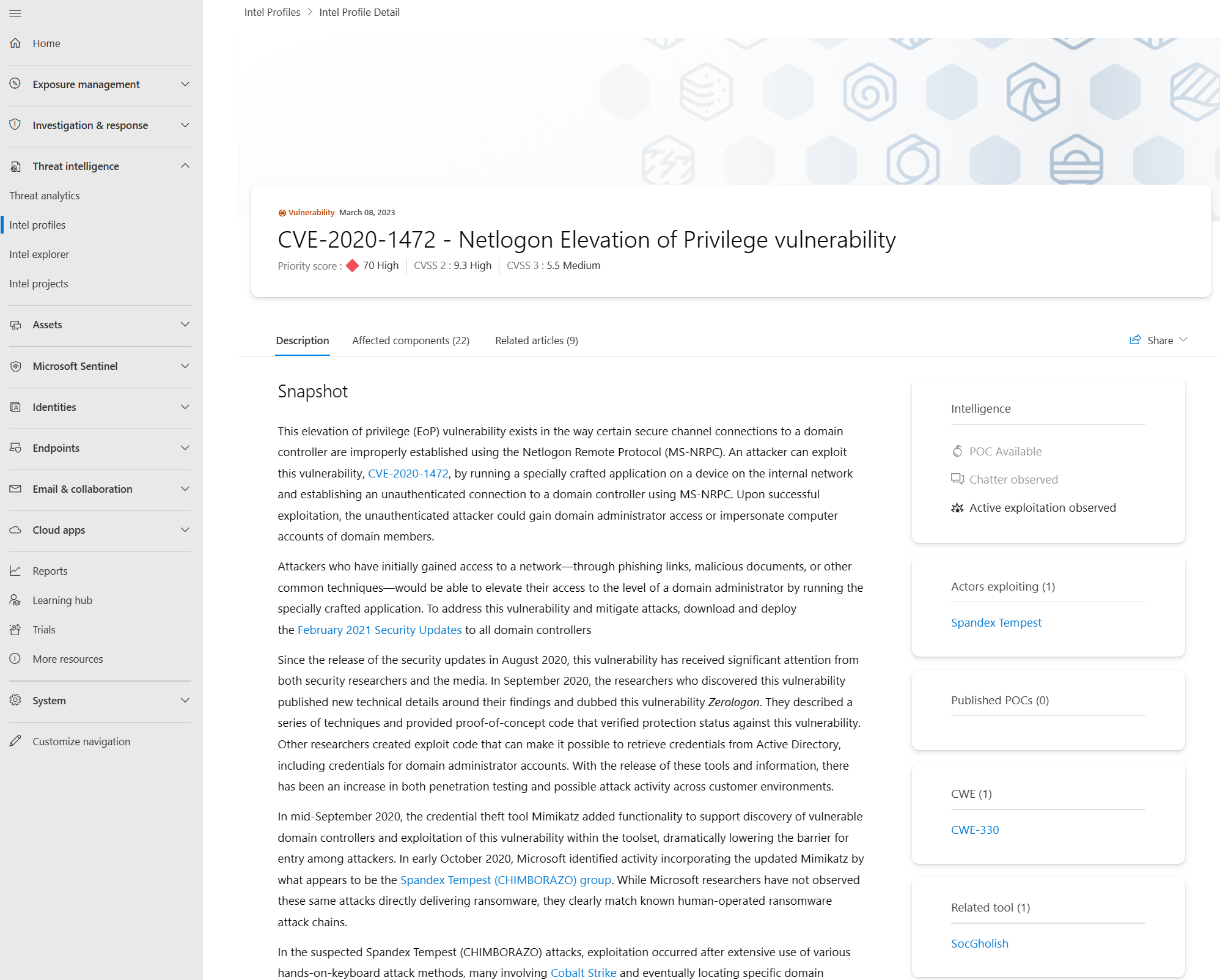

Cercare CVE-2020-1472 nella barra di ricerca di Intel Explorer , selezionare ed esaminare la vulnerabilità CVE-2020-1472 - Elevazione dei privilegi di Intel associata.

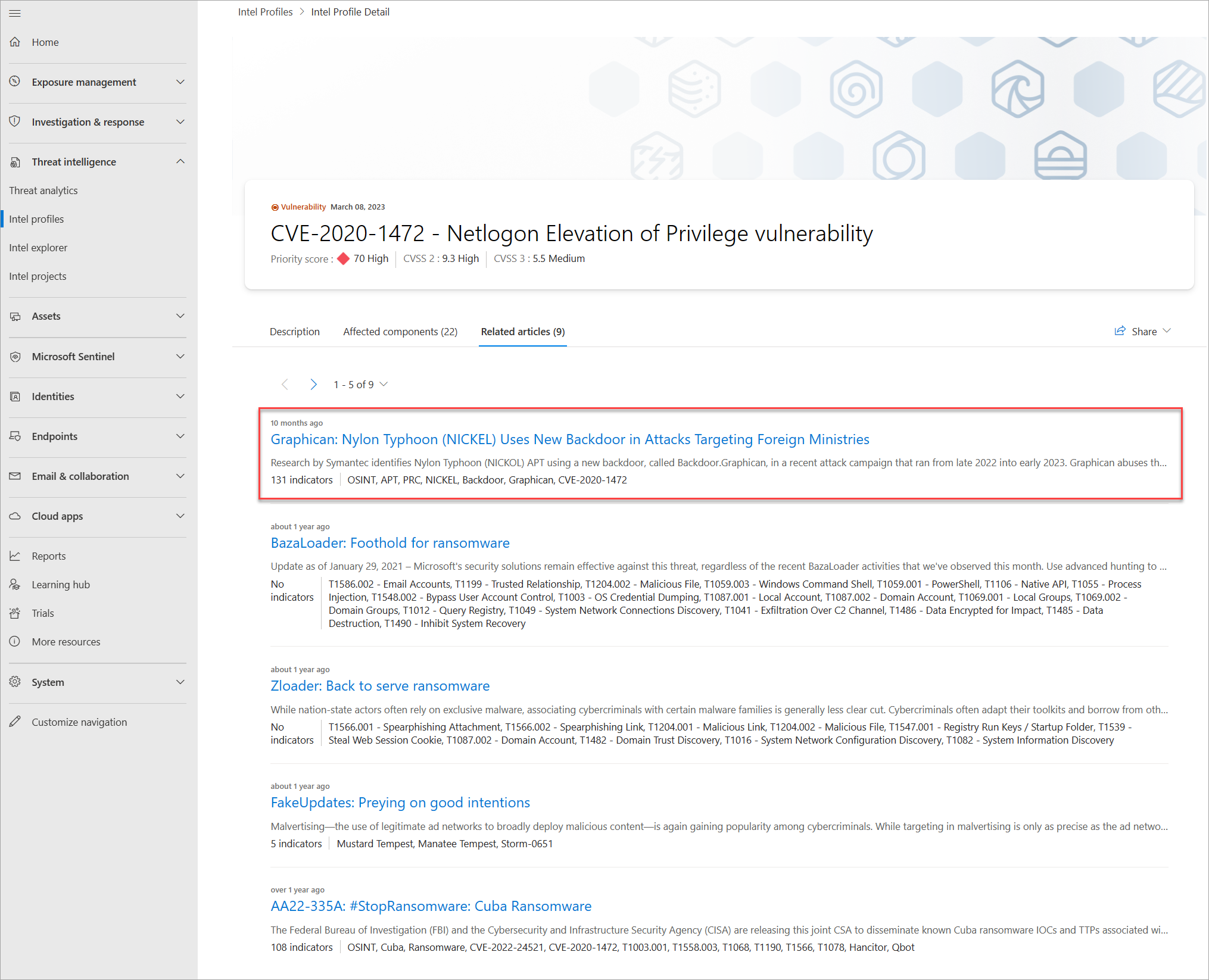

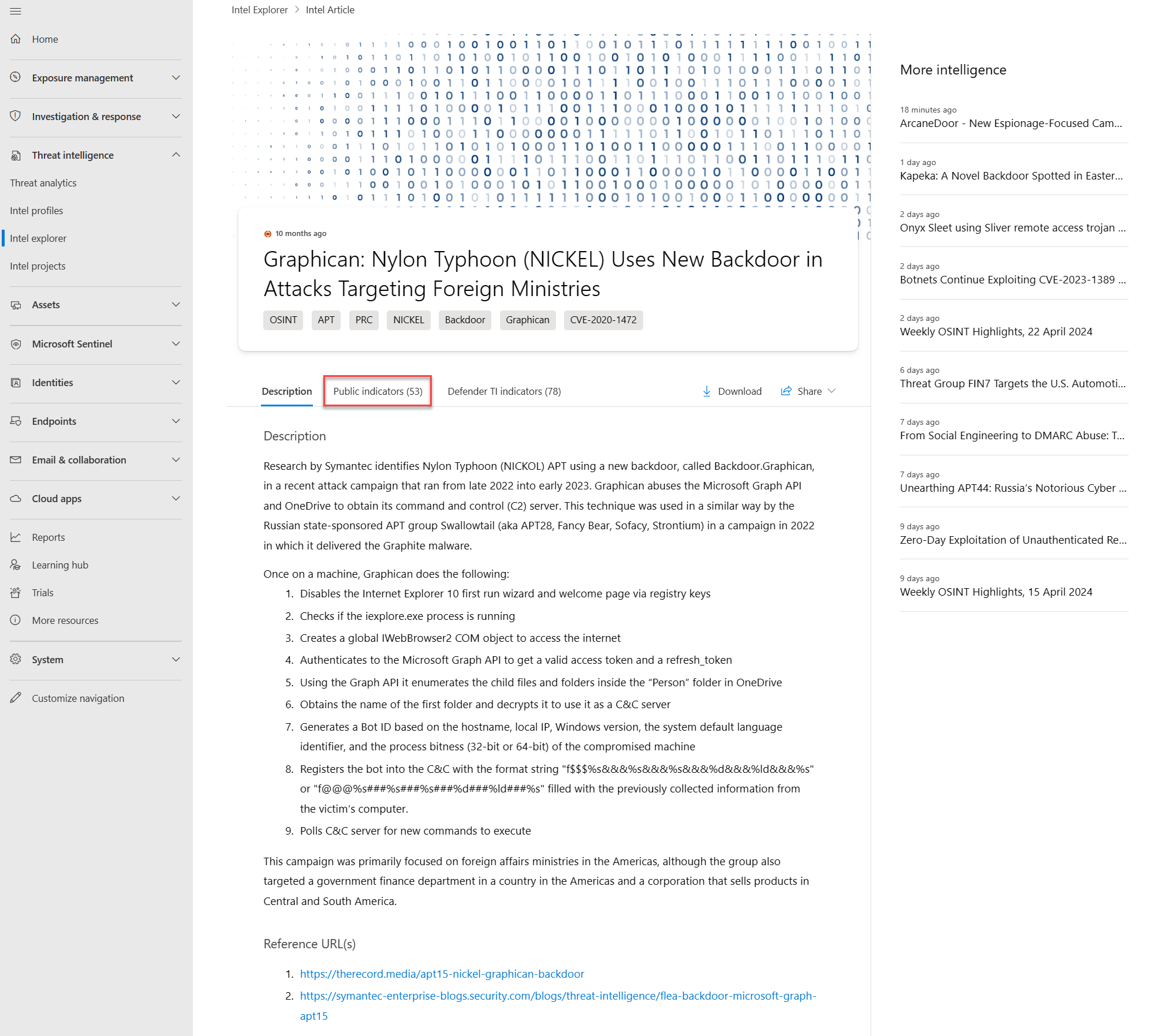

Selezionare la scheda Articoli correlati del profilo e quindi selezionare l'articolo Graphican: Nylon Typhoon (NICKEL) Uses New Backdoor in Attacks Targeting Foreign Ministries (Graphican: Nylon Typhoon (NICKEL) Uses New Backdoor in Attacks Targeting Foreign Ministries (Graphican: Nylon Typhoon (NICKEL) Uses New Backdoor in Attacks Targeting Foreign Ministries (Graphican: Nylon Typhoon (NICKEL) Uses New Backdoor in Attacks Targeting Foreign Ministries (Graphican:

Selezionare gli indicatori pubblici di questo articolo appena aperto. Verrà visualizzato l'indirizzo IP 50.116.3[.]164 tra gli indicatori elencati.

Tornare alla barra di ricerca di Intel Explorer e cercare 50.116.3[.]164.

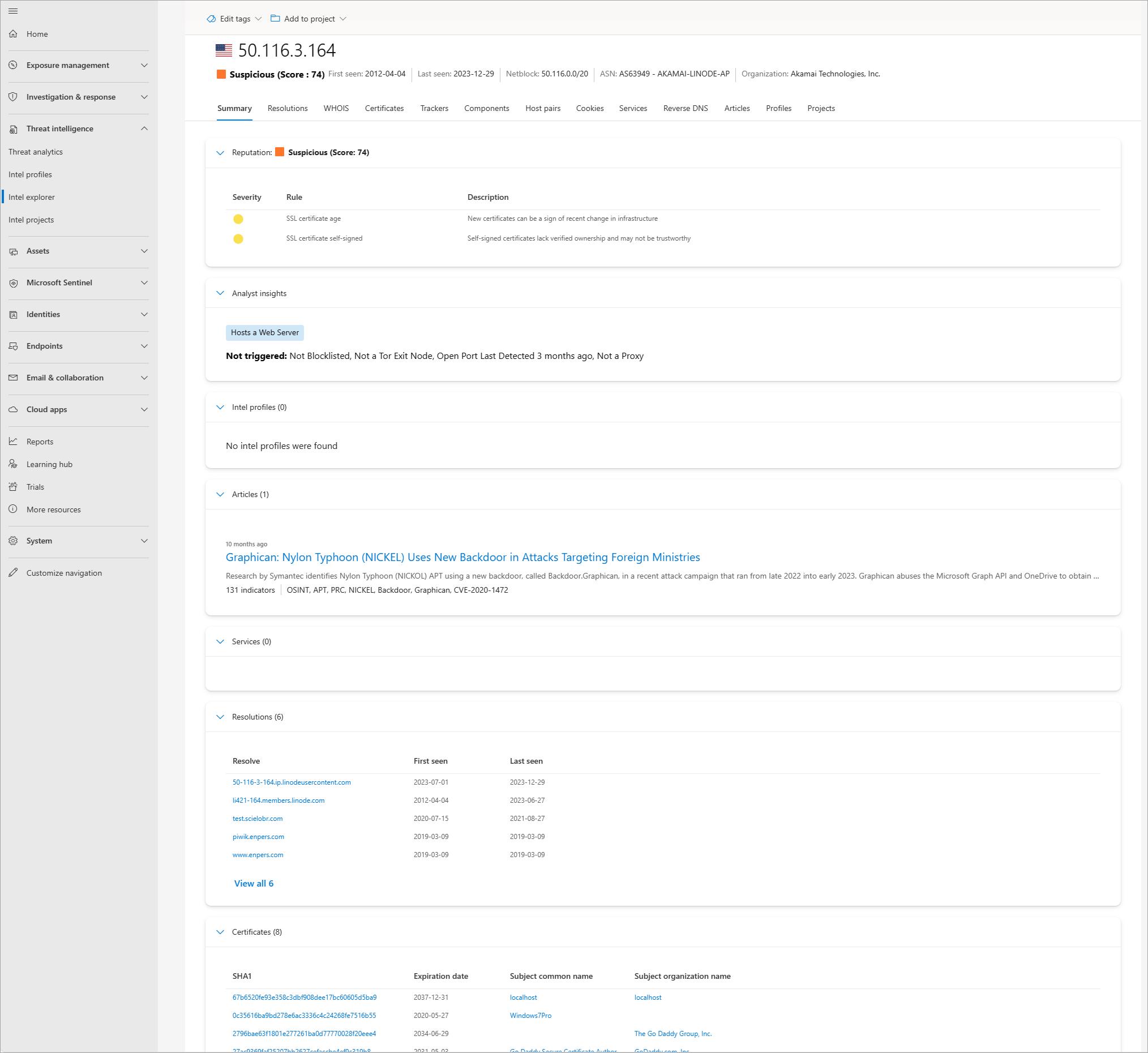

Esaminare i risultati seguenti nella scheda Riepilogo :

- Reputazione

- Insights degli analisti

- Articoli

- Servizi

- Risoluzioni

- Certificati

- Progetti

È anche possibile selezionare ed esaminare le informazioni nelle rispettive schede.

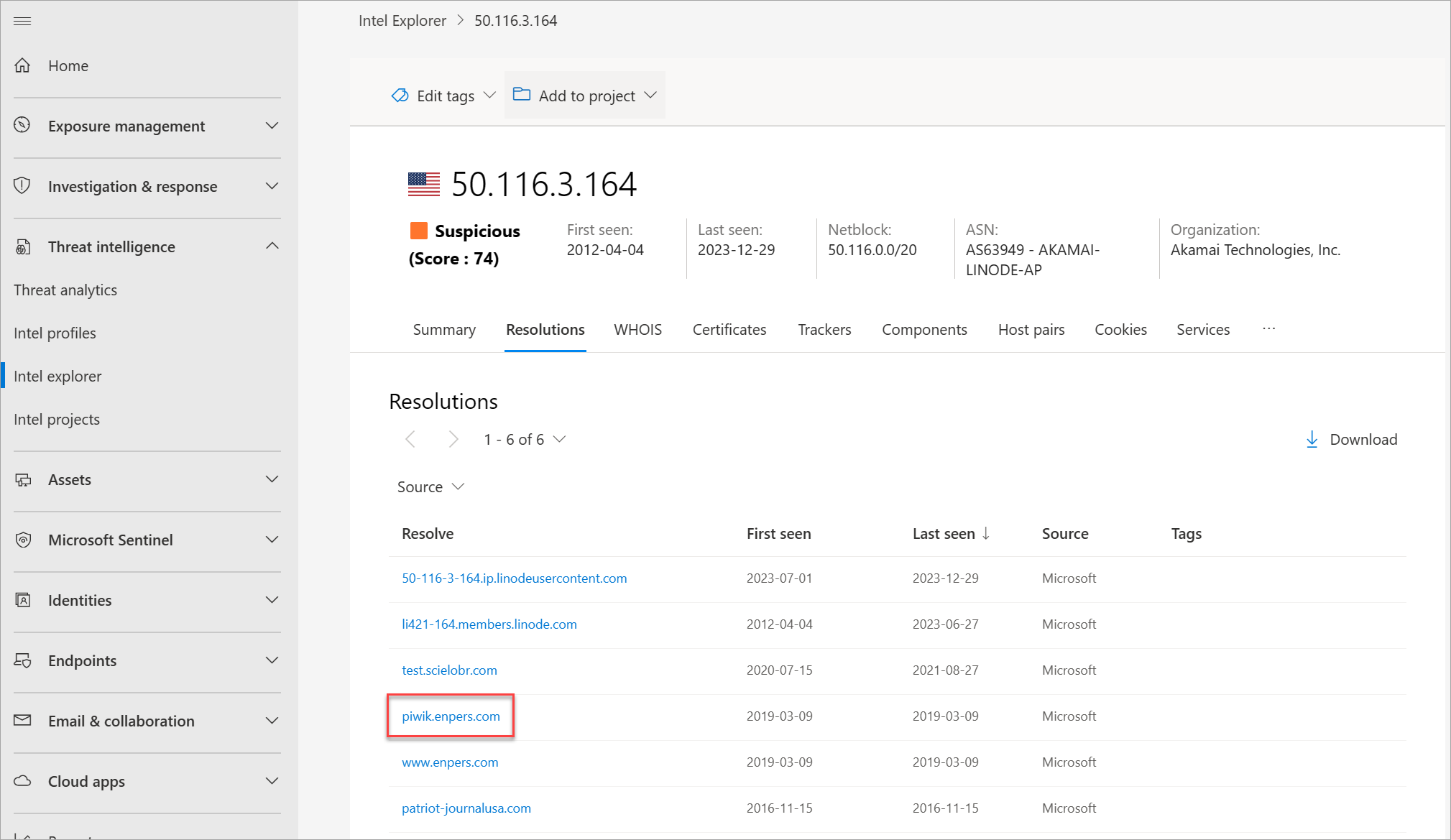

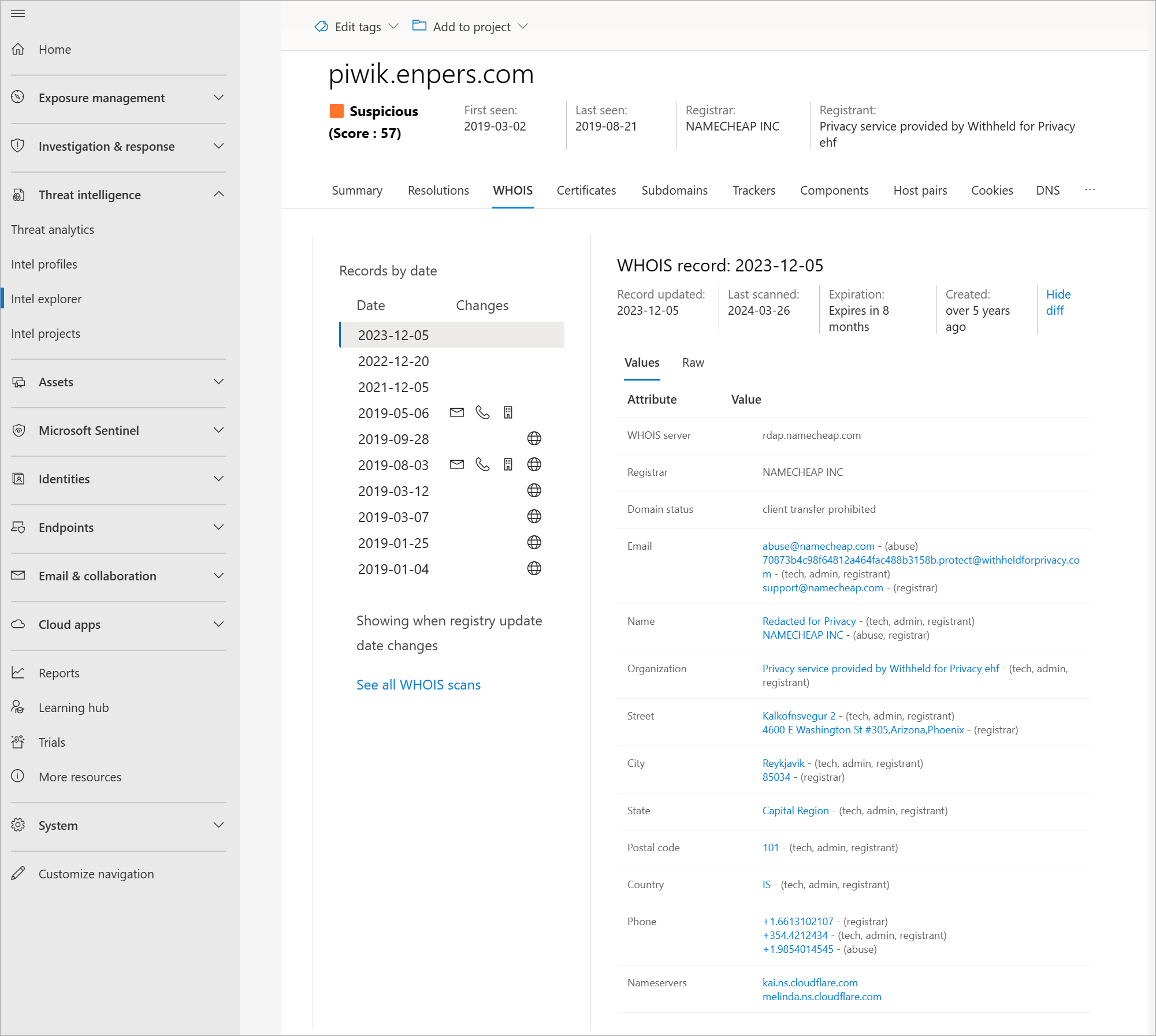

Selezionare la scheda Risoluzioni e quindi piwik.enpers[.]com.

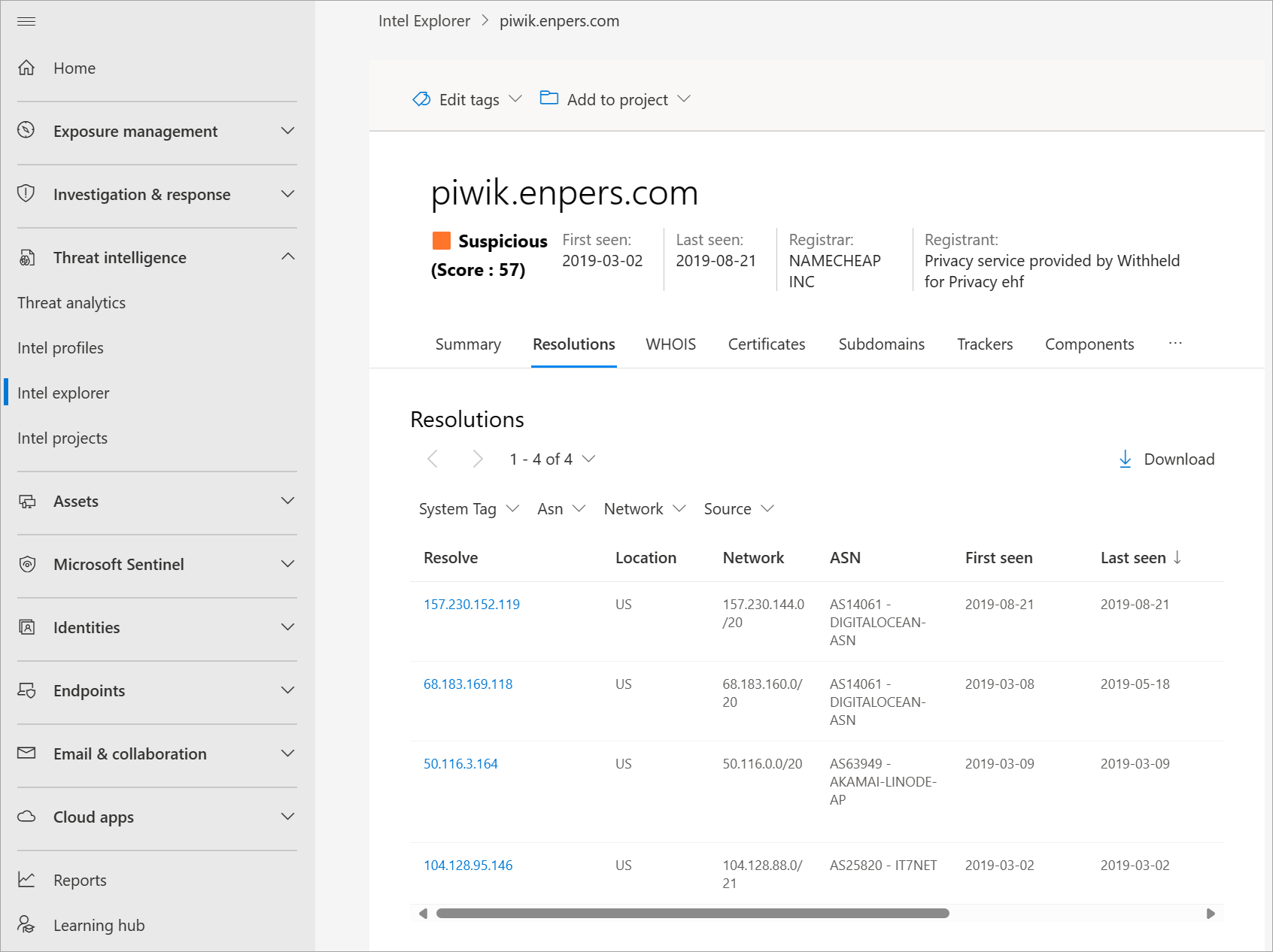

Esaminare le risoluzioni di questo dominio, WHOIS, certificati, sottodomini, tracker, componenti, cookie, DNS e set di dati DNS inversi.

Eseguire le rispettive ricerche degli artefatti dai passaggi precedenti. È possibile fare riferimento e usare le diverse opzioni di ricerca nel menu a discesa della barra di ricerca di Intel Explorer .

Pulire le risorse

In questa sezione non sono presenti risorse da pulire.