Analizzare e rispondere alle minacce dei contenitori nel portale di Microsoft Defender

Importante

Alcune informazioni in questo articolo si riferiscono a un prodotto pre-noleggiato, che può essere modificato in modo sostanziale prima che venga rilasciato commercialmente. Microsoft non fornisce alcuna garanzia espressa o implicita in relazione alle informazioni fornite qui

Le operazioni di sicurezza possono ora analizzare e rispondere agli avvisi correlati ai contenitori quasi in tempo reale e cercare le attività correlate con l'integrazione delle azioni di risposta native del cloud e dei log di indagine nel portale di Microsoft Defender. La disponibilità dei percorsi di attacco può anche aiutare gli analisti a indagare immediatamente e risolvere i problemi di sicurezza critici per prevenire una potenziale violazione.

Quando le organizzazioni usano contenitori e Kubernetes su piattaforme come servizio Azure Kubernetes (AKS), Google Kubernetes Engine (GKE), ad Amazon Elastic Kubernetes Service (EKS), la superficie di attacco si espande, aumentando le sfide per la sicurezza. I contenitori possono anche essere presi di mira dagli attori delle minacce e usati per scopi dannosi.

Gli analisti del Centro operazioni di sicurezza (SOC) possono ora tenere traccia facilmente delle minacce ai contenitori con avvisi quasi in tempo reale e rispondere immediatamente a queste minacce isolando o terminando i pod del contenitore. Questa integrazione consente agli analisti di attenuare immediatamente un attacco al contenitore dal proprio ambiente con un clic.

Gli analisti possono quindi analizzare l'intero ambito dell'attacco con la possibilità di cercare le attività correlate all'interno del grafico degli eventi imprevisti. Possono anche applicare ulteriormente azioni preventive con la disponibilità di potenziali percorsi di attacco nel grafico degli eventi imprevisti. L'uso delle informazioni dai percorsi di attacco consente ai team di sicurezza di esaminare i percorsi ed evitare possibili violazioni. Inoltre, i report di Analisi delle minacce specifici per le minacce e gli attacchi ai contenitori sono disponibili per gli analisti per ottenere altre informazioni e applicare raccomandazioni per la risposta e la prevenzione degli attacchi ai contenitori.

Prerequisiti

Gli utenti nelle piattaforme AKS, EKS e GKE possono sfruttare le azioni di risposta cloud, i log di indagine correlati al cloud e i percorsi di attacco nel portale di Microsoft Defender con le licenze seguenti:

| Licenza necessaria | Azioni |

|---|---|

| Microsoft Defender per contenitori | Visualizzare gli avvisi correlati al contenitore Visualizzare i dati correlati al contenitore per l'analisi nella ricerca avanzata Isolate pod Terminate pod |

| Microsoft Defender per la gestione del postura di Cloud Security | Visualizzare i percorsi di attacco nel grafico degli eventi imprevisti |

| Microsoft Security Copilot | Visualizzare e applicare risposte guidate per analizzare e correggere le minacce ai contenitori |

Per le azioni di risposta cloud nel portale di Microsoft Defender sono necessarie le Microsoft Defender seguenti per i contenitori:

- Sensore Defender

- Accesso all'API Kubernetes

Per altre informazioni su questi componenti, vedere Configurare Microsoft Defender per i componenti contenitori.

Requisito dei criteri di rete

L'azione isolate pod response supporta il cluster Kubernetes versione 1.27 e successive. Sono necessari anche i plug-in di rete seguenti:

| Plug-in di rete | Versione minima necessaria |

|---|---|

| Azure-NPM | 1.5.34 |

| Calicò | 3.24.1 |

| Ciglio | 1.13.1 |

| AWS-node | 1.15.1 |

L'azione isolate pod response richiede un'applicazione dei criteri di rete per il cluster Kubernetes. La documentazione seguente fornisce passaggi specifici su come installare e controllare i criteri di rete a seconda della piattaforma:

- servizio Azure Kubernetes: Proteggere il traffico tra pod usando criteri di rete nel servizio Azure Kubernetes

- Motore di Google Kubernetes: controllare la comunicazione tra pod e servizi usando i criteri di rete

- Motore Amazon Kubernetes: Limitare il traffico dei pod con i criteri di rete kubernetes

Per verificare che i plug-in di rete siano supportati, seguire la procedura per accedere alla Cloud Shell della piattaforma e controllare i plug-in di rete nella sezione Risolvere i problemi.

L'azione di risposta del pod di terminazione funziona indipendentemente dalla presenza di criteri di rete.

Autorizzazioni

Per eseguire una delle azioni di risposta, gli utenti devono disporre delle autorizzazioni seguenti per Microsoft Defender per il cloud nel Microsoft Defender XDR controllo degli accessi in base al ruolo unificato:

| Nome autorizzazione | Livello |

|---|---|

| Avvisi | Gestire |

| Risposta | Gestire |

Per altre informazioni su queste autorizzazioni, vedere Autorizzazioni in Microsoft Defender XDR Controllo degli accessi in base al ruolo unificato.

Analizzare le minacce dei contenitori

Per analizzare le minacce ai contenitori nel portale di Microsoft Defender:

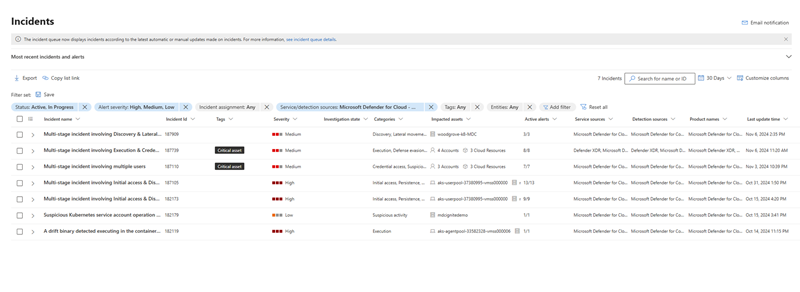

- Selezionare Indagine & risposta > Eventi imprevisti e avvisi nel menu di spostamento a sinistra per aprire le code degli eventi imprevisti o degli avvisi.

- Nella coda selezionare Filtro e scegliere Microsoft Defender per Cloud > Microsoft Defender per Contenitori in Origine servizio.

- Nel grafico degli eventi imprevisti selezionare l'entità pod/servizio/cluster da analizzare. Selezionare i dettagli del servizio Kubernetes, i dettagli del pod Kubernetes, i dettagli del cluster Kubernetes o i dettagli del Registro Container per visualizzare le informazioni pertinenti sul servizio, il pod o il Registro di sistema.

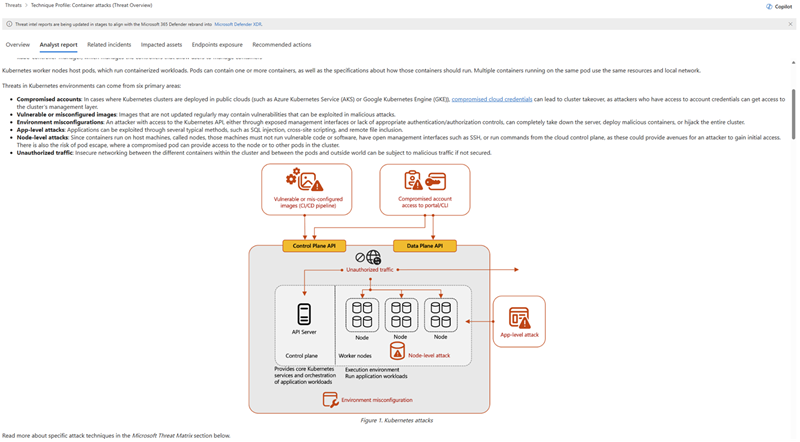

Usando i report di analisi delle minacce, gli analisti possono usare l'intelligence sulle minacce di esperti ricercatori di sicurezza Microsoft per conoscere gli attori attivi delle minacce e le campagne che sfruttano i contenitori, nuove tecniche di attacco che potrebbero influire sui contenitori e le minacce prevalenti che interessano i contenitori.

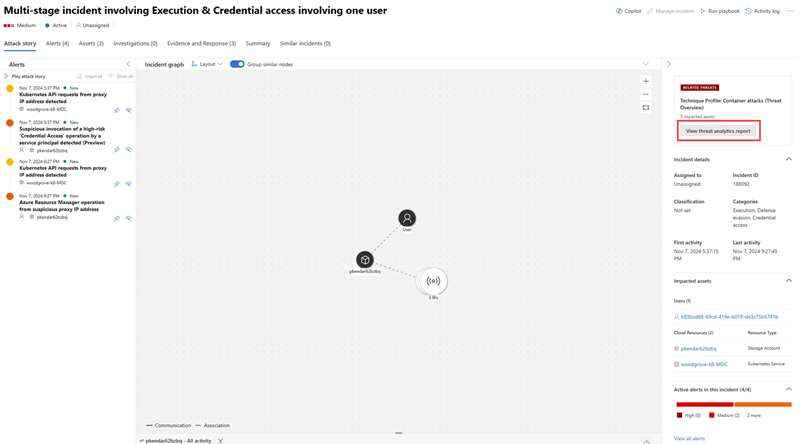

Accedere ai report di analisi delle minacce da Analisi delle minacce di Intelligence > per le minacce. È anche possibile aprire un report specifico dalla pagina degli eventi imprevisti selezionando Visualizza report di analisi delle minacce in Minacce correlate nel riquadro lato evento imprevisto.

I report di analisi delle minacce contengono anche metodi di mitigazione, ripristino e prevenzione pertinenti che gli analisti possono valutare e applicare al proprio ambiente. L'uso delle informazioni nei report di analisi delle minacce consente ai team soc di difendere e proteggere l'ambiente dagli attacchi ai contenitori. Ecco un esempio di report di un analista su un attacco al contenitore.

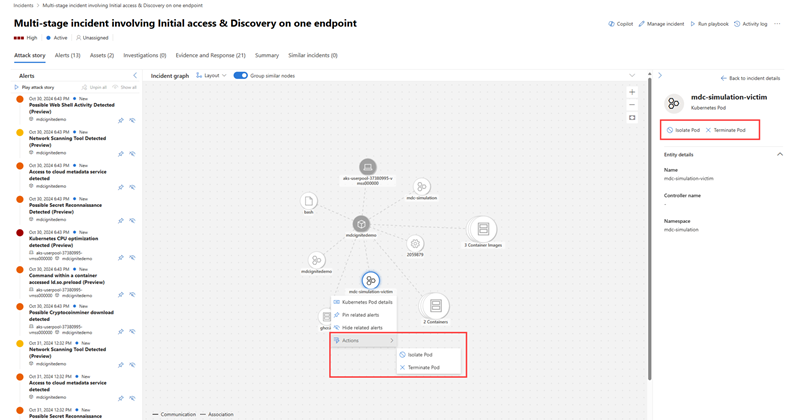

Rispondere alle minacce dei contenitori

È possibile isolare o terminare un pod dopo aver stabilito che un pod è compromesso o dannoso. Nel grafico degli eventi imprevisti selezionare il pod e quindi passare ad Azioni per visualizzare le azioni di risposta disponibili. È anche possibile trovare queste azioni di risposta nel riquadro sul lato entità.

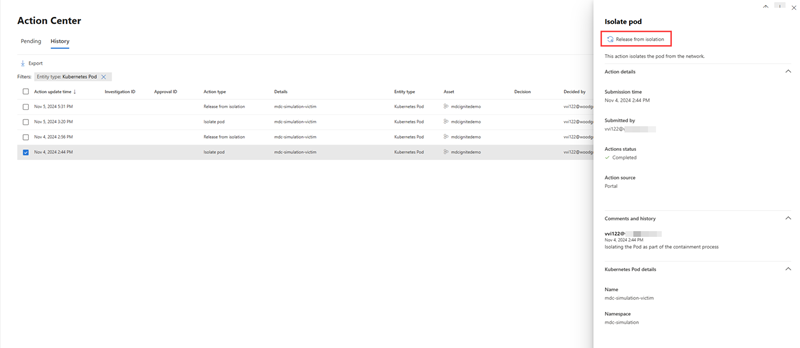

È possibile rilasciare un pod dall'isolamento con l'azione di rilascio dall'isolamento una volta completata l'indagine. Questa opzione viene visualizzata nel riquadro laterale per i pod isolati.

I dettagli di tutte le azioni di risposta possono essere visualizzati nel Centro notifiche. Nella pagina Centro notifiche selezionare l'azione di risposta da esaminare per visualizzare altre informazioni sull'azione, ad esempio l'entità su cui è stata eseguita l'azione, al termine dell'azione e visualizzare i commenti sull'azione. Per i pod isolati, l'azione di rilascio dall'isolamento è disponibile anche nel riquadro dei dettagli del Centro notifiche.

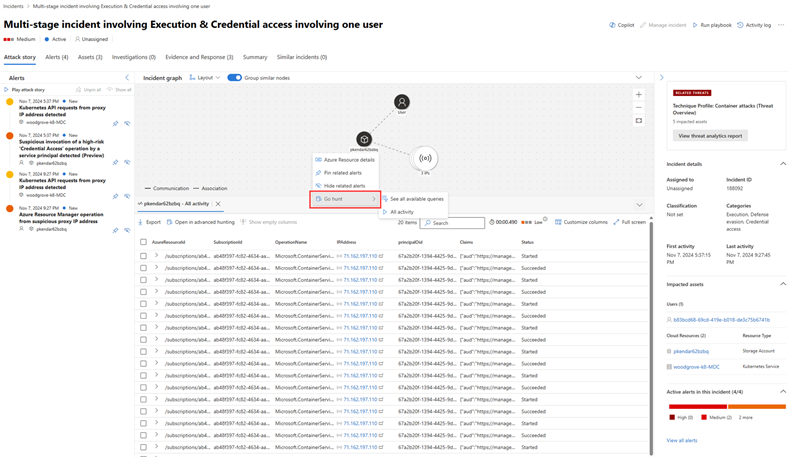

Cercare le attività correlate ai contenitori

Per determinare l'ambito completo di un attacco al contenitore, è possibile approfondire l'indagine con l'azione Vai a caccia disponibile nel grafico degli eventi imprevisti. È possibile visualizzare immediatamente tutti gli eventi di processo e le attività correlate agli eventi imprevisti correlati ai contenitori dal grafico degli eventi imprevisti.

Nella pagina Ricerca avanzata è possibile estendere la ricerca di attività correlate al contenitore usando le tabelle CloudProcessEvents e CloudAuditEvents .

La tabella CloudProcessEvents contiene informazioni sugli eventi di elaborazione in ambienti ospitati su più cloud, ad esempio servizio Azure Kubernetes, il servizio Amazon Elastic Kubernetes e il motore di Google Kubernetes.

La tabella CloudAuditEvents contiene eventi di controllo cloud da piattaforme cloud protette da Microsoft Defender per il cloud. Contiene anche i log Kubeaudit, che contengono informazioni sugli eventi correlati a Kubernetes.

Risoluzione dei problemi

La sezione seguente illustra i problemi che potrebbero verificarsi durante l'analisi e la risposta alle minacce ai contenitori.

L'azione isola pod non è disponibile

Se l'azione isola pod è disattivata, è necessario verificare di disporre delle autorizzazioni necessarie per eseguire questa azione. Fare riferimento alla sezione Autorizzazioni per verificare e verificare di avere le autorizzazioni corrette.

Per altre informazioni, vedere Autorizzazioni in Microsoft Defender XDR Controllo degli accessi in base al ruolo (RBAC) unificato.

L'azione isolate pod non è riuscita

- Controllare la versione del cluster Kubernetes. L'azione isolate pod supporta i cluster Kubernetes dalla versione 1.27 e successive.

- Verificare di usare i plug-in di rete necessari e che corrispondano alle versioni minime supportate. Per controllare i plug-in, accedere alla Cloud Shell nella piattaforma ed eseguire il comando per controllare i plug-in di rete.

- Assicurarsi che il pod di destinazione sia in uno stato valido o attivo.

Informazioni su come accedere al Cloud Shell e controllare i plug-in di rete seguendo questi passaggi basati sulla piattaforma:

In Microsoft Azure

Accedere al portale di Azure quindi passare al cluster.

Sopra le informazioni essenziali selezionare il pulsante Connetti e seguire le istruzioni.

Il Cloud Shell si apre nella parte inferiore del browser. Nell'interfaccia della riga di comando eseguire il comando seguente per controllare i plug-in di rete:

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

I risultati devono menzionare uno dei plug-in specificati nel requisito dei criteri di rete. Una riga vuota indica che il plug-in supportato non è installato.

Su Google Cloud Platform

Esplorare il cluster in Google Cloud Portal.

Selezionare Connetti sopra il nome del cluster. Nella piccola finestra visualizzata copiare il comando seguente ed eseguirlo nel terminale locale.

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

È anche possibile scegliere Esegui in Cloud Shell per eseguire una sessione della shell che si apre nella parte inferiore del browser. È possibile copiare il comando nell'interfaccia per controllare i plug-in di rete.

I risultati devono menzionare uno dei plug-in specificati nel requisito dei criteri di rete. Una riga vuota indica che il plug-in supportato non è installato.

In Amazon Web Services

Passare al cluster nel portale cloud AWS.

Selezionare CloudShell nell'angolo in alto a destra. Nella parte inferiore del browser viene visualizzata una sessione di Cloud Shell che fornisce un'interfaccia da riga di comando per gestire le risorse AWS.

Connettersi al cluster eseguendo il comando seguente:

aws eks --region <cluster region> update-kubeconfig --name <cluster name>**

Nota

Assicurarsi che aws-node sia eliminato o disabilitato per i plug-in Calico e Cilium.

L'azione del pod di terminazione non è riuscita

È necessario verificare che lo stato del pod di destinazione sia attivo o valido. Per verificare se il pod è attivo, eseguire il comando seguente nel Cloud Shell:

kubectl get pod-name <>