Creare ruoli personalizzati con Microsoft Defender XDR controllo degli accessi in base al ruolo unificato

Si applica a:

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

- Microsoft Defender per identità

- Microsoft Defender per Office 365 P2

- Gestione delle vulnerabilità di Microsoft Defender

- Microsoft Defender for Cloud

- Gestione dell'esposizione in Microsoft Security

- Microsoft Defender for Cloud Apps

Creare un ruolo personalizzato

La procedura seguente illustra come creare ruoli personalizzati in Microsoft Defender XDR controllo degli accessi in base al ruolo unificato.

Importante

Per eseguire questa attività, è necessario essere un amministratore globale o un amministratore della sicurezza in Microsoft Entra ID o avere tutte le autorizzazioni di autorizzazione assegnate in Microsoft Defender XDR controllo degli accessi in base al ruolo unificato. Per altre informazioni sulle autorizzazioni, vedere Prerequisiti per le autorizzazioni. Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Accedere al portale di Microsoft Defender.

Nel riquadro di spostamento passare a Autorizzazioni di sistema>.

Selezionare Ruoli in Microsoft Defender XDR per accedere alla pagina Autorizzazioni e ruoli.

Selezionare Crea ruolo personalizzato.

Immettere il nome e la descrizione del ruolo.

Selezionare Avanti per scegliere le autorizzazioni da assegnare. Le autorizzazioni sono organizzate in tre categorie diverse:

Selezionare una categoria di autorizzazioni , ad esempio Operazioni di sicurezza, e quindi esaminare le autorizzazioni disponibili. È possibile scegliere di assegnare i diversi livelli di autorizzazioni seguenti:

- Selezionare tutte le autorizzazioni di sola lettura: agli utenti vengono assegnate tutte le autorizzazioni di sola lettura in questa categoria.

- Selezionare tutte le autorizzazioni di lettura e gestione: agli utenti vengono assegnate tutte le autorizzazioni in questa categoria (autorizzazioni di lettura e gestione).

- Selezionare autorizzazioni personalizzate: agli utenti vengono assegnate le autorizzazioni personalizzate selezionate.

Per altre informazioni sulle autorizzazioni personalizzate per il controllo degli accessi in base al ruolo, vedere Informazioni sulle autorizzazioni personalizzate del controllo degli accessi in base al ruolo.

Nota

Se vengono assegnate tutte le autorizzazioni di sola lettura o tutte le autorizzazioni di lettura e gestione, tutte le nuove autorizzazioni aggiunte a questa categoria in futuro verranno assegnate automaticamente con questo ruolo.

Se sono state assegnate autorizzazioni personalizzate e nuove autorizzazioni vengono aggiunte a questa categoria, sarà necessario riassegnare i ruoli con le nuove autorizzazioni, se necessario.

Dopo aver selezionato le autorizzazioni, selezionare Applica e quindi Avanti per assegnare utenti e origini dati.

Selezionare Aggiungi assegnazioni e aggiungere il nome dell'assegnazione.

In Origini dati scegliere se gli utenti assegnati avranno le autorizzazioni selezionate per tutti i prodotti disponibili o solo per origini dati specifiche:

Se un utente seleziona tutte le autorizzazioni di sola lettura per una singola origine dati, ad esempio Microsoft Defender per endpoint, non sarà in grado di leggere gli avvisi per Microsoft Defender per Office 365 o Microsoft Defender per identità.

Nota

Selezionando Includi origini dati future tutte le origini dati supportate automaticamente all'interno di Microsoft Defender XDR controllo degli accessi in base al ruolo unificato e tutte le origini dati future aggiunte vengono assegnate automaticamente a questa assegnazione.

In Utenti e gruppi assegnati scegliere il Microsoft Entra gruppi di sicurezza o singoli utenti a cui assegnare il ruolo e selezionare Aggiungi.

Nota

In Microsoft Defender XDR controllo degli accessi in base al ruolo unificato è possibile creare il numero di assegnazioni necessarie nello stesso ruolo con le stesse autorizzazioni. Ad esempio, è possibile avere un'assegnazione all'interno di un ruolo che abbia accesso a tutte le origini dati e quindi un'assegnazione separata per un team che deve accedere agli avvisi degli endpoint solo dall'origine dati di Defender per endpoint. Ciò consente di mantenere il numero minimo di ruoli.

Selezionare Avanti per rivedere e completare la creazione del ruolo e quindi selezionare Invia.

Creare un ruolo per accedere e gestire ruoli e autorizzazioni

Per accedere e gestire ruoli e autorizzazioni, senza essere un amministratore globale o un amministratore della sicurezza in Microsoft Entra ID, è necessario creare un ruolo con autorizzazioni di autorizzazione. Per creare questo ruolo:

Accedere al portale di Microsoft Defender come amministratore globale o amministratore della sicurezza.

Nel riquadro di spostamento selezionare Autorizzazioni.

Selezionare Ruoli in Microsoft Defender XDR.

Selezionare Crea ruolo personalizzato.

Immettere il nome e la descrizione del ruolo.

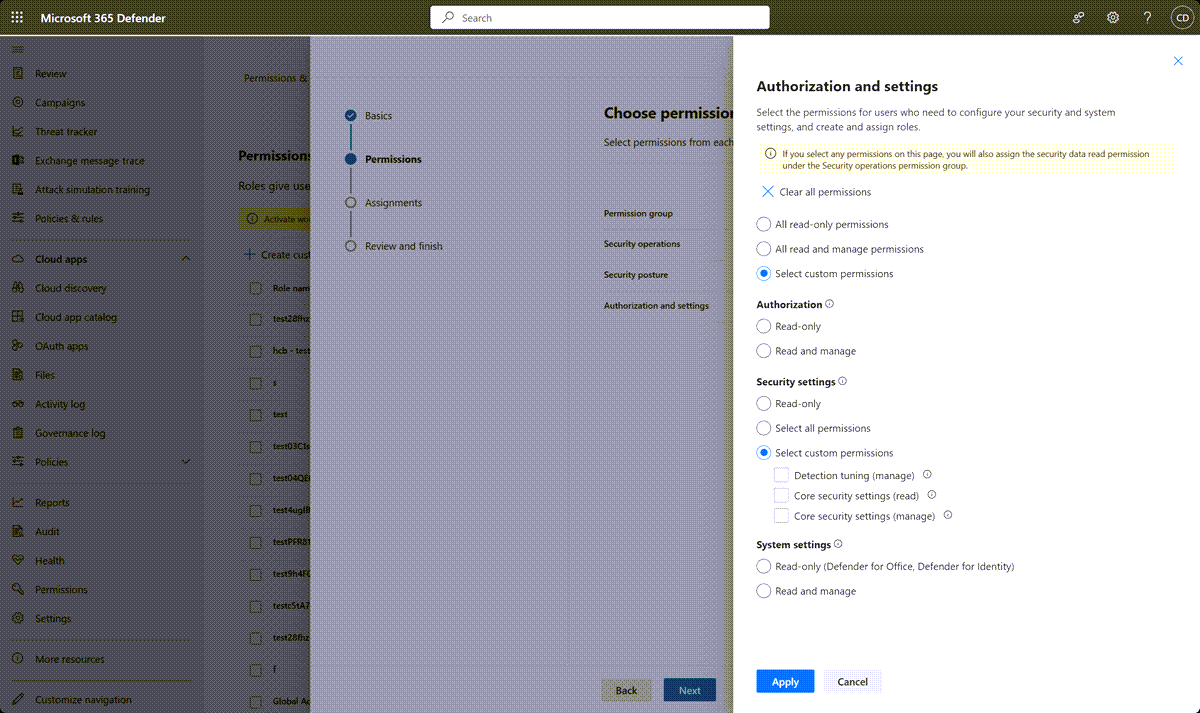

Selezionare Avanti e scegliere l'opzione Autorizzazione e impostazioni .

Nel riquadro a comparsa Autorizzazione e impostazioni categoria scegliere Seleziona autorizzazioni personalizzate e in Autorizzazione selezionare:

- Selezionare tutte le autorizzazioni: gli utenti possono creare e gestire ruoli e autorizzazioni.

- Sola lettura: gli usi possono accedere e visualizzare ruoli e autorizzazioni in modalità di sola lettura.

Selezionare Applica e quindi Avanti per assegnare utenti e origini dati.

Selezionare Aggiungi assegnazioni e immettere il nome dell'assegnazione.

Per scegliere le origini dati a cui gli utenti a cui è stata assegnata l'autorizzazione di autorizzazione avranno accesso a:

- Selezionare Scegliere tutte le origini dati per concedere agli utenti le autorizzazioni per creare nuovi ruoli e gestire i ruoli per tutte le origini dati.

- Selezionare Selezionare origini dati specifiche per concedere agli utenti le autorizzazioni per creare nuovi ruoli e gestire i ruoli per un'origine dati specifica. Ad esempio, selezionare Microsoft Defender per endpoint nell'elenco a discesa per concedere agli utenti l'autorizzazione autorizzazione solo per l'origine dati Microsoft Defender per endpoint.

In Utenti e gruppi assegnati scegliere il Microsoft Entra gruppi di sicurezza o singoli utenti a cui assegnare il ruolo e selezionare Aggiungi.

Selezionare Avanti per rivedere e completare la creazione del ruolo e quindi selezionare Invia.

Nota

Affinché il portale di sicurezza Microsoft Defender XDR inizi a applicare le autorizzazioni e le assegnazioni configurate nei ruoli nuovi o importati, è necessario attivare il nuovo modello di controllo degli accessi in base al ruolo unificato Microsoft Defender XDR. Per altre informazioni, vedere Attivare Microsoft Defender XDR controllo degli accessi in base al ruolo unificato.

Passaggi successivi

- Importare i ruoli del controllo degli accessi in base al ruolo esistenti

- Attivare Microsoft Defender XDR RBAC unificato

Consiglio

Per saperne di più, Visitare la community di Microsoft Security nella Tech Community: Tech Community di Microsoft Defender XDR.