Analisi autenticata per Windows

Si applica a:

- Gestione delle vulnerabilità di Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender per server Piano 2

Importante

Questa funzionalità verrà deprecata entro la fine di novembre 2025 e non sarà supportata oltre tale data. Altre informazioni su questa modifica sono disponibili nelle domande frequenti sulla deprecazione dell'analisi autenticata di Windows.

L'analisi autenticata per Windows offre la possibilità di eseguire analisi in dispositivi Windows non gestiti. È possibile effettuare la destinazione in remoto in base agli intervalli IP o ai nomi host e analizzare i servizi Windows fornendo Gestione delle vulnerabilità di Microsoft Defender con le credenziali per accedere in remoto ai dispositivi. Una volta configurati, i dispositivi non gestiti di destinazione verranno analizzati regolarmente per individuare le vulnerabilità software. Per impostazione predefinita, l'analisi verrà eseguita ogni quattro ore con le opzioni per modificare questo intervallo o eseguirla una sola volta.

Nota

Per usare questa funzionalità è necessario Gestione delle vulnerabilità di Microsoft Defender autonomo o se si è già un cliente Microsoft Defender per endpoint Piano 2, il Gestione delle vulnerabilità di Defender componente aggiuntivo.

Gli amministratori della sicurezza possono quindi visualizzare le raccomandazioni più recenti sulla sicurezza ed esaminare le vulnerabilità individuate di recente per il dispositivo di destinazione nel portale di Microsoft Defender.

Consiglio

Sapevi che puoi provare tutte le funzionalità in Gestione delle vulnerabilità di Microsoft Defender gratuitamente? Scopri come iscriversi per una versione di valutazione gratuita.

Installazione dello scanner

Analogamente all'analisi autenticata dal dispositivo di rete , è necessario un dispositivo di analisi con lo scanner installato. Se lo scanner non è già installato, vedere Installare lo scanner per i passaggi su come scaricarlo e installarlo.

Nota

Non sono necessarie modifiche per gli scanner installati preesistenti.

Prerequisiti

Nella sezione seguente sono elencati i prerequisiti da configurare per l'uso dell'analisi autenticata per Windows.

Account di analisi

Per accedere in remoto ai dispositivi è necessario un account di analisi. Deve trattarsi di un account del servizio gestito di gruppo (gMsa).

Nota

È consigliabile che l'account gMSA sia un account con privilegi minimi con solo le autorizzazioni di analisi necessarie ed è impostato per il ciclo della password regolarmente.

Per creare un account gMsa:

Nel controller di dominio in una finestra di PowerShell eseguire:

New-ADServiceAccount -Name gmsa1 -PrincipalsAllowedToRetrieveManagedPassword scanner-win11-i$ -KerberosEncryptionType RC4, AES128, AES256 -Verbose- gmsa1 indica il nome dell'account che si sta creando e scanner-win11-I$ indica il nome della macchina in cui verrà eseguito l'agente scanner. Solo questo computer sarà in grado di recuperare la password dell'account. È possibile specificare un elenco delimitato da virgole di computer.

- La modifica di un account esistente può essere eseguita con Get-ADServiceAccount e Set-ADServiceAccount

Per installare l'account del servizio Active Directory, nel computer in cui verrà eseguito l'agente scanner usando una finestra di PowerShell con privilegi elevati, eseguire:

Install-ADServiceAccount -Identity gmsa1

Se PowerShell non riconosce questi comandi, probabilmente significa che manca un modulo di PowerShell obbligatorio. Le istruzioni su come installare il modulo variano a seconda del sistema operativo. Per altre informazioni, vedere Introduzione con gli account del servizio gestito del gruppo.

Dispositivi da analizzare

Usare la tabella seguente per indicazioni sulle configurazioni necessarie, insieme alle autorizzazioni necessarie per l'account di analisi, in ogni dispositivo da analizzare:

Nota

La procedura seguente è solo un modo consigliato per configurare le autorizzazioni per ogni dispositivo da analizzare e usa il gruppo utenti Monitor prestazioni. È anche possibile configurare le autorizzazioni nei modi seguenti:

- Aggiungere l'account a un gruppo di utenti diverso e assegnare tutte le autorizzazioni necessarie a tale gruppo.

- Assegnare queste autorizzazioni in modo esplicito all'account di analisi.

Per configurare e applicare l'autorizzazione a un gruppo di dispositivi da analizzare usando criteri di gruppo, vedere Configurare un gruppo di dispositivi con criteri di gruppo.

| Dispositivi da analizzare | Descrizione |

|---|---|

| Strumentazione gestione Windows (WMI) è abilitata | Per abilitare Strumentazione gestione Windows remota (WMI):

|

| L'account di analisi è membro del gruppo utenti Monitor prestazioni | L'account di analisi deve essere un membro del gruppo Monitor prestazioni Utenti nel dispositivo da analizzare. |

| Monitor prestazioni gruppo Users dispone delle autorizzazioni 'Enable Account' e 'Remote Enable' nello spazio dei nomi WMI Root/CIMV2 | Per verificare o abilitare queste autorizzazioni:

|

| Monitor prestazioni gruppo Utenti deve disporre delle autorizzazioni per le operazioni DCOM | Per verificare o abilitare queste autorizzazioni:

|

Configurare un gruppo di dispositivi con criteri di gruppo

I criteri di gruppo consentono di applicare in blocco le configurazioni necessarie, nonché le autorizzazioni necessarie per l'account di analisi, a un gruppo di dispositivi da analizzare.

Seguire questa procedura in un controller di dominio per configurare contemporaneamente un gruppo di dispositivi:

| Passaggio | Descrizione |

|---|---|

| Creare un nuovo oggetto Criteri di gruppo |

|

| Abilitare Strumentazione gestione Windows (WMI) | Per abilitare Strumentazione gestione Windows remota (WMI):

|

| Consenti WMI tramite il firewall | Per consentire Strumentazione gestione Windows (WMI) tramite il firewall:

|

| Concedere le autorizzazioni per eseguire operazioni DCOM | Per concedere le autorizzazioni per eseguire operazioni DCOM:

|

| Concedere le autorizzazioni allo spazio dei nomi WMI Root\CIMV2 eseguendo uno script di PowerShell tramite criteri di gruppo: |

|

Script di PowerShell di esempio

Usare lo script di PowerShell seguente come punto di partenza per concedere le autorizzazioni allo spazio dei nomi WMI Root\CIMV2 tramite criteri di gruppo:

Param ()

Process {

$ErrorActionPreference = "Stop"

$accountSID = "S-1-5-32-558" # Performance Monitor Users built-in group, please change or pass parameter as you wish

$computerName = "."

$remoteparams = @{ComputerName=$computerName}

$invokeparams = @{Namespace="root\cimv2";Path="__systemsecurity=@"} + $remoteParams

$output = Invoke-WmiMethod @invokeparams -Name GetSecurityDescriptor

if ($output.ReturnValue -ne 0) {

throw "GetSecurityDescriptor failed: $($output.ReturnValue)"

}

$acl = $output.Descriptor

$CONTAINER_INHERIT_ACE_FLAG = 0x2

$ACCESS_MASK = 0x21 # Enable Account + Remote Enable

$ace = (New-Object System.Management.ManagementClass("win32_Ace")).CreateInstance()

$ace.AccessMask = $ACCESS_MASK

$ace.AceFlags = $CONTAINER_INHERIT_ACE_FLAG

$trustee = (New-Object System.Management.ManagementClass("win32_Trustee")).CreateInstance()

$trustee.SidString = $accountSID

$ace.Trustee = $trustee

$ACCESS_ALLOWED_ACE_TYPE = 0x0

$ace.AceType = $ACCESS_ALLOWED_ACE_TYPE

$acl.DACL += $ace.psobject.immediateBaseObject

$setparams = @{Name="SetSecurityDescriptor";ArgumentList=$acl.psobject.immediateBaseObject} + $invokeParams

$output = Invoke-WmiMethod @setparams

if ($output.ReturnValue -ne 0) {

throw "SetSecurityDescriptor failed: $($output.ReturnValue)"

}

}

Dopo aver applicato i criteri gpo a un dispositivo, verranno applicate tutte le impostazioni necessarie e l'account gMSA sarà in grado di accedere al dispositivo ed eseguirne l'analisi.

Configurare una nuova analisi autenticata

Per configurare una nuova analisi autenticata:

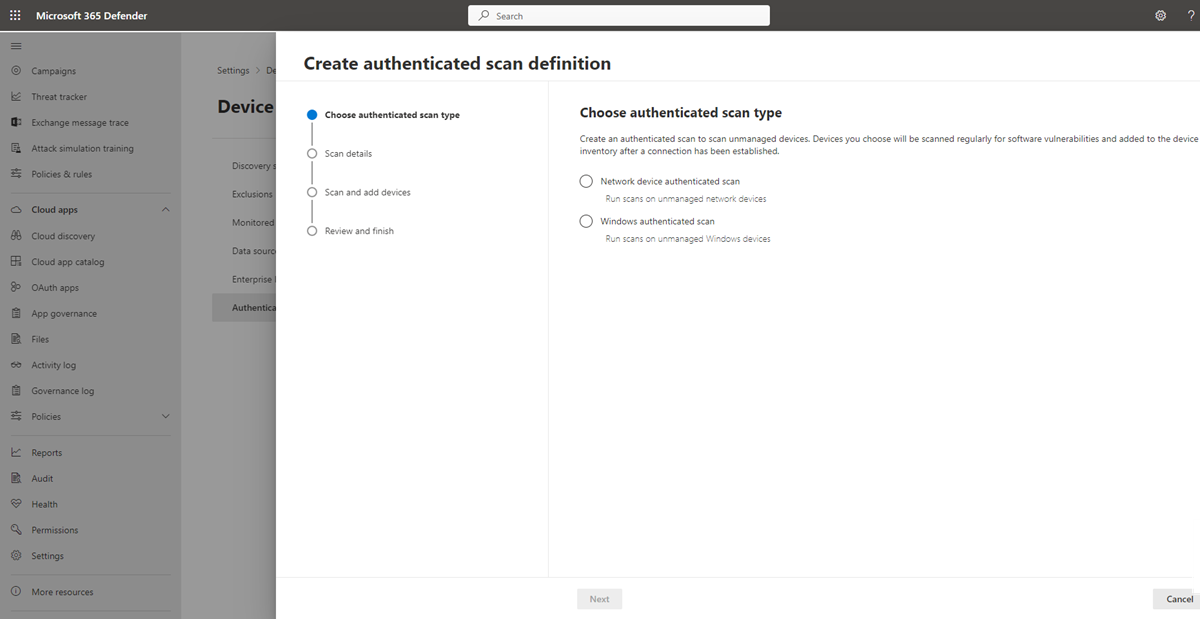

Passare a Impostazioni>Individuazione> dispositiviAnalisi autenticate nel portale di Microsoft Defender.

Selezionare Aggiungi nuova analisi , scegliere Analisi autenticata di Windows e selezionare Avanti.

Immettere un nome di analisi.

Selezionare il dispositivo di analisi: il dispositivo di cui si eseguirà l'onboarding che verrà usato per analizzare i dispositivi non gestiti.

Immettere target (intervallo): intervalli di indirizzi IP o nomi host da analizzare. È possibile immettere gli indirizzi o importare un file CSV. L'importazione di un file eseguirà l'override di tutti gli indirizzi aggiunti manualmente.

Selezionare l'intervallo di analisi: per impostazione predefinita, l'analisi verrà eseguita ogni quattro ore, è possibile modificare l'intervallo di analisi o eseguirlo una sola volta, selezionando "Non ripetere".

Scegliere il metodo di autenticazione : è possibile scegliere tra due opzioni:

- Kerberos (preferito)

- Negoziare

Nota

L'opzione Negotiate eseguirà il fallback a NTLM nei casi in cui Kerberos ha esito negativo. L'uso di NTLM non è consigliato perché non è un protocollo sicuro.

Immettere le credenziali Gestione delle vulnerabilità di Microsoft Defender useranno per accedere in remoto ai dispositivi:

- Usare Azure KeyVault: Se si gestiscono le credenziali in Azure KeyVault, è possibile immettere l'URL di Azure KeyVault e il nome del segreto Di Azure KeyVault a cui accedere dal dispositivo di analisi per fornire le credenziali

- Per il valore del segreto Di Azure KeyVault usare i dettagli dell'account gMSA nel formato Dominio; Nome utente

Selezionare Avanti per eseguire o ignorare l'analisi di test. Per altre informazioni sulle analisi di test, vedere Analizzare e aggiungere dispositivi di rete.

Selezionare Avanti per esaminare le impostazioni e quindi selezionare Invia per creare la nuova analisi autenticata.

Nota

Poiché lo scanner autenticato attualmente usa un algoritmo di crittografia non conforme agli standard FIPS (Federal Information Processing Standards), lo scanner non può funzionare quando un'organizzazione applica l'uso di algoritmi conformi a FIPS.

Per consentire algoritmi non conformi a FIPS, impostare il valore seguente nel Registro di sistema per i dispositivi in cui verrà eseguito lo scanner: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy con un valore DWORD denominato Enabled e valore di 0x0

Gli algoritmi conformi a FIPS vengono usati solo in relazione ai dipartimenti e alle agenzie del governo federale Stati Uniti.

Analisi autenticata per le API di Windows

È possibile usare le API per creare una nuova analisi e visualizzare tutte le analisi configurate esistenti nell'organizzazione. Per altre informazioni, vedere:

- Ottenere tutte le definizioni di analisi

- Aggiungere, eliminare o aggiornare una definizione di analisi

- Ottenere tutti gli agenti di analisi

- Ottenere l'agente di analisi in base all'ID

- Ottenere la cronologia delle analisi per definizione

- Ottenere la cronologia dell'analisi per sessione